- 软件测试面试题:SQL注入漏洞产生的原因?如何防止?

SQL注入漏洞产生的原因?如何防止?SQL注入产生的原因:程序开发过程中不注意规范书写sql语句和对特殊字符进行过滤,导致客户端可以通过全局变量POST和GET提交一些sql语句正常执行。防止SQL注入的方式:开启配置文件中的magic_quotes_gpc和magic_quotes_runtime设置执行sql语句时使用addslashes进行sql语句转换Sql语句书写尽量不要省略双引号和单引

- SQL注入万能密码

微凉_z

SQL注入万能密码

'or1='1'or'='or'adminadmin'--admin'or1=1--admin'or'1'='1'--admin888"or"a"="aadmin'or1=1#a'having1=1#a'having1=1--admin'or'2'='2')or('a'='aor1=1--a'or'1=1--"or1=1--'or'a'='a"or"="a'='a'or''=''or'='or'1

- 常见的万能密码

目录1.通用SQL注入2.登录绕过3.密码重置1.通用SQL注入'or1=1--"or1=1--'or'a'='a"or"a"="a'or1=1#"or1=1#'or1=1/*"or1=1/*'or'1'='1"or"1"="12.登录绕过admin'--admin'or1=1--admin'or'a'='aadmin'or1=1#admin'or1=1/*admin'or'1'='1admin'

- 渗透测试视角:Web 应用常见漏洞的利用与防御策略

Web应用已成为企业业务的核心载体,但SQL注入、XSS、文件上传漏洞等安全问题频发。从渗透测试视角分析漏洞的利用原理,才能制定更有效的防御策略。本文将结合实战案例,解析Web应用常见漏洞的利用方式与防御方法。一、SQL注入漏洞:数据库的“隐形后门”SQL注入是最常见的Web漏洞之一,攻击者通过在参数中插入SQL语句,操控数据库获取数据或执行命令。漏洞原理与利用场景当Web应用未对用户输入进行过滤

- XSS总结:跨站脚本(XSS)攻击向量(精)

墨痕诉清风

渗透常识研究xssjavascriptfirefox

alert(1)alert("xss")alert(9801)//url参数,加载元素//edit输入框插入//学SQL注入?其第一个1为正常参数1">alert(1)事件处理不需要用户交互的事件处理程序激活元素时触发(IE)页面打印后触发(Chrome、Firefox、IE)CSS动画取消时触发(Firefox)@keyframesx{from{left:0;}to{left:1000px;}}

- 秒杀系统设计思路

先生zeng

昨天遇到这个问题,发现自己临时总结的不是很好,所以现在想重新整理一下思路。分析一下问题:类似淘宝那种做秒杀系统活动,你是如何设计的?场景分析:1.需到达某个时刻才可以开始秒杀(某个时刻之前需要控制拒绝请求)。2.一瞬间大量的请求到后台,服务器,数据库,缓存都会扛不住。(前端拦截、削峰,限流)3.满足条件才可以进行秒杀(最先过滤这些不满足条件的)4.防止恶意刷单请求,网站攻击(SQL注入,CSRF)

- 【Mybatis】精妙运用动态SQL:精准解决条件判断难题

master_chenchengg

sql数据库mybatissql数据库

【Mybatis】精妙运用动态SQL:精准解决条件判断难题一、引言:MySQL与Mybatis在现代开发中的核心地位二、技术概述:Mybatis动态SQL的魔力示例代码:基本的条件判断三、技术细节:动态SQL的实现原理与挑战四、实战应用:复杂查询条件的处理应用场景问题与解决方案五、优化与改进潜在问题与性能瓶颈优化建议六、常见问题与解决方案问题1:动态SQL导致的N+1查询问题问题2:SQL注入风险

- 九块九付费进群系统 wxselect SQL注入漏洞复现

0xSecl

漏洞复现v1安全web安全

0x01产品简介九块九付费进群系统是一种新的社群管理方式,用户通过支付9.9元人民币即可加入特定的微信群,享受群内提供的服务或资源。这种模式通常用于知识分享、资源下载、专业交流等社群,通过设置门槛来筛选成员,提高群组的专业性和互动质量。0x02漏洞概述九块九付费进群系统wxselect接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用SQL注入漏洞获取数据库中的信息(例如,管理员后台密码

- 3步搞定Java漏洞修复?别再让黑客当“家”!

关注墨瑾轩,带你探索编程的奥秘!超萌技术攻略,轻松晋级编程高手技术宝库已备好,就等你来挖掘订阅墨瑾轩,智趣学习不孤单即刻启航,编程之旅更有趣Java城堡的“裂缝”与程序员的救赎想象一下:你的Java应用是一座巍峨的城堡,而安全漏洞就是那些悄悄蔓延的裂缝。SQL注入:像是小偷从窗户溜进来,偷偷改写数据库的账本。XSS攻击:像在城堡里偷偷放了一张带毒的地毯,路过的人会被“刺”伤。SSRF漏洞:像让城堡

- SQL注入与防御-第六章-3:利用操作系统--巩固访问

一、核心逻辑与价值“巩固访问”是SQL注入攻击的持久化控制阶段,通过篡改数据库权限、植入隐蔽后门(如“数据库rootkit”)、利用系统组件(如SQLServerSOAP端点),实现对数据库及关联服务器的长期控制,绕过常规防御检测,扩大攻击影响。二、技术实现与典型场景(一)数据库Rootkit植入(以Oracle为例)1.原理通过篡改数据库元数据、系统视图,隐藏恶意用户、权限或操作,类似操作系统R

- 【DVWA系列】——SQL注入(时间盲注)详细教程

一只枷锁

网络安全靶场练习sql数据库oracleweb安全网络安全

本文仅用于技术研究,禁止用于非法用途。Author:枷锁文章目录一、时间盲注核心原理二、手工注入步骤(附Payload)1.判断注入类型(字符型/数字型)2.猜解数据库名长度3.逐字符猜解数据库名4.猜解表名5.提取关键数据(以admin密码为例)三、自动化工具(sqlmap)1.基础命令2.常用操作四、防御措施分析(Low级别漏洞根源)总结:攻击链与技巧本文环境SecurityLevel:low

- 2025年渗透测试面试题总结-2025年HW(护网面试) 40(题目+回答)

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录2025年HW(护网面试)401.SQL注入读写文件/二次注入/防御2.XSS类型及防御3.CSRF与XSS区别4.文件上传绕过与防御5.服务器解析漏洞6.XXE与SSRF7.RCE与PHP函数区别8.Python迭代器与装饰器9.缓冲区溢出原理/防御10.内网渗透经验1

- 从0到1:SQL注入与XSS攻防实战——数据库安全加固全攻略

小张在编程

sqlxss数据库

引言2023年某电商平台用户数据泄露事件中,黑客仅用一行username='OR'1'='1的登录输入,就拖走了百万用户信息;另一家社交网站更离谱,用户在评论区输入alert('xss'),竟让千万级用户的浏览器成了“提线木偶”。这些看似简单的攻击,为何能撕开企业安全防线?今天我们就来拆解SQL注入与XSS的“作案手法”,并给出一套可落地的数据库安全加固方案——毕竟,防住这两类攻击,能解决80%的

- DVWA靶场-SQL Injection (Blind)SQL注入盲注

mlws1900

网络安全dvwasql数据库安全web安全网络安全phpdvwa

概念SQLInjection(Blind),即SQL盲注;注入:可以查看到详细内容;盲注:目标只会回复是或不是,没有详细内容;盲注,与一般注入的区别在于,一般的注入攻击者可以直接从页面上看到注入语句的执行结果,而盲注时攻击者通常是无法从显示页面上获取执行结果,甚至连注入语句是否执行都无从得知,因此盲注的难度要比一般注入高。类型基于布尔值的盲注;基于时间的盲注;基于报错的盲注;基于布尔值的盲注基于布

- ORM框架实战:MyBatis与JPA深度对比及企业级开发全攻略(终极优化版)

Android洋芋

mybatistomcatjavaORM框架数据库优化

一、ORM框架技术演进与选型策略1.1ORM框架的演进史JDBC时代:手动管理连接池、事务、SQL注入风险。Hibernate/JPA:2006年JPA标准化,推动ORM框架自动化。MyBatis:2010年诞生,强调SQL控制权,解决Hibernate“过度自动化”问题。2020年后趋势:MyBatis-Plus:提供Lambda表达式、自动分页等功能。SpringDataJPA:通过方法名自动

- web渗透sql注入1之access

合作小小程序员小小店

计算机网络性能优化网络攻击模型网络安全安全性测试

web渗透sql注入1之access环境搭建:win2003+asp+access数据库特性:access数据库没有root,不能读写文件,不能执行命令,只能借助字典得到数据注入方式:联合注入偏移注入注入过程:1)判断当前表有多少列,Howmushcolumnsnumber?id=1orderby23?id=1orderby52)获取数据库Getdatabase?id=1unionselect1,

- 2025年渗透测试面试题总结-2025年HW(护网面试) 31(题目+回答)

独行soc

2025年护网面试职场和发展安全linux护网渗透测试

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录2025年HW(护网面试)311.自我介绍2.渗透测试流程(五阶段模型)3.技术栈与开发经历4.自动化挖洞实践5.信息搜集方法论6.深度漏洞挖掘案例8.SQL注入实战技巧9.AWVS扫描与防御10.CSRFvsSSRF核心差异11.SSRF正则绕过技术12.虚拟主机识别原

- sqli-labs靶场第1-6关

foxfoxfoxfoxxxx

数据库sqli-labs靶场sql注入报错注入

sqli-labs靶场在线版的网址为https://sqli-labs.bachang.org/,该网址下前10关通过get的方法传递参数id进行sql注入的学习,格式像这样-->https://sqli-labs.bachang.org/Less-1/?id=,等于号后接你要传入的参数,这里展示前六关的id的参数,推荐使用火狐插件hackbar进行拼接到url的后面。1.less-1单引号字符串

- SQL注入与防御-第四章-7:带外通信+自动利用工具

在安全厂商修设备

SQL注入与防御sql网络安全web安全

SQL注入利用——带外通信(OOB)一、核心概念:什么是带外通信?在SQL注入中,带外通信(OOB,OutOfBand)指:突破“请求与响应在同一信道(如HTTP)”的限制,通过其他独立信道(如邮件、DNS、文件系统、网络连接)传输数据。解决“无法通过正常响应获取结果”的问题(如盲注场景、响应被过滤时)。二、带外通信的适用场景当遇到以下情况时,OOB是关键突破点:盲注无法高效获取数据:时间盲注、布

- SQL注入与防御-第四章-5:权限提升

在安全厂商修设备

SQL注入与防御sql网络安全web安全

SQL注入利用——权限提升全解析(按数据库分类拆解)一、核心背景与目标在SQL注入攻击中,权限提升是突破“普通用户限制”的关键步骤。攻击者通过利用数据库漏洞、配置缺陷或内置功能,将普通用户权限提升至管理员(如SQLServer的sysadmin、Oracle的DBA),从而:访问所有数据库、表、敏感数据(如密码、配置)。执行高危操作(如修改数据、创建后门、远程命令执行)。二、SQLServer权限

- SQL注入与防御-第四章-6:窃取哈希口令

在安全厂商修设备

SQL注入与防御sql网络安全web安全

SQL注入利用——窃取哈希口令一、核心逻辑:哈希口令的价值与窃取路径数据库中,用户口令通常以哈希形式存储(防明文泄露)。攻击者通过SQL注入窃取哈希后,可:暴力破解:用工具(如JohntheRipper)枚举原始口令。横向渗透:利用“用户reused口令”(同一口令用于多系统)入侵其他设备。不同数据库的哈希存储位置、算法差异极大,需针对性分析。二、SQLServer:哈希存储与窃取(分版本)(一)

- SQL注入与防御—第二章-2:确认SQL注入与自动化工具介绍

在安全厂商修设备

SQL注入与防御sql网络安全web安全

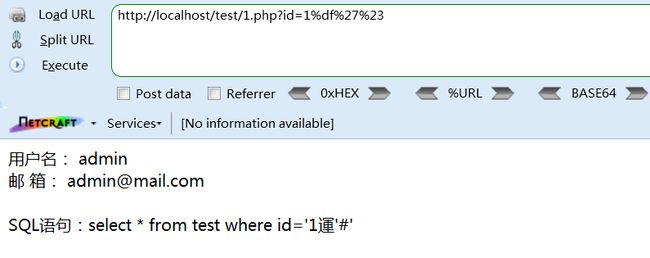

SQL注入发现-确认SQL注入一、核心逻辑:精准验证注入点确认SQL注入,是在发现疑似注入的基础上,通过构造特定payload,精准验证输入点是否可控、能否影响SQL执行逻辑,核心是“构造测试语句→观察响应差异→判定注入存在”。二、确认注入的关键方法(一)区分数字与字符串注入1.原理数据库对数字、字符串的解析规则不同(数字无需单引号,字符串需单引号包裹)。通过构造含单引号、数字运算的payload

- SQL注入与防御-第三章:复查代码中的SQL注入

复查代码中的SQL注入一、核心逻辑通过静态/动态代码分析,识别代码中直接拼接用户输入、未验证过滤的危险编码行为,定位“将用户可控数据传入SQL执行函数”的风险点,从代码源头预防SQL注入。核心是识别“用户输入→危险函数→SQL执行”的未净化链路,结合多场景适配,切断注入风险。二、关键步骤与方法(一)代码分析方法1.静态代码分析原理:不执行代码,直接审计源码,查找“用户输入拼接SQL”的危险逻辑。重

- spring boot 之 集成 druid数据库连接池

我叫晨曦啊

springbootspringboot数据库后端

springboot版本:2.3.12.RELEASEMySQL版本:8.0Druid简介Druid是阿里开源的一个数据库连接池和SQL查询优化工具,用于提高应用程序对数据库的性能和可扩展性。主要提供的功能:数据库连接池、数据库连接池监控、SQL查询优化、数据源管理、防御SQL注入、统计和监控。引入pom依赖com.alibabadruid-spring-boot-starter1.2.16com

- 2025web建议

随便收集的信息新手入门路线推荐第一步:Web安全相关概念建议学习时间:2周学习内容如下:1、熟悉基本概念(SQL注入、上传、XSS、CSRF、一句话木马等)。2、通过关键字(SQL注入、上传、XSS、CSRF、一句话木马等)进行Google。3、阅读《Web安全深度剖析》,作为入门学习还是可以的。4、看一些渗透笔记/视频,了解渗透实战的整个过程,可以Google(渗透笔记、渗透过程、入侵过程等)。

- 浅谈企业 SQL 注入漏洞的危害与防御

阿贾克斯的黎明

网络安全sql数据库web安全

目录浅谈企业SQL注入漏洞的危害与防御一、SQL注入漏洞的现状二、SQL注入带来的风险三、SQL注入漏洞的分类(一)按利用方式分类(二)输出编码(三)使用预编译语句(四)日志监控(五)使用WAF(WebApplicationFirewall)(五)使用WAF(WebApplicationFirewall)(六)代码扫描和培训七、如何第一时间发现正在被SQL注入攻击(一)日志监控(二)蜜罐数据(三)

- 绕过SQL注入监测的技术

绕过SQL注入监测的技术SQL注入监测通常通过WAF(Web应用防火墙)、IDS/IPS或应用层检测机制实现:1.编码混淆技术十六进制编码:SELECT*FROMusersWHEREid=0x31OR1=1URL编码:id=1%20OR%201%3D1Unicode编码:id=1+OR+1=1→id=1+%u004F%u0052+%u0031%u003D%u00312.注释混淆内联注释(MySQL

- Web安全测试详解

点击文末小卡片,免费获取软件测试全套资料,资料在手,涨薪更快随着互联网时代的蓬勃发展,基于Web环境下的应用系统、应用软件也得到了越来越广泛的使用。目前,很多企业的业务发展都依赖于互联网,比如,网上银行、网络购物、网络游戏等。但,由于很多恶意攻击者想通过截获他人信息去谋取利益,因此,会对Web服务器进行攻击。攻击的方式也非常多,常见的有SQL注入、跨站脚本攻击、跨站请求伪造、缓存区溢出等。由此,我

- 【SQL知识】SQL注入中-- +和#的区别

KPX

SQL知识web安全漏洞挖掘sql数据库

目录1.基本概念对比2.实际SQL注入示例(1)原始SQL语句(2)使用--+注释(3)使用#注释3.关键区别图示4.如何选择?5.总结1.基本概念对比特性--+(或--)#(或%23)注释类型SQL标准注释MySQL特有注释是否需要空格需要(+代替空格)不需要URL编码--%20(空格编码)%23适用数据库MySQL、Oracle、SQLServer、PostgreSQL主要MySQL浏览器处理

- SQLmap 使用指南:开启安全测试高效之旅

SQLmap作为一款强大的开源自动化SQL注入工具,在安全测试领域扮演着至关重要的角色,它能够精准检测并有效利用Web应用程序中潜藏的SQL注入漏洞。但请务必牢记,其使用必须严格限定在合法授权的范围内,以确保不触碰法律红线。安装SQLmap在Windows系统中安装SQLmap,首先要确保已成功安装Python环境。因为SQLmap是基于Python开发的,Python环境是其运行的基础。安装好P

- Algorithm

香水浓

javaAlgorithm

冒泡排序

public static void sort(Integer[] param) {

for (int i = param.length - 1; i > 0; i--) {

for (int j = 0; j < i; j++) {

int current = param[j];

int next = param[j + 1];

- mongoDB 复杂查询表达式

开窍的石头

mongodb

1:count

Pg: db.user.find().count();

统计多少条数据

2:不等于$ne

Pg: db.user.find({_id:{$ne:3}},{name:1,sex:1,_id:0});

查询id不等于3的数据。

3:大于$gt $gte(大于等于)

&n

- Jboss Java heap space异常解决方法, jboss OutOfMemoryError : PermGen space

0624chenhong

jvmjboss

转自

http://blog.csdn.net/zou274/article/details/5552630

解决办法:

window->preferences->java->installed jres->edit jre

把default vm arguments 的参数设为-Xms64m -Xmx512m

----------------

- 文件上传 下载 解析 相对路径

不懂事的小屁孩

文件上传

有点坑吧,弄这么一个简单的东西弄了一天多,身边还有大神指导着,网上各种百度着。

下面总结一下遇到的问题:

文件上传,在页面上传的时候,不要想着去操作绝对路径,浏览器会对客户端的信息进行保护,避免用户信息收到攻击。

在上传图片,或者文件时,使用form表单来操作。

前台通过form表单传输一个流到后台,而不是ajax传递参数到后台,代码如下:

<form action=&

- 怎么实现qq空间批量点赞

换个号韩国红果果

qq

纯粹为了好玩!!

逻辑很简单

1 打开浏览器console;输入以下代码。

先上添加赞的代码

var tools={};

//添加所有赞

function init(){

document.body.scrollTop=10000;

setTimeout(function(){document.body.scrollTop=0;},2000);//加

- 判断是否为中文

灵静志远

中文

方法一:

public class Zhidao {

public static void main(String args[]) {

String s = "sdf灭礌 kjl d{';\fdsjlk是";

int n=0;

for(int i=0; i<s.length(); i++) {

n = (int)s.charAt(i);

if((

- 一个电话面试后总结

a-john

面试

今天,接了一个电话面试,对于还是初学者的我来说,紧张了半天。

面试的问题分了层次,对于一类问题,由简到难。自己觉得回答不好的地方作了一下总结:

在谈到集合类的时候,举几个常用的集合类,想都没想,直接说了list,map。

然后对list和map分别举几个类型:

list方面:ArrayList,LinkedList。在谈到他们的区别时,愣住了

- MSSQL中Escape转义的使用

aijuans

MSSQL

IF OBJECT_ID('tempdb..#ABC') is not null

drop table tempdb..#ABC

create table #ABC

(

PATHNAME NVARCHAR(50)

)

insert into #ABC

SELECT N'/ABCDEFGHI'

UNION ALL SELECT N'/ABCDGAFGASASSDFA'

UNION ALL

- 一个简单的存储过程

asialee

mysql存储过程构造数据批量插入

今天要批量的生成一批测试数据,其中中间有部分数据是变化的,本来想写个程序来生成的,后来想到存储过程就可以搞定,所以随手写了一个,记录在此:

DELIMITER $$

DROP PROCEDURE IF EXISTS inse

- annot convert from HomeFragment_1 to Fragment

百合不是茶

android导包错误

创建了几个类继承Fragment, 需要将创建的类存储在ArrayList<Fragment>中; 出现不能将new 出来的对象放到队列中,原因很简单;

创建类时引入包是:import android.app.Fragment;

创建队列和对象时使用的包是:import android.support.v4.ap

- Weblogic10两种修改端口的方法

bijian1013

weblogic端口号配置管理config.xml

一.进入控制台进行修改 1.进入控制台: http://127.0.0.1:7001/console 2.展开左边树菜单 域结构->环境->服务器-->点击AdminServer(管理) &

- mysql 操作指令

征客丶

mysql

一、连接mysql

进入 mysql 的安装目录;

$ bin/mysql -p [host IP 如果是登录本地的mysql 可以不写 -p 直接 -u] -u [userName] -p

输入密码,回车,接连;

二、权限操作[如果你很了解mysql数据库后,你可以直接去修改系统表,然后用 mysql> flush privileges; 指令让权限生效]

1、赋权

mys

- 【Hive一】Hive入门

bit1129

hive

Hive安装与配置

Hive的运行需要依赖于Hadoop,因此需要首先安装Hadoop2.5.2,并且Hive的启动前需要首先启动Hadoop。

Hive安装和配置的步骤

1. 从如下地址下载Hive0.14.0

http://mirror.bit.edu.cn/apache/hive/

2.解压hive,在系统变

- ajax 三种提交请求的方法

BlueSkator

Ajaxjqery

1、ajax 提交请求

$.ajax({

type:"post",

url : "${ctx}/front/Hotel/getAllHotelByAjax.do",

dataType : "json",

success : function(result) {

try {

for(v

- mongodb开发环境下的搭建入门

braveCS

运维

linux下安装mongodb

1)官网下载mongodb-linux-x86_64-rhel62-3.0.4.gz

2)linux 解压

gzip -d mongodb-linux-x86_64-rhel62-3.0.4.gz;

mv mongodb-linux-x86_64-rhel62-3.0.4 mongodb-linux-x86_64-rhel62-

- 编程之美-最短摘要的生成

bylijinnan

java数据结构算法编程之美

import java.util.HashMap;

import java.util.Map;

import java.util.Map.Entry;

public class ShortestAbstract {

/**

* 编程之美 最短摘要的生成

* 扫描过程始终保持一个[pBegin,pEnd]的range,初始化确保[pBegin,pEnd]的ran

- json数据解析及typeof

chengxuyuancsdn

jstypeofjson解析

// json格式

var people='{"authors": [{"firstName": "AAA","lastName": "BBB"},'

+' {"firstName": "CCC&

- 流程系统设计的层次和目标

comsci

设计模式数据结构sql框架脚本

流程系统设计的层次和目标

- RMAN List和report 命令

daizj

oraclelistreportrman

LIST 命令

使用RMAN LIST 命令显示有关资料档案库中记录的备份集、代理副本和映像副本的

信息。使用此命令可列出:

• RMAN 资料档案库中状态不是AVAILABLE 的备份和副本

• 可用的且可以用于还原操作的数据文件备份和副本

• 备份集和副本,其中包含指定数据文件列表或指定表空间的备份

• 包含指定名称或范围的所有归档日志备份的备份集和副本

• 由标记、完成时间、可

- 二叉树:红黑树

dieslrae

二叉树

红黑树是一种自平衡的二叉树,它的查找,插入,删除操作时间复杂度皆为O(logN),不会出现普通二叉搜索树在最差情况时时间复杂度会变为O(N)的问题.

红黑树必须遵循红黑规则,规则如下

1、每个节点不是红就是黑。 2、根总是黑的 &

- C语言homework3,7个小题目的代码

dcj3sjt126com

c

1、打印100以内的所有奇数。

# include <stdio.h>

int main(void)

{

int i;

for (i=1; i<=100; i++)

{

if (i%2 != 0)

printf("%d ", i);

}

return 0;

}

2、从键盘上输入10个整数,

- 自定义按钮, 图片在上, 文字在下, 居中显示

dcj3sjt126com

自定义

#import <UIKit/UIKit.h>

@interface MyButton : UIButton

-(void)setFrame:(CGRect)frame ImageName:(NSString*)imageName Target:(id)target Action:(SEL)action Title:(NSString*)title Font:(CGFloa

- MySQL查询语句练习题,测试足够用了

flyvszhb

sqlmysql

http://blog.sina.com.cn/s/blog_767d65530101861c.html

1.创建student和score表

CREATE TABLE student (

id INT(10) NOT NULL UNIQUE PRIMARY KEY ,

name VARCHAR

- 转:MyBatis Generator 详解

happyqing

mybatis

MyBatis Generator 详解

http://blog.csdn.net/isea533/article/details/42102297

MyBatis Generator详解

http://git.oschina.net/free/Mybatis_Utils/blob/master/MybatisGeneator/MybatisGeneator.

- 让程序员少走弯路的14个忠告

jingjing0907

工作计划学习

无论是谁,在刚进入某个领域之时,有再大的雄心壮志也敌不过眼前的迷茫:不知道应该怎么做,不知道应该做什么。下面是一名软件开发人员所学到的经验,希望能对大家有所帮助

1.不要害怕在工作中学习。

只要有电脑,就可以通过电子阅读器阅读报纸和大多数书籍。如果你只是做好自己的本职工作以及分配的任务,那是学不到很多东西的。如果你盲目地要求更多的工作,也是不可能提升自己的。放

- nginx和NetScaler区别

流浪鱼

nginx

NetScaler是一个完整的包含操作系统和应用交付功能的产品,Nginx并不包含操作系统,在处理连接方面,需要依赖于操作系统,所以在并发连接数方面和防DoS攻击方面,Nginx不具备优势。

2.易用性方面差别也比较大。Nginx对管理员的水平要求比较高,参数比较多,不确定性给运营带来隐患。在NetScaler常见的配置如健康检查,HA等,在Nginx上的配置的实现相对复杂。

3.策略灵活度方

- 第11章 动画效果(下)

onestopweb

动画

index.html

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/

- FAQ - SAP BW BO roadmap

blueoxygen

BOBW

http://www.sdn.sap.com/irj/boc/business-objects-for-sap-faq

Besides, I care that how to integrate tightly.

By the way, for BW consultants, please just focus on Query Designer which i

- 关于java堆内存溢出的几种情况

tomcat_oracle

javajvmjdkthread

【情况一】:

java.lang.OutOfMemoryError: Java heap space:这种是java堆内存不够,一个原因是真不够,另一个原因是程序中有死循环; 如果是java堆内存不够的话,可以通过调整JVM下面的配置来解决: <jvm-arg>-Xms3062m</jvm-arg> <jvm-arg>-Xmx

- Manifest.permission_group权限组

阿尔萨斯

Permission

结构

继承关系

public static final class Manifest.permission_group extends Object

java.lang.Object

android. Manifest.permission_group 常量

ACCOUNTS 直接通过统计管理器访问管理的统计

COST_MONEY可以用来让用户花钱但不需要通过与他们直接牵涉的权限

D