- 生活中为什么需要仪式感?

白痴旭旭

小红书上看了一个樊登老师的视频分享,2分钟的视频中,提到了“《行为设计学》-如何打造峰值体验”中的一个小故事。这是一个打动人心、让人听后热泪盈眶的温馨的小故事,它告诉我们生活中的仪式感到底有多么重要。故事是这样的:有一个小男孩和他的粑粑麻麻一起去旅行。度假回来到家以后,小男孩发现自己最心爱的长颈鹿(长颈鹿的名字叫乔西)玩偶丢了,他感到非常的难过和伤心。一家人找来找去也找不到,做了各种回忆也是于事无

- 宠妻为后⑤

樱泽佳奈子_

甄国公府大房里,大夫人今儿心情很好,穿着粉紫色裙袄歪靠在南窗下的暖榻上,手里拿着根竹筷,侧躺着挑.逗笼子里的小白鼠。“蹦哒呀,蹦哒呀,趁着还活着,赶紧多蹦哒几下。”大夫人秦氏嘴角翘着,任谁一看,都知道心情好。三姑娘甄宝琴今儿个也心情好,因为昨日晌午四妹妹与唐月儿决裂了,今日一起床又听说唐月儿卧床不起,药石无灵。甄宝琴最讨厌唐月儿了,明明她每次只是揪揪唐月儿的小辫子,或者让她爬在地上当马骑一会罢了,

- “妈,我忘带书了,帮我送到学校”。宝妈回应出彩,自己的责任自担

说书人熊二娘

眼瞅着寒假就快到了。一年级的小朋友的宝妈宝爸们有什么感受呀。9月份开学,身边不少朋友家的小朋友们读小学一年级三个月了,听到他们争议最多的一个问题就是:到底要不要帮小朋友整理书包?01我的朋友邱姐的回应很出彩。他家大宝一年级,性格比较大大咧咧,总是丢三落四。邱姐对我说:昨天他上班没多久,孩子的爷爷给他打电话说他家大宝忘了带英语书,让她赶快帮忙把英语书送到学校去。邱姐让孩子爷爷立刻回家,然后挨个给班主

- UItableVIewCell添加网络图片动态计算图片高度

恩哼恩哼蹦擦擦GH

1.建一个数据modelmodel.h文件内容,pic为图片urlmodel.m文件2.需要建立一个计算图片高度的model------frameModelFrameModel.h,height为计算完model返回的图片高度为数据model写set方法,然后计算图片高度,为FrameModel的height赋值3.为UIImage写一个延展,添加计算图片高度的方法UIImage+GH_Image

- 2018-11-09

94min呀

我以为蒙上了眼睛,就可以看不见这个世界;以为捂住了耳朵,就可以听不到所有的烦恼;以为脚步停了下来,心就可以不再远行;以为我需要的爱情,其实只是一个拥抱。。。。。。图片发自App即使这个社会很现实,我们也要过好当下的每一天~晚安~2018.11.9共修(晓敏)

- 豆包教你如何用Python向女生表白

51reboot

一年一度的考试大会又拉开了帷幕其中的一个重头戏就是python了不知道正处于手机前的你为python又掉了多少头发呢but!!!python绝不只是你脱发的工具善于使用你将收获多多比如你知道如何利用python向女生表白吗如果不知道少年,你可要当心啦考试很危险的呢后记:某年月日,某许愿池推文:震惊!某旦python考试题新鲜出炉,考题震惊十几亿中国人!原因竟是。。。待豆包点开推文:一看考试题,嘿哈

- nodejs中process讲解

虽然node对操作系统做了很多抽象的工作,但是你还是可以直接和他交互,比如和系统中已经存在的进程进行交互,创建工作子进程。node是一个用于事件循环的线程,但是你可以在这个事件循环之外创建其他的进程(线程)参与工作。进程模块process模块允许你获得或者修改当前node进程的设置,不想其他的模块,process是一个全局进程(node主进程),你可以直接通过process变量直接访问它。proc

- 为什么蜜雪冰城的主题曲这么洗脑?

我的天哪aoe

洗脑的原因:①歌词十分的短,容易记住且十分顺口②曲调十分有节奏,简直听一遍能记住一辈子⑤又土又潮,形象生动可爱相比于茶巷**,沪上**、CO**,蜜雪冰城真是做到了价格亲民和质量过关,而且面对多个奶茶品牌都在涨价这一现象,蜜雪冰城也直接给出:"我们还是不涨价!"的霸气回应,简直是亲民亲到家。看到蜜雪冰城的广告,我还想到了很久以前超火的脑白金广告:今年过节不收礼,收礼只收脑白金!顿时,大脑里就有面面

- 《谷歌时间管理课》:掌握这个法则,打造自己的高效能人生

日月照书时

文|深夏晚晴天ZMH“想做的事情不少,可就是没时间啊!”“我手头的工作都做不完,怎么有空做……”“等我有时间了,我就……”生活中,我们没少听到类似的抱怨。不管是他人还是自己,总是难免会有感觉时间不够用的时刻。按道理来说,近百年来科技与工具的迅猛发展,早已解放了我们的双手,我们应该多出很多时间过上一种悠闲的生活才对。但事实是,科技越发达,我们感觉越焦虑,依然还有一大堆“做不完”的事。为了应对这种情况

- C# 设计模式概况

业余撸码人

.net设计模式c#.net

什么是设计模式大家熟知的GOF23种设计模式,源自《DesignPatterns:ElementsofReusableObject-OrientedSoftware》一书,由ErichGamma、RichardHelm、RalphJohnson和JohnVlissides合著,四人组GangofFour简称GOF。总结了在面向对象语言开发过程中常见问题的解决方案。设计模式是面向对象语言开发过程中,

- 无人值守人工智能智慧系统数据分析:深度洞察与未来展望

呆码科技

人工智能数据分析数据挖掘

无人值守人工智能智慧系统数据分析:深度洞察与未来展望随着科技的飞速发展,人工智能(AI)技术已逐渐渗透到社会经济的各个领域,其中无人值守人工智能智慧系统作为AI技术应用的前沿阵地,正引领着一场深刻的行业变革。这类系统通过集成高级算法、大数据分析、物联网(IoT)及云计算等先进技术,实现了对复杂环境的自主监控、智能决策与高效管理,极大地提升了运营效率,降低了人力成本,并开启了数据驱动决策的新纪元。本

- 影子,我们一生的朋友。

紫柯的小绿洲

小时候玩的最多的游戏是互相追逐着踩对方的影子。在太阳底下,在路灯下面,我们一群小伙伴总是喜欢嬉闹着、追逐着踩对方的影子玩,但那时候只是纯粹的当做游戏来玩,并没有给影子赋予特别的含义。直到看了由法国著名作家马克.李维写的《偷影子的人》一书,才发现我们的影子还能有这么多的特殊的内容。大师就是大师,总是能从最平凡的细节中挖掘出最亮的闪光点。而真正的高手,也总是能在平淡的题材中见真章。毕竟大多数人都有的经

- 七彩人生公益“医护面对面”,关注医护心理健康,给世界一点爱!

七彩人生OCL

随着疫情的持续,我们已经习惯当前的生活,但我们之所以有正常的生活生产秩序,是因为有无数医护人员夜以继日的奋斗在抗疫第一线,用大无畏的精神守护我们的生命线。在抗击疫情这个过程中,我们除了向她们致以崇高敬意,能做得并不多,没办法给她们假期,也没办法给以财物,但在他们持续面对巨大的特殊心理压力时,需要我们给予特别的关注。01.聚焦医护心理健康对于一线医护人员来说,长期在高风险、高压力之下工作,因为目睹了

- 《微习惯》之后我做了什么

学晶

2017-12-17-星期日晴北京角落小的不能再小作者简介斯蒂芬·盖斯是个天生的懒虫。为了改变这一点,他开始研究各种习惯养成策略,从2004年起在美国各大自我成长类网站上发表了许多文章。2011年,他开始运营自己的博客DeepExistence,为读者提供自我成长策略方面的建议。他崇尚极简主义,喜欢打篮球和探索世界。[1]以前的以前受了很多书籍,很多文章的影响我也不断的制定年计划,月计划,周计划,

- 抖米多多怎么赚钱 抖米多多是什么平台

高省爱氧惠

抖米多多怎么赚钱抖米多多是什么平台购物、看电影、点外卖、用氧惠APP!更优惠!氧惠(全网优惠上氧惠)——是与以往完全不同的抖客+淘客app!2023全新模式,我的直推也会放到你下面,送1:1超级补贴(邀请好友自购多少,你就推广得多少,非常厉害),欢迎各位团队长体验!也期待你的加入。氧惠邀请码123456,注册就帮你推广,一起做到百万团队!抖米多多王炸实体项目来袭一周内首码发布,一千万团队粉丝滑落,

- 2018-03-25 学习之道6

SandyZhao

阅读:45min今日共计:90min关于工具和一些小技巧:这一章无新知识。里面说的都已经在用自己的方法实践和迭代了。周目标的设定挺要紧的

- c++ 反射与QMetaObject::invokeMethod介绍

文章目录c++QMetaObject::invokeMethodC++语言标准本身并不直接支持反射机制,这与Java、C#等语言不同,它们在语言层面提供了丰富的反射API。然而,C++是一种非常灵活的语言,可以通过一些设计和编程技巧来实现类似反射的功能。在C++中实现反射通常涉及以下几种技术:动态创建对象:反射可以在运行时创建任意一个已经定义的类的对象实例,即使你在编写代码时并不知道将要创建哪个类

- 2023-01-11今天下午评讲试卷6 刘绘老师启发讲解透

千里马会军

今天下午评讲试卷6,刘绘老师启发讲解透。参与学子劲头皆十足,积极互动人人精神抖!@所有人2023年1月11日数学课:[爱心][爱心][爱心]亲爱的同学们,大家好!数学课就马上要上开始了。主讲教师:刘绘请大家于1:55准时进入钉钉开始签到(5分钟之内完成签到)[微笑][微笑][微笑](上课时间2:00~3:00)[烟花][烟花][烟花]语音签到内容:1.等腰三角形三线合一2.有一个60°角的等腰三角

- 书记东来

谭家屋里

书记打浙江来,出差北京,恰逢假日,因此有机会相聚。书记乃研究生同学,因身兼党支部书记,因此大伙以书记相称,几乎没叫过他真名。他现在在浙江家乡的电网上班,入职不久,还是新人,恰逢电网要开大会,被抽调来做新媒体准备工作,也算是个不错的机会。当时求学,因为自己年纪大,玩得到一起的年轻人很少,书记则是少有的小伙伴,吃饭,或者周末游玩,两人常在一起。我几乎不发朋友圈,因此同学戏称:我活在书记的朋友圈里。可见

- 【江伦与伶桑】2/5 -我们牵手吧!

冷漠无情的宇佐木若子

终究到最后,我们还是没分手。但是,我们也没正式在一起。虽然,江伦口里一字一句的说‘是我的女人’、‘是我的女朋友’之类的话,即便我心里再开心,我们俩也没胜过现实。毕竟在风口浪尖上,我们也不好再被‘狗仔’抓个现行。后来的一个星期里,我们没有再见面。因为,我跟马月琴去了旅行。而江伦最近也进了新剧组拍片了。见不着面,还是可以通过微信语言聊天的。跟普通情侣一样,我们通过聊天,了解对方的情况。我自己个人觉得挺

- 倒计时:12天

香啡豆

图片发自App今早上完课又去了小菜场转转,因为下雨,卖菜的老人没几个。看到小龙虾,便买了一些回来。我没弄过龙虾,也不敢抓住活的龙虾。便请摊主帮我把龙虾头掐掉了。回来我自己抽了泥筋,把头里的虾黄挑出来。洋葱青椒爆炒再加入龙虾,虾黄。只放了盐和少许的糖。原汁原味、味道还不错。第一次烧龙虾,应该算成功的。丫头也蛮喜欢吃的。晚上丫头回来说数学考得不好,最近她的数学做的都不好,简单的都错。我让她不要紧张,她

- 锦衣之下番外40,陆绎陪夫人去看病,却意外碰到大人最不想见的人

859857d344be

夜晚,树林中静悄悄地,篝火上烤着陆绎打来的野鸡,一阵风吹来,香气四溢。今夏眼睛直勾勾地盯着冒油的野鸡,暗自吞咽口水。陆绎看在眼里,心中划过一丝甜蜜,无论如何,今夏母子总算是平安了。他紧悬着的一颗心,也大可暂时放下。岑福望着自家大人夫妇,心中甚觉自己多余,生平第一次,他也想成家了。岑福看得出大人担忧夫人,心底牵挂远在京城堂子里的小公子,但孑然一身的他,忽然很是羡慕有家人牵挂的感觉。话不多说,三人吃饱

- 2019-02-25

冰山轩儿

2019.2.25咖啡冥想财富目标:2019年3月30之前收入5万人民币。动机:智慧的路上自己成为榜样,我要种出孩子学习习惯棒棒的。帮助目前都在为孩子学习、习惯焦虑的父母们帮助,帮助孩子们不被父母打骂。夫妻关系我已经是榜样了,读书会的伙伴们都特别随喜我跟老公的感情,我的老公非常天使,我更希望我们可以共同学习智慧,学习种子法则。但是我希望能帮助正在经历困境的夫妻关系给予他们正确的引导。当我财富丰盛富

- 软件测试理论基础、质量保证常见面试题

程序员阿沐

全面掌握软件测试理论基础、文档编写,测试流程1.测试分为哪几个阶段?⒉谈谈你之前测试的项目流程,在每个阶段的输出有哪些?3.谈谈敏捷模式的认识?4.linux常见查看日志命令有哪些?5.线上质量BUG频频爆发怎么办?6.如何分析一个bug是前端还是后端的问题?这些问题你一定要能够很全面的表述出来。比如说我现在是面试官,我第一个肯定不会去问你哪些代码的问题,也不会问你自动化、测试开发的问题。第一个查

- Android7以上的手机通过fiddler抓包

春暖花开จุ๊บL

fiddler前端测试工具

设置以及安装步骤0,要求手机要先root1,安装fiddler,不赘述。不熟悉的可以安装中文版。fiddler中文版下载地址,并且把fiddler的证书文件导出到桌面上。2,安装windows版本的openssl。下载地址:OpenSSL下载地址记录好安装路径。3,到openssl的安装路径\bin目录下。shift+右键运行命令行。把fiddler的证书文件剪切到bin目录下。命令行执行open

- Node.js:process模块

process是Node.js中的一个全局对象,提供了与当前Node.js进程相关的信息和控制能力。它不需要通过require()引入即可使用。一、进程信息1.基础信息属性process.pid;//当前进程的PIDprocess.ppid;//父进程的PID(Node.jsv10+)process.title;//进程名称(可修改)process.arch;//CPU架构,如'x64','arm

- 突出全面从严治党,做好新时代基层党建工作

咕嘟咕嘟咕嘟

党的二十大报告深刻指出,全面建设社会主义现代化国家、全面推进中华民族伟大复兴,关键在党,必须弘扬伟大建党精神,坚定不移全面从严治党,以党的自我革命引领社会革命。党的基层组织是确保党的路线方针政策和决策部署贯彻落实的基础,一刻不停歇地推进全面从严治党,不断加强基层党建工作是落实党建工作科学发展的有效途径,也是保障各项事业高质量发展的坚实后盾。坚持从严治党,提升作风建设。作风问题究其根源还是信念信仰的

- 2023-01-29

话说癫痫

癫痫病怎么治疗呢?认为癫痫病患者很感兴趣的问题是治疗癫痫的方法。由于现代医学的研究和发现,癫痫病的面纱正在一点点地被揭开,曾经我们对癫痫的治疗无能为力,病人好坏完全取决于命运,但是很多病人由于没有很好的治疗方法而导致病情慢慢变得严重,甚至有些病人为了忍受癫痫病的折磨选择了轻生。目前针对癫痫我们不只有多种治疗方法,还有很多不同的治疗癫痫的药物,那么现在我们在临床上是如何治疗癫痫的呢?大量应用人群肯定

- “知识”、“学识”、“见识”华罗庚

穷人就要多旅行

人们认识事物有一个由感性认识到理性认识的过程,学习和从事科学研究,也有一个由“知’到“识”的过程。我们平常所说的“知识”、“学识”、“见识”这几个概念,其实都包含了两面的意思,反映了认识事物的两个阶段。“知识”是先知而后识,“学识”是先学而后识,“见识”是先见而后识。知了,学了,见了,这还不够,还要有个提高过程,即识的过程。因为我们要认识事物的本质,达到灵活运用,变为自己的东西,就必须知而识之,学

- 【FFmpeg】AVIOContext结构体

【FFmpeg】AVIOContext结构体1.AVIOContext结构体的定义参考:FFMPEG结构体分析:AVIOContext示例工程:【FFmpeg】调用ffmpeg库实现264软编【FFmpeg】调用ffmpeg库实现264软解【FFmpeg】调用ffmpeg库进行RTMP推流和拉流【FFmpeg】调用ffmpeg库进行SDL2解码后渲染流程分析:【FFmpeg】编码链路上主要函数的简

- Java实现的简单双向Map,支持重复Value

superlxw1234

java双向map

关键字:Java双向Map、DualHashBidiMap

有个需求,需要根据即时修改Map结构中的Value值,比如,将Map中所有value=V1的记录改成value=V2,key保持不变。

数据量比较大,遍历Map性能太差,这就需要根据Value先找到Key,然后去修改。

即:既要根据Key找Value,又要根据Value

- PL/SQL触发器基础及例子

百合不是茶

oracle数据库触发器PL/SQL编程

触发器的简介;

触发器的定义就是说某个条件成立的时候,触发器里面所定义的语句就会被自动的执行。因此触发器不需要人为的去调用,也不能调用。触发器和过程函数类似 过程函数必须要调用,

一个表中最多只能有12个触发器类型的,触发器和过程函数相似 触发器不需要调用直接执行,

触发时间:指明触发器何时执行,该值可取:

before:表示在数据库动作之前触发

- [时空与探索]穿越时空的一些问题

comsci

问题

我们还没有进行过任何数学形式上的证明,仅仅是一个猜想.....

这个猜想就是; 任何有质量的物体(哪怕只有一微克)都不可能穿越时空,该物体强行穿越时空的时候,物体的质量会与时空粒子产生反应,物体会变成暗物质,也就是说,任何物体穿越时空会变成暗物质..(暗物质就我的理

- easy ui datagrid上移下移一行

商人shang

js上移下移easyuidatagrid

/**

* 向上移动一行

*

* @param dg

* @param row

*/

function moveupRow(dg, row) {

var datagrid = $(dg);

var index = datagrid.datagrid("getRowIndex", row);

if (isFirstRow(dg, row)) {

- Java反射

oloz

反射

本人菜鸟,今天恰好有时间,写写博客,总结复习一下java反射方面的知识,欢迎大家探讨交流学习指教

首先看看java中的Class

package demo;

public class ClassTest {

/*先了解java中的Class*/

public static void main(String[] args) {

//任何一个类都

- springMVC 使用JSR-303 Validation验证

杨白白

springmvc

JSR-303是一个数据验证的规范,但是spring并没有对其进行实现,Hibernate Validator是实现了这一规范的,通过此这个实现来讲SpringMVC对JSR-303的支持。

JSR-303的校验是基于注解的,首先要把这些注解标记在需要验证的实体类的属性上或是其对应的get方法上。

登录需要验证类

public class Login {

@NotEmpty

- log4j

香水浓

log4j

log4j.rootCategory=DEBUG, STDOUT, DAILYFILE, HTML, DATABASE

#log4j.rootCategory=DEBUG, STDOUT, DAILYFILE, ROLLINGFILE, HTML

#console

log4j.appender.STDOUT=org.apache.log4j.ConsoleAppender

log4

- 使用ajax和history.pushState无刷新改变页面URL

agevs

jquery框架Ajaxhtml5chrome

表现

如果你使用chrome或者firefox等浏览器访问本博客、github.com、plus.google.com等网站时,细心的你会发现页面之间的点击是通过ajax异步请求的,同时页面的URL发生了了改变。并且能够很好的支持浏览器前进和后退。

是什么有这么强大的功能呢?

HTML5里引用了新的API,history.pushState和history.replaceState,就是通过

- centos中文乱码

AILIKES

centosOSssh

一、CentOS系统访问 g.cn ,发现中文乱码。

于是用以前的方式:yum -y install fonts-chinese

CentOS系统安装后,还是不能显示中文字体。我使用 gedit 编辑源码,其中文注释也为乱码。

后来,终于找到以下方法可以解决,需要两个中文支持的包:

fonts-chinese-3.02-12.

- 触发器

baalwolf

触发器

触发器(trigger):监视某种情况,并触发某种操作。

触发器创建语法四要素:1.监视地点(table) 2.监视事件(insert/update/delete) 3.触发时间(after/before) 4.触发事件(insert/update/delete)

语法:

create trigger triggerName

after/before

- JS正则表达式的i m g

bijian1013

JavaScript正则表达式

g:表示全局(global)模式,即模式将被应用于所有字符串,而非在发现第一个匹配项时立即停止。 i:表示不区分大小写(case-insensitive)模式,即在确定匹配项时忽略模式与字符串的大小写。 m:表示

- HTML5模式和Hashbang模式

bijian1013

JavaScriptAngularJSHashbang模式HTML5模式

我们可以用$locationProvider来配置$location服务(可以采用注入的方式,就像AngularJS中其他所有东西一样)。这里provider的两个参数很有意思,介绍如下。

html5Mode

一个布尔值,标识$location服务是否运行在HTML5模式下。

ha

- [Maven学习笔记六]Maven生命周期

bit1129

maven

从mvn test的输出开始说起

当我们在user-core中执行mvn test时,执行的输出如下:

/software/devsoftware/jdk1.7.0_55/bin/java -Dmaven.home=/software/devsoftware/apache-maven-3.2.1 -Dclassworlds.conf=/software/devs

- 【Hadoop七】基于Yarn的Hadoop Map Reduce容错

bit1129

hadoop

运行于Yarn的Map Reduce作业,可能发生失败的点包括

Task Failure

Application Master Failure

Node Manager Failure

Resource Manager Failure

1. Task Failure

任务执行过程中产生的异常和JVM的意外终止会汇报给Application Master。僵死的任务也会被A

- 记一次数据推送的异常解决端口解决

ronin47

记一次数据推送的异常解决

需求:从db获取数据然后推送到B

程序开发完成,上jboss,刚开始报了很多错,逐一解决,可最后显示连接不到数据库。机房的同事说可以ping 通。

自已画了个图,逐一排除,把linux 防火墙 和 setenforce 设置最低。

service iptables stop

- 巧用视错觉-UI更有趣

brotherlamp

UIui视频ui教程ui自学ui资料

我们每个人在生活中都曾感受过视错觉(optical illusion)的魅力。

视错觉现象是双眼跟我们开的一个玩笑,而我们往往还心甘情愿地接受我们看到的假象。其实不止如此,视觉错现象的背后还有一个重要的科学原理——格式塔原理。

格式塔原理解释了人们如何以视觉方式感觉物体,以及图像的结构,视角,大小等要素是如何影响我们的视觉的。

在下面这篇文章中,我们首先会简单介绍一下格式塔原理中的基本概念,

- 线段树-poj1177-N个矩形求边长(离散化+扫描线)

bylijinnan

数据结构算法线段树

package com.ljn.base;

import java.util.Arrays;

import java.util.Comparator;

import java.util.Set;

import java.util.TreeSet;

/**

* POJ 1177 (线段树+离散化+扫描线),题目链接为http://poj.org/problem?id=1177

- HTTP协议详解

chicony

http协议

引言

- Scala设计模式

chenchao051

设计模式scala

Scala设计模式

我的话: 在国外网站上看到一篇文章,里面详细描述了很多设计模式,并且用Java及Scala两种语言描述,清晰的让我们看到各种常规的设计模式,在Scala中是如何在语言特性层面直接支持的。基于文章很nice,我利用今天的空闲时间将其翻译,希望大家能一起学习,讨论。翻译

- 安装mysql

daizj

mysql安装

安装mysql

(1)删除linux上已经安装的mysql相关库信息。rpm -e xxxxxxx --nodeps (强制删除)

执行命令rpm -qa |grep mysql 检查是否删除干净

(2)执行命令 rpm -i MySQL-server-5.5.31-2.el

- HTTP状态码大全

dcj3sjt126com

http状态码

完整的 HTTP 1.1规范说明书来自于RFC 2616,你可以在http://www.talentdigger.cn/home/link.php?url=d3d3LnJmYy1lZGl0b3Iub3JnLw%3D%3D在线查阅。HTTP 1.1的状态码被标记为新特性,因为许多浏览器只支持 HTTP 1.0。你应只把状态码发送给支持 HTTP 1.1的客户端,支持协议版本可以通过调用request

- asihttprequest上传图片

dcj3sjt126com

ASIHTTPRequest

NSURL *url =@"yourURL";

ASIFormDataRequest*currentRequest =[ASIFormDataRequest requestWithURL:url];

[currentRequest setPostFormat:ASIMultipartFormDataPostFormat];[currentRequest se

- C语言中,关键字static的作用

e200702084

C++cC#

在C语言中,关键字static有三个明显的作用:

1)在函数体,局部的static变量。生存期为程序的整个生命周期,(它存活多长时间);作用域却在函数体内(它在什么地方能被访问(空间))。

一个被声明为静态的变量在这一函数被调用过程中维持其值不变。因为它分配在静态存储区,函数调用结束后并不释放单元,但是在其它的作用域的无法访问。当再次调用这个函数时,这个局部的静态变量还存活,而且用在它的访

- win7/8使用curl

geeksun

win7

1. WIN7/8下要使用curl,需要下载curl-7.20.0-win64-ssl-sspi.zip和Win64OpenSSL_Light-1_0_2d.exe。 下载地址:

http://curl.haxx.se/download.html 请选择不带SSL的版本,否则还需要安装SSL的支持包 2. 可以给Windows增加c

- Creating a Shared Repository; Users Sharing The Repository

hongtoushizi

git

转载自:

http://www.gitguys.com/topics/creating-a-shared-repository-users-sharing-the-repository/ Commands discussed in this section:

git init –bare

git clone

git remote

git pull

git p

- Java实现字符串反转的8种或9种方法

Josh_Persistence

异或反转递归反转二分交换反转java字符串反转栈反转

注:对于第7种使用异或的方式来实现字符串的反转,如果不太看得明白的,可以参照另一篇博客:

http://josh-persistence.iteye.com/blog/2205768

/**

*

*/

package com.wsheng.aggregator.algorithm.string;

import java.util.Stack;

/**

- 代码实现任意容量倒水问题

home198979

PHP算法倒水

形象化设计模式实战 HELLO!架构 redis命令源码解析

倒水问题:有两个杯子,一个A升,一个B升,水有无限多,现要求利用这两杯子装C

- Druid datasource

zhb8015

druid

推荐大家使用数据库连接池 DruidDataSource. http://code.alibabatech.com/wiki/display/Druid/DruidDataSource DruidDataSource经过阿里巴巴数百个应用一年多生产环境运行验证,稳定可靠。 它最重要的特点是:监控、扩展和性能。 下载和Maven配置看这里: http

- 两种启动监听器ApplicationListener和ServletContextListener

spjich

javaspring框架

引言:有时候需要在项目初始化的时候进行一系列工作,比如初始化一个线程池,初始化配置文件,初始化缓存等等,这时候就需要用到启动监听器,下面分别介绍一下两种常用的项目启动监听器

ServletContextListener

特点: 依赖于sevlet容器,需要配置web.xml

使用方法:

public class StartListener implements

- JavaScript Rounding Methods of the Math object

何不笑

JavaScriptMath

The next group of methods has to do with rounding decimal values into integers. Three methods — Math.ceil(), Math.floor(), and Math.round() — handle rounding in differen

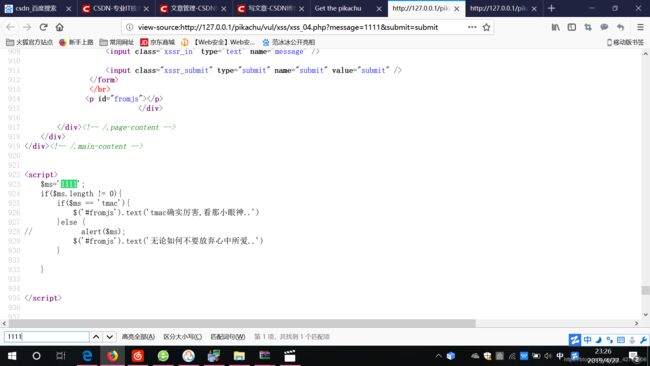

注:::a herf 里有(对应)输出时 如何做防范措施

注:::a herf 里有(对应)输出时 如何做防范措施![]()

输入tmac 得到

输入tmac 得到 源代码

源代码