脱ZP壳笔记

遇到一个较难的壳,记录一下。

样本HASH:1B9FD1D77A106CADF8485B03F44B7668

到达OEP,查看有没有抽取代码

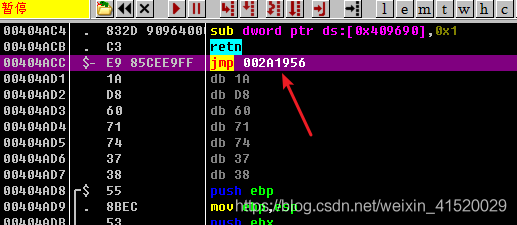

随便跟进一个call,看到jmp到一个堆地址里面,说明是有抽取代码的,那就修改一下文件,但这壳有文件校验,那么先过一下文件校验。

过文件校验,先增加区段

运行,发现崩了,文件校验的原因,过它。。。

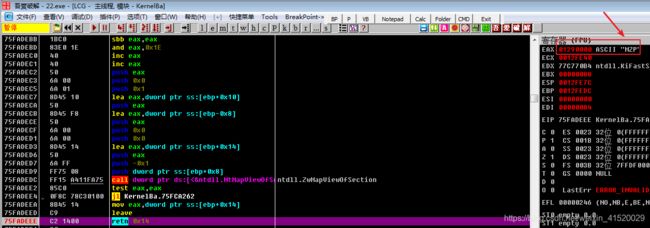

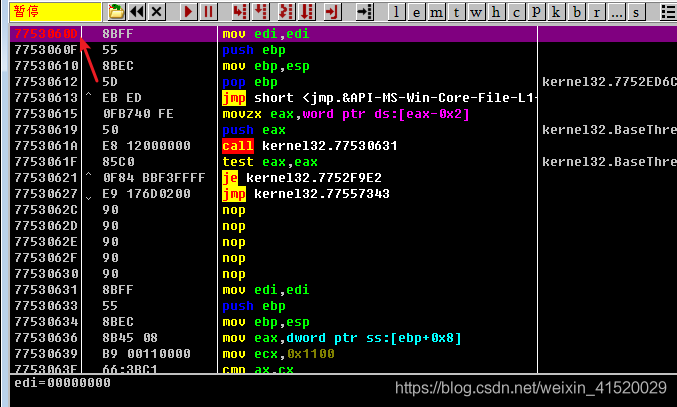

打开文件,OD载入,下断 bp MapViewOfFile (映射整个到内存),然后运行,直到看到MZ头,文件载入,然后ALT+F9返回。

再F7单步跟,寻找cmp ecx,dword ptr ds:[eax+40],然后修改文件校验和为一致,

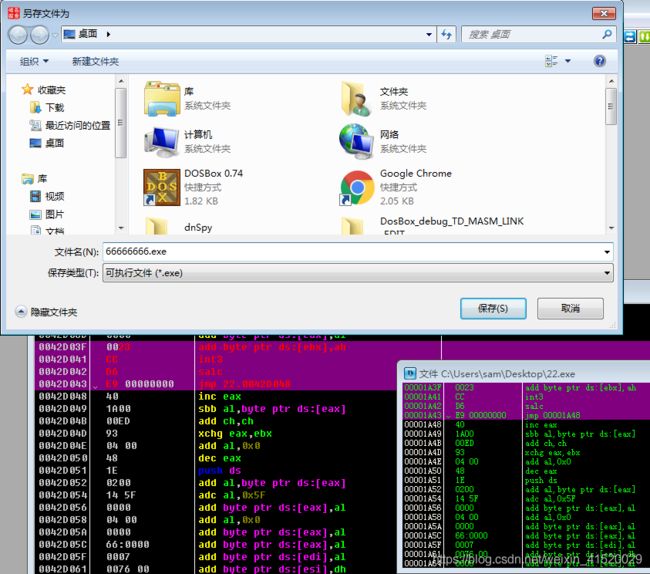

修改

保存到可执行文件

改好之后,跑一下,看看过校验了没有。然后继续脱壳,来到OEP,查看IAT,发现不正常,那把正常的获取到。

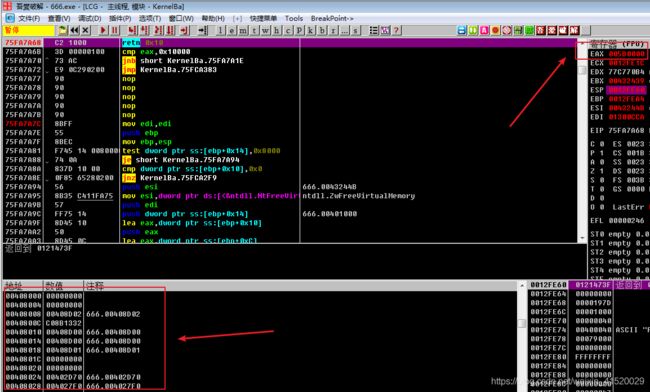

先给VirtualAlloc下断,在第五次的时候,可以看到假的IAT有值了,此时把EAX的值改为新增段的VA,0x47B000,然后执行到OEP。

为了获取原始IAT,修改OEP,复制opcode:B8 A0 A0 40 00 50 8B 00 FF E0

汇编为:

B8 A0A04000 mov eax,666.0040A0A0

50 push eax ; kernel32.BaseThreadInitThunk

8B00 mov eax,dword ptr ds:[eax]

FFE0 jmp eax ; kernel32.BaseThreadInitThunk然后单步执行,执行到这。

在获取API之后,到retn这复制opcode:8B 04 24 8B 5C 24 04 89 03 83 C3 04 8B 03 83 F8 00 74 05 53 8B 1B FF E3 83 C3 04 8B 03 EB EF

汇编为:

8B0424 mov eax,dword ptr ss:[esp] ; kernel32.GetCurrentThreadId

8B5C24 04 mov ebx,dword ptr ss:[esp+0x4] ; 666.0040A0A0

8903 mov dword ptr ds:[ebx],eax ; 666.0042A06C

83C3 04 add ebx,0x4

8B03 mov eax,dword ptr ds:[ebx]

83F8 00 cmp eax,0x0

74 05 je short 0037B0DD

53 push ebx

8B1B mov ebx,dword ptr ds:[ebx]

FFE3 jmp ebx

83C3 04 add ebx,0x4

8B03 mov eax,dword ptr ds:[ebx]

EB EF jmp short 0037B0D3

然后跳到IAT,将不是4开头的全改为0。

然后F9运行一下,这时程序肯定会崩溃,但是IAT被还原了,把它复制出来。

复制IAT的二进制:

10 C4 52 77 E0 CD 52 77 E2 BB 53 77 EE 53 53 77 51 06 54 77 00 00 00 00 A5 2B 52 77 92 92 51 77

66 9B 52 77 1A F1 51 77 97 8E 53 77 23 08 52 77 B4 6A 53 77 00 00 00 00 00 00 00 00 AF 8E 53 77

83 F7 52 77 60 F7 52 77 66 CC 52 77 F3 D8 52 77 5A D7 52 77 67 EF 52 77 C0 C3 52 77 51 FF C9 77

D6 2D C8 77 DD FC 52 77 00 00 00 00 61 C8 37 76 00 00 00 00 59 3E 89 77 10 78 89 77 00 00 00 00

B3 14 4A 76 EF 48 4A 76 43 E1 49 76 07 49 4A 76 3F 77 4B 76 49 CF 49 76 81 14 4A 76 B7 A8 4B 76

69 14 4A 76 9D 46 4A 76 00 00 00 00 D5 2A 52 77 9F 95 54 77 90 C2 52 77 CD 2B 52 77 15 6B 53 77

83 C7 51 77 3A C4 52 77 ED 54 52 77 9B C7 51 77 9F 54 52 77 49 BF 56 77 D9 02 52 77 72 9C 52 77

65 DC 52 77 94 CC 52 77 F3 D8 52 77 21 70 51 77 42 D7 52 77 AF 8E 53 77 71 F7 51 77 75 A4 52 77

E2 BB 53 77 82 43 52 77 F3 FA 56 77 82 20 4E 77 00 00 00 00 00 00 00 00 00 00 00 00 11 EA 3C 76

32 EE 37 76 F3 8F 37 76 00 00 00 00 78 70 91 76 37 2C 91 76

然后重新载入程序,来到OEP,将IAT改为刚复制的二进制。

开始脱壳,使用x32dbg脱壳,这个比较强大

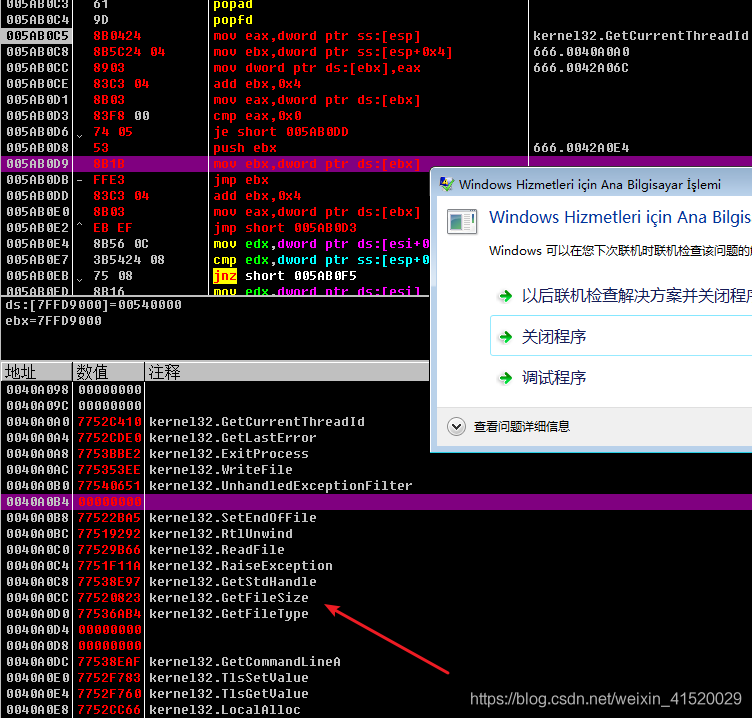

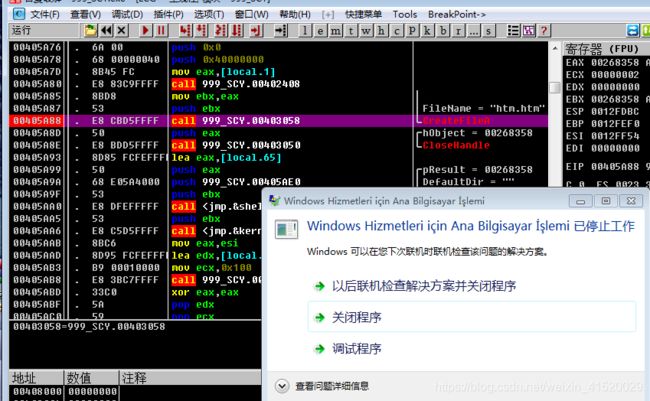

脱完壳,运行,发现还是崩了,载入OD分析,单步到这崩了,下个断,进去看。

发现它是jmp到一个堆地址空间里面,导致出错,进而崩溃。(说明之前改的VirtualAlloc没有成功,回去重新改过)

OD载入新增区段、过文件校验之后的文件,F9五次(刚好是假的IAT有值了),此时把EAX的值改为新增段的VA,0x47B000,然后执行到OEP。

然后定位到IAT,使用之前复制的二进制IAT进行覆盖:

然后脱壳,运行一下,发现又崩了,这次崩在了CreateFileA

单步跟进去看,发现jmp里面的IAT是没有值的,说明修复不完全。

再之前修复IAT的时候,我们把不是4开头的地址全改成了0,它们全是堆地址,那么现在与原文件进行对照,进行还原。

在原文件里面CTRL+G跳到堆地址里面,拿到函数地址,拿的都是第一个call dword ptr ds:[xxxxxx]。

进去就是函数地址

然后一个个的修改完

修复后IAT的二进制为:

10 C4 52 77 E0 CD 52 77 E2 BB 53 77 EE 53 53 77 51 06 54 77 0D 06 53 77 A5 2B 52 77 92 92 51 77

66 9B 52 77 1A F1 51 77 97 8E 53 77 23 08 52 77 B4 6A 53 77 61 EA 52 77 68 E8 52 77 AF 8E 53 77

83 F7 52 77 60 F7 52 77 66 CC 52 77 F3 D8 52 77 5A D7 52 77 67 EF 52 77 C0 C3 52 77 51 FF C9 77

D6 2D C8 77 DD FC 52 77 00 00 00 00 61 C8 37 76 00 00 00 00 59 3E 89 77 10 78 89 77 00 00 00 00

B3 14 4A 76 EF 48 4A 76 43 E1 49 76 07 49 4A 76 3F 77 4B 76 49 CF 49 76 81 14 4A 76 B7 A8 4B 76

69 14 4A 76 9D 46 4A 76 00 00 00 00 D5 2A 52 77 9F 95 54 77 90 C2 52 77 CD 2B 52 77 15 6B 53 77

83 C7 51 77 3A C4 52 77 ED 54 52 77 9B C7 51 77 9F 54 52 77 49 BF 56 77 D9 02 52 77 72 9C 52 77

65 DC 52 77 94 CC 52 77 F3 D8 52 77 21 70 51 77 42 D7 52 77 AF 8E 53 77 71 F7 51 77 75 A4 52 77

E2 BB 53 77 82 43 52 77 F3 FA 56 77 82 20 4E 77 61 EA 52 77 68 E8 52 77 00 00 00 00 11 EA 3C 76

32 EE 37 76 F3 8F 37 76 00 00 00 00 78 70 91 76 37 2C 91 76然后再脱壳,脱完后跑一下,看看崩没崩,结果程序跑起来了,证明脱壳成功。