- ssrf漏洞复现

ξ流ぁ星ぷ132

安全

目录基础环境查看phpinfo发现线索探测端口+gopher协议基础环境这里发现一些基础协议呗过滤掉了。但是有个提示的info,于是先看看查看phpinfo发现线索发现这台主机的地址了,于是猜测这个网段应该还有其他主机,试了一下172.21.0.1:80172.21.0.3:80果然如下(0.1是陷阱就不浪费时间了,)探测端口+gopher协议然后对这个172.21.0.3这个主机探测端口发现63

- XSLT模版注入漏洞

XSLT模版注入漏洞模版注入漏洞根因(SSTI,服务器端模版注入)XSLT介绍XSLT模版注入漏洞关键点漏洞触发场景漏洞复现环境引入依赖poc修复方案限制document读取路径限制使用`xsl:include`、`xsl:import`引用外部实体避免暴露java的危险类和方法完整代码(包含修复)参考模版注入漏洞根因(SSTI,服务器端模版注入)由于模版内容部分或全部被外部控制,导致在模版加载或

- 接口漏洞怎么抓?Fiddler 中文版 + Postman + Wireshark 实战指南

2501_91591841

httpudphttpswebsocket网络安全网络协议tcp/ip

接口安全是现代应用开发中的高危环节:一旦API存在未授权访问、参数篡改、权限绕过等漏洞,可能直接导致用户信息泄露、资金损失甚至整个平台瘫痪。对于开发和安全人员来说,光依赖后端日志排查远远不够,需要对接口进行主动安全性验证。而Fiddler抓包工具提供了灵活的请求拦截、修改、重放功能,是在API安全防护与漏洞复现中必不可少的工具。再结合Postman、Wireshark等工具,可以从接口到网络层做全

- [ vulhub漏洞复现篇 ] Drupal XSS漏洞 (CVE-2019-6341)

寒蝉听雨[原ID_PowerShell]

[靶场实战]vulhubvulhub漏洞复现DrupalXSS漏洞CVE-2019-6341渗透测试网络安全

博主介绍博主介绍:大家好,我是_PowerShell,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】【通讯安全】【web安全】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!文章目录博主介绍一、漏洞编号二、影响范围三、漏洞描述四、环境搭建1、进入CVE-2019-6341环境2、启动CVE-20

- 管家婆订货易在线商城 VshopProcess 任意文件上传漏洞复现

0xSecl

漏洞复现v1安全web安全

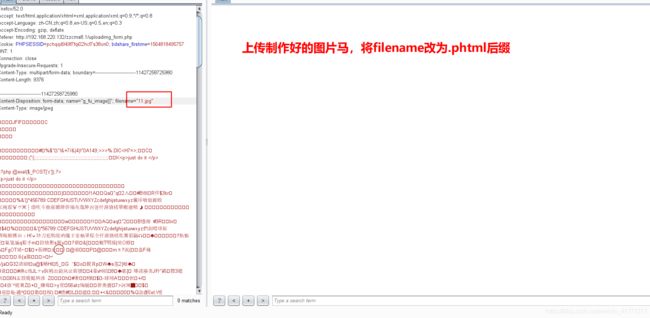

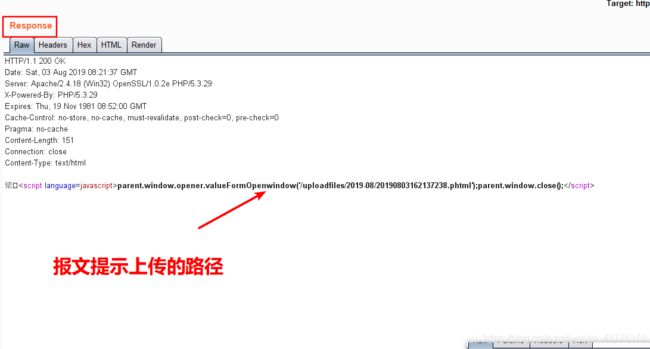

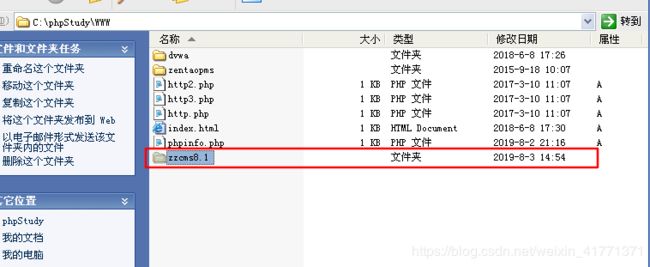

0x01产品简介管家婆订货易,帮助传统企业构建专属的订货平台,PC+微信+APP+小程序+h5商城5网合一,无缝对接线下的管家婆ERP系统,让用户订货更高效。支持业务员代客下单,支持多级推客分销,以客带客,拓展渠道。让企业的生意更轻松。0x02漏洞概述管家婆订货易在线商城VshopProcess.ashx接口处存在任意文件上传漏洞,未经身份认证的攻击者可以通过该漏洞,上传恶意后门文件,深入利用可造

- 2025年渗透测试面试题总结-2025年HW(护网面试) 15(题目+回答)

独行soc

2025年护网面试职场和发展web安全安全linux渗透测试网络安全

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录2025年HW(护网面试)151.实习经历2.CNVD证书类型3.登录窗口渗透测试流程4.验证码绕过实战手法技术型绕过(自动化)逻辑型绕过(手动测试)5.WAF绕过能力说明6.职业发展规划7.技术成长周期8.漏洞复现与运营2025年HW(护网面试)151、有没有实习过?在

- Apache Kafka Connect接口存在任意文件读取漏洞与SSRF漏洞CVE-2025-27817

sublime88

漏洞复现apachekafka分布式安全web安全网络sql

@[toc]免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。1.ApacheKafka简介微信公众号搜索:南风漏洞复现文库该文章南风漏洞复现文库公众号首发ApacheKafka是一个分布式的流式数据平台,可以用于构建实时的数据管道和流式应用程序

- Apache Solr stream.url SSRF与任意文件读取漏洞(附pythonEXP脚本)

MD@@nr丫卡uer

渗透测试

漏洞背景ApacheSolr是一个开源的搜索服务,使用Java语言开发。ApacheSolr的某些功能存在过滤不严格,在ApacheSolr未开启认证的情况下,攻击者可直接构造特定请求开启特定配置,并最终造成SSRF或文件读取漏洞。目前互联网已公开漏洞poc,建议相关用户及时采取措施阻止攻击。fofa查询app="APACHE-Solr"影响范围ApacheSolr所有版本漏洞复现首先访问,获取实

- ffmpeg ,结合 SSRF任意文件读取漏洞

德古拉的杂货铺

渗透测试篇ffmpeg安全漏洞视频处理

ffmpeg,结合SSRF任意文件读取漏洞前言一、ffmpeg是什么?FFmpeg背景知识简介HLS(HTTPLiveStreaming)二、使用步骤CentOS7下的安装三、ffmpeg任意文件读取漏洞复现环境搭建漏洞利用修复建议前言初衷:最近空闲,想通过vulhub靶场进行学习,猛的看到ffmpeg,很熟悉。在2018年开发的堡垒机时,曾经用过它进行视频文件的处理。于是决定从它开始练习写博客。

- CVE-2017-15715 apache httpd换行解析漏洞复现

afei00123

#漏洞复现

目录1.漏洞概述2.影响版本3.漏洞等级4.漏洞复现4.1Vulhub搭建漏洞环境4.2CVE-2017-15715换行解析漏洞利用5.漏洞修复1.漏洞概述在Apachehttpd2.4.0至2.4.29中,在中指定的表达式可以将'$'与恶意文件名中的换行符匹配,而不是仅匹配文件名的末尾。该漏洞的出现是由于apache在修复后缀名解析漏洞时,用正则来匹配后缀。在解析php时,xxx.php\x0A

- Apache Solr stream.url 存在任意文件读取漏洞

sublime88

漏洞复现solrapacheweb安全

文章目录ApacheSolrstream.url存在任意文件读取漏洞1.ApacheSolr简介2.漏洞描述3.影响版本4.fofa查询语句5.漏洞复现6.POC&EXP7.整改意见8.往期回顾ApacheSolrstream.url存在任意文件读取漏洞1.ApacheSolr简介微信公众号搜索:南风漏洞复现文库该文章南风漏洞复现文库公众号首发Solr采用Java5开发,是建立在ApacheLuc

- weblogic漏洞复现(CVE-2020-2555)

墨痕诉清风

渗透常识研究python开发语言

漏洞环境:fofa自己找,server=weblogicport=7001一、漏洞简介该反序列化的gadget存在与coherence包中。具体可以见分析构造chain类似于common-collection的chain,可以照葫芦画瓢。mvn好像不能下载coherence包,很奇怪,直接下jar包就行。反序列化的对象,通过t3发送给weblogic即可。所以,这个只是生成payload的工具二、

- 【漏洞复现】Palo Alto Networks Expedition 远程命令执行漏洞(CVE-2024-9463)

点燃银河尽头的篝火(●'◡'●)

#漏洞复现网络PaloAltoExpedition远程命令执行漏洞复现web安全漏洞

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!!!0x01产品介绍PaloAltoNetworksExpedition是一款强大的工具,帮助用户有效地迁移和优化网络安全策略

- PaloAlto-Expedition OS命令注入漏洞复现(CVE-2025-0107)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。前言:我们建立了一个更多,更全的知识库。每日追踪最新的安全漏洞并提供批量性检测脚本。更多详情:https://pc.fenchuan8.com/#/i

- CVE-2020-17519源码分析与漏洞复现(Flink 任意文件读取)

漏洞概览漏洞名称:ApacheFlinkRESTAPI任意文件读取漏洞CVE编号:CVE-2020-17519CVSS评分:7.5影响版本:ApacheFlink1.11.0、1.11.1、1.11.2修复版本:≥1.11.3或≥1.12.0漏洞类型:路径遍历(PathTraversal)根本原因:JobManager的REST接口未对用户输入路径进行规范化校验,导致通过双重URL编码(%252f

- Emlog Pro 任意文件上传漏洞(CVE-2023-44974)

Point13reak

CVE复现网络安全安全系统安全web安全

靶机地址前来挑战!应急响应靶机训练-Web1漏洞原理/admin/plugin.php中存在任意文件上传漏洞使得攻击者能够通过上传构建的PHP文件来执行任意代码漏洞利用webshell上传(PHP木马)影响版本EmlogPro2.2.0修复方案更新当前系统或软件至最新版漏洞复现&#

- CVE-2017-12629-XXE源码分析与漏洞复现

网安spinage

Vulhub靶场web安全java网络安全漏洞solrxxe

漏洞概述漏洞名称:ApacheSolrXML实体注入漏洞(XXE)漏洞编号:CVE-2017-12629CVSS评分:9.8影响版本:ApacheSolr&defType=xmlparserSolr路由到XmlQParserPlugin处理请求:publicQParsercreateParser(Stringqstr,SolrParamslocalParams,SolrParamsparams,S

- 服务攻防-中间件安全&CVE 复现&Apache&Tomcat&Nginx

@Camelus

渗透与攻防apache中间件安全web安全安全威胁分析

目录前言:(一)Nginx-文件解析&命令执行1、Nginx文件解析漏洞复现1.1nginx解析漏洞(CVE-2013-4547)1.2Nginx文件解析漏洞复现1.3Nginx任意代码执行漏洞(CVE-2021-23017)Nginx1.1.9DNS解析漏洞(CVE-2021-23017)修复日记_迷路小书虫的技术博客_51CTO博客(二)Apache-RCE&目录遍历&文件解析1、Apache

- MS16-075 漏洞 复现过程

浩策

提权&&权限维持web安全安全网络安全安全架构密码学

目录一、MS16-075漏洞概述二、为什么称之为“甜土豆”提权?三、MS16-075漏洞复现步骤1.下载POC和EXP2.编译与准备EXP3.利用MS16-075漏洞提权(本地执行)4.将POC转换为CobaltStrikePayload四、通过CobaltStrike进行提权的详细步骤1.上传工具至目标主机2.执行提权命令3.利用CS内置模块提权五、提权成功后的进一步操作总结一、MS16-075

- CNVD-2025-04094:Ollama未授权访问漏洞复现

gaynell

漏洞复现安全系统安全网络安全语言模型

文章目录CNVD-2025-04094:Ollama未授权访问漏洞复现0x01前言0x02漏洞描述0x03影响版本0x04漏洞环境0x05漏洞复现1.访问漏洞环境2.复现0x06修复建议CNVD-2025-04094:Ollama未授权访问漏洞复现0x01前言免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负

- vulfocus漏洞学习——redis 未授权访问 (CNVD-2015-07557)

c30%00

学习

目录一、漏洞介绍二、影响版本三、漏洞复现1.使用脚本四、漏洞原理一、漏洞介绍Redis是一个免费开源的键值存储数据库,数据默认存到内存中,用简单的C语言编写,能通过网络访问。该漏洞的成因是:在默认情况下,Redis会绑定到0.0.0.0:6379,这意味着Redis会直接暴露到公网上,而此时如果又没有设置密码认证,会导致任意用户在可以访问到目标服务器的情况下未授权访问Redis并读取Redis的数

- Apache Apisix 安全漏洞(CVE-2020-13945)

星球守护者

漏洞复现apachejava安全

文章目录0x01漏洞介绍0x02影响版本0x03漏洞编号0x04漏洞查询0x05漏洞环境0x06漏洞复现0x07修复建议免责声明摘抄0x01漏洞介绍ApacheApisix是Apache基金会的一个云原生的微服务API网关服务。该软件基于OpenResty和etcd来实现,具备动态路由和插件热加载,适合微服务体系下的API管理。ApacheAPISIX存在安全漏洞,该漏洞源于用户启用了管理API并

- WordPress_Relevanssi Sql注入漏洞复现(CVE-2025-4396)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。前言:我们建立了一个更多,更全的知识库。每日追踪最新的安全漏洞并提供批量性检测脚本。更多详情:https://pc.fenchuan8.com/#/i

- Ruby On Rails代码执行漏洞(CVE-2020-8163)技术分析与研判防护

东方隐侠安全团队-千里

【一】病毒木马·防护处置·蓝队rubyonrails安全web安全

漏洞简介RubyonRails是Rails团队的一套基于Ruby语言的开源Web应用框架。RubyonRails5.0.1之前版本存在代码注入漏洞。远程攻击者可利用该漏洞发送特制请求执行任意代码。影响范围Rails<5.0.1环境搭建参考https://github.com/QianliZLP/CVE-2020-8163-即可漏洞复现Exp:exploit.rb#

- WordPress_depicter Sql注入漏洞复现(CVE-2025-2011)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。前言:我们建立了一个更多,更全的知识库。每日追踪最新的安全漏洞并提供批量性检测脚本。更多详情:https://pc.fenchuan8.com/#/i

- SysAid On-Prem XML注入漏洞复现(CVE-2025-2776)

iSee857

漏洞复现xml安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。前言:我们建立了一个更多,更全的知识库。每日追踪最新的安全漏洞并提供批量性检测脚本。更多详情:https://pc.fenchuan8.com/#/i

- WordPress MasterStudy LMS插件 SQL注入漏洞复现(CVE-2024-1512)

0xSecl

漏洞复现v1sql安全web安全

0x01产品简介WordPress和WordPressplugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPressplugin是一个应用插件。0x02漏洞概述WordPressPluginMasterStudyLMS3.2.5版本及之前版本存在安全漏洞,该漏洞源于对用户提供的参数转

- Tomcat DOS漏洞复现(CVE-2025-31650)

iSee857

漏洞复现tomcatjava安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。前言:我们建立了一个更多,更全的知识库。每日追踪最新的安全漏洞并提供批量性检测脚本。更多详情:https://pc.fenchuan8.com/#/i

- 【漏洞复现】Apache Tomcat 远程代码执行(CVE-2025-24813)

李火火安全阁

漏洞复现Web安全apachetomcat

文章目录前言免责声明一、漏洞描述二、影响范围三、利用条件四、环境配置五、漏洞复现六、修复方式前言该漏洞可导致非默认配置的Tomcat被攻击者进行利用,使用反序列化的内容实现RCE免责声明在网络安全领域,技术文章应谨慎使用,遵守法律法规,严禁非法网络活动。未经授权,不得利用文中信息进行入侵,造成的任何后果,由使用者自行承担,本文作者不负责。提供的工具仅限学习使用,严禁外用。一、漏洞描述CVE-202

- Ivanti Connect Secure 堆栈溢出致远程代码执行漏洞复现(CVE-2025-0282)(附脚本)

iSee857

漏洞复现安全web安全

0x01产品描述:IvantiConnectSecure,以前称为PulseConnectSecure,是一款提供SSLVPN解决方案的产品。它允许远程用户通过一个安全的通道访问企业资源,确保数据在传输过程中的加密和安全。IvantiConnectSecure是由PulseSecure公司开发的,该公司后来被Ivanti收购,因此产品名称发生了变化。IvantiPolicySecure则是一个网络

- 用MiddleGenIDE工具生成hibernate的POJO(根据数据表生成POJO类)

AdyZhang

POJOeclipseHibernateMiddleGenIDE

推荐:MiddlegenIDE插件, 是一个Eclipse 插件. 用它可以直接连接到数据库, 根据表按照一定的HIBERNATE规则作出BEAN和对应的XML ,用完后你可以手动删除它加载的JAR包和XML文件! 今天开始试着使用

- .9.png

Cb123456

android

“点九”是andriod平台的应用软件开发里的一种特殊的图片形式,文件扩展名为:.9.png

智能手机中有自动横屏的功能,同一幅界面会在随着手机(或平板电脑)中的方向传感器的参数不同而改变显示的方向,在界面改变方向后,界面上的图形会因为长宽的变化而产生拉伸,造成图形的失真变形。

我们都知道android平台有多种不同的分辨率,很多控件的切图文件在被放大拉伸后,边

- 算法的效率

天子之骄

算法效率复杂度最坏情况运行时间大O阶平均情况运行时间

算法的效率

效率是速度和空间消耗的度量。集中考虑程序的速度,也称运行时间或执行时间,用复杂度的阶(O)这一标准来衡量。空间的消耗或需求也可以用大O表示,而且它总是小于或等于时间需求。

以下是我的学习笔记:

1.求值与霍纳法则,即为秦九韶公式。

2.测定运行时间的最可靠方法是计数对运行时间有贡献的基本操作的执行次数。运行时间与这个计数成正比。

- java数据结构

何必如此

java数据结构

Java 数据结构

Java工具包提供了强大的数据结构。在Java中的数据结构主要包括以下几种接口和类:

枚举(Enumeration)

位集合(BitSet)

向量(Vector)

栈(Stack)

字典(Dictionary)

哈希表(Hashtable)

属性(Properties)

以上这些类是传统遗留的,在Java2中引入了一种新的框架-集合框架(Collect

- MybatisHelloWorld

3213213333332132

//测试入口TestMyBatis

package com.base.helloworld.test;

import java.io.IOException;

import org.apache.ibatis.io.Resources;

import org.apache.ibatis.session.SqlSession;

import org.apache.ibat

- Java|urlrewrite|URL重写|多个参数

7454103

javaxmlWeb工作

个人工作经验! 如有不当之处,敬请指点

1.0 web -info 目录下建立 urlrewrite.xml 文件 类似如下:

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE u

- 达梦数据库+ibatis

darkranger

sqlmysqlibatisSQL Server

--插入数据方面

如果您需要数据库自增...

那么在插入的时候不需要指定自增列.

如果想自己指定ID列的值, 那么要设置

set identity_insert 数据库名.模式名.表名;

----然后插入数据;

example:

create table zhabei.test(

id bigint identity(1,1) primary key,

nam

- XML 解析 四种方式

aijuans

android

XML现在已经成为一种通用的数据交换格式,平台的无关性使得很多场合都需要用到XML。本文将详细介绍用Java解析XML的四种方法。

XML现在已经成为一种通用的数据交换格式,它的平台无关性,语言无关性,系统无关性,给数据集成与交互带来了极大的方便。对于XML本身的语法知识与技术细节,需要阅读相关的技术文献,这里面包括的内容有DOM(Document Object

- spring中配置文件占位符的使用

avords

1.类

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE beans PUBLIC "-//SPRING//DTD BEAN//EN" "http://www.springframework.o

- 前端工程化-公共模块的依赖和常用的工作流

bee1314

webpack

题记: 一个人的项目,还有工程化的问题嘛? 我们在推进模块化和组件化的过程中,肯定会不断的沉淀出我们项目的模块和组件。对于这些沉淀出的模块和组件怎么管理?另外怎么依赖也是个问题? 你真的想这样嘛? var BreadCrumb = require(‘../../../../uikit/breadcrumb’); //真心ugly。

- 上司说「看你每天准时下班就知道你工作量不饱和」,该如何回应?

bijian1013

项目管理沟通IT职业规划

问题:上司说「看你每天准时下班就知道你工作量不饱和」,如何回应

正常下班时间6点,只要是6点半前下班的,上司都认为没有加班。

Eno-Bea回答,注重感受,不一定是别人的

虽然我不知道你具体从事什么工作与职业,但是我大概猜测,你是从事一项不太容易出现阶段性成果的工作

- TortoiseSVN,过滤文件

征客丶

SVN

环境:

TortoiseSVN 1.8

配置:

在文件夹空白处右键

选择 TortoiseSVN -> Settings

在 Global ignote pattern 中添加要过滤的文件:

多类型用英文空格分开

*name : 过滤所有名称为 name 的文件或文件夹

*.name : 过滤所有后缀为 name 的文件或文件夹

--------

- 【Flume二】HDFS sink细说

bit1129

Flume

1. Flume配置

a1.sources=r1

a1.channels=c1

a1.sinks=k1

###Flume负责启动44444端口

a1.sources.r1.type=avro

a1.sources.r1.bind=0.0.0.0

a1.sources.r1.port=44444

a1.sources.r1.chan

- The Eight Myths of Erlang Performance

bookjovi

erlang

erlang有一篇guide很有意思: http://www.erlang.org/doc/efficiency_guide

里面有个The Eight Myths of Erlang Performance: http://www.erlang.org/doc/efficiency_guide/myths.html

Myth: Funs are sl

- java多线程网络传输文件(非同步)-2008-08-17

ljy325

java多线程socket

利用 Socket 套接字进行面向连接通信的编程。客户端读取本地文件并发送;服务器接收文件并保存到本地文件系统中。

使用说明:请将TransferClient, TransferServer, TempFile三个类编译,他们的类包是FileServer.

客户端:

修改TransferClient: serPort, serIP, filePath, blockNum,的值来符合您机器的系

- 读《研磨设计模式》-代码笔记-模板方法模式

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

- 配置心得

chenyu19891124

配置

时间就这样不知不觉的走过了一个春夏秋冬,转眼间来公司已经一年了,感觉时间过的很快,时间老人总是这样不停走,从来没停歇过。

作为一名新手的配置管理员,刚开始真的是对配置管理是一点不懂,就只听说咱们公司配置主要是负责升级,而具体该怎么做却一点都不了解。经过老员工的一点点讲解,慢慢的对配置有了初步了解,对自己所在的岗位也慢慢的了解。

做了一年的配置管理给自总结下:

1.改变

从一个以前对配置毫无

- 对“带条件选择的并行汇聚路由问题”的再思考

comsci

算法工作软件测试嵌入式领域模型

2008年上半年,我在设计并开发基于”JWFD流程系统“的商业化改进型引擎的时候,由于采用了新的嵌入式公式模块而导致出现“带条件选择的并行汇聚路由问题”(请参考2009-02-27博文),当时对这个问题的解决办法是采用基于拓扑结构的处理思想,对汇聚点的实际前驱分支节点通过算法预测出来,然后进行处理,简单的说就是找到造成这个汇聚模型的分支起点,对这个起始分支节点实际走的路径数进行计算,然后把这个实际

- Oracle 10g 的clusterware 32位 下载地址

daizj

oracle

Oracle 10g 的clusterware 32位 下载地址

http://pan.baidu.com/share/link?shareid=531580&uk=421021908

http://pan.baidu.com/share/link?shareid=137223&uk=321552738

http://pan.baidu.com/share/l

- 非常好的介绍:Linux定时执行工具cron

dongwei_6688

linux

Linux经过十多年的发展,很多用户都很了解Linux了,这里介绍一下Linux下cron的理解,和大家讨论讨论。cron是一个Linux 定时执行工具,可以在无需人工干预的情况下运行作业,本文档不讲cron实现原理,主要讲一下Linux定时执行工具cron的具体使用及简单介绍。

新增调度任务推荐使用crontab -e命令添加自定义的任务(编辑的是/var/spool/cron下对应用户的cr

- Yii assets目录生成及修改

dcj3sjt126com

yii

assets的作用是方便模块化,插件化的,一般来说出于安全原因不允许通过url访问protected下面的文件,但是我们又希望将module单独出来,所以需要使用发布,即将一个目录下的文件复制一份到assets下面方便通过url访问。

assets设置对应的方法位置 \framework\web\CAssetManager.php

assets配置方法 在m

- mac工作软件推荐

dcj3sjt126com

mac

mac上的Terminal + bash + screen组合现在已经非常好用了,但是还是经不起iterm+zsh+tmux的冲击。在同事的强烈推荐下,趁着升级mac系统的机会,顺便也切换到iterm+zsh+tmux的环境下了。

我为什么要要iterm2

切换过来也是脑袋一热的冲动,我也调查过一些资料,看了下iterm的一些优点:

* 兼容性好,远程服务器 vi 什么的低版本能很好兼

- Memcached(三)、封装Memcached和Ehcache

frank1234

memcachedehcachespring ioc

本文对Ehcache和Memcached进行了简单的封装,这样对于客户端程序无需了解ehcache和memcached的差异,仅需要配置缓存的Provider类就可以在二者之间进行切换,Provider实现类通过Spring IoC注入。

cache.xml

<?xml version="1.0" encoding="UTF-8"?>

- Remove Duplicates from Sorted List II

hcx2013

remove

Given a sorted linked list, delete all nodes that have duplicate numbers, leaving only distinct numbers from the original list.

For example,Given 1->2->3->3->4->4->5,

- Spring4新特性——注解、脚本、任务、MVC等其他特性改进

jinnianshilongnian

spring4

Spring4新特性——泛型限定式依赖注入

Spring4新特性——核心容器的其他改进

Spring4新特性——Web开发的增强

Spring4新特性——集成Bean Validation 1.1(JSR-349)到SpringMVC

Spring4新特性——Groovy Bean定义DSL

Spring4新特性——更好的Java泛型操作API

Spring4新

- MySQL安装文档

liyong0802

mysql

工作中用到的MySQL可能安装在两种操作系统中,即Windows系统和Linux系统。以Linux系统中情况居多。

安装在Windows系统时与其它Windows应用程序相同按照安装向导一直下一步就即,这里就不具体介绍,本文档只介绍Linux系统下MySQL的安装步骤。

Linux系统下安装MySQL分为三种:RPM包安装、二进制包安装和源码包安装。二

- 使用VS2010构建HotSpot工程

p2p2500

HotSpotOpenJDKVS2010

1. 下载OpenJDK7的源码:

http://download.java.net/openjdk/jdk7

http://download.java.net/openjdk/

2. 环境配置

▶

- Oracle实用功能之分组后列合并

seandeng888

oracle分组实用功能合并

1 实例解析

由于业务需求需要对表中的数据进行分组后进行合并的处理,鉴于Oracle10g没有现成的函数实现该功能,且该功能如若用JAVA代码实现会比较复杂,因此,特将SQL语言的实现方式分享出来,希望对大家有所帮助。如下:

表test 数据如下:

ID,SUBJECTCODE,DIMCODE,VALUE

1&nbs

- Java定时任务注解方式实现

tuoni

javaspringjvmxmljni

Spring 注解的定时任务,有如下两种方式:

第一种:

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http

- 11大Java开源中文分词器的使用方法和分词效果对比

yangshangchuan

word分词器ansj分词器Stanford分词器FudanNLP分词器HanLP分词器

本文的目标有两个:

1、学会使用11大Java开源中文分词器

2、对比分析11大Java开源中文分词器的分词效果

本文给出了11大Java开源中文分词的使用方法以及分词结果对比代码,至于效果哪个好,那要用的人结合自己的应用场景自己来判断。

11大Java开源中文分词器,不同的分词器有不同的用法,定义的接口也不一样,我们先定义一个统一的接口:

/**

* 获取文本的所有分词结果, 对比

![]()