阿里云总结

阿里云

传输层 DDoS 攻击:syn flood, ack flood, udp flood, icmp flood、rstflood。

Web 应用 DDoS 攻击:http get flood, http post flood, cc 攻击。

DNS DDoS 攻击:dns request flood、 dns response flood、虚假源+真实源 dns query flood、

连接型 DDoS 攻击:TCP 慢速连接攻击,连接耗尽攻击,loic, hoic, slowloris, Pyloris,xoic 等慢速攻击。

云监控的站点监控探测支持 HTTP/HTTPS、PING、TCP、UDP、DNS、POP3、SMTP、FTP协议的探测

购买按量付费的云服务器 ECS 实例来满足特定时间段内需要更多资源的需求,可以通过设定自动释放时间的方式来保证按量付费的资源按预期释放,可以在取消之前重新设置的 ECS 实例的自动释放时间;

在非阿里云的服务器上安装安骑士的过程中需要输入“安装验证 key”,通过此 Key 关联用户的管理控制台;

分布式计算是把一个任务分成许多小的部分,然后把这些部分分配给多个计算节点进行处理,最后把这些计算结果综合起来得到最终的结果。

使用 CDN 缓存,但是命中率比较低原因:

A、 网站访问量较低,文件热度不够,CDN 收到请求较少无法有效命中缓存;

B、 缓存配置不合理,针对某些文件设置较短,导致 CDN 节点频繁回源;

C、 HTTP Header 设置导致无法缓存,需要用户检查源站的 Cache-Control 设置或者Expires 的设置;

D、 源站动态资源较多,多为不可缓存的内容,也会导致频繁回源拉取;

负载均衡注意事项:

1,如果在伸缩组中指定了负载均衡实例,伸缩组会自动将加入伸缩组的 ECS 实例添加到指定的负载均衡实例当中。

2,指定的负载均衡实例必须是已启用状态。

3,指定的负载均衡实例所有配置的监听端口必须开启健康检查,否则创建失败。

4,如果负载均衡实例已挂载了 VPC 类型的 ECS 实例,则不支持该负载均衡实例加入伸缩组。

5,加入负载均衡的 ECS 实例的权重默认为 50。

云服务器 ECS 上的应用要想被访问到,就必须开通相应的“端口” ,比如常见的 HTTP 应用工作在 80 端口,FTP 应用工作在 21 端口

通过 ECS 实例为非“运行中(Running)”状态来判断该实例不健康,弹性伸缩会自动移出伸缩组中不健康的 ECS 实例。对于“自动创建的 ECS 实例”,弹性伸缩会停止和释放该 ECS实例。对于“手工添加的 ECS 实例”,弹性伸缩不会停止和释放该 ECS 实例。

磁盘快照回滚操作是不可逆的

购买的块存储和云服务器 ECS 实例需在同一个可用区,且云服务器 ECS 实例已经挂载的数据盘数量未达到上限才能进行挂载

每个 VPC 有且只有 1 个路由器,没有例外.

负载均衡服务通过设置虚拟服务地址(IP),将位于同一地域(Region)的多台云服务器(Elastic Compute Service,简称 ECS)资源虚拟成一个高性能、高可用的应用服务池

弹性伸缩可以单独扩展和收缩 ECS 实例;既可以搭配 SLB,RDS 一起部署,也可以不搭配 SLB,RDS 一起部署;弹性伸缩支持通过云监控触发任务扩展和收缩 ECS 实例,也可以通过弹性伸缩的 Open API 对接客户自己的监控系统,客户可以通过自己的监控系统,触发弹性伸缩的伸缩活动;

进行弹性收缩时,对于运行在需要移出伸缩组的ECS 实例上的应用,如您需要确保在 ECS 实例上任务处理完成才让弹性伸缩释放该实例,您需要在自定义镜像中存放执行脚本,并设置命令在操作系统关机时自动执行该脚本。

两台云服务器 ECS 实例之间内网不能通信:

A、 两台云服务器实例在不同地域;

B、 其中一台云服务器 ECS 实例修改过私网 IP;

D、 两个云服务器 ECS 实例在不同的安全组;

加权轮询模式会将访问请求依序分发给分配了权重的后端 ECS 进行处理,后端ECS 权重越高被分发的几率也越大。

OSS 的 Object 包括很多的元数据,包括 Key 值(目录、名称)、http 头信息和user 自定义元数据。用户在上传 Object 或者在后续使用的过程中可能需要修改对应的数据。

- 可以将 Object 下载到本地,删除原来的 Object,重新上传更改为元数据的 Object 以达到更改的效果。该方法是最基本的方法,但是很耗时并且消耗资源。因此不建议用户使用该方法

- 可以通过 CopyObjcet 或者 UploadPartCopy 接口对 Object 进行拷贝,修改过程可以修改目标文件的元数据,再把源文件删除即可,建议用户使用该方法进行操作

配置了会话保持,访问负载均衡实例的客户端又很少,容易导致不均衡。尤其在使用少量客户端对负载均衡进行测试的时候常见。比如 TCP 的监听,开启了会话保持(4层是基于来源地址做的会话保持),使用一台客户端对负载均衡实例进行压测,就会导致不均衡。

HTTP 监听向后端 ECS 执行健康检查使用的是 HEAD 方法

使用阿里云的云服务器 ECS 实例的过程中,如果进行不适当操作可能会导致云服务器出现异常

1,Linux 系统下不可以自定义更改/分区下的目录权限,请不要随意更改/分区下目录的权限,尤其是/etc/sbin/bin/boot/dev/usr/lib 等目录权限,如果权限更改不当会导致出现异常。

2,Linux 系统不可以自己编译内核,系统内核都是经过特殊开发的,集成了阿里云的虚拟化驱动,如果自行编译内核会导致系统出现不可预测问题。

3,服务器不支持安装虚拟化程序,服务器是基于虚拟化平台运行的,如果在服务器上部署虚拟化程序,会导致服务器出现不可预测的问题。

视频直播服务(LiveVideo)是基于领先的内容接入与分发网络和大规模分布式实时转码技术打造的音视频直播平台,提供便捷接入、高清流畅、低延迟、高并发的音视频直播服务。使用 OSS 存储直播中产生的文件。

更换系统盘不会更改您实例的 IP 地址和 MAC 地址。为保持足够的快照数量额度完成新磁盘的自动快照策略,您可以删除不需要的快照。系统盘类型不能更换。实例更换系统盘后,原系统盘将被释放

更换系统盘不会更改您实例的 IP 地址和 MAC 地址

VPC 的 ECS 默认无法通过内网访问经典网络的 RDS,解决方法有两种:

1、给 VPC ECS 绑定 EIP,给 RDS 设置外网连接地址,在 VPC ECS 中访问 RDS 的公网

地址,即通过公网访问 RDS。

2、将经典网络的 RDS 实例切换到 VPC 下,这样切换后,经典网络的 ECS 将无法再访问

该 RDS 实例。

删除交换机之前,必须先删除目标交换机所连接的云产品实例

弹性公网 IP 支持的网络环境为专有网络

获取地址链接,会弹出对话框提供访问该文件的 http 的 URL 地址

同账号下,同一地域不同可用区的云服务器实例内网可以互通

每个路由器中维护一张路由表,它会根据具体的路由条目的设置来转发网络流量。

防盗链功能,是根据 http 请求的referer字段来对请求来源的域名进行筛选和链接

Windows 自带的远程桌面客户端适合远程登录管理 Windows 系统

当一个阿里云的云服务器 ECS 实例无法加入指定的安全组时,可能是由于 ECS 实例目前已经加入的安全组数量达到上限

对 CPU、内存,或对 0MB 带宽首次升级时,升级订单提交且支付完成后,用户需要在控制台或 OPENAPI 重启 ECS 后,升级的配置才能生效。

负载均衡 SLB是通过dns轮询来对外提供服务

创建新的 ECS 实例和更换 ECS 实例的系统盘是可以选择自定义镜像,但是不能用快照

健康检查失败响应时间=(健康检查间隔+响应超时)*不健康阈值

健康检查成功响应时间=健康检查间隔*健康阈值

HTTP 七层服务应用在对数据内容进行识别的场景,如 web 应用、小的手机游戏

域名命名规则

查询备案信息

注销其他单位备案

如果您申请注册域名时,系统提示该域名已存在备案号,说明存在如下情况。

- 该域名的当前状态为“未注册”,您可以继续注册域名,已存在备案号不影响您的域名注册,注册域名完成后必须尽快注销原备案号。如果您需要使用此域名搭建网站或提供其他服务,您需在注销原备案号后重新提交备案,以确保备案信息和域名注册信息一致。

- 该域名之前被其他人注册过,且原域名持有者在工信部提交的备案仍有效。请参见如何查询备案信息章节查看此域名的备案信息。

- 如需注销该域名的备案信息,请参见注销其他单位备案章节申请注销。

通过阿里云管理控制台重置实例密码,并在控制台重启实例后,无法通过本地设备连接实例。

- 原因:Windows实例可能因为安全防护类软件将System32目录设置为禁止访问,例如McAfee软件,所以实例在重启过程中无法成功调用脚本进行修复。

- windows解决方案:

- 通过云服务器管理控制台的远程连接功能登录Windows实例

- 检查实例内部是否安装安全防护类软件

- 当安装安全防护类软件时,检查防护软件是否将Windows实例中的System32文件设置为不允许读取或不允许执行。如有此设置,取消即可

修改Linux密码时报“Authentication token manipulation error”错误

- 原因:

1.与用户密码相关的文件设置了“-i”安全属性。

2.与用户密码相关的文件被篡改或出现异常。

和密码管理相关的文件如下

/etc/passwd

/etc/shadow

/etc/group

/etc/gshadow

- 解决方案:

- 登录ECS实例,执行如下命令,检查密码相关文件权限,查看相关文件的属性配置情况。对存在特殊属性的文件,去除后再尝试修改密码即可

lsattr /etc/*shadow /etc/passwd /etc/group

系统显示类似如下

------------- /etc/gshadow

------------- /etc/shadow

------------- /etc/passwd

------------- /etc/group

- 如果存在“-i”属性,则执行如下命令,取消该安全属性。

chattr -i /etc/*shadow /etc/passwd /etc/group

- 重新尝试修改密码。

- 如果还是报错,则执行如下命令,尝试备份shadow文件

mv shadow shadow.bak

- 执行如下命令,开启用户的投影密码。

pwconv

- 再次尝试修改密码。

Windows系统的ECS实例在远程连接时,出现“连接被拒绝,因为没有授权此用户帐户进行远程登录。”错误,导致无法远程登录服务器。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pIKttAdX-1574917816667)(https://onekb.oss-cn-zhangjiakou.aliyuncs.com/1264310/1fbbfdd4-d9ab-465a-91cb-f6b2bd3944e9.png “Windows系统远程桌面相关权限配置异常。”)]

- 解决方案:

- 排查问题用户的用户组属性:

- 排查远程桌面会话主机配置

net stop TermService

net start TermService

使用远程桌面访问Windows系统的ECS实例时,出现如下错误。使用管理终端连接服务器可正常登录。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Q9Xnv6Om-1574917816670)(https://onekb.oss-cn-zhangjiakou.aliyuncs.com/1264316/055be01f-8735-4d05-84a1-a556450b0502.png “Windows操作系统内开启密码保护共享功能”)]

Linux下SSH登录ECS实例时提示“Host key verification failed”错误

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY!

Someone could be eavesdropping on you right now (man-in-the-middle attack)!

It is also possible that the RSA host key has just been changed.

The fingerprint for the RSA key sent by the remote host is

ae:6e:68:4c:97:a6:91:81:11:38:8d:64:ff:92:13:50.

Please contact your system administrator.

Add correct host key in /root/.ssh/known_hosts to get rid of this message.

Offending key in /root/.ssh/known_hosts:70

RSA host key for x.x.x.x has changed and you have requested strict checking.

Host key verification failed.

- 原因:Linux实例进行过重装系统,账户信息变更等使其SSH公钥变更,造成客户端保存的公钥指纹与服务器端不一致,导致SSH认证失败拒绝登录。

- 执行如下命令,进入对应账号的known_hosts文件。

vi ~/.ssh/known_hosts

按 i 键进入编辑模式

删除Linux实例IP对应的条目,如下图所示

输入:wq保存并退出。

重新连接Linux实例,确认保存新的公钥指纹后,即可成功登录。

- 若客户端为Windows环境,以常见的SSH客户端为例,连接时提示如下错误。

X.X.X.X (端口:XX)的主机密钥与本地主机密钥数据库中保存的不一致。主机密钥已更改或有人试图监听此连接。若无法确定,建议取消此连接。

启动远程连接工具

在登录页面,单击 Delete,删除以前的登录会话。

重新使用用户名及密码登录实例,确认保存新的公钥指纹后,即可成功登录

使用root用户通过SSH登录Linux实例时报“Permission denied, please try again”的错误

- 原因:禁止root用户登录引起的问题

Permission denied, please try again.

SSH服务器拒绝了密码,请再试一次。

- 通过管理终端登录Linux系统的ECS实例

- 通过cat等命令查看/etc/ssh/sshd_config配置文件中是否包含类似如下的配置。

PermitRootLogin no

- 使用vi等编辑器,将该参数值设置为“yes”,或者删除该参数,或者注释(在最开头添加“#”号)整行配置。比如:

# PermitRootLogin yes

注:在修改之前建议先对配置文件进行备份。

+ 执行命令service sshd restart,重启SSH服务。

+ 尝试再次使用root用户登录服务器。

- 系统启用了SELinux服务

error: Could not get shadow infromation for root.

- 通过管理终端登录Linux实例,执行命令

/usr/sbin/sestatus -v,查看当前SELinux服务状态。 - 系统显示类似

SELinux status: enabled

提示:如果SELinux status参数是enabled即处于开启状态,是disabled即处于关闭状态。

- 临时关闭SELinux服务

setenforce 0 - 永久关闭SELinux服务

sed -i 's/SELINUX=enforcing/SELINUX=disabled/' /etc/selinux/config

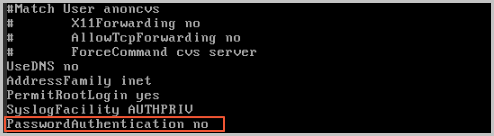

通过SSH客户端登录Linux系统的ECS实例时,输入正确的账号密码,也会出现类似如下错误信息

- 问题原因:看图片

- 连接并登录到Linux实例

- 执行如下命令,查看SSH服务配置

cat /etc/ssh/sshd_config

系统显示类似如下,确认包含类似如下配置

- 执行

vi /etc/ssh/sshd_config,按 i 键编辑SSH服务配置文件,将参数PasswordAuthentication设置为yes,或者在PasswordAuthentication参数前添加 #,按 Esc 键退出编辑模式,并输入:wq保存退出

- 执行命令

service ssh restart,重启SSH服务 - 使用SSH客户端重新登录Linux实例

登录Linux系统的ECS实例时,输入正确的用户名和密码后,也无法正常登录

pam_succeed_if(sshd:auth): requirement “uid >= 1000” not met by user “root”.

- 原因:PAM相关模块的策略配置,禁止了UID小于1000的用户进行登录。

- 通过SSH客户端或管理终端登录服务器

- 通过cat命令查看异常登录模式,对应的PAM配置文件

文件 功能说明

/etc/pam.d/login 控制台(管理终端)对应配置文件

/etc/pam.d/sshd 登录对应配置文件

/etc/pam.d/system-auth 系统全局配置文件

- 使用vi编辑器,修改相应配置文件中的配置,整行删除或在段落前添加#号注释

auth required pam_succeed_if.so uid <= 1000 # 修改策略

# auth required pam_succeed_if.so uid >= 1000 #取消相关配置

- 重新登录服务器

在SSH远程连接Linux实例时,即便密码正确输入后,在命令行或secure日志中也会出现如下错误信息

Permission denied, please try again.

error: Could not get shadow infromation for root.

- 原因:该问题通常是由于系统启用了SELinux服务所致

- 解决:可以根据现场环境需求,选择临时或永久关闭SELinux服务。

- 通过管理终端登录Linux实例,执行如下命令,查看当前SELinux服务状态

/usr/sbin/sestatus -v

系统显示类似如下

SELinux status: enabled

ps:如果SELinux status参数是enabled即处于开启状态,是disabled即处于关闭状态

- 临时关闭SELinux服务

- 登录Linux实例,执行命令

setenforce 0,临时关闭SELinux

ps:临时修改SELinux服务状态,属于实时生效无需重启系统或实例。

- 永久关闭SELinux服务

- 登录Linux实例,执行命令,永久关闭SELinux服务

sed -i 's/SELINUX=enforcing/SELINUX=disabled/' /etc/selinux/config

ps:此命令只适用当前SELinux服务为enforcing状态时使用。

在Linux系统的ECS实例中,使用service或systemctl指令启动SSH服务时,命令行没有返回任何报错信息,但服务实际没有正常运行。查看secure日志,发现类似如下错误信息。

sshd.service: main process exited, code=exited, status=203/EXEC.

init: ssh main process (1843) terminated with status 255.

- 该问题的原因通常是PATH环境变量配置异常,或SSH软件包相关文件被移除

- 通过管理终端进入系统。

- 执行如下命令,检查环境变量配置。

echo $PATH

系统返回类似如下,该值为PAHT环境变量的默认值。

/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin - 如果PATH环境变量的默认值被改变,则需执行如下命令,进行变量重置

export PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin - 执行如下命令,查找并确认sshd程序的路径

find / -name sshd

系统返回类似如下,确认包含sshd程序的默认路径

/usr/sbin/sshd - 如果相应文件不存在,建议重新安装SSH软件包,也可尝试通过FTP等方式从外部上传正常文件。

- 重启SSH服务

service sshd restart

在Linux系统的ECS实例启动SSH服务时,命令行或secure日志文件出现类似如下的错误信息

error while loading shared libraries: libcrypto.so.10: cannot open shared object file: No such file or directory.

PAM unable to dlopen(/usr/lib64/security/pam_tally.so): /usr/lib64/security/pam_tally.so: cannot open shared object file: No such file or directory.

- 原因:SSH服务的运行依赖相关系统库文件。通常是由于相关库文件异常所致,即文件丢失或权限配置异常等

- 登录正常服务器,执行如下命令,查看libcrypto.so.10库文件的信息

ll /usr/lib64/libcrypto.so.10

系统显示类似如下,libcrypto.so.10库文件是libcrypto.so.1.0.1e库文件的软连接。

lrwxrwxrwx. 1 root root 19 Jan 8 12:40 /usr/lib64/libcrypto.so.10 -> libcrypto.so.1.0.1e - 执行如下命令,查看libcrypto.so.1.0.1e库文件的信息。

ll /usr/lib64/libcrypto.so.1.0.1e

系统显示类似如下。

-rwxr-xr-x. 1 root root 1965856 Jan 8 03:22 /usr/lib64/libcrypto.so.1.0.1e

3.记录正常库文件的路径、权限、属组等信息,然后参阅3.1 3.2 3.3参考处理

3.1 文件查找和替换

- 登录ECS实例

- 执行如下命令,查找libcrypto.so.1.0.1e库文件

find / -name libcrypto.so.1.0.1e - 执行如下命令,将找到的文件拷贝到正常目录

cp [$File] /usr/lib64/libcrypto.so.1.0.1e

注:[$File]为上一步找到的libcrypto.so.1.0.1e库文件绝对路径。

- 依次执行如下命令,修改文件权限、所有者和所属组

chmod 755 /usr/lib64/libcrypto.so.1.0.1e chown root:root /usr/lib64/libcrypto.so.1.0.1e - 执行如下命令,创建软链接

ln -s /usr/lib64/libcrypto.so.1.0.1e /usr/lib64/libcrypto.so.10 - 执行如下命令,启动SSH服务

service sshd start

3.2 外部文件上传

- 通过FTP软件将其它正常服务器上的libcrypto.so.1.0.1e库文件上传到目标服务器的/tmp目录

- 执行如下命令,将文件拷贝到正常目录

cp /tmp/libcrypto.so.1.0.1e /usr/lib64/libcrypto.so.1.0.1e - 依次执行如下命令,修改文件权限、所有者和所属组。

chmod 755 /usr/lib64/libcrypto.so.1.0.1e chown root:root /usr/lib64/libcrypto.so.1.0.1e - 执行如下命令,创建软链接。

ln -s /usr/lib64/libcrypto.so.1.0.1e /usr/lib64/libcrypto.so.10 - 执行如下命令,启动SSH服务。

service sshd start

3.3 通过回滚磁盘恢复

- 回滚云盘前,请确认以下信息:

云盘已创建过快照,而且没有正在创建的快照。

云盘未被释放。

更换系统盘后,历史系统盘快照不能用于回滚新的系统盘。

云盘已挂载到某台ECS实例上,而且实例处于已停止(Stopped)状态。- 回滚云盘前,请注意以下事项:

回滚云盘是不可逆操作,一旦回滚完成,原有的数据将无法恢复,请谨慎操作。

回滚云盘后,从快照的创建日期到回滚云盘时这段时间内的数据会丢失。

回滚系统盘后,默认自动绑定相应实例当前使用的SSH密钥对或密码。

- 登录ECS管理控制台。

- 在左侧导航栏,选择实例与镜像 > 实例。

- 在顶部状态栏处,选择地域。

- 找到处于已停止状态的ECS实例,进入实例详情页面。

- 在左侧导航栏中,单击本实例快照。

- 选择需要的快照,在操作列中,单击回滚磁盘。

- 在弹出的提示框中,单击确定。

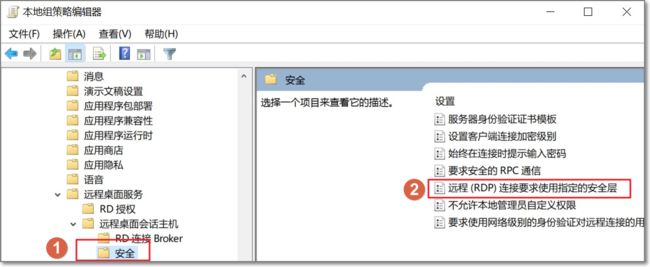

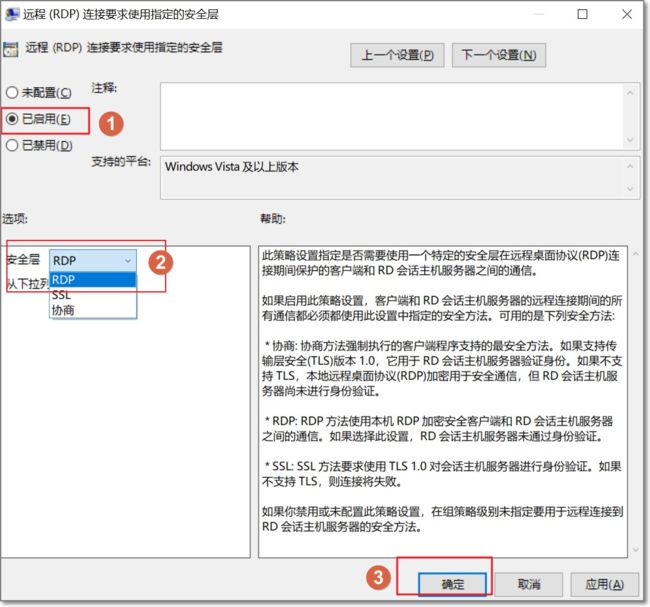

远程连接Windows系统的ECS实例时,提示协议错误。报错提示为“由于协议错误,会话将被中断。请重新连接到远程计算机

目标主机远程会话配置错误

- 远程登录Windows实例中。

- 单击 开始,输入gpedit.msc,单击 Enter 按钮,打开 本地组策略编辑器 页面窗口。

- 在 本地组策略编辑器 页面窗口内,单击 计算机配置> 管理模板> Windows 组件> 远程桌面服务> 远程桌面会话主机> 安全

- 在 安全 页面中,双击 远程(RDP)连接要求使用指定的安全层

- 选择 已启用 ,在 安全层 处选择 RDP,单击 确定。

- 单击 开始,输入cmd,单击 Enter 按钮,打开命令行

- 执行命令

gpupdate,完成策略更新,使以上的设置生效

系统显示类似如下,计算机策略更新完成。

目标主机端口被占用

Windows系统默认远程桌面连接端口号为3389,当改端口被其他程序占用时,远程连接服务将无法正常运行,介绍两种处理方法

- 修改远程连接端口号

- 远程登录Windows实例中。

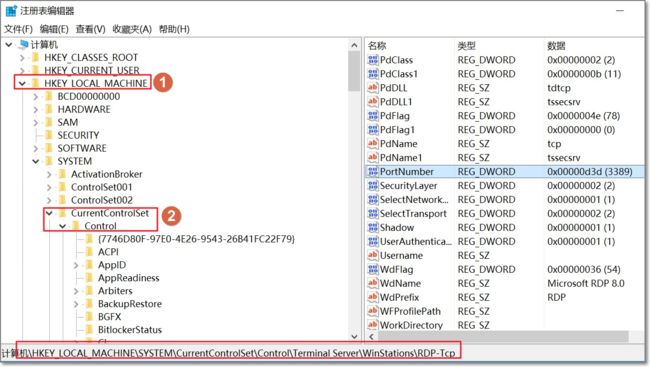

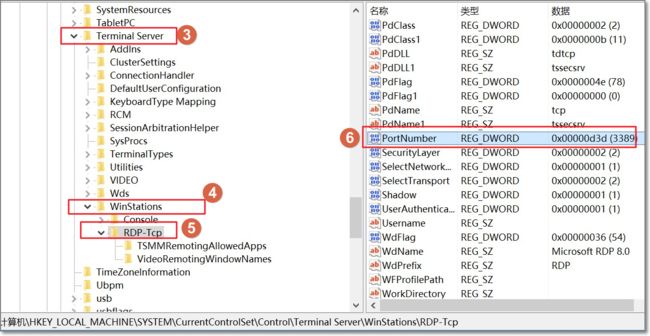

- 单击 开始,输入regedit,单击 Enter 按钮,打开 注册表编辑器。

- 单击 HKEY_LOCAL_MACHINE> SYSTEM> CurrentControlSet> Control> Terminal Server> WinStations> RDP-Tcp。

- 在 RDP-Tcp 页面,双击 PortNumber。

- 在编辑页面,选择 基数 框中 十进制,修改 数值数据 下的值,该值即为远程桌面使用的端口号

- 重启Windows系统或重启实例生效

- 结束占用端口的进程释放远程连接端口

- 远程登录Windows实例中。

- 单击 开始,输入cmd,单击 Enter 按钮,打开命令行。

- 执行命令,查看远程连接端口进程占用ID信息

netstat -ano |findstr 3389 - 执行命令,根据进程PID查看指定进程运行程序

tasklist |findstr [$PID]

正常情况下,3389端口被svchost.exe进程占用。如果占用3389端口的不是svchost.exe进程,需要关闭正在占用3389的其他进程。

- 执行命令,根据进程PID结束指定程序进程。

taskkill /f /pid [$PID]