Bugku-杂项刷题记录-1

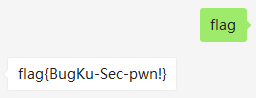

签到题

这是一张单纯的图片

丢进010,末尾发现一堆Unicode

解码得到key{you are right}

隐写

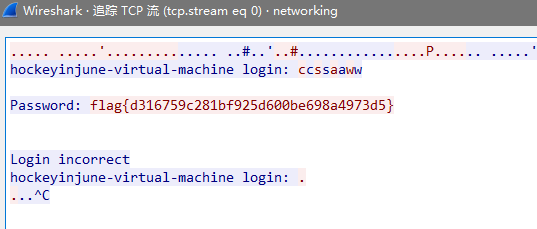

telnet

眼见非实(ISCCCTF)

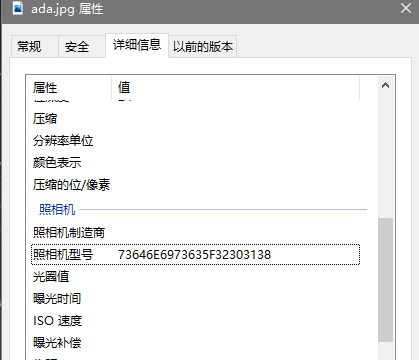

啊哒

在照相机型号中发现一段16进制字符串

转成字符串,得到sdnisc_2018,但提交并不是flag

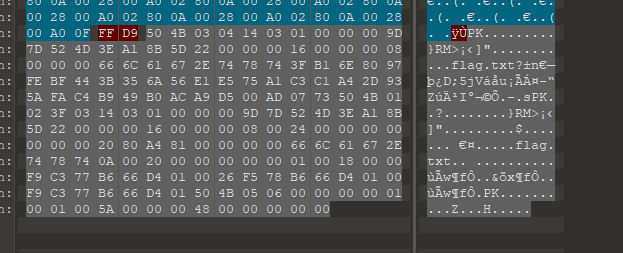

010发现原来藏了个压缩包,看来上面得到的东西是密码

foremost分离一下,解压得到flag{3XiF_iNf0rM@ti0n}

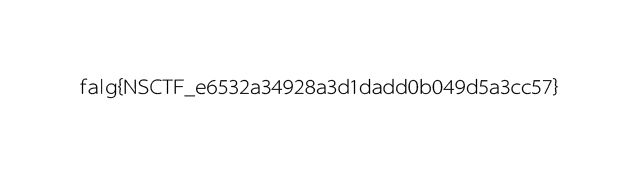

又一张图片,还单纯吗

foremost分离,得到flag

本来还以为要把falg换成flag,看来应该是出题人打错了

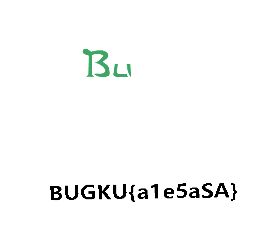

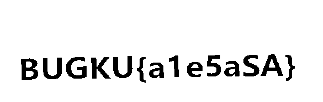

猜

百度搜图搜到这个人是刘亦菲,根据提示,得到key{liuyifei}

宽带信息泄露

用routerpassview工具打开文件,提交username的值即可

隐写2

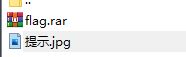

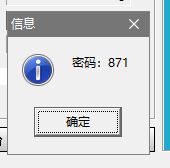

foremost分离得到压缩包,有一个flag.rar和一个提示图片

提示图片说密码是3位数,那就直接爆破了,不猜他那个图片的意思了,得到密码871

把得到的图片丢进010.发现末尾存在flag,里面是一段base64,解码得到f1@g{y0u Are a h@cker!}

多种方法解决

一个exe,但是打不开,丢进010,发现原来是图片,丢进浏览器,得到一张二维码

扫码,得到KEY{dca57f966e4e4e31fd5b15417da63269}

闪的好快

很多张二维码在闪,丢进,一共18张图片,按顺序一张张地扫,最后得到SYC{F1aSh_so_f4sT}

come_game

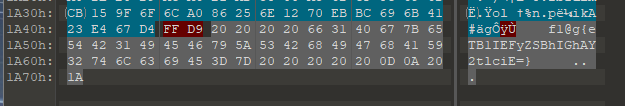

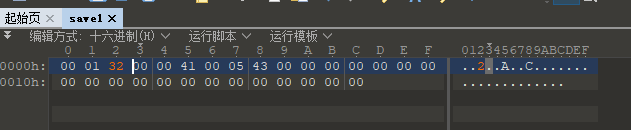

真难玩,手残党,第一关都过不去,应该是玩通关获flag,退出之后,发现有个save1文件,丢进010,发现

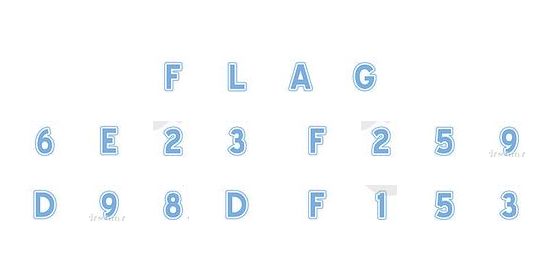

猜测这个32是保存游戏关卡的,试了一下,果然是,最后改到35的时候得到

提交注意改成SYC{6E23F259D98DF153}

白哥的鸽子

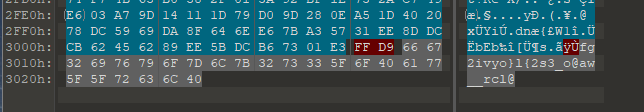

丢进010,文件末尾发现

栅栏密码,当栏数为3时,解密得到flag{w22_is_v3ry_cool}@@,提交时去掉@@

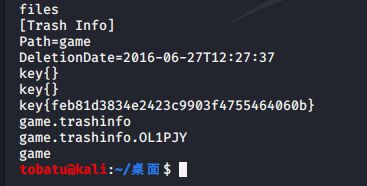

linux

解压得到一个flag文件,在linux里面用strings命令看一下,得到key{feb81d3834e2423c9903f4755464060b}

隐写3

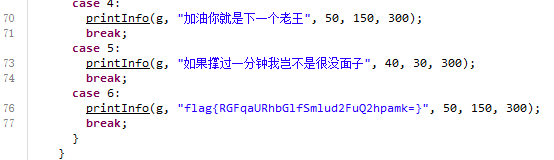

做个游戏(08067CTF)

应该也是玩通关可以得到flag,不过后面速度太快了,玩不过来,丢进jd-gui,发现flag,里面是一段base64,解码即可

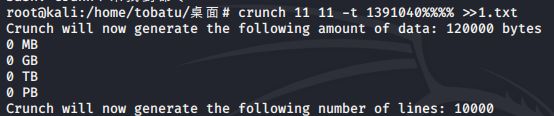

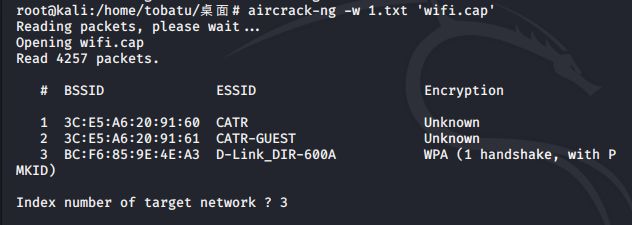

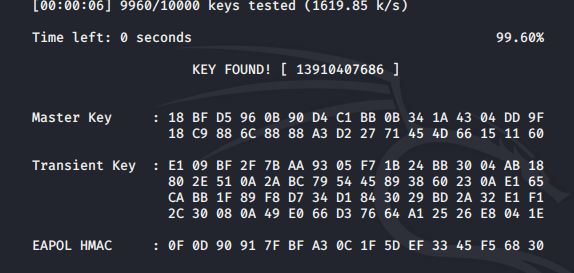

想蹭网先解开密码

破解wifi密码,先根据提示,用crunch工具生成密码字典

再使用aircrack工具进行爆破

得到密码13910407686

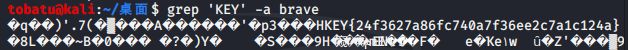

Linux2

用strings命令看文件并没有flag,用grep命令在文件搜索KEY,同样适用于linux1,得到KEY{24f3627a86fc740a7f36ee2c7a1c124a}

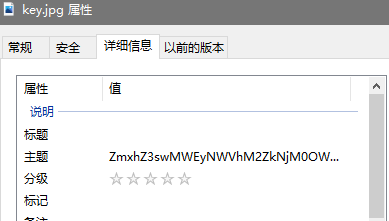

细心的大象

详细信息的备注里面有一段base64,解码得到MSDS456ASD123zz

foremost分离得到一个压缩包,密码就是刚刚得到的这个字符串,解压得到一张图片,修改高度,得到flag

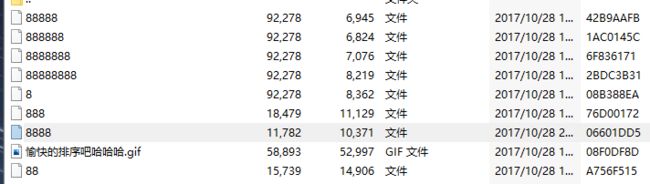

爆照(08067CTF)

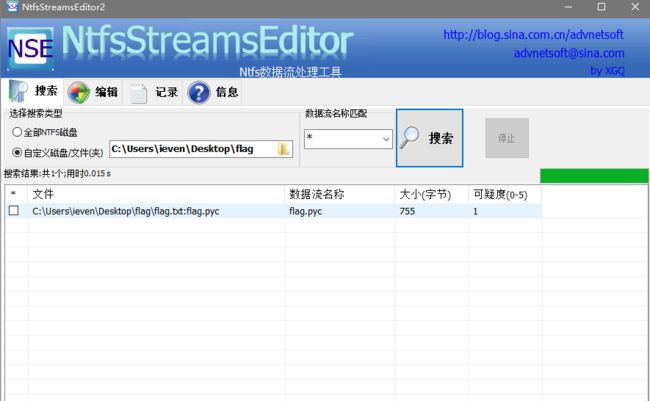

foremost分离得到一个压缩包,里面有个gif,可以看得到有一帧里面有二维码,用Stegsolve打开,得到

不过很模糊,把其他文件打开发现都是jpg

得到一张清晰的二维码

扫码得到bilibili,但是并不是flag

888.jpg的详细信息中发现一段base64,解码得到silisili

然后再把这些图片丢进foremost分离一下看看,8888.jpg分离出来一个压缩包

有一张二维码,扫码得到panama

根据hint的flag格式flag{xxxx_xxxx_xxxx,再根据得到的这三个字符串,最后提交flag{bilibili_silisili_panama}正确

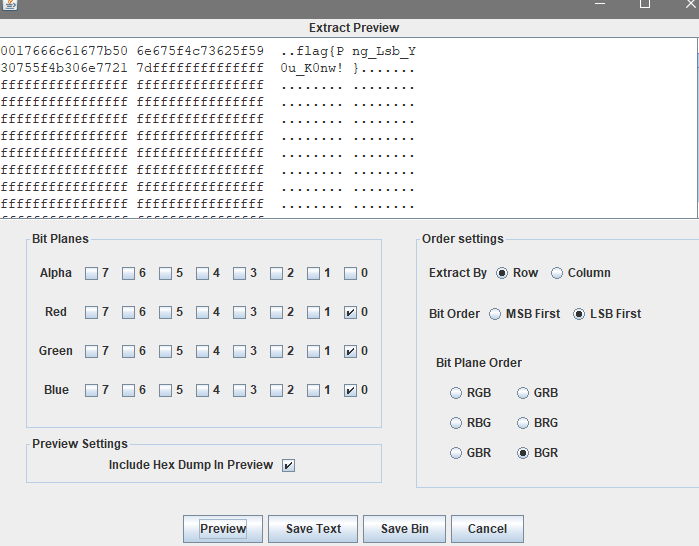

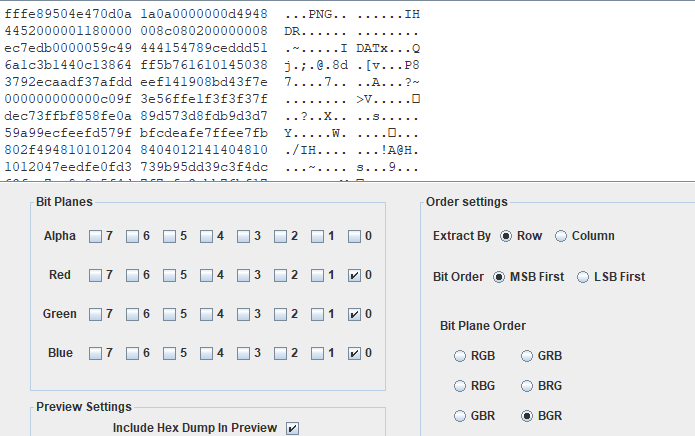

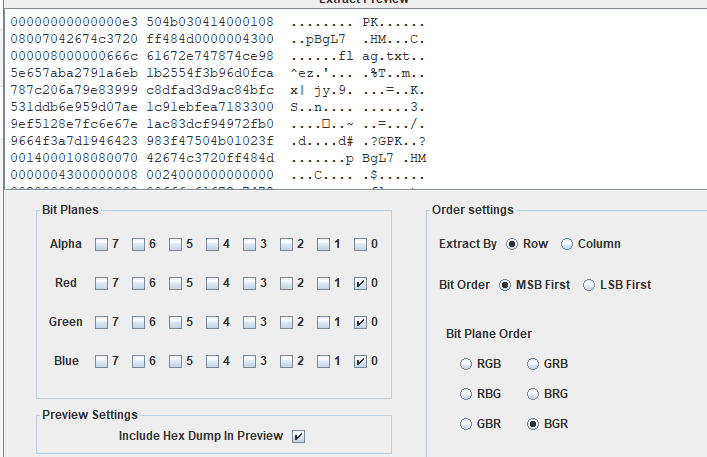

猫片(安恒)

根据hint的LSB,得到一张png

把前面两个的fffe删掉得到半张二维码

修改高度,得到一张完整的二维码

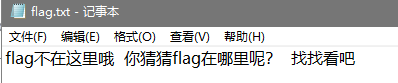

里面有个txt说

把文件解压出来的时候报错

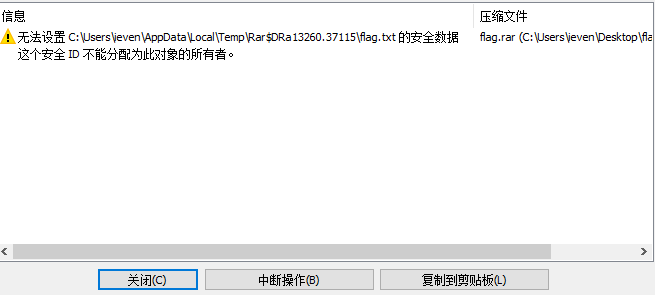

使用ntfsstreamseditor工具扫描得到如图文件

导出得到文件,使用python反编译工具导出代码

#!/usr/bin/env python

# encoding: utf-8

import base64

def encode():

flag = '*************'

ciphertext = []

for i in range(len(flag)):

s = chr(i ^ ord(flag[i]))

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

ciphertext.append(str(s))

return ciphertext[::-1]

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

编写的解密脚本

#!/usr/bin/env python

# encoding: utf-8

import base64

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

a = ciphertext[::-1]

flag = ""

for i in range(24):

if(i % 2 == 0):

s = int(a[i]) - 10

else:

s = int(a[i]) + 10

s = chr(i ^ s)

flag += s

print flag

运行得到flag{Y@e_Cl3veR_C1Ever!},不愧是安恒的题目,果然有点难度

多彩

StegSlove分析得到这个图片,百度知道是口红的牌子,图片也是叫lipstick.png,感觉这个图片上这么多颜色是口红的颜色。。。

LSB隐写分析出一个压缩包

里面有一个flag.txt,但是存在密码,提取了每一个颜色的RGB值,但是没思路了,看网上说是根据这些值,去官网上面找对应的色号,再转成2进制,再转字符串,最后得到白学家,就是密码,只能说出题人脑洞太大,也没什么意思,去官网找色号。。然后解压即可得到flag{White_Album_is_Really_worth_watching_on_White_Valentine's_Day}

旋转跳跃

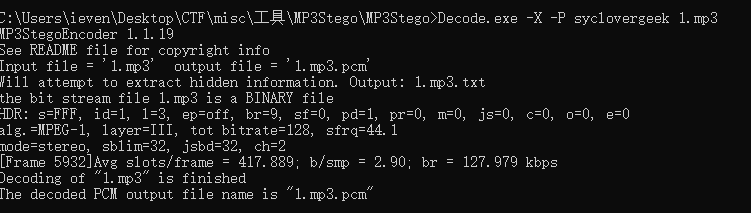

给了个mp3,感觉有点超速了,audacity没有分析出来什么东西,根据提示key:syclovergeek用MP3stego工具进行解密

得到

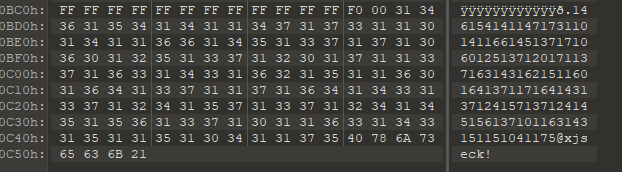

普通的二维码

扫码得到

¹þ¹þ!¾Í²»¸æËßÄãflag¾ÍÔÚÕâÀï!

a = "146154141147173110141166145137171060125137120171137163143162151160164137117164143137124157137124145156137101163143151151041175"

flag = ""

for i in range(0,131,3):

flag += chr(int(eval('0' + a[i:i+3])))

print flag

得到flag{Have_y0U_Py_script_Otc_To_Ten_Ascii!}

乌云邀请码

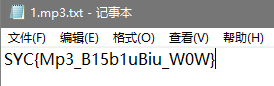

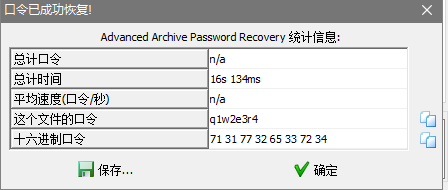

神秘的文件

给了一个logo.png,加密的压缩包里面也有一个logo.png,明文攻击,得到密码q1w2e3r4

发现文档下面存在字符,更改字体颜色得到FLAG{fl4g_is_n0t_here_hhhhhhh!!!!!},但是被骗了,并不是flag

改成zip,发现存在flag.txt,里面有一段base64字符串,解码得到flag{d0cX_1s_ziP_file}

论剑

foremost分离得到两张差不多的图片,修改其中一张图片宽高,得到,另一张没有东西

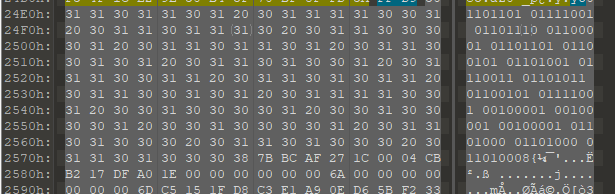

010发现一段2进制字符串

转换成字符串得到mynameiskey!!!hhh

a = "01101101 01111001 01101110 01100001 01101101 01100101 01101001 01110011 01101011 01100101 01111001 00100001 00100001 00100001 01101000 01101000 01101000"

flag = ""

for i in range(0,151,9):

flag += chr(int(eval('0b' + a[i:i+8])))

print flag

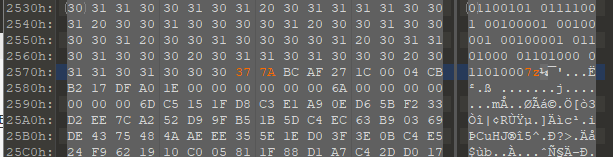

这里有一个被修改过的7z压缩包文件头,修复为37 7A BC AF 27 1C

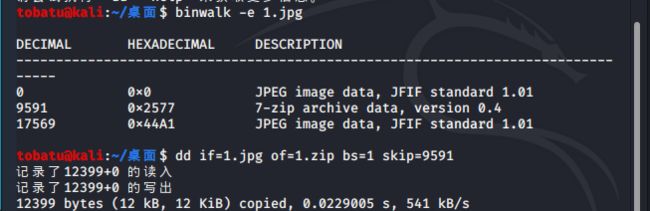

用binwalk发现存在压缩包,使用dd命令分离

得到压缩包,解压得到一张图片,修改高度,得到

两张图片结合得到flag{666C61677B6D795F6E616D655F482121487D},还需要把里面的内容base16解码,最后得flag{my_name_H!!H}

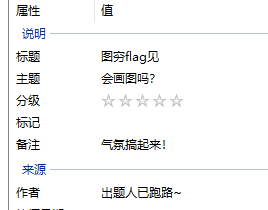

图穷匕见

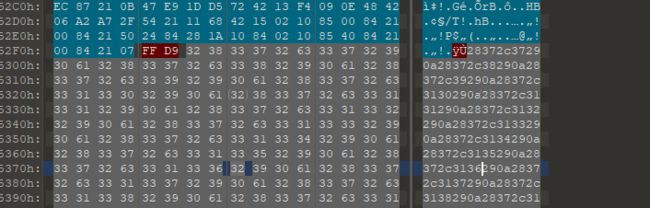

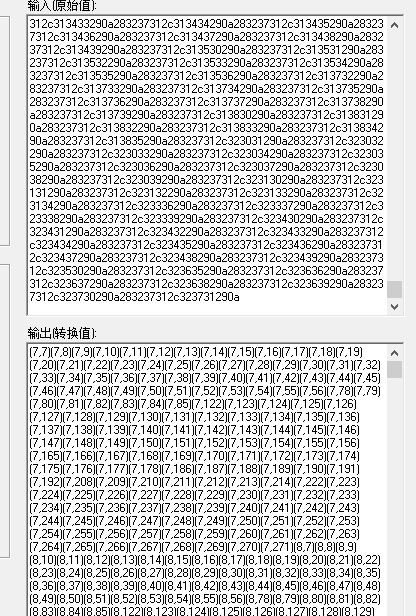

丢进010,末尾发现一大段16进制字符串

转成字符得到一大堆坐标

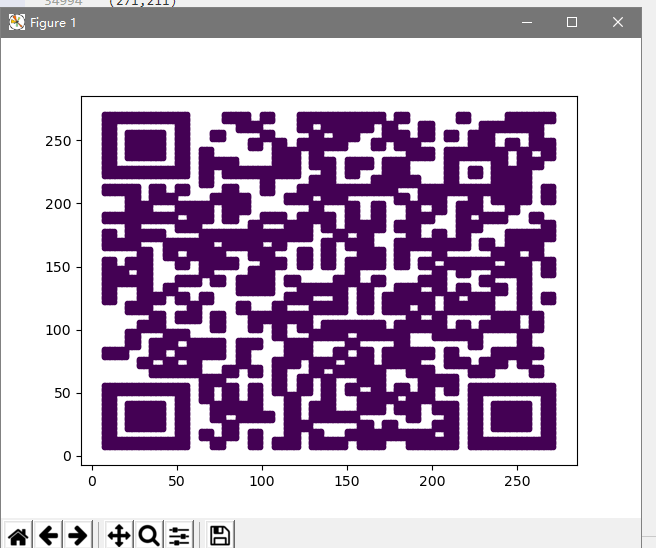

根据会画图吗?想到是把这些坐标转换成图,网上看到的一个脚本

import matplotlib.pyplot as plt

i=0

fig=plt.figure()

with open("1.txt") as f:

for data in f.readlines():

data=data.strip()

data=eval(data)

plt.scatter(data[0],data[1],c="255",marker=".")

i=i+1

plt.show()

扫码,得到flag{40fc0a979f759c8892f4dc045e28b820}

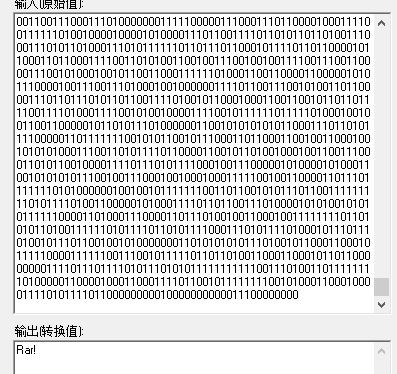

convert

丢进convert工具转换一下,发现前几个字符是Rar!

所以这里应该是把2进制转成16进制,保存为rar,解压得到一张图片,发现一段base64

解码得到flag{01a25ea3fd6349c6e635a1d0196e75fb}