被DDoS攻击最佳解决方案是什么?

要知道如何防御DDoS攻击,需要先了解DDoS攻击。

DDoS攻击的定义

DDoS攻击全称——分布式拒绝服务攻击,是网络攻击中常见的攻击方式。在进行攻击的时候,这种方式可以对不同地点的大量计算机进行攻击,进行攻击的时候主要是对攻击的目标发送超过其处理能力的数据包,使攻击目标出现瘫痪的情况,不能提供正常的服务。

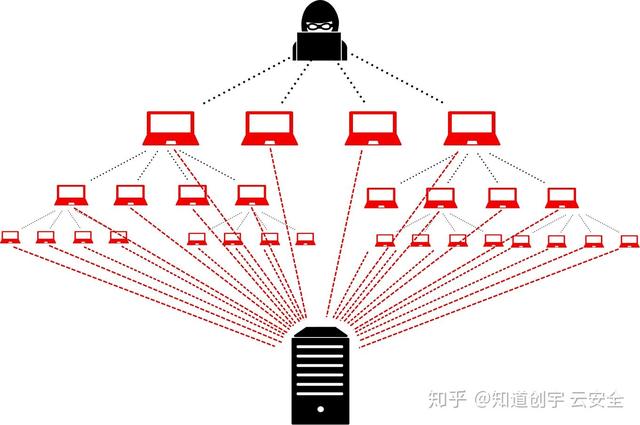

如下图所示,攻击者批量入侵电脑(不只是电脑会被入侵,路由器、手机,甚至是摄像头等物联网设备也可能会被入侵)并控制,这样的电脑被称为“肉鸡”(下图中红色部分)。然后统一控制向目标发起攻击,使目标瘫痪。

DDoS攻击示意图(图源:ruggedtooling.com)

DDoS常见攻击方式

常见的DDoS攻击一般有三种方式,攻击网络带宽资源、攻击系统资源和攻击应用资源。具体细分攻击方式详见下面三张图。

网络带宽资源的攻击方式

系统资源的攻击方式

应用资源的攻击方式

DDoS攻击原理

上面可以看到,DDoS攻击有许多不同的攻击方式,而不同的攻击方式原理也不尽相同。下面列出常见DDoS攻击方式的原理。

ICMP Flood:通过对目标系统发送海量数据包,就可以令目标主机瘫痪,如果大量发送就成了洪水攻击。

UDP Flood:攻击者通常发送大量伪造源IP地址的小UDP包,100k bps的就能将线路上的骨干设备例如防火墙打瘫,造成整个网段的瘫痪。

ACK Flood: 目前ACK Flood并没有成为攻击的主流,而通常是与其他攻击方式组合在一起使用。

NTP Flood:攻击者使用特殊的数据包,也就是IP地址指向作为反射器的服务器,源IP地址被伪造成攻击目标的IP,这样一来可能只需要1Mbps的上传带宽欺骗NTP服务器,就可给目标服务器带来几百上千Mbps的攻击流量。

SYN Flood:一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽的攻击方式。

CC 攻击:由于CC攻击成本低、威力大据调查目前80%的DDoS攻击都是CC攻击。CC攻击是借助代理服务器生成指向目标系统的合法请求,实现伪装和DDoS。这种攻击技术性含量高,见不到真实源IP,见不到特别大的异常流量,但服务器就是无法进行正常连接。

DNS Query Flood:DNS Query Flood采用的方法是操纵大量傀儡机器,向目标服务器发送大量的域名解析请求。解析过程给服务器带来很大的负载,每秒钟域名解析请求超过一定的数量就会造成DNS服务器解析域名超时。

DDoS攻击现目前趋势

第一,攻击类型更加多样与复杂。

容量耗尽型攻击:例如TCP耗尽,应用层攻击,以及结合多种策略与手段的多向量攻击,这些攻击现在往往针对的是服务器或网站的薄弱环节,例如针对下载、表单等区域,攻击流量与用户流量混杂在一起,因此企业也更难区分并缓解恶意流量。仅在国内的攻击,上T的峰值已不罕见。这意味着攻击者采取更少次数,但更复杂更智能的攻击就可以给企业带来重创。

第二,在近几年的报告中可以看出,新型的攻击手法如放大反射攻击开始逐渐活跃。

反射放大攻击是一种具有巨大攻击力的DDoS攻击方式。攻击者只需要付出少量的代价, 即可对需要攻击的目标产生巨大的流量,对网络带宽资源(网络层)、连接资源(传输层) 和计算机资源(应用层)造成巨大的压力。

TCP/IP分层示意图

2016年美国Dyn公司的DNS服务器遭受DDoS攻击,导致美国大范围断网。事后的攻击流量分析显示,DNS反射放大攻击与SYN洪水攻击是作为本次造成美国断网的拒绝服务攻击的主力。由于反射放大攻击危害大,成本低,溯源难,被黑色产业从业者所喜爱。

除此之外还有攻击系统资源和攻击应用资源的攻击方式。现在越来越多的攻击者,喜欢发起混合攻击,上下开工,打得受害企业措手不及,这样使传统的抗DDoS攻击思想开始变得越来越无用。

如何正确防御DDoS攻击?

传统的防御思想都是单一的,如增加带宽,买ADS设备,买DDoS防火墙,用云端和本地代替等等。有一些方法确实可以缓解,但是对企业来说,在攻击越来越复杂的当下做好全面防护难度很大。

缓解方式

这时候,企业往往需要第三方的抗DDoS服务商来提供安全支持。作为企业在选购抗DDoS业务时,必须要考察以下几点:

- 有多少节点?

- 机房最大能抗多少流量峰值?

- 机房数量以及稳定性?

- 支持测试么?

- 价格是否合适?

- 是否可以实时展示,并有效通知?

- 遭受攻击或者不稳定影响业务时,是否可以支持排查问题?

DDoS防御需要选择专业安全服务商

知道创宇已为超过90万的网站提供了安全支持,过程中累计了海量的DDoS防御经验。在超4T防护能力的加持下,还配合有7*24小时的专家服务,海外CN2专线,以及全业务支持等能力,可以根据不同业务的特点,以不同的安全策略,努力帮助企业用户做到不再惧怕DDoS攻击。

点击“了解更多”可以立即免费试用DDoS防御产品