攻防世界 misc高手进阶区

攻防世界 misc高手进阶区

- 每日打卡~~~

- base64÷4

- embarrass

- 神奇的Modbus

- wireshark-1

- pure_color

- Aesop_secret

- a_good_idea

- Training-Stegano-1

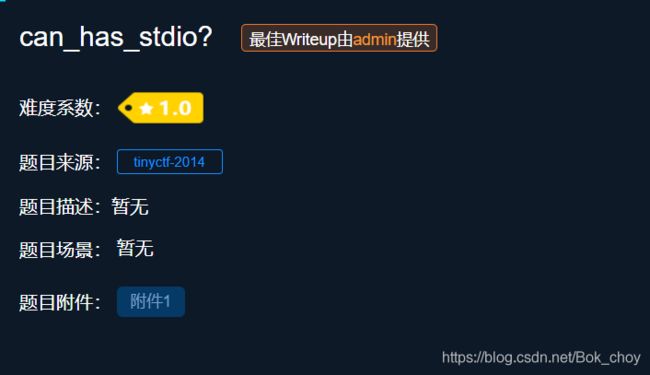

- can_has_stdio?

- János-the-Ripper

- Test-flag-please-ignore

- Banmabanma

- reverseMe

- Hear-with-your-Eyes

- What-is-this

- MISCall

- Reverse-it

- something_in_image

- 打野

- 倒立屋

- 2017_Dating_in_Singapore

- simple_transfer

每日打卡~~~

小萌新正在探索的路上~

这里会记录自己做题的过程和方法,会持续更新的~

争取每日打卡哒哒哒~

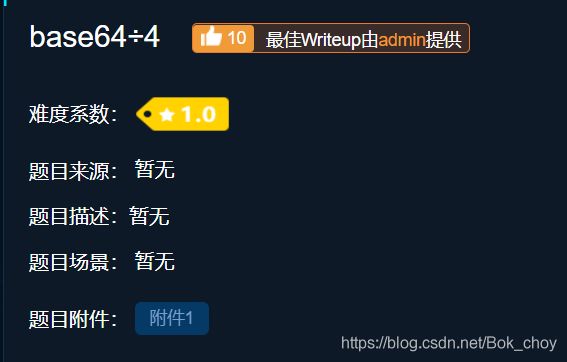

base64÷4

由题目可以得出关键信息——64÷4=16,所以该加密方式应该是base16~

将文本复制后进行base64解密得到原文:

flag{E33B7FD8A3B841CA9699EDDBA24B60AA}

embarrass

压缩包解压得到:

![]()

方法一:用记事本打开搜索flag

方法二:

放进虚拟机跑命令得到flag:

strings misc_02|grep flag

神奇的Modbus

由题目描述得到信息——提交格式为sctf{},大胆搜寻sctf{}:

然后就得到flag啦,但是这道题很坑,因为你找到的flag中是mdbus没有o,而真正的flag是有o的,可能这就是“神奇的modbus吧”hhh

sctf{Easy_Modbus}

法二:转载大佬的wp(侵删)

很详细的解题思路:

SCTF 2018 : 神奇的Modbus

[目标]

了解modbus协议

[环境]

无

[工具]

Wireshark

[分析过程]

在数据包中寻找flag就行,flag是明文形式存储。

工业设备消息传输使用modbus协议。所以我就采集了modbus的通信数据包。在这些数据传输中存在着flag。接替思路是这样的,利用该modbus读取设备的相关数据。首先读取数据的话modbus 有01,02,03,04功能码,01是读取线圈状态:取得一组逻辑线圈的当前状态(ON/OFF ),02是读取输入状态:取得一组开关输入的当前状态(ON/OFF),03是读取保持寄存器:在一个或多个保持寄存器中取得当前的二进制值,04读取输入寄存器:在一个或多个输入寄存器中取得当前的二进制

wireshark输入modbus过滤追踪tcp流

wireshark-1

“黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案)。”

由于是管理员登录网站然后被抓捕了信息,所以我们可以通过网站入手,追踪http流

描述又说了flag就是管理员密码,于是得到的这串字符就是flag了

pure_color

下载附件后得到了一张png图片,打开后什么都没有,猜测是图片隐写

遇到图片隐写的题一般就会用到工具stegsolve

放进去跑一下

得到flag

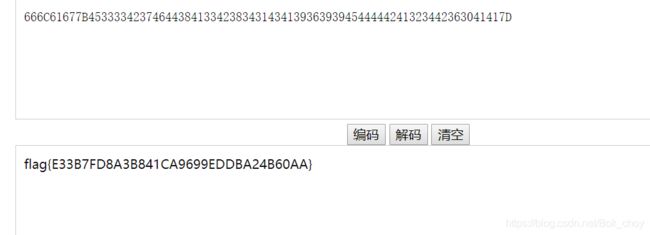

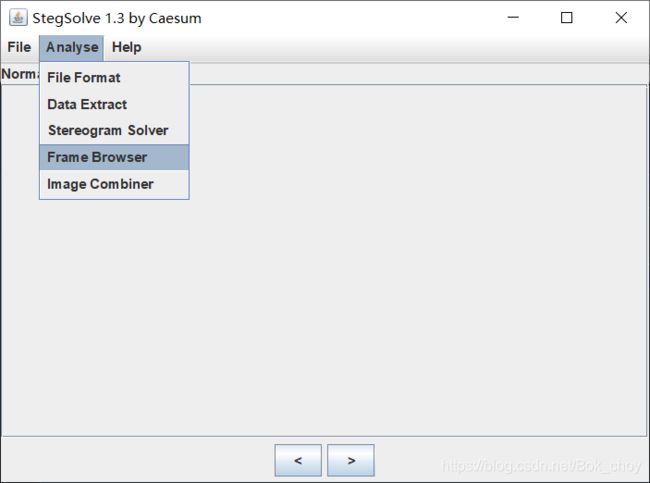

Aesop_secret

同样,下载下来后解压是一个gif的动图,同样需要放进stegsolve里

然后我们把图片的每一帧都保存下来

然后得到了9张图片

然后拼图得到 ISCC(这里是看到其他大佬拼图拼出来的,菜鸡我拼不出来……o(╥﹏╥)o)

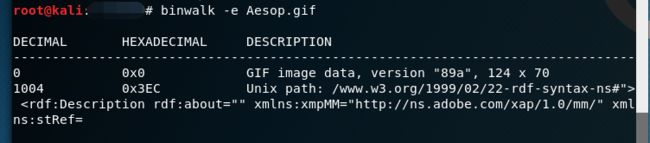

图片隐写我们还会查看是否夹带着文件或者其他什么信息,于是扔进虚拟机里跑一下

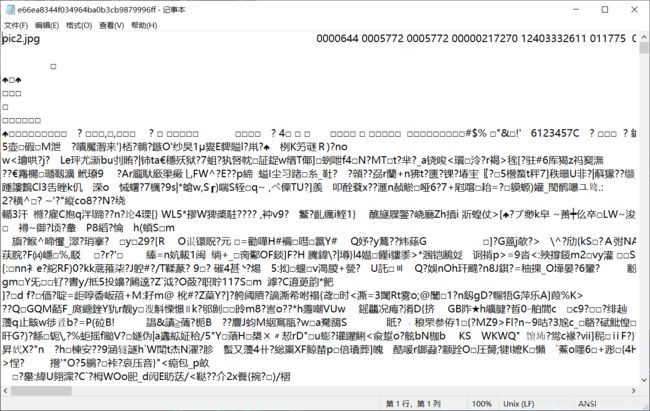

没有发现什么信息,打开010editor,捕获到了一串密文

看见尾端有两个==,以为是base64加密,但是试了下并没有得到结果,后来得到大佬的提示,看到题目,可以试一试aes加密,正好之前拼图得到了一串字符ISCC

将ISCC作为密匙解密得到新的字符串

于是再次尝试解密,得到flag

flag{DugUpADiamondADeepDarkMine}

解码链接https://www.sojson.com/encrypt_aes.html

a_good_idea

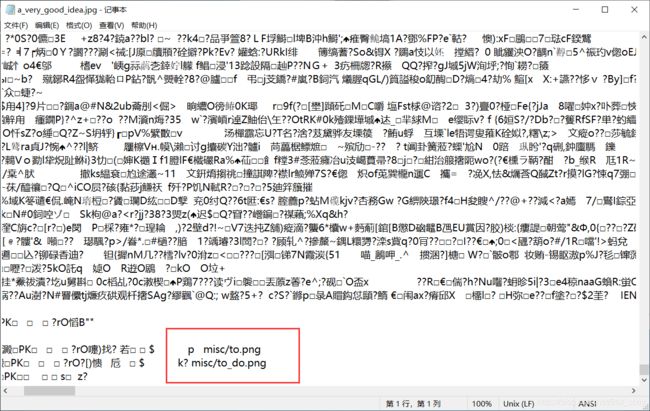

下载后解压得到misc文件夹,打开发现是一张Tom的表情包,用记事本打开发现最后藏了两张png图片

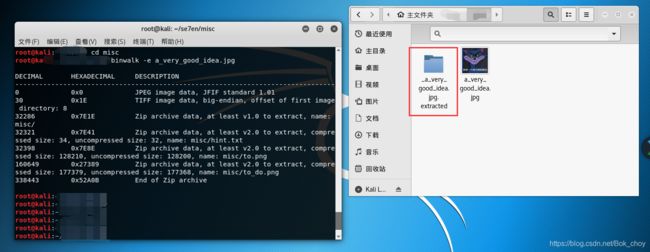

运行命令提取文件

binwalk -e a_very_good_idea.jpg

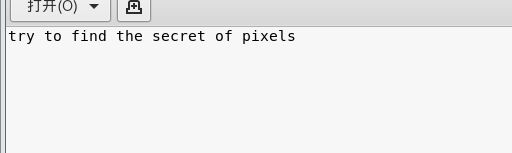

这个信息让我误以为是关于图片高度的隐写,实际上并没有

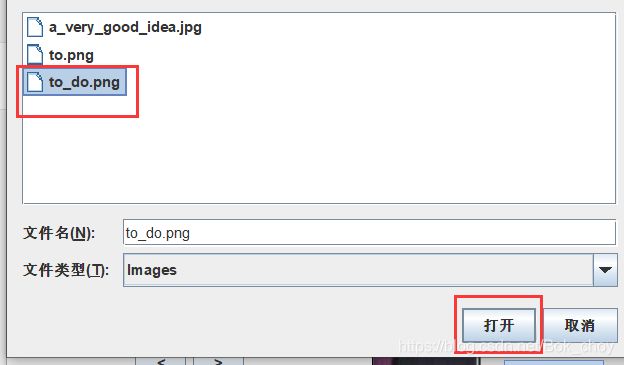

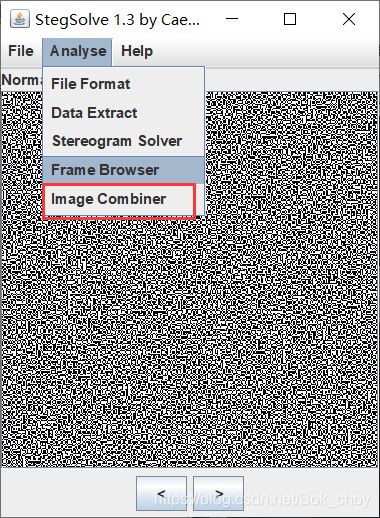

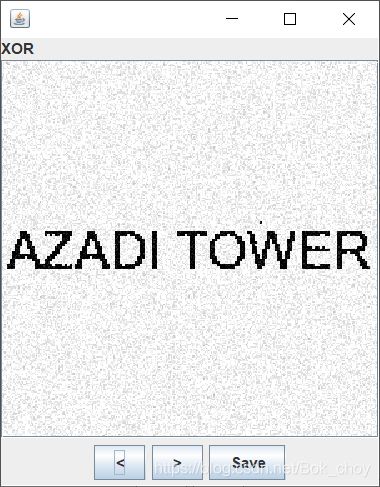

当我们看见两张相似的图片是,我们可以作比较,看看有什么不同

同样,扔进stegsolve

![]()

然后我们得到了这样一张图

当我们仔细观察这张图时会发现他可能是一张二维码

通过PS调节亮度就可以得到一张二维码

此外还可以用到Beyond Compare 软件,直接得到二维码

扫码得到flag

NCTF{m1sc_1s_very_funny!!!}

Training-Stegano-1

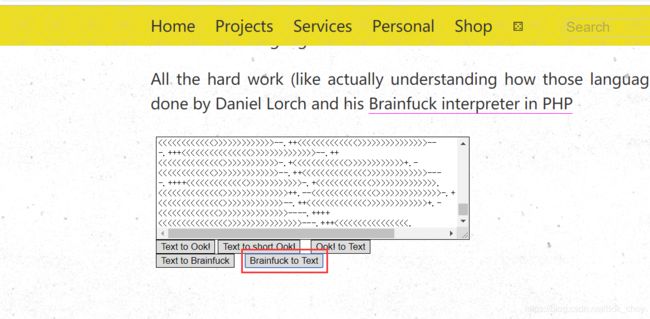

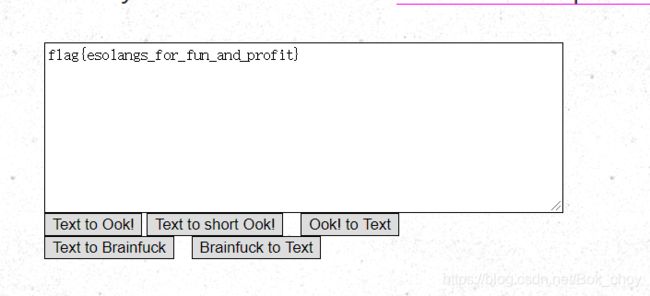

can_has_stdio?

下载后解压,用记事本打开

奇怪的加密 直接brainfuck就可以啦

brainfuck传送地址

将全文复制,选择brainfuck to text

flag{esolangs_for_fun_and_profit}

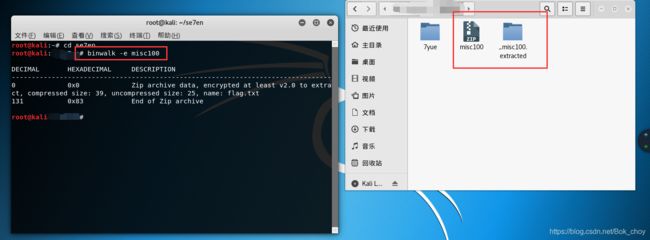

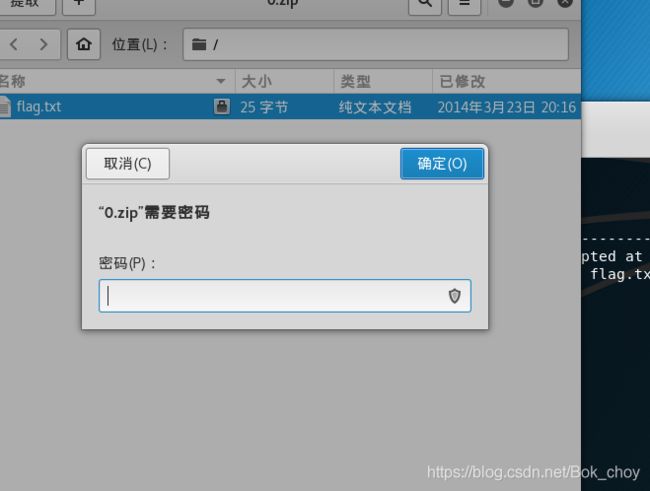

János-the-Ripper

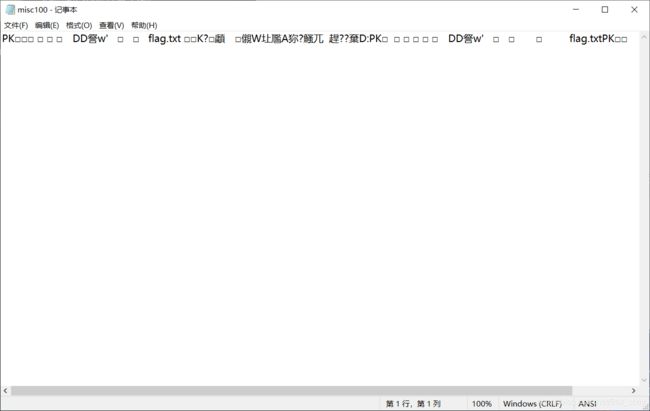

binwalk -e misc100

打开后有个文件夹,里面的flag.txt文件打开是空的,真正的flag在压缩包里,但是压缩包是经过加密的

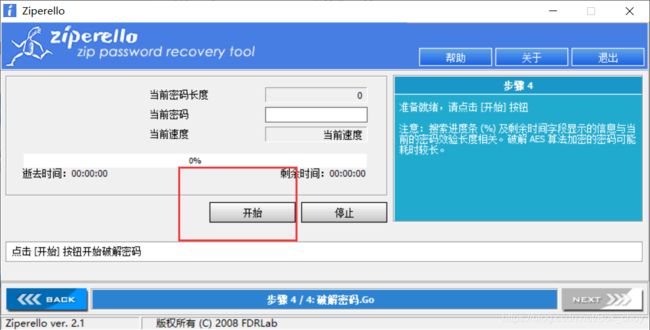

此时需要用到压缩包解密工具,题目是一种解密工具,但是我虚拟机没有安装,所以直接拷贝出来用其他工具,我用的是ziperello,然后按照他的步骤依次来就是了

这里附加其他博主的关于John the Ripper使用的博文

传送门~

记得将后面的flag文件点上

这里有三种破解方式,可以根据自己的条件选择,因为没有什么关于密码的信息,所以我们直接暴力破解吧

猜测密码中存在的字符集,然后勾选,设置好密码长度即可

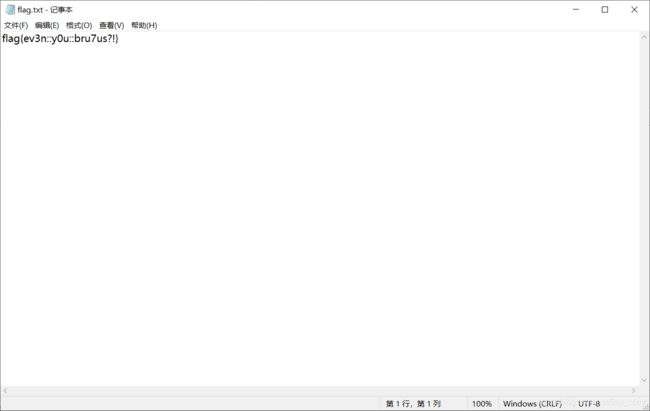

密码出来了!密码是fish,用密码解压后得到flag

flag{ev3n::y0u::bru7us?!}

Test-flag-please-ignore

下载解压记事本打开

一来就base64解密,果然不可能这么简单o(╥﹏╥)o,仔细观察发现字符串没有出现 f 之后的字母了,所以应该是16进制加密

16进制解码传送门

flag{hello_world}

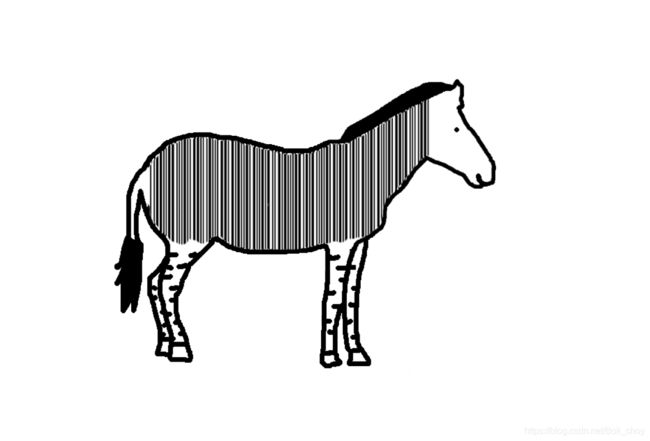

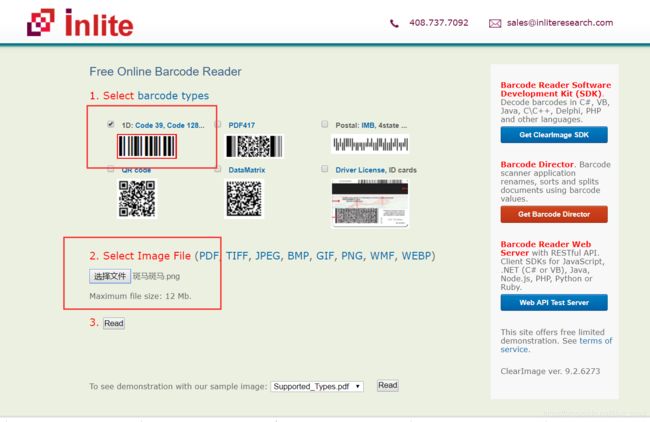

Banmabanma

下载解压打开是一张斑马的图片,斑马身上是条形码,条形码经过处理不可以扫出来

尝试过抠图,太难了,对小白十分不友好不友好不友好

大佬推荐了一个在线扫码工具,巨好用!!3Q~

传送门

FLAG IS TENSHINE

直接读取太简单了吧爽歪歪~~~

reverseMe

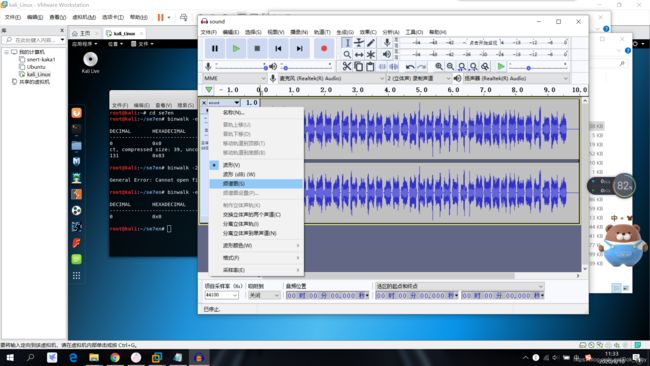

Hear-with-your-Eyes

下载解压记事本打开

看见sound.wav再结合题目就知道是音频隐写啦

在虚拟机中提取文件得到sound.wav的文件,然后用工具Audacity打开,选择频谱图得到flag

What-is-this

同样用记事本打开看到jpg

提取文件

跟上面那个Tom差不多啦,两张相似的图片我们就去作比较

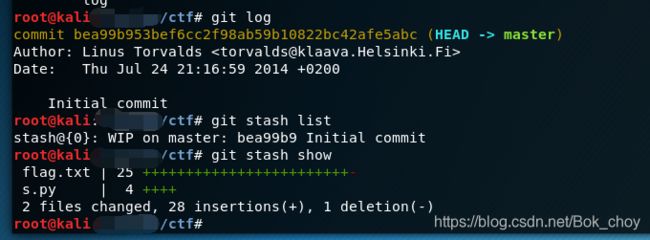

MISCall

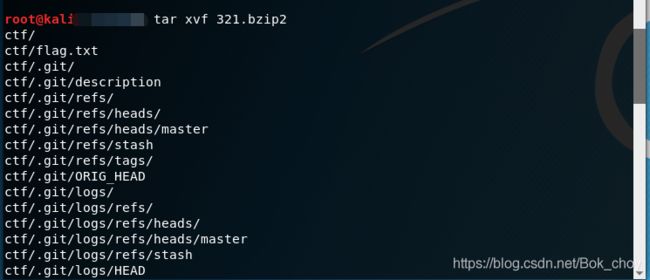

file 文件名

得到文件类型是一个压缩包,将文件类型改为bzip2

解压压缩包

tar xvf 文件

但是打开后什么也没有……然后没有然后了

观察目录,发现都有git文件目录,参考大佬的wp,得知考察 git文件泄露、git stash命令

https://blog.csdn.net/qq_46927150/article/details/105880794

查看git记录

git log

git stash list

git stash show

git stash apply

python s.py

NCN4dd992213ae6b76f27d7340f0dde1222888df4d3

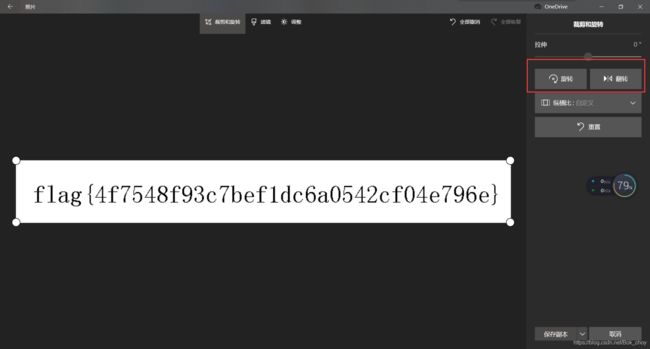

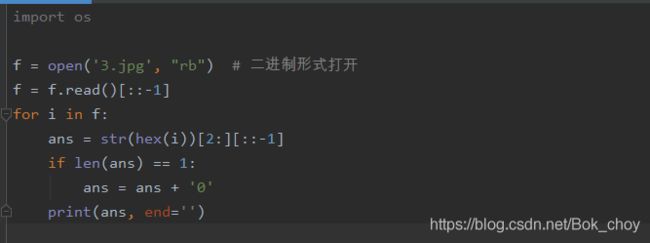

Reverse-it

这里记事本不好用啦,打开010editor,查看文件头文件尾,对文件头文件尾熟悉的人可以看书华点啦~

再结合题目,倒过来,就很明显是16进制给倒着输入了,我们需要把他正回来才可以得到正常的图片

然后再倒序输出得到正确的16进制

import os

f = open('3.jpg', "rb") # 二进制形式打开

f = f.read()[::-1]

for i in f:

ans = str(hex(i))[2:][::-1]

if len(ans) == 1:

ans = ans + '0'

print(ans, end='')

输出的文件在010editor中导入16进制得到图片

将他翻转得到flag啦

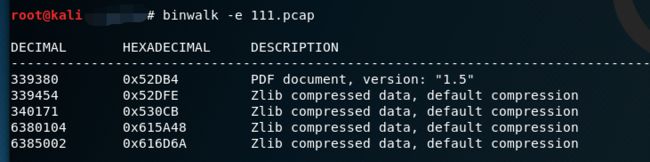

something_in_image

strings 文件|grep Flag

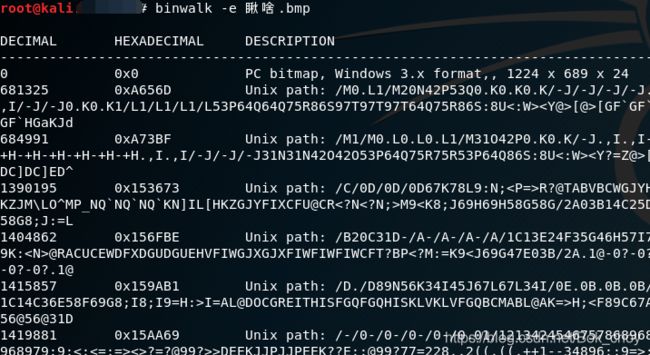

打野

虚拟机跑命令没得到什么信息

stegsovle跑一下无果

运行该命令得到flag

zsteg 瞅啥.bmp

qwxf{you_say_chick_beautiful?}

倒立屋

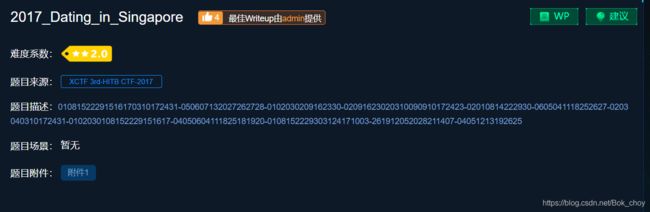

2017_Dating_in_Singapore

直接上链接= =https://blog.csdn.net/qq_42016346/article/details/104234416