.risk勒索病毒如何删除 + .risk后缀文件恢复(Dharma)

在您的宝贵文件的名称中出现.risk扩展名是勒索病毒感染的明确标志。安全研究人员最近在野外发现了这种威胁。在其相关扩展后,它被称为.risk文件病毒。正如其分析过程中所确定的那样,它属于Dharma勒索软件系列。您的文件已损坏且无法访问的事实被网络罪犯用作勒索赎金的先决条件。

| 名称 | .risk勒索病毒 |

| 类型 | 勒索软件,Cryptovirus |

| 简短的介绍 | CrySyS / Dharma勒索软件的一个版本,旨在加密存储在受感染计算机上的有价值文件,然后勒索受害者的赎金。 |

| 症状 | 重要文件已加密,并使用扩展名.risk重命名。PC屏幕上会显示赎金记录,以显示赎金付款说明。 |

| 分配方法 | 垃圾邮件,电子邮件附件 |

.risk勒索病毒 - 分发

支持这种破坏性威胁的黑客可能会使用至少一种最常用的传播渠道。

提供.risk勒索病毒的一种方法用户的设备肯定是malspam。Malspam是一种技术,可以让黑客通过垃圾邮件活动传播恶意软件。这些电子邮件有几个特定的特征。第一个是欺骗性电子邮件地址,发件人或两者。这些电子邮件通常用于显示知名公司代表的名字,以便看起来值得信赖并最终诱使您在设备上安装勒索软件。另一个应该始终警告你可能出错的特征是文件附件的存在。有许多已注册的受感染用户案例,他们错误地在其设备上打开恶意文件附件,从而导致恶意代码被激活。尝试提供勒索软件的电子邮件的最后一个特征是URL地址,显示为文本链接,按钮,图像,

实际上,落在受感染网页上的网址可能会传播到除电子邮件之外的其他渠道。其中包括不同的社交媒体平台,论坛,有时还有文章评论。访问此类页面后,您会不明显地激活作为其代码一部分的恶意脚本,并最终授予勒索软件对您设备的访问权限。

.risk文件病毒 - 概述

被称为.risk文件的勒索软件病毒感染计算机系统,以便到达目标类型的文件并使用复杂的密码算法对其进行编码。它已被确定为臭名昭着的Dharma勒索软件的另一种菌株。最近,在野外检测到了相同勒索软件系列的大量迭代。我们团队最后报道的是

.war,.cccnn,.adobe,.myjob

作为其前身,Dharma勒索软件的.risk变体会干扰系统设置,以便能够完成攻击。它通过几个感染阶段,其中第一个是在系统上建立恶意文件。为此,可以将勒索软件设置为直接在系统上创建所需文件,或者连接其命令和控制服务器并下载其他恶意文件。可用于存储这些恶意文件的文件夹位置为:

- %AppData%

- %Local%

- %LocalLow%

- %Roaming%

- %Temp%

- %Windows%

在注册表子项Run和RunOnce下也可以找到恶意特征。这两个密钥经常被勒索软件攻击的最常见原因是它们自动执行文件和进程的功能。一旦.risk加密病毒设法在这些密钥下添加其恶意值,其感染文件与每个系统启动时的所有其他基本系统文件一起加载。以下是Run和RunOnce子键的确切位置:

→HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

当.risk勒索病毒完成所有初始系统修改时,它需要加载其内置加密模块并最终编码目标数据。它设置为损坏的文件中可能是以下所有内容:

- 音频文件

- 视频文件

- 文档文件

- 图像文件

- 备份文件

- 银行凭证等

在加密过程中,.risk勒索软件借助AES和RSA等强密码算法转换目标文件的原始代码。然后它用扩展名.risk标记每个损坏的文件。不幸的是,在有效的恢复方法恢复其代码之前,所有.risk文件仍然无法访问。这一事实使威胁行为者可以勒索你的赎金。

删除.risk勒索病毒和还原数据

所谓的.risk勒索病毒是一种威胁,它具有高度复杂的代码,不仅困扰着你的文件,也困扰着整个系统。因此,在您可以再次使用之前,应该对受感染的系统进行适当的清洁和保护。您可以在下面找到有助于尝试删除此勒索软件的分步删除指南。如果您以前有恶意软件文件的经验,请选择手动删除方法。如果您对手动步骤感到不舒服,请从指南中选择自动部分。通过这些步骤,您可以检查受感染的系统中的勒索软件文件,并通过几次鼠标单击删除它们。

为了确保您的系统在将来免受勒索软件和其他类型的恶意软件的侵害,您应该安装并维护可靠的反恶意杀毒软件程序。

请注意,在数据恢复过程之前,您应该将所有加密文件备份到外部驱动器,因为这样可以防止其不可逆转的丢失。

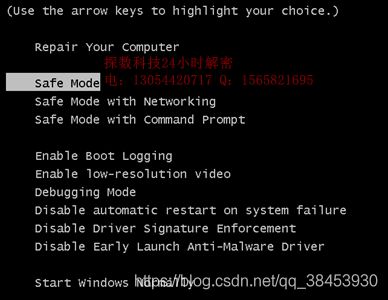

1.以安全模式启动PC以隔离和删除.risk勒索病毒文件和对象

手动删除通常需要时间,如果不小心,您可能会损坏您的文件!

对于Windows XP,Vista和7系统:

1.删除所有CD和DVD,然后从“ 开始 ”菜单重新启动PC 。

2.选择以下两个选项之一:

- 对于具有单个操作系统的PC:在计算机重新启动期间出现第一个引导屏幕后,反复按“ F8 ”。如果Windows徽标出现在屏幕上,则必须再次重复相同的任务。

- 对于具有多个操作系统的PC:箭头键可帮助您选择您希望以安全模式启动的操作系统。按照单个操作系统所述,按“ F8 ”。

3.出现“ 高级启动选项 ”屏幕时,使用箭头键选择所需的安全模式选项。使用管理员帐户登录计算机。当您的计算机处于安全模式时,屏幕的所有四个角都会出现“ 安全模式 ” 字样。

4.修复PC上恶意软件和PUP创建的注册表项。可参照链接 修复由恶意病毒软件引起的Windows注册表错误

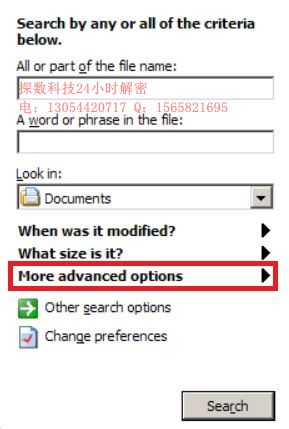

2.在PC上查找.risk勒索病毒创建的文件

在较旧的Windows操作系统中,传统方法应该是有效的方法:

1.单击“ 开始菜单”图标(通常在左下角),然后选择“ 搜索”首选项。

2.出现搜索窗口后,从搜索助手框中选择更多高级选项。另一种方法是单击“ 所有文件和文件夹”。

3.之后,键入要查找的文件的名称,然后单击“搜索”按钮。这可能需要一些时间才能显示结果。如果您找到了恶意文件,可以通过右键单击来复制或打开其位置。

现在,您应该能够在Windows上发现任何文件,只要它在您的硬盘驱动器上并且不通过特殊软件隐藏。

3.使用高级防恶意软件工具扫描恶意软件和恶意程序

4.尝试还原.risk勒索病毒加密的文件

方法1:使用数据恢复软件扫描驱动器的扇区。

方法2:尝试解密器。

方法3:使用Shadow Explorer

方法4:在密码病毒通过网络通过嗅探工具发送解密密钥时查找解密密钥。

.myjob勒索病毒删除+.myjob后缀文件恢复(Dharma)可参照链接

关注服务号,交流更多解密文件方案和恢复方案:

![]()