最新后缀.COLORIT,后缀.mamba,后缀.FilGZmsp勒索病毒特征分析及分析处理工具,Wesker勒索病毒数据恢复方法

后缀.COLORIT勒索病毒

病毒加密文件特征:<原文件名称>.COLORIT

特征示例:UfErpAct.Lst.COLORIT

特征病毒邮箱:[email protected]

勒索信息文本:HOW TO DECRYPT FILES.txt

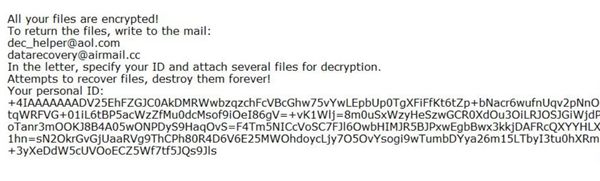

后缀.mamba勒索病毒

病毒加密文件特征:<原文件名称>.id-<随机字符串>.[邮箱地址].mamba

特征示例:UfErpAct.Lst.id-1E857D00.[[email protected]].mamba

特征病毒邮箱:[email protected] [email protected]

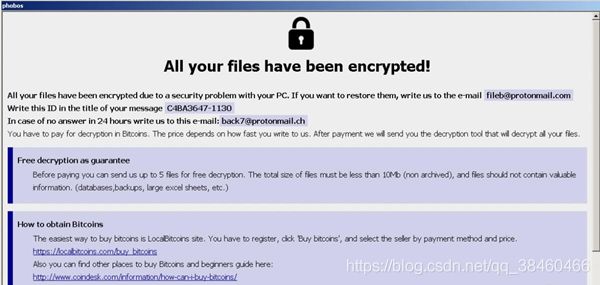

勒索病毒分类:Phobos系列

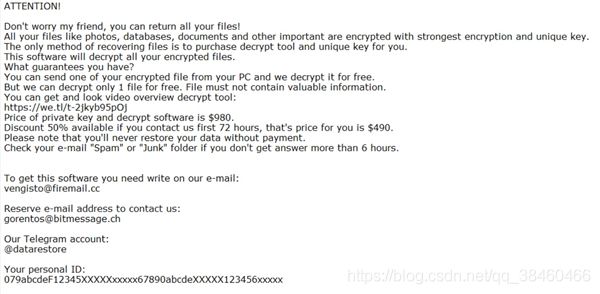

后缀.codnat勒索病毒

病毒加密文件特征:<原文件名称>.codnat

特征示例:UfErpAct.Lst.codnat

特征病毒邮箱:[email protected]

勒索信息文本:_readme.txt

后缀.yG勒索病毒

病毒加密文件特征:<原文件名称>.id-<随机字符串>.[邮箱地址].yG

特征示例:UfErpAct.Lst.id-1E857D00.[[email protected]].yG

特征病毒邮箱:[email protected]

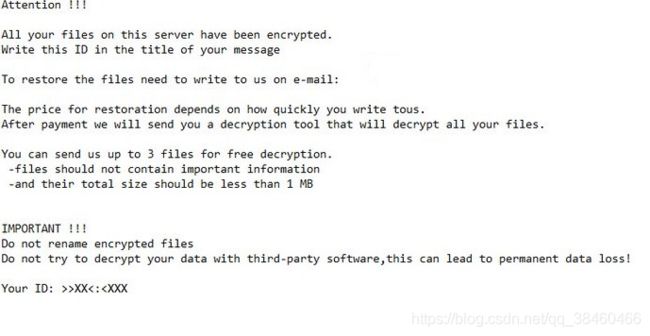

后缀.drweb勒索病毒

病毒加密文件特征:<原文件名称>.id-<随机字符串>.[邮箱地址].drweb

特征示例:UfErpAct.Lst.id-1E857D00.[[email protected]].drweb

特征病毒邮箱:[email protected]

勒索病毒分类:Dharma系列

后缀.PLUT勒索病毒

病毒加密文件特征:<原文件名称>.id-<随机字符串>.[邮箱地址].PLUT

特征示例:UfErpAct.Lst.id-1E857D00.[[email protected]].PLUT

特征病毒邮箱:[email protected]

勒索病毒分类:Dharma系列

后缀.jack勒索病毒

病毒加密文件特征:<原文件名称>.id-<随机字符串>.[邮箱地址].jack

特征示例:UfErpAct.Lst.id-1E857D00.[[email protected]].jack

特征病毒邮箱:[email protected]

勒索病毒分类:Dharma系列

后缀.DDOS勒索病毒

病毒加密文件特征:<原文件名称>.id-<随机字符串>.[邮箱地址].DDOS

特征示例:UfErpAct.Lst.id-1E857D00.[[email protected]].DDOS

特征病毒邮箱:[email protected]

勒索病毒分类:Dharma系列

后缀.cry勒索病毒

病毒加密文件特征:<原文件名称>.id-<随机字符串>.[邮箱地址].cry

特征示例:UfErpAct.Lst.id-1E857D00.[[email protected]].cry

特征病毒邮箱:[email protected]

勒索病毒分类:Dharma系列

后缀.4k勒索病毒

病毒加密文件特征:<原文件名称>.id-<随机字符串>.[邮箱地址].4k

特征示例:UfErpAct.Lst.id-1E857D00.[[email protected]].4k

特征病毒邮箱:[email protected]

勒索病毒分类:Dharma系列

后缀.Oops勒索病毒

病毒加密文件特征:<原文件名称>.Oops

特征示例:UfErpAct.Lst.Oops

特征病毒邮箱:[email protected] [email protected]

勒索病毒分类:Scarab系列

后缀.non勒索病毒

病毒加密文件特征:<原文件名称>.non

特征示例:UfErpAct.Lst.non

勒索信息文本:HowToBackFiles.txt

后缀.codnat勒索病毒

病毒加密文件特征:<原文件名称>.bufas

特征示例:UfErpAct.Lst.bufas

特征病毒邮箱:[email protected] [email protected]

勒索信息文本:_readme.txt

后缀.FilGZmsp勒索病毒

病毒加密文件特征:<原文件名称>.FilGZmsp

特征示例:UfErpAct.Lst.FilGZmsp

勒索信息文本:!!ÊàêÐàñøèôðîâàòüÝòóÏàðàøó.txt

特征病毒邮箱:[email protected]

勒索病毒分类:Induc系列

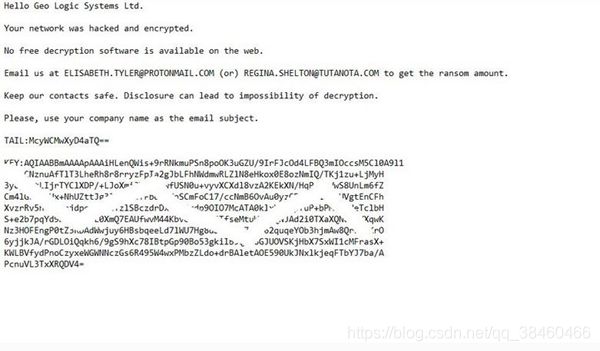

后缀.ge0l0gic勒索病毒

病毒加密文件特征:<原文件名称>.ge0l0gic

特征示例:UfErpAct.Lst.ge0l0gic

勒索信息文本:ge0l0gic_readme.txt

特征病毒邮箱:[email protected] [email protected]

如何保护自己免受勒索病毒攻击?

消费者,小型企业和企业必须在处理勒索病毒攻击时实施多层防御机制。

1.高效的数据备份:组织必须对其存储的所有关键数据采用常规数据备份和恢复计划。应测试备份,并且备份数据必须存储在单独的设备中,最好是离线。

2.定期补丁更新:应用程序补丁和操作系统补丁必须是最新的并经过测试,以避免任何潜在的漏洞。高效的补丁管理通过可利用的弱链接降低了攻击的可能性。

3.限制使用提升权限:组织应遵循用户访问的受限权限模型,以减少他们安装和运行不需要的软件或应用程序的机会。

4.防病毒更新:系统必须安装最新的防病毒软件,并且必须通过它扫描所有下载的文件。

5.实施应用程序白名单:组织必须遵循应用程序白名单过程,以防止系统和网络被恶意或未经授权的应用程序感染。

6.创建用户意识:用户是网络安全中最薄弱的环节,通过适当的培训对他们进行培训非常重要。安全专业人员必须了解此领域的最新趋势,并需要向用户介绍垃圾邮件和网络钓鱼攻击。

7.电子邮件保护:组织必须密切关注他们的电子邮件。他们应该阻止来自可疑来源的附件的电子邮件。

8.端点保护:组织必须通过防止恶意文件运行来保护端点。

9.培养良好的安全实践:组织在浏览Web时必须保持良好的安全习惯和安全实践,并且必须通过适当的控制来保护数据