利用burp suite进行CSRF重放攻击

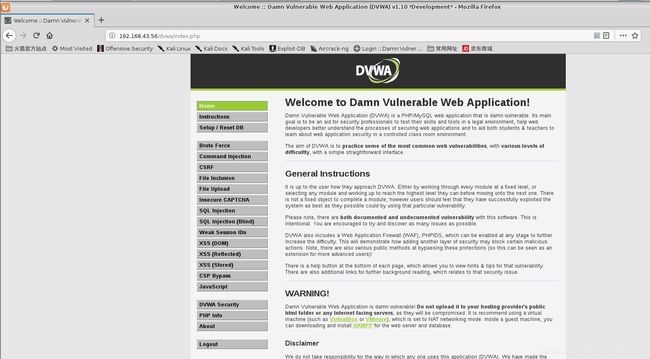

在windows xp系统中配置Damn Vulnerable Web Application (DVWA),借此安装一个web服务器,这个应用程序有若干基于web的漏洞,比如跨站脚本 (XSS), SQL注入, CSRF,命令注入等。

安装步骤

Step 1: 下载并安装XAMPP

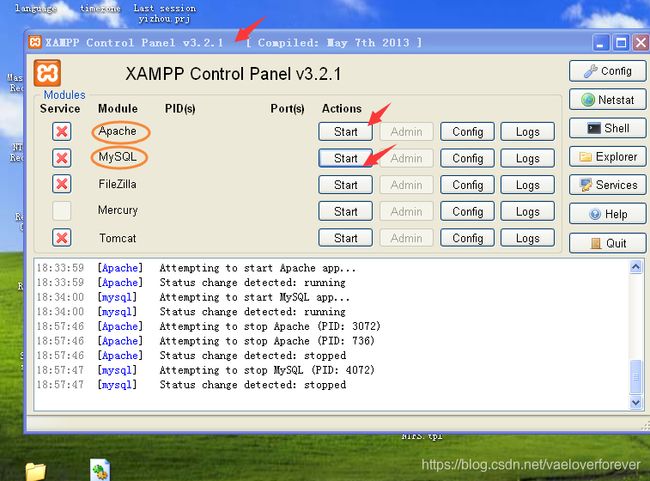

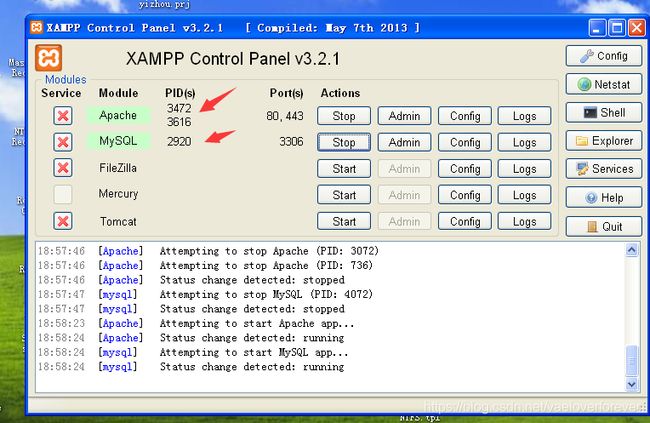

Step 2: 打开XAMPP Control Panel,开启Apache和MySQL服务

点击”Start”按钮,打开服务

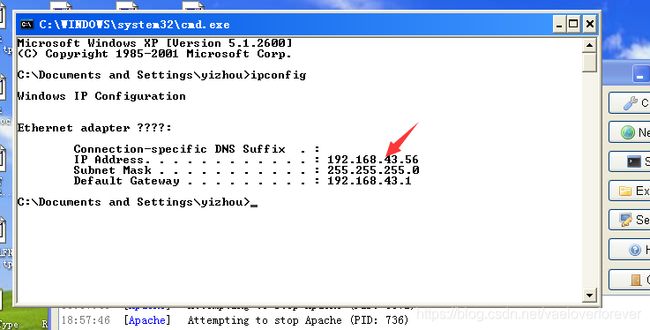

Step 3: 查看Windows XP系统主机的ip地址,以便在Kali linux系统上登录到该Web服务器上。

可以看到Windows XP系统的主机的ip地址为192.168.43.56

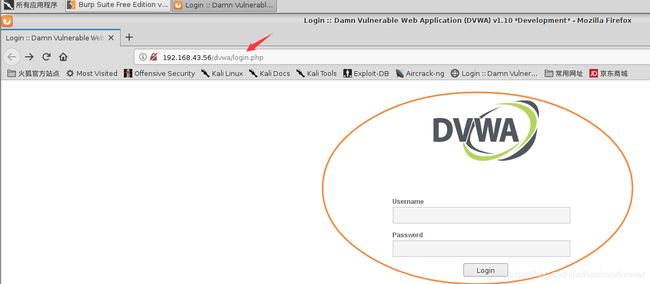

Step 4: 在另一个主机(kali linux系统)上登录到该服务器上:打开浏览器,输入http://192.168.43.56/dvwa/login.php,回车后可以以下登录界面:

Step 5: 采用DVWA默认的账号密码进(admin/password)行登录,登录进去:

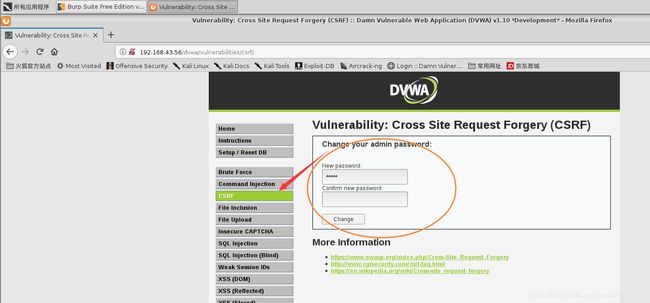

Step 6: 点击“CSRF”功能模块,会弹出一个修改密码的页面:

下面在kali linux中使用Burp Suite,分析刚刚那个修改密码界面中修改密码的Http请求包,生成一个修改密码的URL,然后将这个URL伪装成html文件,进行CSRF重放攻击。

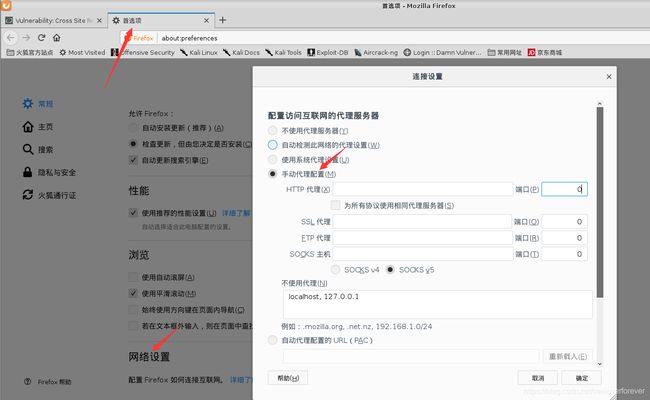

Step 1: 配置网络代理:

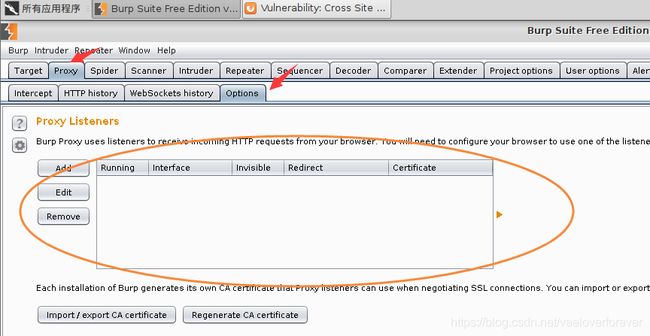

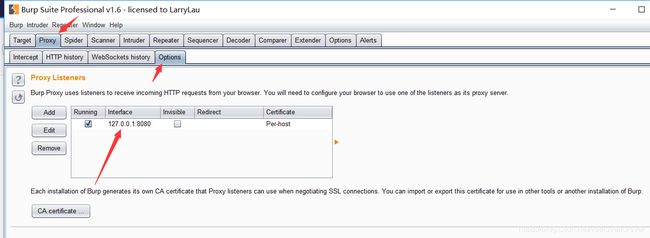

① 配置Burp Suite端口监听

打开Burp Suite,选择”Proxy”选项卡,然后选择”Options”选项卡,在”Proxy Listeners(代理监听)”模块中可以看到三个按钮,分别是Add、Edit和Remove。

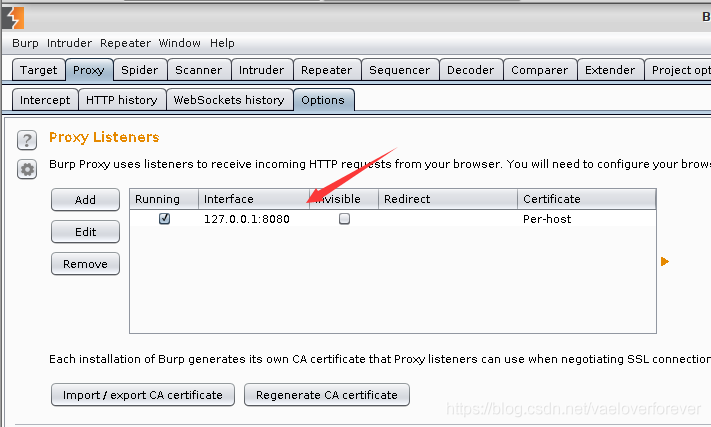

点击”Add”按钮,在”Bind to port”框中输入端口号8080,在”Bind to address”单选框中选择”Loopback only”,然后点击“OK”按钮。

这样就完成了Burp Suite端口监听的配置。

② 配置浏览器的代理设置:我们采用的是火狐浏览器。

打开Firefox,在工具栏中选择:“选项”->”高级”->“网络”->“设置”->“手动配置代理”。

在HTTP代理框中输入127.0.0.1,端口框中输入和Burp Suite一样的端口号,也就是8080

这样,浏览器的代理设置也成功了。

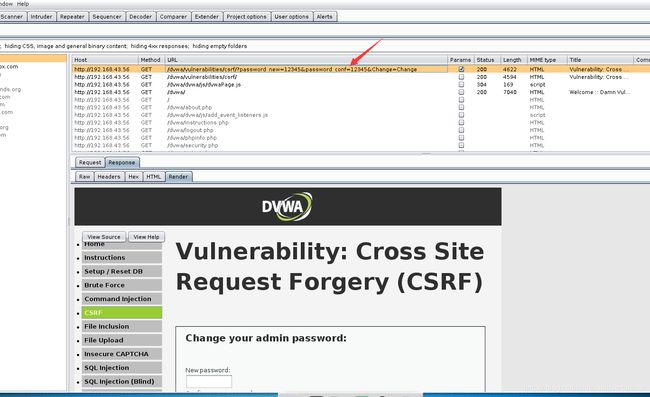

Step 2: 关闭Burp Suite的拦截功能,这样,浏览器就可以正常的收到Web服务器的应答包了,而且在Burp Suite也可以看到浏览器和Web服务器之间通信的所有包。

Step 3: 在DVWA页面中修改密码后,这里我们将密码修改为12345,再次确认后,点击Change按钮。

在Burp Suite找出对应的Http的请求包。

Step 4: 分析这个http请求包:点开这个包,如下图:

我们可以发现整个修改密码的过程中,请求数据包中只携带了两个关键性的参数:

密码修改的3对 key:value值:password_new、password_conf、Change

当前用户的cookie值:PHPSESSID、Security

除此以外,整个密码修改的请求数据包中再也没有任何其他可以证明或者校验客户端请求的内容了,也就是因为没有任何其他的校验的存在,为“跨站请求伪造”提供了可乘之机,也是漏洞产生的主要原因。

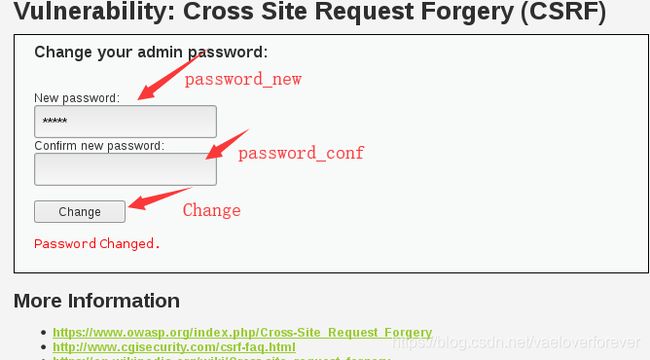

Step 5:

其中,密码修改的3对 key:value值:password_new、password_conf、Change 分别对应web页面的三个框

因此,我们可以提取密码修改操作的GET请求的URL,然后通过相应的处理后,结合社工的方法诱骗他人点击链接,修改他人的账号密码信息,进行重放攻击。具体方法如下:

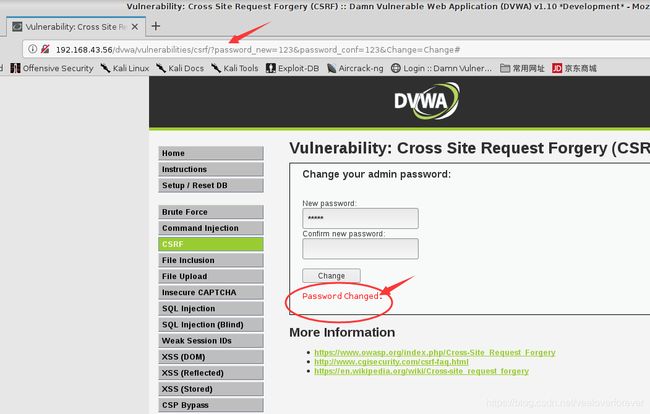

① 直接构造URL,诱使已经登录在DVWA上的用户点击:

构造的URL如下:

http://192.168.43.56/dvwa/vulnerabilities/csrf/?password_new=123&password_conf=123&Change=Change

只要用户点了这个链接,他的账号的密码就将修改为123,效果如下:

② 第一种方式有个很大的缺陷就是:构造的URL指向性太过明显,诱惑性不够大,别人不会轻易点击。所以可以构造一个恶意html表单,更好的伪装这个URL。

伪装好的html源码如下:

用浏览器打开后,会出现以下页面:

只要用户点了这个按钮,他的用户密码就会自动改为12

PS:这里的DVWA服务器的安全等级设置是low,关于其他等级的破解,可以参考:

https://blog.csdn.net/yaofeino1/article/details/54667698

另外,如果过程中把密码搞没了,可以参考这个博客:

https://www.cnblogs.com/picaso/p/3195805.html

刚刚是在我们自己搭建的Web服务器上进行的CSRF攻击,现在尝试实战练习一下

此次攻击的网站是杭州电子科技大学的Online Judge网站,因为这种Online Judge网站都是刷题网站,用户登录后,可以选择网站上的算法题目并进行编程解答,用户可以将自己的程序代码提交给网站的服务器,进行在线判题。由于网站的用户量大,提交的次数很多,所以此类网站在提交时,没有任何的验证等措施,为我们实施CSRF攻击提供了可乘之机。

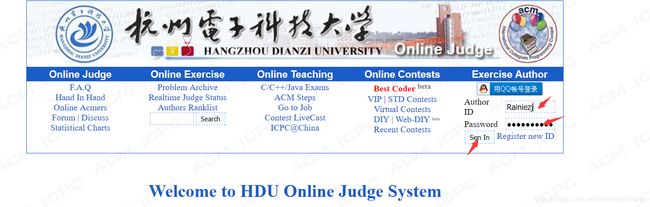

Step 1:打开杭州电子科技大学的Online Judge网站:http://acm.hdu.edu.cn/

Step 2:按照之前在DVWA上一样,配置好Burp Suite和火狐浏览器。

Step 3: 登录到杭电的Online Judge上(由于我经常在此网站刷题,就用了自己账号进行的登录)

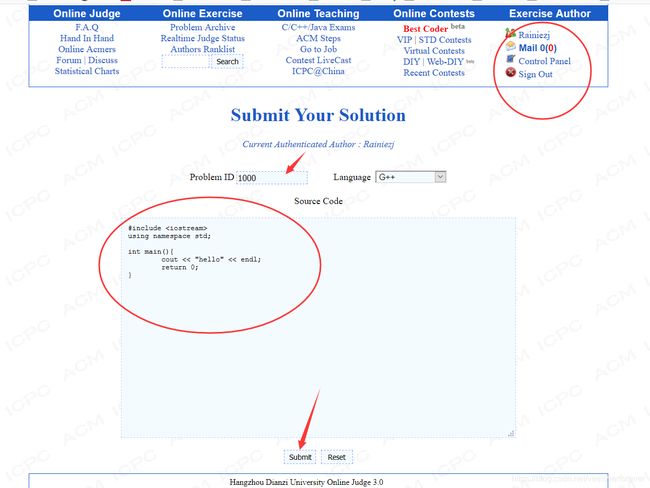

Step 4. 在此网站上选择一道算法题,点击”Submit” 提交代码(这里的代码是随便写的,输出一个hello),进行答题:

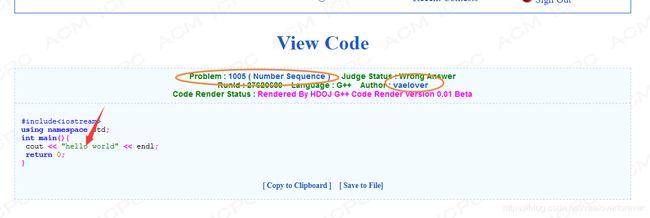

提交成功后,可以在提交列表中,看到我们刚刚的提交记录:

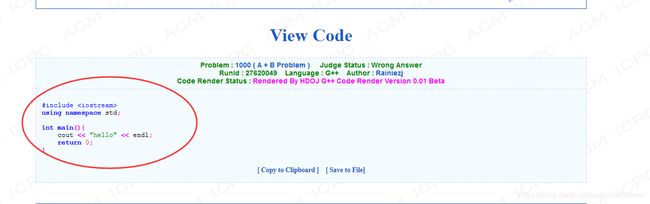

点击Code Len那一栏的”98B”字样,可以看到我们刚刚提交的代码:

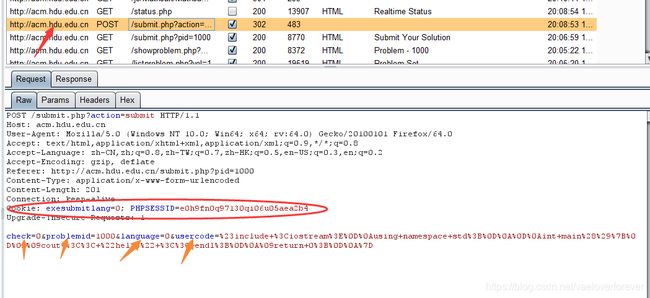

Step 5.到Burp Suite界面找出,刚刚提交代码的http请求包,如下图所示

Step 6: 分析该请求包:

请求数据包中只携带了两个关键性的参数:

提交代码的4对 key:value值:check、problemid(题号)、language(代码语言)、 usercode(用户提交的代码)

当前用户的cookie值:exesubmitlang、PHPSESSID

因此,我们可以构造一个恶意URL,只要用户点击这个URL,就会自动选择一道我们设定的题目,并且提交我们设定好的代码。

我们将这个URL伪装到一个html页面中,html的源码如下:

只要用户点个这个html页面中的按钮,就会自动选择题号为1005的题目,并且提交一段输出”hello world”的代码!

Step 7: 将这个文件发给另一台电脑,在那台电脑上登录到杭电的Online Judge网站平台,打开我们的html文件,如下图:

点击按钮,就会自动按照攻击者设定的一样,向题号为1005的那题,提交攻击者设定的代码。