前言

Wireshark是一款世界范围最广、最好用的网络封包分析软件,功能强大,界面友好直观,操作起来非常方便。它的创始人是Gerald Combs,前身是Ethereal,作为开源项目经过众多开发者的完善它已经成为使用量最大的安全工具之一。在CTF中也经常会使用wireshark进行流量数据包分析,可以快速检测网络通讯数据,获取最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。用户将在图形界面中浏览这些数据,实时监控TCP、session等网络动态,轻松完成网络管理工作。

什么是数据包分析

数据包嗅探或协议分析:指捕获和解析网络上传输的数据的过程,以便更好地了解网络上正在发生的事情。

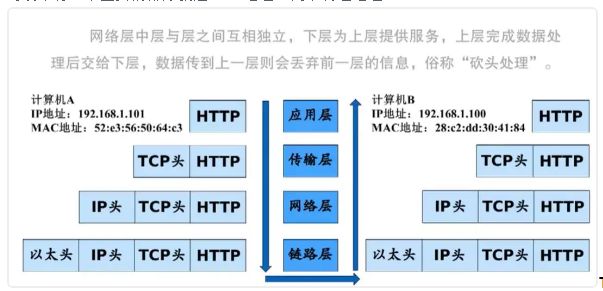

TCP/IP四层模型:

1.应用层:最高的一层,直接面对用户,各种程序都是基于这一层,主要作用是处理传输层提交的信息,与用户交换,并把信息传到下层发送。

2.传输层:主要作用对数据包的分割、重组、连接、管理、排序、重传等等,以及标记逻辑端口号—常见协议:TCP、UDP; 端口0~65535个端口,只是应该标识,方便管理(such as:21端口是FTP程序,80端口是HTTP程序,4000端口是QQ)

3.网络层:主要作用是实现与远程设备的连接,是TCP/IP模型中最重要的一层,封装为 IP头部。封装中的重要部分为IP地址,每台设备唯一。

4.链路层:主要功能在两个网络实体之间提供数据链路链接,最常见的是以太网和IEEE 802封装,封装中有一个重要的部分就是MAC地址(网卡物理地址)。 TCP协议:可靠,面向连接,效验数据,超时重传,有序号,保证数据完整有序到达,但是协议复杂速度稍慢。(适合文件传输和网页浏览,对数据完整有序要求比较高的场合)

TCP协议:可靠,面向连接,效验数据,超时重传,有序号,保证数据完整有序到达,但是协议复杂速度稍慢。(适合文件传输和网页浏览,对数据完整有序要求比较高的场合)

UDP协议:不可靠,仅发送数据,不保证数据完整有序到达,协议简单速度快。(适合DNS查询,视频聊天,对数据完整有序要求比较低,但对数据即使性要求比较高的场合)

wireshark界面介绍

wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。 点击 Caputre->Interfaces. 出现下面对话框,选择正确的网卡。然后点击"Start"按钮, 开始抓包

Wireshark的抓包结果

Wireshark优势:

1、强大的协议解析能力,一到七层全解码,一览无遗,对于协议细节的研究特别有帮助。

2、对于https加密流量,只要将浏览器的session key 自动导入wireshark,Wireshark可以自动解密https流量。

Wireshark不足之处:

尽管可以自定义过滤列表,但为了抓取一个特定TCP Flow /Session 流量需要写一个长长的过滤列表,这对于初学者很不友好。

操作实例:

wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

点击Caputre(捕获)->Interfaces(选项).. 出现下面对话框,选择正确的网卡。然后点击"Start"按钮, 开始抓包:

连接网线可以选择以太网,连接无线网选择WLAN,点击开始,启动抓包

下列表中显示为抓到的网络数据包

抓包时还可以添加过滤器(filter)筛选需要的网络包

里以tcp包为例:

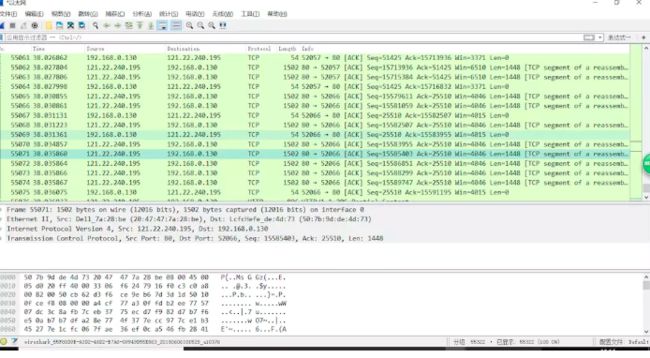

A. 第一行,帧Frame 55071 指的是要发送的数据块,其中,所抓帧的序号为55071,捕获字节数等于传送字节数:1502字节;

B. 第二行,以太网,有线局域网技术,是数据链路层。源Mac地址为20:47:47:7a:28:be;目标Mac地址为50:7b:9d:de:4d:73;

C. 第三行,IPV4协议,也称网际协议,是网络层;源IP地址为121.22.240.195;目标IP地址为192.168.0.130;

D. 第四行,TCP协议,也称传输控制协议,是传输层;源端口(80);目标端口(52066);序列号(15585403);ACK是TCP数据包首部中的确认标志,对已接收到的TCP报文进行确认,值为1表示确认号有效;长度为1448;

Frame

A. Arrival Time:到达时间,值为Jun 6, 2018 10:16:13.527141000 中国标准时间

B. EPoch Time:信息出现时间,值为1528251373.527141000秒

C. [ Time delta from previous captured frame: 0.001003000 seconds] :与之前捕获的数据帧时间差:0.001003000秒;

[Time delta from previous displayed frame: 0.001003000seconds]:与之前显示的帧时间差: 0.001003000秒;

[Time since reference or first frame: 38.035860000seconds]:距参考帧或第一帧的时间差:38.035860000秒;

D. Frame Number: 55071,帧编号为55071;

E. Frame Length: 1502 bytes (12016 bits),帧长度为1502字节;

Capture Length: 1502 bytes (12016 bits),捕获到的长度为1502字节;

F. [Frame is marked: False],帧标记:无;

[Frame is ignored: False],帧被忽略:无;

G. [Protocols in frame: eth:ip:tcp:data],协议帧:eth(以太网)、IP、tcp、data

H. [Coloring Rule Name: HTTP],色彩规则名称:HTTP;

[Coloring Rule String: http],色彩规则字符串:http;

Ethernet II

A. Destination: LcfcHefe_de:4d:73 (50:7b:9d:de:4d:73),目标Mac地址为50:7b:9d:de:4d:73

B. Source: 88:5d:90:00:00:25 (88:5d:90:00:00:25),源Mac地址为88:5d:90:00:00:25

C. Type: IP (0x0800),类型是IP数据包

IPV4

A. Version: 4,IP协议版本为IPv4;

Header length: 20 bytes,头部数据长度为20字节;

B. Differentiated Services Field: 0x00 (DSCP CS0, ECN: Not-ECT (Not ECN-Capable Transport)),区分的服务领域:0x00 (默认的是DSCP:0x00);

C. Flags: 0x02 (Don't Fragment),不支持分组;

Fragment offset: 0,分组偏移量为0;

D. Time to live: 64,TTL,生存时间为64,TTL通常表示包在被丢弃前最多能经过的路由器个数,当数据包传输到一个路由器之后,TTL就自动减1,如果减到0了还没有传送到目标主机,那么就自动丢失。

E. Header checksum: 0xf6[correct],头部校验和

F. Source: 121.22.240.195,源IP地址为121.22.240.195;

Destination: 192.168.0.130,目标IP地址为192.168.0.130;

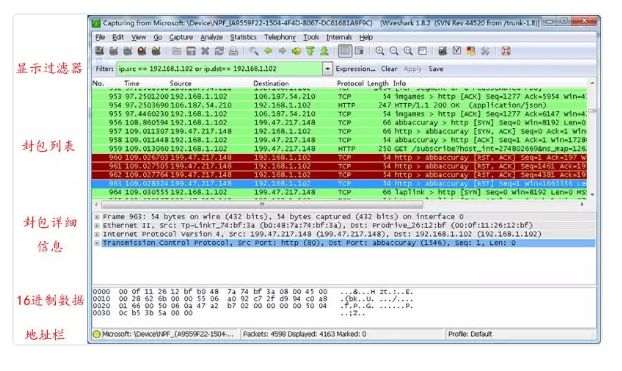

WireShark 主要分为这几个界面

-

Display Filter(显示过滤器), 用于过滤

-

Packet List Pane(封包列表), 显示捕获到的封包, 有源地址和目标地址,端口号。 颜色不同,代表

-

Packet Details Pane(封包详细信息), 显示封包中的字段

-

Dissector Pane(16进制数据)

-

Miscellanous(地址栏,杂项)

使用过滤是非常重要的, 初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分。搞得晕头转向。

过滤器会帮助我们在大量的数据中迅速找到我们需要的信息。

过滤器有两种:

-

一种是显示过滤器,就是主界面上那个,用来在捕获的记录中找到所需要的记录

-

一种是捕获过滤器,用来过滤捕获的封包,以免捕获太多的记录。

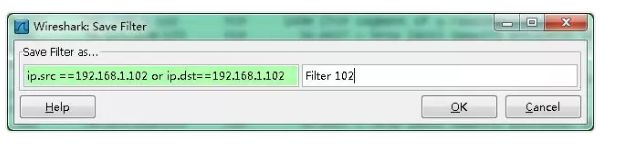

在Capture -> Capture Filters 中设置保存过滤

在Filter栏上,填好Filter的表达式后,点击Save按钮, 取个名字。比如 "Filter 102"

Filter栏上就多了个"Filter 102" 的按钮。

过滤表达式的规则

表达式规则

-

协议过滤 比如TCP,只显示TCP协议。

-

IP 过滤 比如 ip.src ==192.168.1.102 显示源地址为192.168.1.102, ip.dst==192.168.1.102, 目标地址为192.168.1.102

-

端口过滤 tcp.port ==80, 端口为80的 tcp.srcport == 80, 只显示TCP协议的愿端口为80的。

-

Http模式过滤 http.request.method=="GET", 只显示HTTP GET方法的。

-

逻辑运算符为 AND/ OR 常用的过滤表达式

过滤表达式 用途

http 只查看HTTP协议的记录

ip.src ==192.168.1.102 or ip.dst==192.168.1.102 源地址或者目标地址是192.168.1.102封包列表(Packet List Pane)

封包列表的面板中显示,编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。 你可以看到不同的协议用了不同的颜色显示。

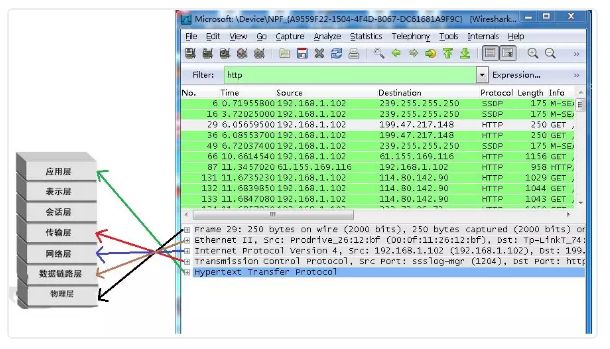

你也可以修改这些显示颜色的规则, View->ColoringRules.  封包详细信息 (Packet Details Pane) 这个面板是我们最重要的,用来查看协议中的每一个字段。

封包详细信息 (Packet Details Pane) 这个面板是我们最重要的,用来查看协议中的每一个字段。

各行信息分别为

Frame: 物理层的数据帧概况

Ethernet II: 数据链路层以太网帧头部信息

Internet Protocol Version 4: 互联网层IP包头部信息

Transmission Control Protocol: 传输层T的数据段头部信息,此处是TCP

Hypertext Transfer Protocol: 应用层的信息,此处是HTTP协议

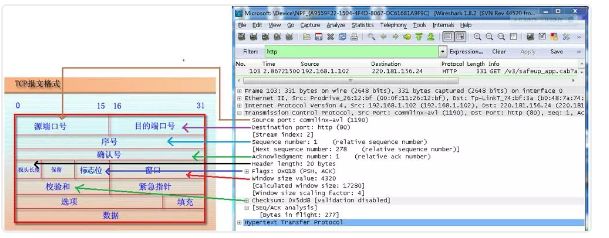

TCP包的具体内容

从下图可以看到wireshark捕获到的TCP包中的每个字段。

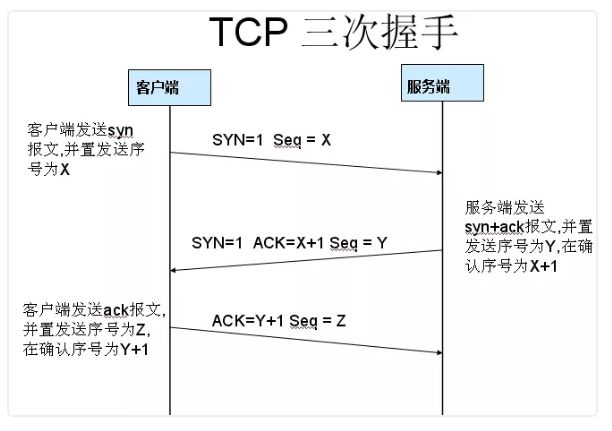

看到这, 基本上对wireshak有了初步了解, 现在我们看一个TCP三次握手的实例 三次握手过程为

我们用wireshark实际分析下三次握手的过程。 打开wireshark, 打开浏览器输入 http://www.cr173.com 在wireshark中输入http过滤, 然后选中GET /tankxiao HTTP/1.1的那条记录,右键然后点击"Follow TCP Stream", 这样做的目的是为了得到与浏览器打开网站相关的数据包,将得到如下图

图中可以看到wireshark截获到了三次握手的三个数据包。第四个包才是HTTP的, 这说明HTTP的确是使用TCP建立连接的。

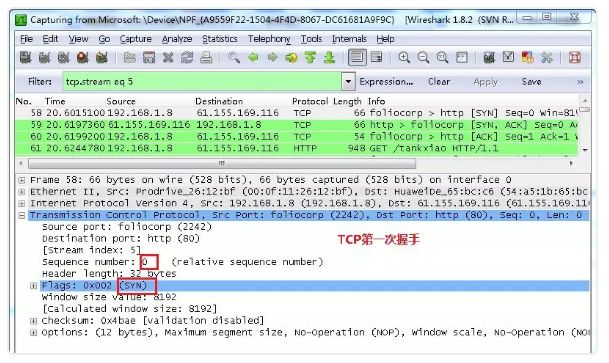

第一次握手数据包

客户端发送一个TCP,标志位为SYN,序列号为0, 代表客户端请求建立连接。 如下图

第二次握手的数据包

服务器发回确认包, 标志位为 SYN,ACK. 将确认序号(Acknowledgement Number)设置为客户的I S N加1以.即0+1=1, 如下图

第三次握手的数据包

客户端再次发送确认包(ACK) SYN标志位为0,ACK标志位为1.并且把服务器发来ACK的序号字段+1,放在确定字段中发送给对方.并且在数据段放写ISN的+1, 如下图:

就这样通过了TCP三次握手,建立了连接

*********************************************************************************

工具文件下载地址:https://www.wireshark.org/download/

作者:秘果_li

链接:https://www.jianshu.com/p/4971a72ddb23

来源:简书