接着上篇路由器的Ez***,下面实验中模拟ASA防火墙的远程***。远程移动用户通过cisco *** client连上总部内网进行资源访问。如下拓扑图:

实验配置:

R1>en

R1#

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#

R1(config)#int e1/0

R1(config-if)#no sh

R1(config-if)#ip add 192.168.1.1 255.255.255.0

R1(config-if)#

R1(config-if)#end

R1#

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2

R1(config)#

R1(config)#end

R1#

=========================防火墙====================================

R1#

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#

R1(config)#int e1/0

R1(config-if)#no sh

R1(config-if)#ip add 192.168.1.1 255.255.255.0

R1(config-if)#

R1(config-if)#end

R1#

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2

R1(config)#

R1(config)#end

R1#

=========================防火墙====================================

lwmfw# conf t

lwmfw(config)#

lwmfw(config)# int e0/0

lwmfw(config-if)# no sh

lwmfw(config-if)# security-level 100

lwmfw(config-if)# nameif inside

lwmfw(config-if)# ip add 192.168.1.2 255.255.255.0

lwmfw(config-if)# int e0/1

lwmfw(config-if)# no sh

lwmfw(config-if)# security-level 0

lwmfw(config-if)# nameif outside

lwmfw(config-if)# ip add 118.97.225.242 255.255.255.252

lwmfw(config-if)# end

lwmfw(config)# host lwmfw

lwmfw(config)# access-list 101 permit icmp any any

lwmfw(config)# access-list 101 permit ip any any

lwmfw(config)# access-group 101 in interface outside

lwmfw(config)# route outside 0.0.0.0 0.0.0.0 118.97.225.241

lwmfw(config)# route inside 172.16.16.0 255.255.255.0 192.168.1.1

lwmfw(config)# crypto isakmp policy 10

lwmfw(config-isakmp-policy)# authentication pre

lwmfw(config-isakmp-policy)# en 3des

lwmfw(config-isakmp-policy)# hash sha

lwmfw(config-isakmp-policy)# group 2

lwmfw(config-isakmp-policy)# exit

lwmfw(config)# crypto ipsec transform-set myset esp-3des esp-sha-hmac

lwmfw(config)# crypto dynamic-map liwenming 10 set transform-set myset

lwmfw(config)# crypto map liwenming1 20 ipsec-isakmp dynamic liwenming

lwmfw(config)# crypto isakmp enable outside

lwmfw(config)# crypto map liwenming1 interface outside

lwmfw(config)# ip local pool remote*** 192.168.100.100-192.168.100.200

lwmfw(config)# access-list split_tunnel_list extended permit ip 172.16.16.0 255.255.255.0 隧道分离

lwmfw(config)# access-list split_tunnel_list extended permit ip 172.16.16.0 255.255.255.0 隧道分离

配置用户组策略

lwmfw(config)# group-policy limingya internal

lwmfw(config)# group-policy limingya attributes

lwmfw(config-group-policy)# address-pools value remote***

lwmfw(config-group-policy)# dns-server value 202.103.24.68

lwmfw(config-group-policy)# split-tunnel-policy tunnelspecified

lwmfw(config-group-policy)# split-tunnel-network-list value split_tunnel_list

配置用户隧道信息

配置用户隧道信息

lwmfw(config-group-policy)# tunnel-group limingya1 type ipsec-ra

lwmfw(config)# tunnel-group limingya1 general-attributes

lwmfw(config-tunnel-general)# default-group-policy limingya1

lwmfw(config-tunnel-general)# exit

lwmfw(config)# tunnel-group limingya1 ipsec-attributes

lwmfw(config-tunnel-ipsec)# pre-shared-key limingya1

lwmfw(config-tunnel-ipsec)# exit

创建远程用户名和密码

lwmfw(config)# username liwenming password liwenming

lwmfw(config)# end

lwmfw#

NAT和访问控制

lwmfw(config)# global (outside) 1 interface

INFO: outside interface address added to PAT pool

INFO: outside interface address added to PAT pool

lwmfw(config)# access-list 102 extended permit ip host 172.16.16.2 any

lwmfw(config)# nat (inside) 1 access-list 102 对列表102的主机NAT转换

NAT绕过***

NAT绕过***

lwmfw(config)#access-list nonat extended permit ip 172.16.16.0 255.255.255.0 192.168.100.0 255.255.255.0

lwmfw(config)# nat (inside) 0 access-list nonat

======================================R2=========================================

R2#conf t

R2(config)#

R2(config)#int e1/1

R2(config-if)#ino sh

R2#conf t

R2(config)#

R2(config)#int e1/1

R2(config-if)#ino sh

R2(config-if)#ip add 202.1.1.1 255.255.255.0

R2(config-if)#int lo 0

R2(config-if)#no sh

R2(config-if)#ip add

R2(config-if)#ip add 2.2.2.2 255.255.255.0 -配置环回口测试外网

R2(config-if)#end

R2#

R2(config-if)#int lo 0

R2(config-if)#no sh

R2(config-if)#ip add

R2(config-if)#ip add 2.2.2.2 255.255.255.0 -配置环回口测试外网

R2(config-if)#end

R2#

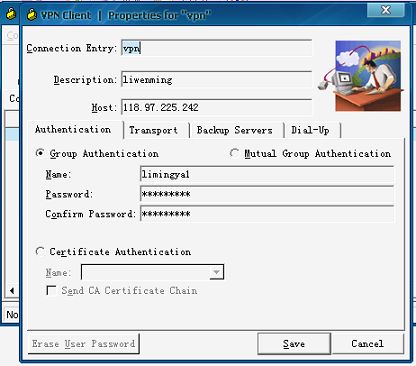

远程客户端连接调试:

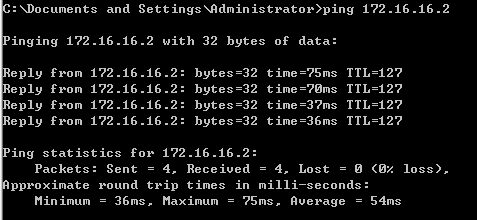

客户端成功连接到总部ASA防火墙。获得ip为192.168.100.100。下面测试客户端访问总部内部服务器资源,由于时间原因,本文以mstsc远程桌面连接到总部一台服务器进行测试。如下图:测试远程客户端与服务器的连通性,由下图中知,通信正常

现在测试远程桌面连接:

远程客户端远程桌面登录到了总部服务器,正常访问

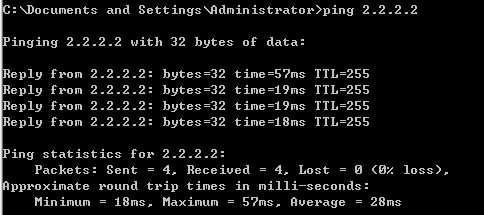

下面我们来测试远程用户连接到了总部网络后,能否正常访问外网

说明:远程用户访问外网正常,这其中用到了Tunnel split隧道分离,Tunnel split 解决了远程用户既可以上网又可以通过×××访问公司内网服务器通过定义一个ACL的方式来向远程客户端指明哪个内部网络是需要加密访问的,其他的正常明文通信

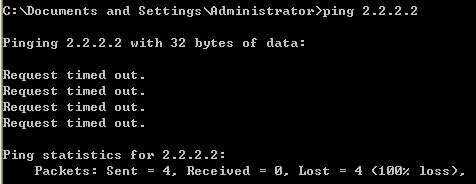

没有隧道分离是无法正常访问外网的

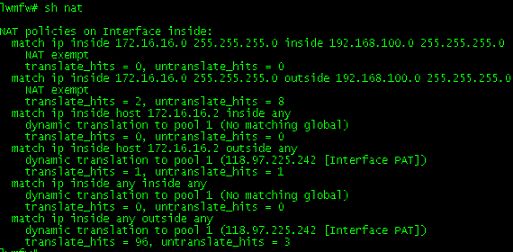

下面简单调试下防火墙,查看下NAT及IKE:

成功激活一个IKE SA ,IKE peer为202.1.1.2,主机172.16.16.2,NAT匹配成功