Web信息收集之目标扫描——Nmap常用方法

Nmap的参数较多,但是通常用不了那么多,以下是在渗透测试过程中比较常用的命令。

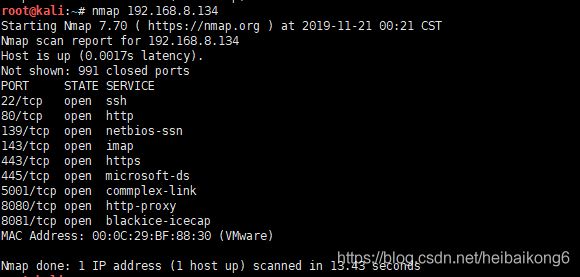

- 扫描单个目标地址

在Nmap后面直接添加目标地址即可扫描

nmap 192.168.8.137

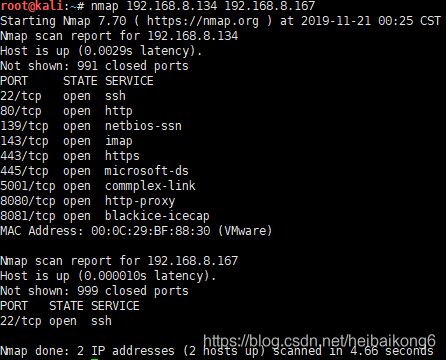

- 扫描多个目标地址

如果目标地址不在同一个网段,或在同一网段但不连续且数量不多,可以使用该方法进行扫描。

nmap 192.168.8.134 192.168.8.167

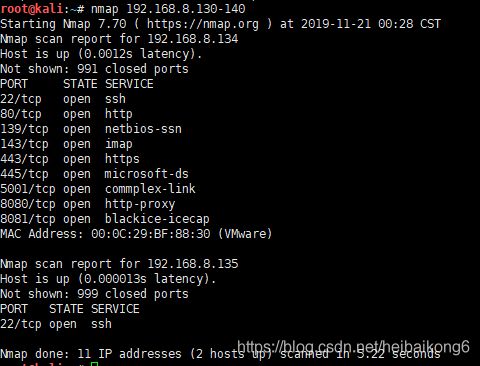

- 扫描一个范围内的目标地址

可以指定扫描一个连续的网段,中间使用”-“连接,例如,下列命令表示扫描范围为192.168.8.130~192.168.8.140

nmap 192.168.8.130-140

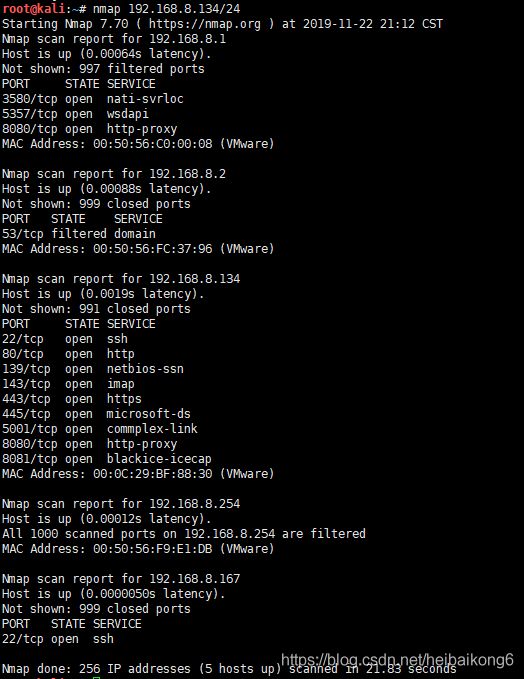

- 扫描目标地址所在的某个网段

以C段为例,如果目标是一个网段,则可以通过添加子网掩码的方式扫描,命令表示扫描范围为192.168.8.1~192.168.8.255

nmap 192.168.8.134/24

- 扫描主机列表targets.txt中的所有目标地址

扫描targets.txt中的地址或者网段,此处导入的是绝对路径,如果targets.txt文件与nmap.exe在同一个目录下,则直接引用文件名即可。

nmap -iL C:\Users\Administrator\Desktop\targets.txt

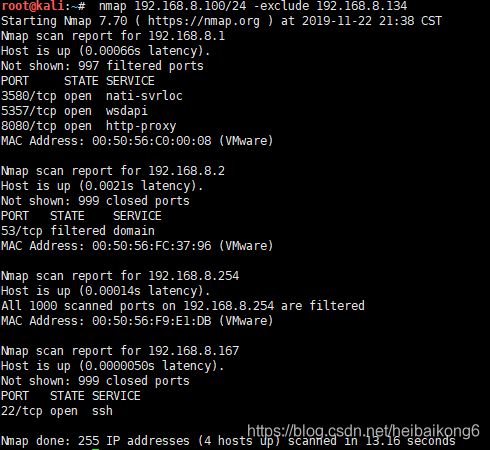

- 扫描除某一个目标地址之外的所有目标地址

下列命令表示扫描除192.168.8.134之外的其他192.168.8.x地址,从扫描结果来看确实没有对192.168.8.134进行扫描

nmap 192.168.8.100/24 -exclude 192.168.8.134

- 扫描除某一文件中的目标地址之外的目标地址

下列命令表示扫描除了targer.txt文件夹中涉及的地址或网段之外的目标地址。

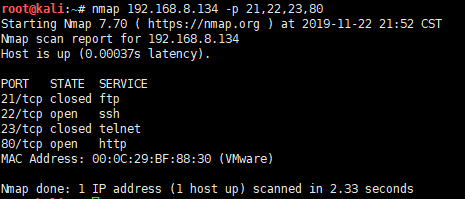

- 扫描某一目标地址的21、22、23、80端口

如果不需要对目标主机进行全端口扫描,只想探测它是否开放了某一端口,那么使用-p参数指定端口号,将大大提升扫描速度。

nmap 192.168.8.134 -p 21,22,23,80

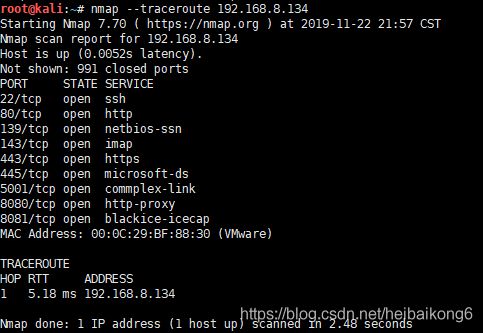

- 对目标地址进行路由跟踪

下列命令表示对目标地址进行路由跟踪

nmap --traceroute 192.168.8.134

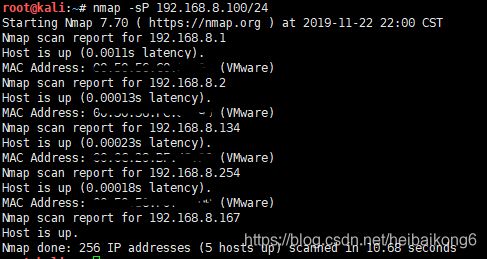

- 扫描目标地址所在C段的在线状况

下列命令表示扫描目标地址所在C段的在线状态

nmap -sP 192.168.8.100/24

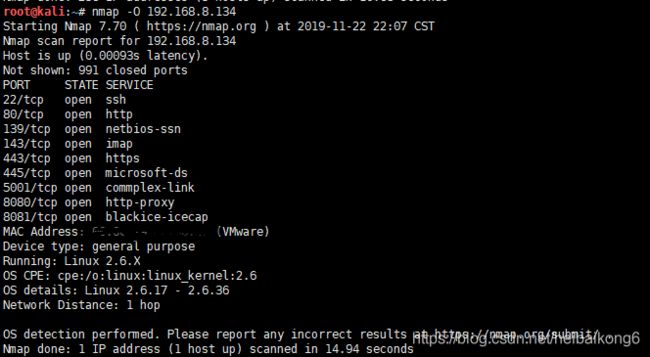

- 目标地址的操作系统指纹识别

下列命令表示通过指纹识别技术识别目标地址的操作系统的版本

nmap -O 192.168.8.134

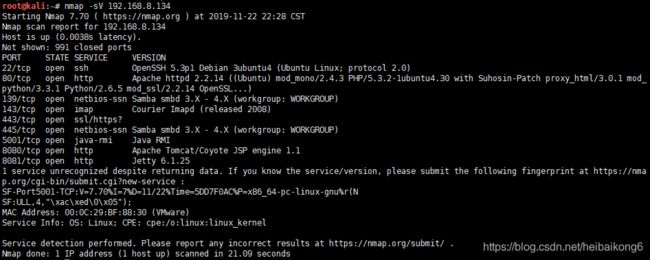

- 目标地址提供的服务版本检测

下列命令表示检测目标地址开放的端口对应的服务版本信息

nmap -sV 192.168.8.134

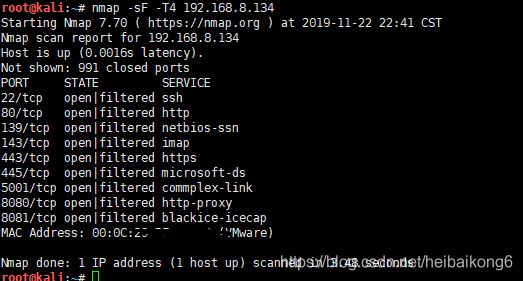

- 探测防火墙状态

在实战中,可以利用FIN扫描的方式探测防火墙的状态。FIN扫描用于识别端口是否关闭,收到RST回复说明该端口关闭,否则就是open或filtered状态

nmap -sF -T4 192.168.8.134

状态识别

Nmap输出的是扫描列表,包括端口号、端口状态、服务名称、服务版本及协议。通常由下表所示的6个状态。

| 状态 | 含义 |

|---|---|

| open | 开放的,表示应用程序正在监听该端口的连接,外部可以访问 |

| filtered | 被过滤的,表示端口被防火墙或其他网络设备阻止,不能访问 |

| closed | 关闭的,表示目标主机未开启该端口 |

| unfiltered | 未被过滤的,表示Nmap无法确定端口所处状态,需进一步探测 |

| open/filtered | 开放的或被过滤的,Nmap不能识别 |

| closed/filtered | 关闭的或被过滤的,Nmap不能识别 |

了解了以上状态,在渗透测试过程中,将有利于我们确定下一步应该采取什么方法或攻击手段。