主机信息收集技术 -Nmap

内容:

基础知识

Nmap

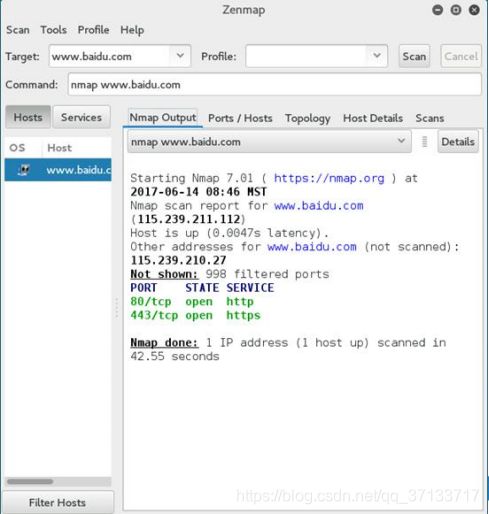

Zenmap

主机信息收集技术—基础知识

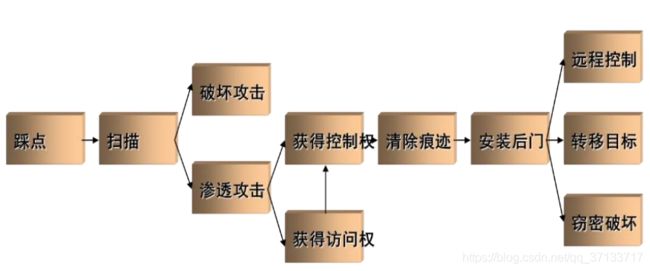

黑客攻击的一般过程

信息收集

• 主要收集目标主机的相关信息,主要包括端口、服务、漏洞等信息。信息收集手段多样,可借助工具也多种多样

主机信息收集技术—基础知识

常见端口号

• 21 FTP

• 22 SSH

• 23 Telnet

• 25 SMTP

• 53 DNS

• 80 HTTP

• 443 HTTPS

• 1433 MS SQL Server

• 1521 Oracle

• 3306 MySql

• 3389 RDP

TCP 协议—包头格式

TCP 协议—三次握手过程

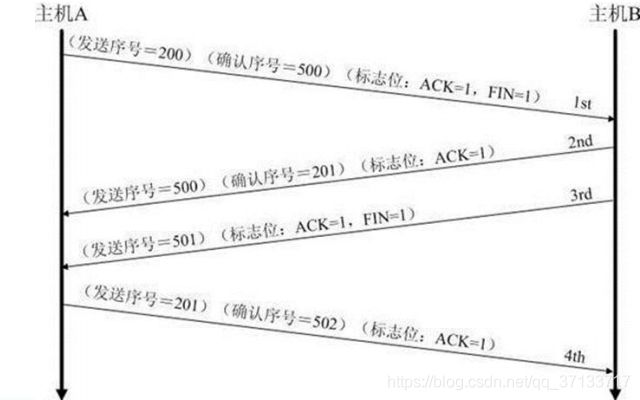

TCP 协议—四次挥手过程

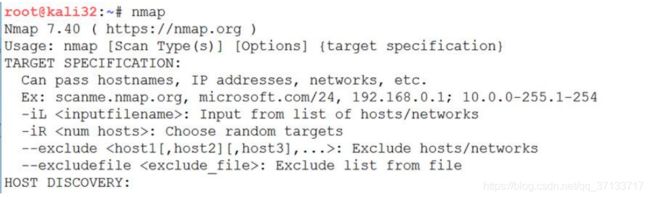

扫描器之王

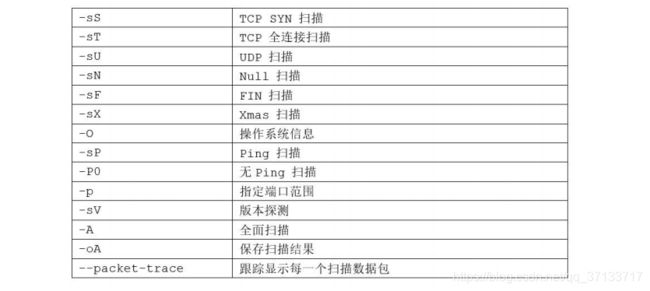

重要常用参数

• 秘密FIN数据包扫描、圣诞树(XmasTree)、空(Null)扫描模式

• 有的防火墙可能专门阻止-sS扫描。使用这些扫描可以发送特殊标记位的数据包

• 比如,-sF发送一个设置了FIN标志的数据包

• 它们和-sS一样也需要完成TCP的握手. • 和sS扫描效果差不多,都比sT速度快

• 除了探测报文的标志位不同,三种扫描在行为上一致

• 优势:能躲过一些无状态防火墙和报文过滤路由器,比SYN还要隐秘

• 劣势:现代的IDS产品可以发现,并非所有的系统严格遵循RFC 793

• IDS,IPS,WAF

•

• 即使SYN扫描都无法确定的情况下使用:一些防火墙和包过滤软件能够对发送到被限制端口的SYN数据包进行监视,

• 而且有些程序比如synlogger和courtney能够检测那些扫描。使用-sF、-sX、-sN可以逃过这些干扰。

• 这些扫描方式的理论依据是:关闭的端口需要对你的探测包回应RST包,而打开的端口必需忽略有问题的包。

• FIN扫描使用暴露的FIN数据包来探测,而圣诞树扫描打开数据包的FIN、URG和PUSH标志。

• 由于微软决定完全忽略这个标准,另起炉灶。所以这种扫描方式对Windows无效。

• 不过,从另外的角度讲,可以使用这种方式来分别两种不同的平台。

• 如果使用这种扫描方式可以发现打开的端口,你就可以确定目标主机运行的不是Windows系统。

• 如果使用-sF、-sX或者-sN扫描显示所有的端口都是关闭的,而使用-sS(SYN)扫描显示有打开的端口,你可以确定

目标主机可能运行的是Windwos系统。

• 现在这种方式没有什么太大的用处,因为nmap有内嵌的操作系统检测功能。还有其它几个系统使用和windows同样

的处理方式,包括Cisco、BSDI、HP/UX、MYS、IRIX。

• 在应该抛弃数据包时,以上这些系统都会从打开的端口发出复位数据包。

简单的命令

nmap 10.10.10.130

Ping 扫描

nmap –sP 10.10.10.0/24

指定端口

nmap 10.10.10.130 –p 21

TCP 全连接扫描

nmap –sT 10.10.10.130 –p 21

TCP SYN 扫描

nmap –sS 10.10.10.100 –p 21

FIN 扫描

nmap –sF 10.10.10.100 –p 22

Xmas 扫描和Null 扫描

nmap –sX 10.10.10.100 –p 22

nmap –sN 10.10.10.100 –p 22