无线抓包

我们这一生很短,我们终将会失去它,所以不妨大胆一点。爱一个人,攀一座山,追一次梦,不妨大胆一点。 有很多事都没有答案…

基础

搭建环境

安装kali

物理机:将iOS文件写入DVD光盘上,或写入U盘

官网:https://www.kali.org/downloads/

-DVD:

*1.刻入进ios文件

*2.插入光驱,将启动系统设置为BIOS以光盘为第一启动项,然后保存BIOS设置,重启系统。

*3.然后我选的是Graphic install图形界面安装,选中文简体,自己设置密码

*4.选分区的话,新手用整个磁盘,分区方案选“将所有文件放在同一分区”

-U盘:

*1.至少4GU盘,将iOS写入,制成启动盘。

虚拟机:

https://my.vmware.com/web/vmware/downloads

安装vmtools

1.在VMware Workstation菜单栏中,选择安装vmtool

2.挂载VMtools 安装程序到/mnt/cdrom执行:

root@kali:~# mkdir /mnt/cdrom/

root@kali:~# mount /dev/cdrom /mnt/cdrom

mount: block device /dev/sr0 is write-protected,mounting read-only

3.挂载完了之后,切换安装位置,解压

root@kali:~# cd /mnt/cdrom/ #切换目录

root@kali:/mnt/cdrom# ls #查看文件

巴拉巴拉(这里会列出文件)

root@kali:/mnt/cdrom# tar zxvf VMwareTools-*****.tar.gz -C /usr #解压

4.切换到VMtools目录

root@kali:/mnt/cdrom# cd /usr/vmware-tools-distrib/

root@kali:/usr/vmware-tools-distrib# ./vmware-install.pl

一般回车即可,没有安装linux内核头的话the kernel header files输入no

升级操作系统

update:更新

dist-upgrade:升级 会改变配置文件

root@kali:~# apt-get update

root@kali:~# apt-get dist-upgrade

基本配置

软件源(中科大)

root@kali:~# vi /etc/apt/sources.list

deb http://mirrors.ustc.edu.cn/kali kali main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali main non-free contrib

deb http://mirrors.ustc.edu.cn/kali-security kali/updates main contrib non-free

root@kali:~# apt-get update

中文输入法

root@kali:~# apt-get install fcitx-table-wbpy ttf-wqy-microhei ttf-wqy-zenhei

安装好后,启动

root@kali:~# fcitx

环境变量

模版形式:export XMODIFIERS="@im=YPUR_XIM_NAME"

export XMODIFIERS="@im=fcitx"

export XIM=fcitx

export XIM_PROGRAM=fcitx

usb设备

本机中打开计算机管理|服务和应用程序|服务|VMware|启动USB

虚拟机|可移动设备

linux中默认接口eth0,

ifconfig -a

ifconfig wlan1 up

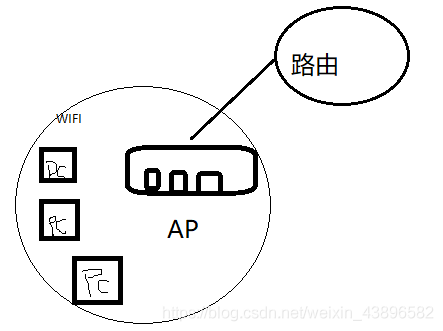

WiFi构成

WiFi网络

按区域划分–网络:局域网、城域网、广域网

WALN:无线网络:GPRS手机无线上网&无线局域网

WiFi:传输技术

AP:access point 无线访问接入点、桥接器

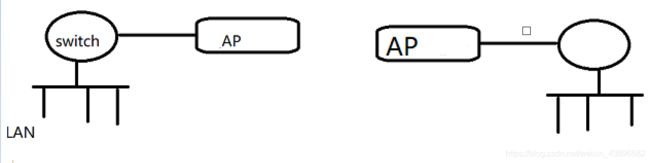

|---------单纯型AP:相当于无线交换机

|---------扩展型AP:无线路由器

WIFI工作原理:AP每100ms将SSID经信号台封包广播,客户端借此决定是否要和这个SSID的AP连线。

SSID:服务集标识,将无线局域网分为几个需要不同身份验证的子网络,每个子网络都需要独立的身份认证。

信道:无线电的频段,13个

频段带宽:发送无线频率的标准,越高越易失真,

WDS:无线分布式系统,允许无线网络以多个访问点进行扩展

11b only:网速以11b的网络标准运行,工作在2.4GHz,最大传输速度11MB/s,实际速度5Mbps

11g only:网速以11g的网络标准运行,工作在2.4GHz,向下兼容802.11标准,传输速度54Mbps

11n only:网速以11n的网络标准运行,比较新,传输速率108–600Mbps

11bg mixed:网速以11b、g的混合网络标准运行

11bgn mixed:网速以11b、g、n的混合网络标准运行

802.11协议

802.11

https://www.cnblogs.com/-wenli/p/9739023.html

频段、信道

https://www.cnblogs.com/welhzh/p/3678656.html

带宽

20MHz:穿透性好、传输远

40MHz:与之相反

配置AP(这里讲路由器)

登录路由器:浏览器中输入IP一般好像是192.168.0.1或192.168.1.1

一般默认admin

无线设置|基本设置 保存重启即可。

无线数据

监听

无线网卡的工作模式

广播模式(默认):物理地址mac是0Xffffff的帧为广播帧。工作在广播模式的网卡接收广播帧。

多播传送:多播传送地址作为目的物理地址的帧可以被组内的其它主机同时接收,组外主机接收不到。网卡为多播传送,则可以接收所有帧,不论是不是组内

直接模式(默认):直接模式的网卡只能接收目的地址是自己mac地址的帧。

混杂模式(监听模式):网卡接收所有流过网卡的帧。

无线网卡以广播形式发信号。在发的包中有应该接收包的地址。当地址一致,接收包。

虚拟机连接无线网卡:

kali中的网络管理器管理网卡:应用程序|系统工具|首选项|系统设置|网络|无线|设置|输入密码连接

iwconfig命令查看无线网络的详细信息

有线接口eth0的话ifconfig

设置监听模式

Aircrack-ng是一个套件其中包括很多小工具。

aircrack-ng:破解WEP以及WPA(字典攻击)密钥

airdecap-ng:通过已知密钥解密WEP和WPA嗅探数据

airmon-ng:将网卡设为监听模式

aireplay-ng:数据包注入工具,(使用comn-view驱动程序)

airodump-ng:数据包嗅探,将无线网络数据输送到pcip或IVS文件并显示网络信息

air-tun-ng:创建虚拟管道

airolib-ng:保存、管理ESSID密码列表、计算机对应的密钥

packetforge-ng:创建数据包注入用的加密包

Tools:混合转换工具

airbase-ng:软件模拟AP

airdecloak-ng:消除pcap文件中的WEP加密

airdriver-ng:无线设备驱动管理工具

airserv-ng:允许不同的进程访问无线网卡

buddy-ng:easside-ng的文件描述

easside-ng:和AP通信(无WEP)

tkiptun-ng:WPA/TKIP攻击

wesside-ng:自动破解WEP密钥

语法格式

airmon-ng [channel指定信道]

扫描网络范围airodump-ng和Kismet

先监听模式,再网络扫描

airodump-ng语法格式

airodump-ng [选项]

执行airodump命令后,需手动Ctrl+C停止

可用的选项很多哒,用–help查看

-c:指定目标AP工作信道

-i,--ivs:仅保存可用于破解的IVS报文

-w:指定一个自己希望保存的文件名

:指定接口名称 什么waln1 eth0 mon0啦

输出信息的参数

BSSID:无线AP的Mac地址

PWR:网卡报告的信号水平,越高离AP越近,-1说明不支持、不在范围内

Beacons:无线AP发出的通告编号,

#Data:捕获到的数据分组的数量

#/s:过去10s内每秒捕获数据分组的数量

CH:信道号

MB:无线AP支持的最大速率。11是802.11b,22是802.11b+,更高的话82.11g。 后面的点(高于54)表明支持短前导码。e表示网络中有Qos(802.11e)使用

ENC:加密算法体系。OPN无加密,WEP?有WEP或WPA/WPA2,WEP 静态或动态WEP,TKIP,CCMP是WPA或WPA2

CIPHER:检测到的加密算法

AUTH:使用的认证协议,MGT,SKA,PSK,OPN

ESSID:SSID号

STATION:客户端的Mac地址

Rate:传输速率

Lost:过去10s丢弃的数据分组

Frames:客户端发送的数据分组数量

Probe:被客户端查探的essid

Kismet

打开kismet,不使用默认颜色no,确认ok,自动启动kismet服务yes,这里使用默认设置的信息start,是否添加包资源yes,指定网卡接口和描述信息,add之后单击close console window

在界面的菜单栏中,依次选择sort|First Seen即可看一些详细的信息,回车继续看

退出界面:Network|close window

退出程序:kismet|quit

单击kill

一些日志文件默认在/root/目录

alert:警告信息

gpsxml:若使用了GPS源,则相关数据在里面

nettxt:文本输出信息

netxml:所有xml格式数据

pcapdump:整个会话捕获的数据包

抓包

数据包(WIFI网络中)

握手包:

1无线客户端连接AP,发出请求

握手申请:你好

2无线AP收到请求将一段随机信息发给客户端

你是?

3客户端将收到的随机信息进行加密后发送给AP

这是我的名片

4无线AP检查加密结果是否正确,正确则同意连接

哦,是自己人

非加密包:

无线AP没有开无线安全

加密包:

有线等效加密(WEP)暂时密钥集成协议(TKIP)高级加密标准(AES-CCMP)

无线路由器3种加密方式:WPA-PSK/WPA2-PSK WPA/WPA2 WEP

抓非加密的包

启动监听模式 airmon-ng start wlan0

启动wireshark 选择捕获接口 开始捕获即可

捕获WEP加密的数据包

启动监听模式 airmon-ng start wlan0

启动wireshark 选择捕获接口 开始捕获

当访问网页时,发现仍是802.11协议,这是因为wireshark默认将所有包加密了,这时需要解密才能看到

打开编辑|首选项|选择protocols,展开之后选择802.11协议。选择enable decryption,设置WIFI密码,单击edit ,单击新建密码(输入16进制ascii码值)点击应用和确定

捕获WPA-PSK/WPA2-PSK的数据包

WPA-PSK/WPA2-PSK是WPA的简化版,WPA算法改变了密钥生成方式,频繁的更换密钥以获得安全。

1启动监听模式:airmon-ng start wlan0

2启动wireshark 选择捕获接口抓包

3同样指定WPA加密的密码对抓到的包进行解密

这里密码格式为

密码:asdsadsa

使用伪AP

AP五种工作方式

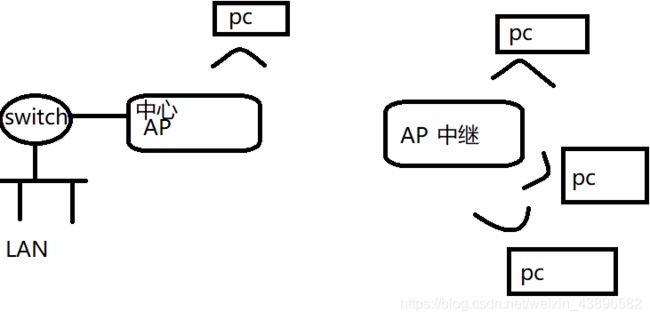

纯AP模式:无线漫游模式,以无线AP为中心的集中控制网络,所有通信都通过AP转发。此时,AP既可以和无线网卡建立无线连接,也可以和有线网卡通过无线建立有线连接

网桥模式(无线客户端模式)工作在此模式下的AP会被主AP当作一台无线客户端“主从模式”方便用户统一管理子网络。

点对点模式点对点桥接,实现两个有线网的互联

点对多点模式网络架构包括多个无线AP,其中有点对多点,有点对点,把离散的远程网络连成整体。

中继模式

以无线的方式,将两个无线AP连接,实现信号中继和放大。

创建伪AP

如果将伪AP参数设置得和原始的AP相同,则伪AP和原始的AP发挥一样的作用。可以接收来自目标客户端的连接。。如:SSID名称、信道、Mac地址。

Easy-Creds 是菜单式的破解工具。允许用户打开一个无线网卡,并实现一个无线接入点攻击平台。kali中没有此系统。

安装Easy-Creds工具:

https://github.com/brav0hax/easy-creds网站下载安装包

解压下载的安装包:unzip easy-creds-master.zip

安装Easy-Creds工具,有一些依赖包需要安装。在文件READM:

cd easy-creds-master

/easy-creds-master# ./installer.sh

安装到Debian/Ubunt输入对应的编号。设置完后,系统会自动启动一些程序DHCP服务、SSLStrip、Etterp和Dsniff,几秒后,会打开几个有效窗口。

这些工作程序工作时所有信息显示在这些窗口中

当有客户端连接前面配置的AP时,Easy-Creds将分片一个IP地址,并可以访问互联网。

强制客户下线,用MDK3工具,语法格式:

mdk3

interface:指定网络接口

test_mode:指定测试模式a(Dos模式)b(Beacon洪水模式)d(解除验证/解除关联暴力模式)f(mac过滤暴力模式)g(WPA降级模式)m(关闭开发)p(基本探测和ESSID暴力模式)w(WIDS/WIPS混乱)x(802.1x测试)

test_options:测试选项:–fulhelp查看

例:将信道1,6,11,的客户端踢下线

root@kali:~# mdk3 mon0 d -s 120 -c 1,6,11

用伪AP捕获数据包:

启动wireshark。选择选择at0,开始。