WastedLocker的一次攻击让上千万用户“停跑”

7月23号晚上,越来越多Garmin(佳明)智能手表的用户突然发现,自己的智能手表无法与手机上的配套APP“Garmin Connect”同步,APP本身也无法更新数据,就连之前的一些运动轨迹也无法查看。当他们想要联系佳明官方时,却发现佳明的呼叫中心同样受到了影响,无论是电话、发送电子邮件还是在网页上在线咨询,奇热都无法正常运行。

经过调查, Garmin(佳明)是遭到勒索软件 WastedLocker 攻击了,导致 Garmin Connect Mobile、Garmin Connect 网站以及 Garmin Express 暂时停止服务。

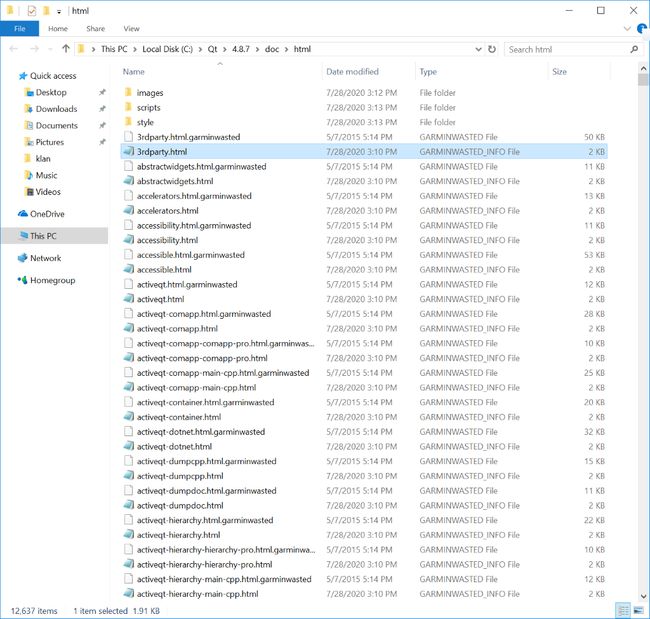

根据 ZDNET、Bleeping Computer 和 Techcrunch 的报道,Garmin 的所有数据都被加密,每个文件后附加了.garminwasted 扩展名,甚至勒索者还为每个文件创建了赎金记录。

由于美国财政部在 2019 年 12 月把使用 WastedLocker 勒索软件的 Evil Corp 组织列为了非法团伙,因此 Garmin 如果支付赎金将违反美国法律。

目前WastedLocker勒索软件已经计划针对美国组织发起新一轮攻击,其中包括八家财富500强公司。

WastedLocker是一种相对较新的定向勒索软件,在NCC Group发布之前就已记录在案。研究人员发现,WastedLocker幕后的开发者为“ Evil Corp”网络犯罪组织。Evil Corp以前曾与Dridex银行木马和BitPaymer勒索软件相关联。

WastedLocker样本分析

命令行参数

值得注意的是,WastedLocker具有命令行界面,该界面允许它处理几个控制其操作方式的参数。

-p

优先级处理:该木马将首先加密指定的目录,然后将其添加到一个内部排除列表(以避免对其进行两次处理),并对可用驱动器上的所有其余目录进行加密。

-f

仅加密指定的目录:

-u username:password \\hostname

使用提供的身份验证凭据对指定网络资源上的文件进行加密:

-r

启动操作序列:

· 删除;

· 使用注册表项SYSTEM \ CurrentControlSet \ Control \的子项列表中的随机子字符串将其复制到%WINDIR%\ system32 \

· 使用与上面描述的方法相似的名称创建服务,如果已经存在具有该名称的服务,请添加前缀“ Ms”(例如,如果服务“ Power”已存在,则恶意软件将创建一个名称为“ MsPower”的新服务)。新服务的命令行将设置为“%WINDIR%\ system32 \

· 启动此服务并等待其完成工作;

· 删除服务;

-s:

启动创建的服务,这将导致对恶意软件能找到的所有文件进行加密。

UAC绕过

WastedLocker的另一个有趣功能是选择的UAC绕过方法,木马启动时,将检查运行该木马的完整性级别。如果此级别不够高,则恶意软件将尝试使用已知的绕过技术以静默方式提升其权限。

· 在%appdata%中创建一个新目录;

· 目录名称是从注册表项SYSTEM \ CurrentControlSet \ Control \的子项列表中找到的子字符串中随机选择的;

· 将随机EXE或DLL文件从系统目录复制到此新目录;

· 将木马程序的主对象写入此系统文件的备用NTFS流 “:bin”中;

· 使用带有标志IO_REPARSE_TAG_MOUNT_POINT的API函数NtFsControlFile创建一个新的临时目录并将其安装点设置为“C:\Windows”(末尾带有空格);

· 在临时目录中创建一个名为“system32”的新子目录,作为上一步处理的结果,此新子目录可以同样成功地寻址为 “%temp%\

· 将合法的winsat.exe和winmm.dll复制到该子目录中;

· 修补程序winmm.dll:用一小段恶意代码替换入口点代码,该恶意代码的唯一目的是启动在步骤2中创建的备用NTFS流的内容;

· 启动winsat.exe,它将由于DLL劫持而触发修补后的winmm.dll的加载;

上面的操作序列会导致从替换的NTFS流中重新启动WastedLocker,并提高管理权限,而不显示UAC提示符。

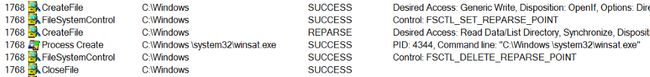

启动WastedLocker期间的Procmon日志片段

加密方案

为了对受害者的文件进行加密,该木马的开发人员采用了AES和RSA算法的组合。

在恶意软件的配置中设置用于选择要加密哪些文件的搜索掩码以及忽略路径的列表。

木马配置的一部分,显示忽略的路径子字符串

对于每个处理的文件,WastedLocker都会生成一个唯一的256位密钥和一个128位IV,这些密钥将用于在CBC模式下使用AES-256算法对文件内容进行加密。值得一提的是文件操作的实现,因为它使用文件映射进行数据访问这一定是犯罪分子的一个尝试,以最大化木马的性能或避免受到检测的安全解决方案。每个加密文件将获得一个新的扩展名:“.garminwasted“。

该木马还实施了一种完整性控制方法,作为其文件加密例程的一部分。恶意软件会计算每个已处理文件的原始内容的MD5哈希值,并且可以在解密过程中利用此哈希值来确保过程的正确性。

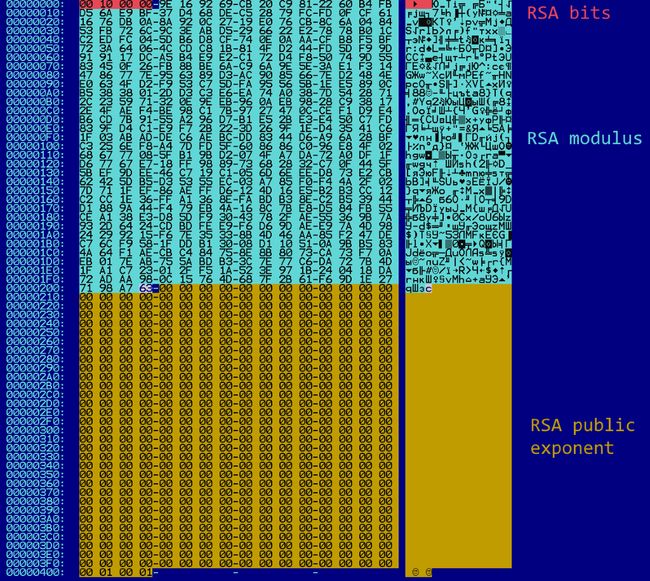

WastedLocker使用名为“rsaref”的RSA算法的公共参考实现,原始内容的AES密钥,IV和MD5哈希以及一些辅助信息均使用嵌入在木马程序主对象中的公共RSA密钥进行加密。所考虑的示例包含一个4096位公共RSA密钥。

WastedLocker使用的公共RSA密钥格式

应该注意的是,如果要大量传播WastedLocker,则将一种公共RSA密钥用于给定恶意软件样本的所有受害者的这种加密方案可能被认为是一个弱点。在这种情况下,来自一个受害者的解密器将必须包含唯一的RSA私钥,该密钥将允许所有受害者解密其文件。

但是,正如我们所看到的,WastedLocker用于针对特定组织的攻击,这使得这种解密方法在现实情况下毫无用处。

RSA加密的结果经过Base64编码,并以扩展名.garminwasted_info保存在新文件中,值得注意的是,为每个受害者的加密文件创建了一个新的信息文件。这是BitPaymer和DoppelPaymer木马以前使用的一种罕见方法。

测试设备中加密文件的示例列表

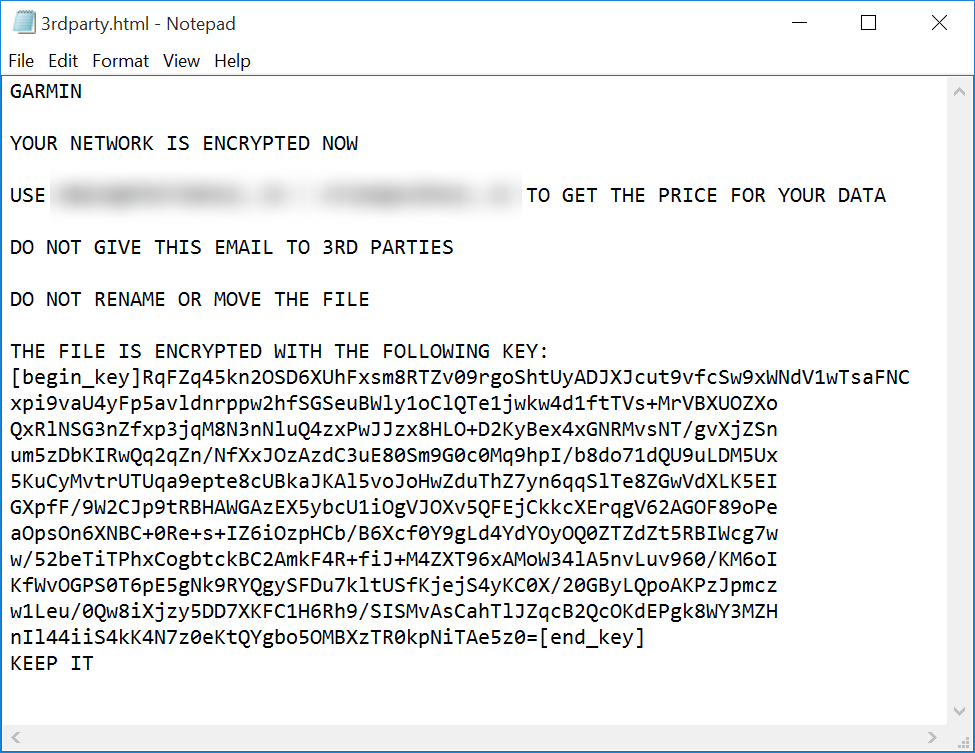

木马留下的赎金票据

缓解措施

我们分析的这个WastedLocker样本是专门针对这一特定攻击而设计的,它使用了“经典的”AES+RSA加密方案,该方案强大且正确实现,因此,本示例中加密的文件在没有攻击者的私有RSA密钥的情况下无法解密。

Garmin事件是针对涉及加密勒索软件的大型组织的一系列有针对性的攻击中的一个。不幸的是,没有理由相信这种趋势将在不久的将来下降。

这就是为什么遵循一些可能有助于防止此类攻击的建议至关重要的原因:

· 使用最新的操作系统和应用程序版本;

· 除非必要,否则不要在Internet上打开RDP访问,最好使用VPN来保护远程访问;

使用现代的端点安全解决方案,这些方案必须支持行为检测,自动文件回滚和许多其他技术,以防止勒索软件的攻击。

IoC

2cc4534b0dd0e1c8d5b89644274a10c1

WastedLocker勒索软件的供给趋势分析

WastedLocker勒索软件活动最近有所增加,自2020年5月WildFire发现初始样本以来,这种活动就在不断增加。新型WastedLocker勒索软件在2020年5月出现。这个名称是根据其创建的文件名而命名的,在文件名中包含受害者姓名的缩写和字符串“wasted”。在BitPaymer中,也可以看到受害者姓名的缩写,但BitPaymer绝大部分都使用了组织的名称,并且个别字母会被相似的数字代替。

WastedLocker是与Samsa,Maze,EKANS,Ryuk,BitPaymer等相同的攻击后勒索软件。这种勒索软件不同于WannaCry等与受害者无关的大批量勒索软件变体,其针对的是被认为拥有大量资产的组织,成功破坏了该勒索软件,然后将自定义的勒索软件部署到该组织中尽可能多的系统中。在较短的时间范围内发挥最大作用,并增加获得更大赎金的机会。

2020年6月23日,NCC集团发布了一份报告,提供了对WastedLocker勒索软件的详细概述,带有WildFire的下一代防火墙和Cortex XDR端点保护引擎的Palo Alto Networks威胁防护订阅可检测与此勒索软件相关的活动。 Cortex XDR还包含一个反勒索软件保护模块,该模块针对与勒索软件相关的基于加密的活动。

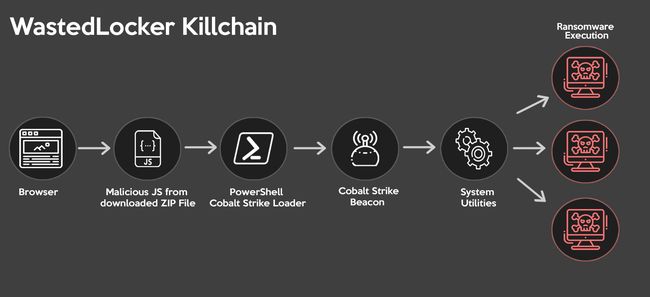

初始感染载体

根据赛门铁克先前报告的WastedLocker活动,针对WastedLocker攻击最常见的初始感染机制是ZIP文件(可能伪装成合法软件更新),其中包含恶意的SocGholish JavaScript框架加载程序组件,这些组件对受害系统进行了描述并使用PowerShell最终部署了Cobalt Strike有效载荷。

尽管对SocGholish框架的运行方式进行全面的技术分析超出了本文的范围,但是可以在这篇有关虚假浏览器更新页面的文章中找到其操作过程分析。

感染过程

一旦将Cobalt Strike有效载荷安装到受害者的设备上,然后就可以使用它在受害者的网络上横向移动,并有助于识别攻击者可以在其上部署其主要有效载荷的其他系统。研究人员还观察到,WastedLocker攻击者使用合法的Windows实用工具,如Windows管理Instrumentation [WMI]和PsExec来完成这个任务。对于有针对性的勒索软件攻击者来说,具有特别高价值的系统是直接影响受害者面对客户产生收入的业务操作的系统、高可见性和高使用率的内部系统,以及包含或便于部署系统备份的系统。

最终有效载荷

最后,一旦对受害者的网络进行了充分的侦察,攻击者就会使用一个或多个系统管理工具部署WastedLocker勒索软件有效载荷。确切的机制不在本文的讨论范围之内,但是更多详细信息可以在SentinelOne的帖子中找到。

在目标主机上执行时,勒索软件将:

· 如果尚未以管理员身份运行,尝试提升执行权限;

· 尝试禁用Windows Defender监视;

· 删除卷影副本/卷快照;

· 将自身作为服务安装;

安装完成后,有效载荷的传送完成,文件被覆盖。尽管包含勒索注释详细信息的文件后面附加了

到目前为止,已经分析过的* .wasted_info勒索记录文件类似于下面的示例,其中变量数据显示在<>字符之间。攻击者使用的电子邮件地址可能不同,域名包括(按使用顺序从小到大):PROTONMAIL.CH,AIRMAIL.CC,ECLIPSO.CH,TUTANOTA.COM和PROTONMAIL.COM。

YOUR NETWORK IS ENCRYPTED NOW USE | TO GET THE PRICE FOR YOUR DATA DO NOT GIVE THIS EMAIL TO 3RD PARTIES DO NOT RENAME OR MOVE THE FILE THE FILE IS ENCRYPTED WITH THE FOLLOWING KEY: [begin_key][end_key] KEEP IT

总结

有针对性的勒索软件攻击的趋势正在上升,因为与更常见的勒索软件攻击相比,这种方法相对更有效并且获得的赎金也更高。