【每天三分钟】思科交换机技术

H3C CAS平台账号管理

大家第一次安装H3C CAS平台时都会被里面很多的账号和密码搞晕,不知道这些账号密码用在什么地方,下面就给大家整理一下H3C CAS平台的账号密码。

以下用H3C FlexServer R390服务器举例:

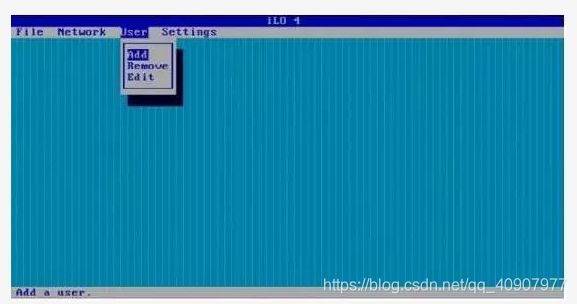

1、首先R390服务器开机之后按“F8”进入iLO口配置界面,如下图所示:

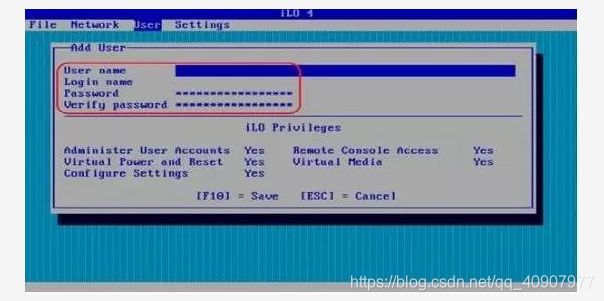

在弹出的iLO配置界面可以选择添加账号和密码,如下图所示:

上图此账号密码的作用:在安装H3C CAS平台时,可以通过虚拟光驱安装CAS系统,这时需要通过IE浏览器登录iLO远程控制台,在登录界面中输入的账号密码就是之前iLO配置界面设置的账号和密码,如下图所示:

提示:如果没有配置iLO登录账号和密码,设备默认有一个初始的账号和密码,默认账号是:Administrator,密码在设备主机箱白色标签贴纸上(在以后的技术帖中会给大家介绍如果iLO配置界面没有权限,而机箱上的Administrator账号也不能登录iLO远程控制台的解决方法)。

2、安装CAS时,需要输入root对应的密码,如下图所示:

Root对应的密码作用:安装好CAS平台后,通过IE浏览器可以登录到CAS平台,http://IP:8080/cas或者https://IP:8443/cas登录到cas平台,如下图所示:

上图界面中是CAS登录平台,默认账号是admin,密码也是admin。登录CAS平台之后,需要在“云资源”下添加“主机池”,“主机池”下添加“集群”,最后在“集群”中添加“主机”,添加“主机”时,需要输入root对应的密码,如下图所示:

![]()

最终“主机”添加成功。

1、【每天三分钟】OSI七层模型

什么叫协议?

答:协议顾名思义就是协商,商议后制定的合法凭证。

层对应设备与协议:

什么叫标准?

答:衡量事物的准则,技术在权威测试,实践后做制定的一种标准化技术。

标准:

![]()

2、【每天三分钟】协议与端口

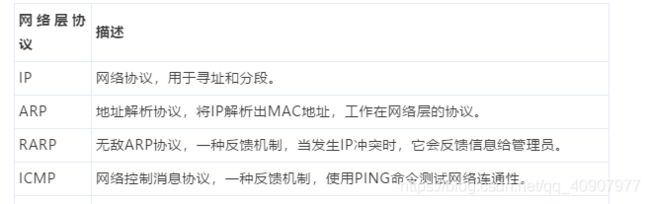

协议有网络层协议,传输层协议,应用层协议。

网络层协议用于三层网络互联,传输层协议用于数据传输,应用层协议用于数据的应用。

IP协议属于网络层协议,IP的主要作用是寻址和分段。IP端口号范围0~65535。

端口属于四层传输层,如果说IP是一座房子,那么端口就是这个房子的门。

TCP叫传输控制协议,是一种安全可靠的传输层协议。

UDP叫用户数据包协议,是一种简单但不可靠的传输层协议。

TCP/IP我们就可以理解为是一种安全可靠的数据传输的一对组合。IP用于寻址,而TCP则决定数据安全的传输控制。

注:每个应用层协议都对应一个端口号。

3、信号与传输介质

介质

数字信号的优势:抗干扰能力强,远距离传输还能保证质量。

网线传输最大的传输距离为100米,可使用中继器来徐传下去。

网线又叫双绞线,双绞线以类别划分1~7类,类别号越大则质量越好,5类线应用于100M网络,超5类线应用于1000M网络,6类线应用于10000M网络中。

双绞线标准:EIA/TIA-568

线序:

T568A:白绿,绿,白橙,蓝,白蓝,橙,白棕,棕

1 2 3 4 5 6 7 8

T568B:白橙,橙,白绿,蓝,白蓝,绿,白棕,棕

1 2 3 4 5 6 7 8

注:1236用于10M传送数据,4578用于100M传送数据,8根线是为了兼容使用。

直通线用于不同设备相连,交叉线用于相同设备相连。

注:T568A+T568B为交叉线,T568B+T568B为直通线。

光纤是使用光传输的网线,带宽高,传输距离更远,质量更好。

光纤分类:

v 单模光纤:传输距离上千米,但是成本高。

v 多模光纤:传输距离100~500M,成本廉价。

光纤接口:

v FC型光尾纤接头:

v SC型光尾纤接头:

v ST型光尾纤接头:

4、交换机介绍

交换机是工作在数据链路层二层设备,用于中继与PC接入,最常见的交换机有以太网交换机,电话交换机,光纤交换机。

交换机的发展:

v 集线器:应为名HUB,工作在物理层,对接受到的信号进行再生整形放大,用于中继。

v 网桥:最早的交换机,又名桥接器,用于两个局域网转发设备。

v 交换机:局域网中用于线路中继与PC接入。

v 三层交换机:工作在二三层,即有交换机的功能又可以使用路由器的功能。

交换机工作原理:基于源学习,基于MAC地址表转发,无表则广播。

交换机用于局部通信,同一网段,依靠MAC地址。

交换机的工作模式:

v 单工:两端的数据单向传输。

v 半双工:两端的数据双向传输,但不能同时进行。

v 全双工:两端的数据双向传输,但能同时进行。

交换机管理与配置:

v Console接口:管理员可以通过Console口管理配置交换机,Console为串口,如果想要连接PC需要串口转USB口线连接,PC可以通过SecureCRT工具连接Console进行管理,串口的波特率为9600。

v Telnet远程:管理员也可以通过Telnet协议通过网络远程管理配置交换机,但是前提必须网络互通以及交换机配置好VTY。

交换机品牌:CISO思科,华为,H3C等。

Cisco思科为标准化产商,思科的设备用的都是自主开发的私有协议,华为与H3C用的都是公有协议,相对成本来讲华为和H3C为国内产品,性价比更好。

5、路由器与防火墙介绍

路由器工作在网络层三层,是连接网络中各局域网、广域网的设备,用于不同网段之间信号转发。

路由器工作原理:基于源不学习,基于路由表转发,无表就丢弃。

路由器不同接口分配不同网段,路由器分割网络,分割广播域。

路由器的接口默认是关闭的,需要手动打开。

路由器管理与配置:

v Console接口:管理员可以通过Console口管理配置路由器,Console为串口,如果想要连接PC需要串口转USB口线连接,PC可以通过SecureCRT工具连接Console进行管理,串口的波特率为9600。

v Telnet远程:管理员也可以通过Telnet协议通过网络远程管理配置路由器,但是前提必须网络互通以及交换机配置好VTY。

v WEB管理:很多路由器都集成了WEB页面管理,我们可以通过WEB页面对路由器进行管理与配置。

路由器分类:

v 家用路由器:配置简单便捷,转发效率低,一般可支持30~60个PC连接转发。

v 企业级路由器:命令行配置复杂,转发效率高,一般支持上百台设备连接转发。

v 无线路由:带有无线功能的路由器,无线协议有:WIFI,3G,4G。

路由器品牌:CISO思科,华为,H3C,D-link,TP-link等。

防火墙是工作在传输层四层的设备,它的功能主要是为了安全,我们可以通过防火墙对网络做上网行为控制,比如网络监控,包过滤,流量限速,指定防火墙规则。

防火墙分类:

v 软件防火墙:基于IOS系统,是IOS系统自带的一个应用功能。

v 硬件防火墙:物理防火墙,功能更强大,漏洞少。

防火墙品牌:深信服,思科ASA,华为,juniper,天融信等

思科防火墙主要与同品牌其他设备连用集成度高,国内深信服防火墙面向应用层设计,使用便捷。

硬件防火墙厂商优势:

CISCO:集成化一体防火墙可以与CISCO其他设备连用

深信服:用户通过VPN访问资源时,会将资源缓存于本地,提高下次用户访问效率

Juniper:连接吞吐量高

6、ADSL和网络硬件组成

ADSL叫做非对称数字用户线路,ADSL技术将数据传输分为了不对称的上行和下行速率,ADSL在5千米范围内提供1M的上行速率和最高8M的下行速率。上行与下行的比例为1:8。

ADSL的优势:高速传输,上网打电话不干扰,共享带宽,安装便捷,价格实惠。

ADSL的标准:

ADSL的登录方式:

v PPPOA:基于ATM(异步传输模式)的拨号接入,提供一个用户名和密码。

v PPPOE:提供一个用户名和密码,通过拨号连接接入。

v 专线:提供专用公网静态IP进行专线接入。

家用路由器有两种以太口:WAN口:广域网口,LAN口:局域网口。

TP-LINK拨号PPPOE接入图解:

[1] 线路连接

光纤、电话线、网线等宽带线路的连接方法可能不同,请将宽带线连接到路由器WAN口,如下:

光纤入户线路连接方法

![]()

[2] 连接信号

手机搜索并连接路由器的默认信号TP-LINK_XXXX(默认没有密码)。查看路由器背部标贴,其中XXXX为MAC地址后四位,如下:

注意:部分路由器为MAC后6位,双频路由器为TP-LINK_2.4G_XXXX。

由于大部分路由器暂无手机页面和APP,我们通过手机浏览器设置:

![]()

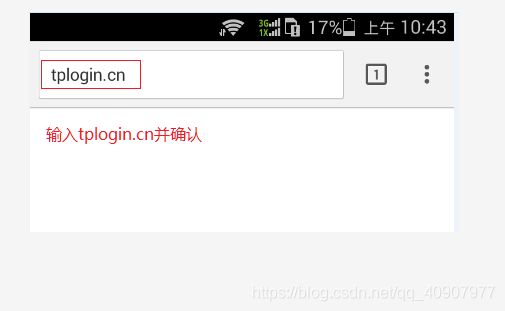

[1] 输入管理地址

在浏览器的地址栏输入tplogin.cn或192.168.1.1(多数路由器为tplogin.cn,路由器背部标贴上有标明管理地址)

[2] 设置管理密码

您需要给路由器设置一个管理密码,后续就是用该密码来登录界面,如下:

![]()

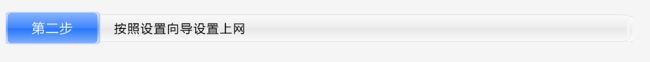

[1] 开始设置向导

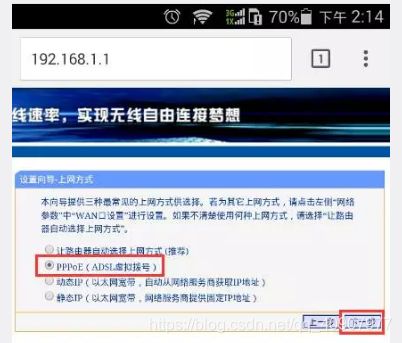

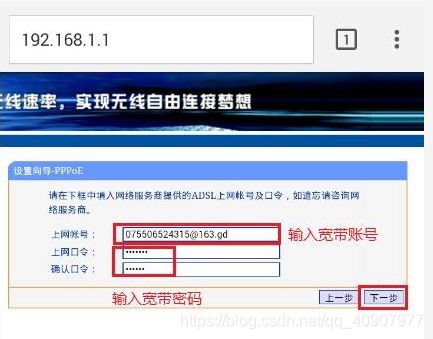

[2] 选择PPPoE拨号(即宽带拨号上网)

[3] 输入宽带账号密码

输入运营商(宽带服务商)提供的宽带账号密码,务必输入正确,区分大小写和特殊字符。如下:

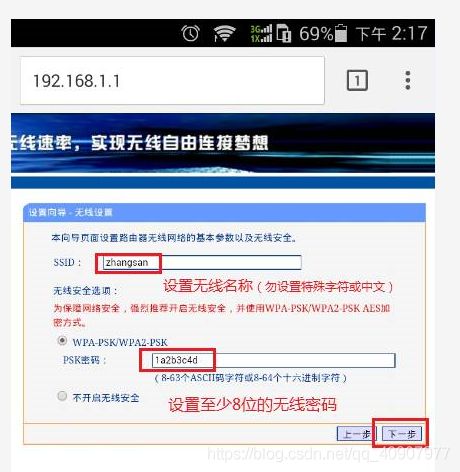

[4] 设置无线信号

分别设置无线信号名称(SSID)和无线密码(PSK密码),请勿设置中文或特殊字符,如下:

[5] 设置完成

部分路由器有提示重启路由器,点击重启即可。

至此,路由器设置完成。

打开网页尝试上网,显示如下即表示可以正常上网,设置成功:

设置完成后,手机可以正常上网,其他终端如需上网,有线电脑使用网线连接到路由器的任意一个LAN口,无线终端搜索到信号连接即可,无需任何其他设置:

路由交换硬件组成:

v CPU:中央处理器,运算处理数据。

v RAM:相当于计算机的内存,用于临时缓存交换数据。

v ROM:相当于计算机的BIOS,用于引导系统。

v Flash:闪存,相当于计算机的硬盘,用于存储系统。

v NVRAM:配置寄存器,永久保存配置的设备。

路由器启动过程:加电自检,ROM引导Flash中的系统,装载NVRAM中的配置。

注:当Flash找不到系统时,会自动加载进入ROM系统。

7、IP与进制转换

IP叫网络协议,全称Internet Protocol,IP协议属于网络层协议,是为了网络相互连接通信的协议。

通信地址:

v IP地址:是一个逻辑地址,可变的地址,共32Bit。

v MAC地址:是一个物理地址,烧录在硬件中,不可变,共42Bit。

注:IP地址用于全局通信(不同网段),而MAC地址用于局部通信(同一网段)

IP地址格式:点分十进制,IP地址由32位二进制数字组成,便于记忆转换成十进制。

IP地址分类:

私有地址:

注:私有地址是为了满足企业内部用户的需求,为了解决IPV4地址不够用问题。

进制由一组数码符号和基数与位权构成。

v 基数是指进位计数制种所采用的数码的个数。

v 位权是指进位制中每一个固定位置对应的单位值。

在网络中经常会遇到IP地址化分子网等操作,我们经常要将IP地址进行二进制与十进制相互转换。如按照原先的严密的数学算法来计算非常麻烦。

但在IP转换中我们可以找到一些规律,下面我来简单说明一下经常使用的一个IP二进制转换成十进制的规律。

我们知道IP由32位二进制位组成,每八位一组分成了四组。如果每一组中八位全是1转换成十进制则为255。我们可以取出其中的一组来看。

在一组8位的二进制数中,从右到左依次排位,最右边位我们假设十进制位数为1、第二位假设十进制位数为2、第三位假设十进制位数为4、以次类推第四位为8、第五位16、第六位32、第七位为64、第八位为128,然后在来核对二进制位与十进制位。把二进制位上为1的相应十进制位上的数相加就可以得到这组二进制数的十进制数。如:

11010010.11100101.00101110.00011011为32位IP地址转换为十进制可以这样来做:

则11010010.11100101.00101110.00011011转换为十进制为:210.229.46.27

在实际转换过程中一般都是十进制的IP转换为二进制的情况最多,同样我们可以例用这个对应关第反过来得到二进制数。如:

192.168.100.5转换成二进制我们可以这样来做:首先确定我们只有128、64、32、16、8、4、2、1这几个数,然后在来确定要转换的十进制数由哪几个数相加能得到:

则192.168.100.5转换成二进制为:11000000.10101000.01100100.00000101

熟练应用这个规律能大大加快IP二进制与十进制的转换速度。

8、思科交换路由基本命令操作

工作模式:

命令大致划分:

v 用户模式下大多都是对设备IOS系统进行操作配置的一些命令。

v 特权模式下大多都是Show查看类命令。

v 全局模式下大多都是配置类命令。

v 接口模式下大多都是对于接口的配置命令。

CSICO基础常用命令

![]()

9、华为交换路由基础操作

工作模式:

命令大致划分:

v 特权模式下大多都是Display查看类和对系统操作类命令。

v 全局模式下大多都是配置类命令。

v 接口模式下大多都是对于接口的配置命令。

华为H3C基础常用命令

注:所有的命令都可以使用Tab键来补充命令,使用?可以查看当前位置下可以使用哪些命令,使用Ctrl+Z键可以直接回到特权模式下。取消操作思科使用no命令,华为使用undo。

接口:Ethernet表示十兆口,Fastethernet表示百兆口,Gigabitethernet表示千兆口,Tengigabitrthernet表示万兆口。

10、交换路由远程管理

我们可以通过Telnet协议对交换路由进行远程操作。

VTY叫虚拟终端,是一种网络设备的连接方式。我们通过配置设备中的VTY然后就可以被远程PC通过Telnet协议进行远程连接。

CISCO思科交换机路由配置VTY虚拟终端:

v 创建并进入一个虚接口:(config)# interface vlan 10

v 配置虚接口地址:(config-if)# ip add 192.168.1.1 255.255.255.0

v 打开虚接口:(config-if)# no shutdown

v 配置默认网关:(config)#default-gateway 192.168.1.254

v 创建并进入VTY配置:(config)# line vty 0 4

v 设置VTY密码:(config-line)#password 123

v 打开普通密码认证:(config-line)#login

v 设置Enable密码:(config-line)#enable password 123

华为交换路由配置VTY虚拟终端:

v 创建一个VLAN:[huawei] vlan 10

v 创建并进入一个虚接口:[huawei] interface vlan 10

v 配置虚接口地址:[huawei-vlan10] ip add 192.168.1.1 255.255.255.0

v 打开虚接口:[huawei-vlan10] undo shutdown

v 进入一个物理接口:[huawei] interface Ethernet0/0/0

v 将虚接口绑定到物理接口中:[huawei-Ethernet0/0/0] port hybrid untagged vlan 10

v 配置AAA认证:[huawei] aaa

2 指定身份[huawei-aaa] local-user admin password cipher 123

2 指定安全级别[huawei-aaa] local-user admin privilege level 3

2 指定服务类型为Telnet[huawei-aaa] local-user service-type telnet

v 创建并进入VTY配置:[huawei] user-interface vty 0 4

v 配置认证模式使用AAA认证:[huawei-user-vty0-4]authentication-mode aaa

v 绑定远程协议为全部:[huawei-user-vty0-4] protocal bind all

PC端可以通过SecureCRT工具对交换路由进行远程管理。

11、交换路由密码恢复

当你的登录密码突然忘记了肿么办呐?别怕根据下面步骤我们可以进行密码重置。

CISCO思科路由器密码恢复:

v 重启路由器,同时按下Ctrl+Break键中断IOS的加载,进入ROM系统。

v 修改配置寄存器的默认值0X2102改为0X2142,表示启动时忽略NV的配置。

confreg 0x2142

reset

v 手动加载NV配置到RAM中。

# copy startup-config running-config

v 选择重置密码方式。

2 保留配置型密码重置:

(config)# password 123

(config)# config-register 0x2102

# wr

2 不保留配置型密码重置:

(config)# erase nvram

(config)# config-register 0x2102

# wr

CISCO思科交换机密码恢复:

v 拔掉交换机电源插头。

v 按住mode键,重新插上电源,进入交换机ROM系统。

v 初始化Flash。

Switch: flash_init

v 将config.text文件改为config.old。

Switch: rename flash:config.text flash:config.old

v 重启交换机。

Switch:reboot

v 选择重置密码方式。

2 保留配置型密码重置:

# rename flash:config.old flash:config.text

# copy flash:config.text system:running-config

# password 123

# wr

2 不保留配置型密码重置:

#delete config.old

#copy flash:config.text system:running-config

#wr

华为交换路由设备密码恢复:

v 重启交换机

v 按Ctrl+b进入ROOTROM界面

v 输入出厂密码Admin@huawei.com

v 按数字‘7’清楚登录密码

v 按数字‘1’重启交换机

v 重新设置密码

12、交换路由IOS系统备份与恢复

交换路由的镜像突然挂了肿么办呐?没关系我有解决方法嘿嘿!

传输协议:

v FTP:文件传输协议,应用层协议,用于文件传输。

v TFTP:轻型文件传输协议,应用层协议,用于小文件传输。

v Xmodem:异步文件运输协议,应用层协议,使用拨号调制解调器传输,传输效率低。

CISCO思科交换路由设备

使用FTP传输协议对交换路由IOS系统进行备份与恢复:

v PC搭建好FTP服务器,搭建FTP服务器的小工具有Server-U等。

v 交换路由设备中配置FTP服务器用户名和密码。

(config)# ip ftp username ren

(config)# ip ftp password 123

v 备份系统到FTP服务器。

# copy flash ftp

v 从FTP服务器中恢复系统。

# copy ftp flash

使用TFTP传输协议对交换路由IOS系统进行备份与恢复:

v PC搭建好TFTP服务器,搭建FTP服务器的小工具有3CDaemon等。

v 备份系统到TFTP服务器。

# copy flash tftp

v 从TFTP服务器中恢复系统。

#copy tftp flash

提示信息:

2 Address or name of remote host[]?指定远程服务器地址

2 Source filename[]?指定源镜像文件名

2 Destination filename[]?复制到设备的文件名

使用xmodem传输协议对交换路由IOS系统进行恢复:

v Console线连接交换路由

v PC端用secureCRT工具连接交换路由

v 打开交换路由电源进入ROM系统

v 交换机的话需要初始化Flash

Switch: flash_init

v 指定通过Xmodem传输模式传输IOS

Switch:copy xmodem: flash:镜像文件全名

v PC端使用secureCRT工具将镜像文件发送到Flash中。

v 重启交换路由

华为设备通过Xmodem传输恢复IOS:

v PC端使用secureCRT工具通过Console口连接交换机

v 在交换机开机的时候按Ctrl+B进入BOOTROM模式

v 选择“2”进入IOS恢复模式。

v 使用secureCRT工具将镜像文件发送到Flash中。

13、二层技术之VLAN与Trunk中继(DTP协议)

VLAN叫虚拟局域网,VLAN的作用是将控制广播,处于同一VLAN中的设备可以相互通信,不同VLAN中的设备如果需要通信需要借助三层设备做转发。

VLAN的优势:控制广播,增强网络安全性,简化网络管理。

DTP叫动态中继协议,两个交换机接口间通信接口必须为Trunk且封装模式必须相同。

交换机接口协商模式:

v Access接入模式:非中继链路,用于PC接入。

v Trunk中继模式:中继链路,可以协商,主发,被动响应。

v Dynamic desirable期望模式:必须协商,主发,被动响应

v Dynamic auto自动模式:必须协商,不主发,被动响应。

v Nonegotiate非协商模式:不协商。

封装模式:

v ISL交换机间链路:思科的私有标记方法,只支持1024个VLAN。

v 802.1Q:公有的标记方法,支持4096个VLAN。

VTP虚拟局域网中继协议:VLAN同步技术,思科的私有协议,只可以在思科设备上使用。

VTP同步的条件:相同的VTP域名,必须是Trunk链路。

VTP有三种工作模式:服务模式可创建修改同步VLAN,客户模式不可创建修改但同步VLAN,透明模式可创建修改但不同步VLAN。

VTP修剪技术是VLAN的优化技术,通过VTP同步的,可以提高网络带宽。

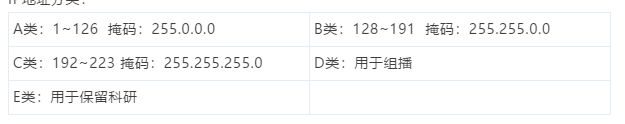

CISCO思科交换机命令

华为的接口模式:

v Access模式:接入模式,用于PC接入。

v Trunk模式:中继模式,用于多台交换机间通信。

v Hybrid模式:混合模式,可以将一个接口加入到多个VLAN中。

VLANIF接口:逻辑虚拟接口,相当于思科设备的VLAN虚接口。

华为交换机命令

注:思科默认允许所有VLAN通过Trunk,而华为H3C需要手动配置。

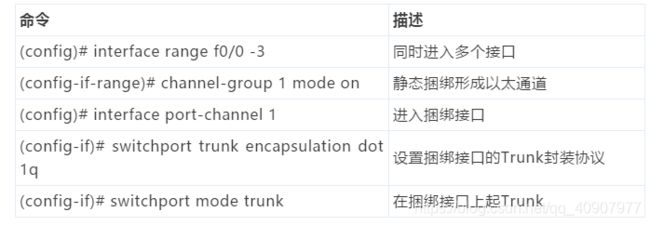

14、二层技术之链路聚合(LACP)-----以太通道

链路聚合是将多个物理端口捆绑在一起,成为一个逻辑链路,这样可以提高链路带宽。以及起到链路冗余,当多个物理接口捆绑在一起,如果其中一条线路出现故障,该链路还可以继续工作。

链路聚合的方式:

v 静态Trunk:将多个物理链路捆绑在一起形成一个链路组。

v 动态LACP:LACP链路聚合控制协议,当激活LACP协议是,LACP通过LACPDU通告自己的系统优先级,系统MAC地址,端口优先级和端口号,对端接收到信息后,将这些信息与自己的属性作比较,自动选择能够聚合的端口。

静态捆绑规则:捆绑接口必须是同一VLAN,接口必须有相同的速率和双工模式,Trunk必须发生在捆绑后接口上。

LACP的协商:由于动态汇聚组的最大端口数有限制,LACP协议通过规则来选择端口加入。

LACP选举规则:

v 比较系统优先级+系统MAC地址,选择ID小的一端。

v 比较端口优先级+端口号,选择端口ID小的一端。

LACP的工作模式:

v 被动模式:不会主动发送LACPDU报文,被动响应。

v 主动模式:主动发送LACPDU报文,主动发送。

CISCO思科链路聚合命令:

注:捆绑接口后形成的通道被称为以太通道Channel。

华为H3C链路聚合命令:

15、二层技术之STP生成树技术

STP生成树是针对于二层网络优化技术,主要的作用是为了冗余和防止环路的产生。

STP的作用:

v 逻辑上断开链路,防止网络风暴的产生。

v 当线路故障的时候,阻塞接口被激活,恢复通信。

BID:网桥ID,BID=优先级+MAC地址,交换机默认优先级为32768。

PID:端口ID,PID=端口优先级+端口编号,端口默认优先级为128.

STP的选举算法:

v 选举根交换机:根据BID选举为根交换机,数值越小则为根交换机。

v 选举根端口(RP):根据到达根交换机的路径成本,对端BID,对端PID选举根端口,数值越小则为根端口。

v 选举指定端口(DP):根据到达根交换机的路径成本,本端BID,本端PID选举指定端口,数值越小则为根端口。

v 其余接口一律阻塞。

STP生成树使用BPDU桥接数据单元通信。

BPDU的类型:

v 配置BPDU:用于生成树计算,每2秒更新一次。

v 拓扑变更通信:当网络出现问题的时候才会发,用于通告网络变化。

STP接口状态:

v 阻塞(Blocking):默认延时20S,只接收BPDU。

v 侦听(Listening):默认延时15S,接口开打,构建活动拓扑。

v 学习(Learning):默认延时15S,构建MAC地址表。

v 转发(Forwarding):发送接收用户数据

v 禁用(Disabled):接口关闭Shutdwon。

STP利用三种计时方法来确保网络的收敛:

v Hello时间:默认时间为2S。

v 转发延迟:默认为30S。

v 最大老化时间:默认为20S。

STP跟VLAN的关系:

v IEEE的CST通用生成树:不考虑VLAN的存在,只在网络中生成单个STP。

v IEEE的MST多生成树:多个VLAN共用一颗树。

v CISCO的PVST每个VLAN生成树:每个VLAN一个STP。

v CISCO的PVST+增加的每个VLAN生成树:每个VLAN一个STP,可以与CST生成树兼容。

CISCO的PVST+生成树命令:

注:速接口一般应用于PC接入口,可以关闭STP的收敛,达到迅速通信。

主根优先级默认为8192,副根优先级默认为16384.

MSTP生成树多个VLAN可以共用一颗生成树。

MSTP生成树引入了域的概念,一个域中可以有多个实例,而一个实例可以理解为一个树。

Instance 0是一个特殊的树,只要启动了MST,它就默认启动,它是所有VLAN默认映射到这个实例中。

BPDU保护:当交换设备启动了BPDU保护功能后,如果边缘端口收到其他生成树的BPDU,边缘端口将自动Shutdown。

根保护:由于网络中恶意攻击,根网桥收到优先级更高的BPDU,根端口不在转发报文,当优先级恢复则恢复正常的状态。

华为H3C的MSTP多生成树命令:

注:instance:实例的意思。

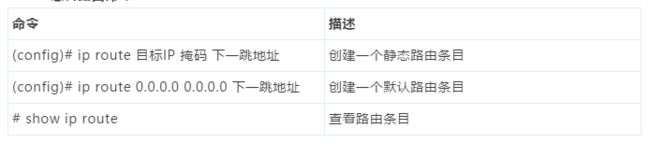

16、三层技术之虚接口与路由

路由分类:

v 直连路由:路由器相互连接配置了相同网段地址就可以通信。

v 静态路由:手动配置路由条目,使不同网段通信。

v 默认路由:手动配置一条单方向可以匹配所有路由条目的路由,一个路由器上只能有一条默认路由,默认路由属于静态路由。

v 动态路由:动态获取路由条目,使不同网段通信。

路由标识:C表示直连,S表示静态路由,S*表示默认路由。

CISCO思科路由命令:

注:下一跳地址为路由对端接口地址。

华为H3C路由命令:

三层交换机拥有交换机和路由器的功能,优势:一次路由,多次转发。

三层交换的体系结构:传统老式的MSL多层交换体系结构,基于CEF的快速转发体系结构。

CEF有两个信息表:转发信息库FIB(路由表)和邻接关系表(MAC表)。

三层交换实现灵活的虚接口机制,三层交换机上所有的接口默认情况下都是二层接口。

虚接口:顾名思义就是逻辑接口,虚拟的接口。

17、三层技术之动态路由OSPF协议

OSPF协议全称opend shortest path first开放式最短路径优先协议,它根据SPF算法自动选择最优的路经动态选择路由。

OSPF协议的优势:适用于大规模网络,路由变化收敛速度快,无环路由,支持子网划分LVSM,支持区域划分,支持组播发送报文,支持触发性更新路由条目。

OSPF协议是链路状态路由协议,它的管理距离为110。它的协议号为89。

SPF计算路径成本的公式:10的8次方除以BW(带宽)。单位:Bit/S。

AS叫自治系统:我们将共同管理下的一组路由运行的网络称之为自治系统。

OSPF的工作过程:建立邻接关系,链路状态数据库,最短路径树,形成路由表。

OSPF有三个表:邻居表,链路状态数据库,路由表。

OSPF形成邻接状态的过程:Down失效状态,Init初始化状态,2-Way邻居状态,Exstart开始状态,Exchange交换状态,Loading等待状态,Full邻接状态。

释义:从Down到2-Way这个阶段是路由与路由确认是邻居了,然后从Exstart到Full这个阶段完成邻接。邻接的意思就是邻居之间建立连接。

OSPF包类型:

v Hell包:发生送Hell报文建立邻接关系。

v 数据库描述包DBD:发送描述列表,就是我这里有那几个网段。

v 链路状态请求包LSR:发送请求包,请求路由列表。

v 链路状态更新包LSU:发送更新包,更新路由列表。

v 链路状态确认包LSACK:发送确认包,确认路由列表。

RouterID:运行OSPF的路由器都需要一个标识,这个标识被称为RouterID。

RouterID的选举:

v 手动配置

v 环回接口中最大的IP地址

v 物理接口中最大的IP地址

MA网络称为多路访问网络,意思就是说在同一网段里,路由器与交换机与路由器相连,路由器到达路由器的路有很多条。

DR与BDR技术:DR表示指定路由器,BDR表示备用路由器。在MA网络中,OSPF为了减少LSA通告条目的泛洪,则将同一网段的路由中选举出一个DR和一个BDR,当DR学习到其他路由的路由条目时,而其他路由都会通过DR学习路由条目。BDR是为了防止DR线路出现故障时,BDR则担任DR的工作。

DR与BDR选举:根据优先级,根据RouterID。优先级值越大越优先,RouterID号越大越优先。

18、三层技术之OSPF区域划分与路由重分发(2)

OSPF引入了区域划分的技术,OSPF可以将整个AS分割成多个小区域。Area0默认为骨干区域,其他为标准区域。

OSPF区域中将路由器分为内部路由器(IR),区域间路由器(ABR),自治系统边界路由器(ASBR)。

OSPF区域中又将通告(LSA)分为7类通告(LSA):

v LSA1:内部路由通告路由描述,传播范围区域内所有路由。

v LSA2:内部路由通告路由条目,传播范围区域内所有路由。

v LSA3:区域间路由通告路由条目,传播范围整个AS自治系统。

v LSA4:边界区域路由ASBR所在位置,传播范围为ASBR所在区域。

v LSA5:外部路由条目,传播范围为整个AS自治系统。E1:成本累加E2:固定成本20。

v LSA7:外部路由条目,传播范围为整个AS自治系统。

注:LSA7为优化区域NSSA区域传播的路由条目。

区域优化的作用:路由条目的减少,提高路由工作效率。

区域优化:

v 末梢区域:针对非骨干和非ASBR所在区域做优化,通过一条默认路由代替,阻止LSA5类型的通告。

v 完全末梢区域:针对非骨干和非ASBR所在区域做优化,通过一条默认路由代替,阻止LSA3,4,5类型的通告。

v NSSA区域:针对ASBR边界路由所在区域做优化,将LSA4,5类通告转换为LSA7类的通告,这样可以减少路由条目和资源占用问题。

标识:LSA1:O LSA3:OIA LSA5:0 E1/E2 末梢区域默认路由:O*IA

Redistribut路由重分发技术:两个AS自治系统使用不同的路由协议,为了学习到另外一个自治系统的路由,我们需要使用路由重分发技术。

Redistribut路由重分发思路:

v 确定自治系统使用的路由协议

v 确定ASBR所在位置

v 决定进行路由重分发的方向。

路由种类:OSPF,RIP,直连路由(Conncet),静态路由(static),默认路由(default)。

注:RIP因为有跳数15跳的限制,所以在OSPF导入RIP协议中需要指定度量值metric。

OSPF路由地址汇总技术:将小范围IP地址汇总成大范围IP地址。

OSPF汇总技术的优势:

v 减少路由条目

v 屏蔽一些网络不稳定的细节来节省资源

v 通过减少泛洪的LSA来节省资源

OSPF路由汇总分区域间路由汇总和外部路由汇总。

v 区域间路由汇总:针对每个区域中的规划的路由IP地址汇总成一个大地址。

v 外部路由汇总:针对学习到的外部路由IP地址汇总成一个大地址。

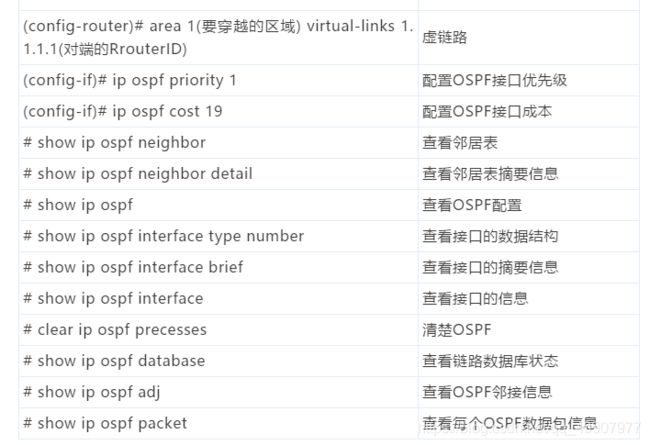

19、三层技术之OSPF相关命令—虚链路(3)

虚链路:是指一条通过一个非骨干区域连接到骨干区域的链路。

虚链路一般用于:

v 通过一个非骨干区域连接一个区域到骨干区域。

v 通过一个非骨干区域连接一个分段的骨干区域两边的部分区域。

配置虚链路规则:

v 虚链路必须配置在两台路由器之间。

v 虚链路所经过的区域必须拥有全部的路由信息。

v 传送区域不能是一个末梢区域和NSSA区域。

v 虚链路的稳定性取决于其经过的区域的稳定性。

v 虚链路有助于提供逻辑冗余。

CISCO思科OSPF相关命令:

注:当接口Priority优先级为0时,表示不参与DR与BDR的选举。

20、三层技术之HSRP网关冗余技术

HSRP(Hot Standby Routing Protocol)热备份路由协议。

HSRP协议是思科的私有协议。VRRP是公有热备协议。

HSRP的作用:网关冗余技术,让一台PC可以有两个网关,平时主的网关工作,当主的出现故障从网关则接替工作。主从网关由一个虚IP来决定谁是主谁是从。

HSRP组成员:一台活跃路由器,一台备份路由器,一台虚拟路由器,其他路由器组成。

HSRP端口号位1985,属于UDP协议,数据包使用组播地址:224.0.0.2 TTL值为1。

HSRP的六种状态:初始状态,学习状态,监听状态,发言状态,备份状态,活跃状态。

HSRP选举:通过优先级选举谁是主谁是从,优先级数值越大则优先,默认值为100。

HSRP强占+端口跟踪:相同条件下无法发生强占。当配置了端口跟踪,主优先级为100时,如果主路由器跟踪的端口出现问题,HSRP自动将优先级降10,这样从的优先级就会高于主的,自动强占。

HSRP默认的Hello时间为3S间隔,保持时间为10S。

思科热备技术相关命令:

![]()

华为H3C使用VRRP相关命令:

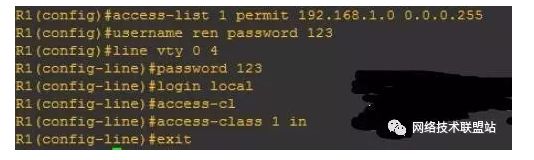

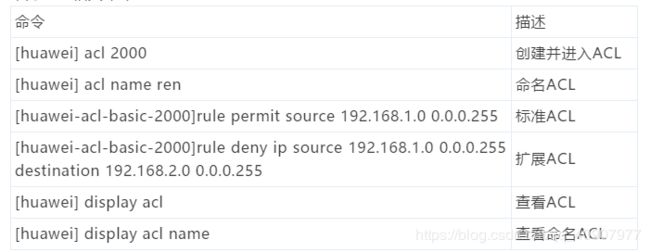

21、ACL访问控制列表

我们可以通过配置ACL控制数据包允许或拒绝到达目标。增加网络安全性。

ACL分为:

v 标准ACL:根据数据包的来源做控制,允许或拒绝。列表号范围:1~99。

v 扩展ACL:根据数据包的来源,目标,协议,端口做控制,允许或拒绝。列表号范围:100~199。

v 命令ACL:对标准ACL和扩展ACL做管理,可以对ACL进行命令,方便识别。

思科ACL相关命令:

注:标准ACL只能用于入口,而扩展ACL可以应用于出入口。

Permit:允许,deny:拒绝,eq:等于,standad:标准,extended:扩展

案例:将ACL应用于远程登录。

华为H3C ACL相关命令:

注:华为H3C的ACL想要应用于接口必须关联流策略。

案例:

配置思路:

v 定义ACL

v 配置流分类

v 配置流行为

v 配置流策略

v 接口上调用策略

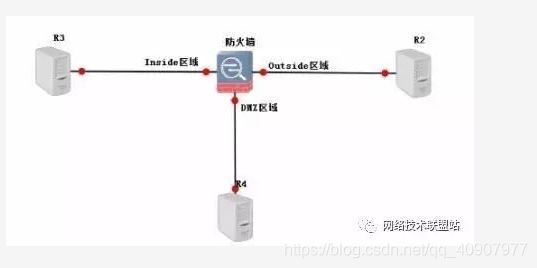

22、思科防火墙(ASA)

防火墙分软件防火墙与硬件防火墙。

v 软件防火墙:运行在IOS系统之上的一个应用,通过应用指定出入网规则。

v 硬件防火墙:功能更强大,漏洞少,状态化。

状态化可以理解为当用户通过该防火墙连接,那么防火墙会在本地生成一张连接表,当下次再来连接直接允许或拒绝。更快的通过防火墙,省去了一条一条查规则过的繁琐过程。

ASA是思科的防火墙产品,它是一台状态化防火墙。

默认情况下,ASA对TCP、UDP协议提供状态化连接,但ICMP是非状态化,不缓存。

ASA安全优先:状态换>ACL访问控制>默认策略。

ASA将防火墙默认将网络划分成三个区域:

v Inside区域:内网入口,优先级默认为100。

v Outside区域:外网入口,优先级模默认为0。

v DMZ区域:非军事化区域,优先级默认为50。一般用于存放WEB服务器。

默认策略:

v Inside区域可以访问DMZ区域和Outside区域网络。

v DMZ区域可以访问Outside区域网络。不可访问Inside区域网络。要想实现访问需要借助ACL。

v Outside区域不可访问Inside区域和DMZ区域网络。要想实现访问需要借助ACL。

ASA命令与交换路由设备命令区别:

思科ASA相关命令:

注:

NAT控制:当网络经过防火墙时必须进行NAT转换。

NAT豁免:当开启NAT控制时,为了避免NAT控制,根据ACL定义来自某网段的流量经过防火墙时无需进行NAT转换。

思科防火墙的WEB管理方式叫做ASDM。

ASDM是一种图形化管理防火墙的方式。

部署ASDM步骤:

v 从TFTP服务器导入ASDM的镜像

# copy tftp flash

v 启动防火墙HTTPS服务

# http server enable

v 允许HTTPS接入

# http 192.168.1.0 255.255.255.0

v 指定ASDM镜像位置

(config)# asdm image disk 0:/asdm-602.bin

v 配置客户端远程登录用户名和密码

(config)# username a password 123 privilege 15

v PC安装JAVA环境,安装Fille,然后通过浏览器访问ASA即可。

思科设备日志收集步骤:

本地日志收集:

配置ASDM日志:

配置日志服务器:可以使用客户端软件查看收集日志。

23、QOS服务质量----思科

思科QOS的使用:

基于ACL的QOS(流分类)

v 创建ACL

(config)# access-list 101 permit tcp 源网段 反掩码 目标网段 反掩码 eq 端口号

v 流分类

(config)# class-map match-all ren #定义流

(config-cmap)# match access-group 101 #调用ACL

v 流策略,定义流行为

(config)# policy-map a

(config-pmap)# class ren

(config-pmap-c)# set ip precedence 4 #设置流优先级

(config-pmap-c)# set ip dscp 60 #基于DSCP的流优先级

(config-pmap-c)# shape average 8000 4000 4000 #限速(流量整形)

(config-pmap-c)# police 8000 4000 4000 confrom-action transmit exceed-action dorp vidate-action dorp #限速(流量监管)

(config-pmap-c)# random-detect #开启拥塞避免

(config-pmap-c)# random-detect precedence 7 100 200 20% #根据流优先级的拥塞避免

(config-pmap-c)# bandwidth 10000 #配置保证带宽为10MB

(config-pmap-c)# bandwidth precent 10 #配置保证带宽为百分之10

(config-pmap-c)# queue-limit 20 #配置队列中数据包的个数为20个

(config-pmap-c)# priority 1000 #配置LLQ的最大带宽为1000KB

(config-pmap-c)# priority precent 10 #配置LLQ的最大带宽为百分之10

注:Confrom-action:表示合规的流量,transmit:执行转发动作。

Exceed-action:表示违规的流量,drop:执行丢弃动作。

Vidate-action:表示大于缓冲区的流量,drop:执行丢弃动作。

第一位8000表示限定的速率,单位KB/S。

第二位4000表示缓冲区的速率,单位KB/S。

第三位4000表示缓冲区突发的速率,单位KB/S。也就是最大速率。

v 将策略应用于接口

(config-if)# service-policy input a

基于接口的QOS(限速)

流量监管:承诺速率,超出流量则丢弃。

流量整形:调节速率,使用缓冲区的流量均匀的进行转发。

v 基于接口的流量监管

(config-if)# rate-limit input 8000 4000 4000 confrom-action transmit exceed-action dorp vidate-action dorp #流量监管

(config-if)# rate-limit input access-group 101 8000 4000 4000 confrom-action transmit exceed-action dorp vidate-action dorp

#ACL的流量监管

v 基于接口的流量整形

(config-if)# traffic-shape rate 8000 4000 4000 #流量整形

(config-if)# traffic-shape group 1 8000 4000 4000 #ACL的流量整形

QOS的拥塞避免与拥塞管理

v 拥塞避免

(config-if)# random-decet dscp-based #开启基于DSCP的拥塞避免

(config-if)# random-decet dscp 4 低阈值 高阈值 丢弃概率 #配置拥塞避免

(config-if)# random-decet #开启流优先级的拥塞避免

(config-if)# random-decet precedence 7 低阈值 高阈值 丢弃概率 #配置拥塞避免

(config-if)# show queueing random-decet

#查看拥塞避免情况

v 基于CBWFQ的拥塞管理

步骤:定义流分类,定义流策略,策略中定义拥塞管理。详情请看流分类

定义流策略

(config)# policy-map a

(config-pmap)# class class-default #配置默认类

(config-pmap-c)# bandwidth precent 20 #配置默认类带宽为百分之20

(config-pmap-c)# exit

(config-pmap)# class ren #调用类

(config-pmap-c)# bandwidth 10000 #配置保证带宽为10MB

(config-pmap-c)# bandwidth precent 10 #配置保证带宽为百分之10

(config-pmap-c)# queue-limit 20 #配置队列中数据包的个数为20个

(config-pmap-c)# priority 1000 #配置LLQ的最大带宽为1000KB

(config-pmap-c)# priority precent 10 #配置LLQ的最大带宽为百分之10

24、华三交换机 IRF V7版本

https://mp.weixin.qq.com/s/nG0KCwVTonh5IRv8t142DA

25、QOS服务质量-----华三华为

华三华为QOS服务质量:

包含内容:流分类,限速,拥塞管理,拥赛避免,策略路由。

基于ACL的QOS(流分类)

v 创建ACL

[huawei]acl name acl1 #进入ACL配置项

[huawei-acl-adv-acl1]rule 101 permit 协议 source 源IP 反掩码 destination目标IP 反掩码

[huawei-acl-adv-acl1]quit #定义ACL

注:蓝色为调用关系

v 流分类

[huawei]traffic classifier class1 #流分类

[huawei-classifier-class1]if-match acl acl1 #调用ACL

[huawei-classifier-class1]quit

v 流行为

[huawei]traffic behavior xingwei1 #创建流行为

[huawei-behavior-xingwei1]remark 8021p 5 #设置流优先级

[huawei-behavior-xingwei1]remark dscp 40 #基于DSCP的流优先级

[huawei-behavior-xingwei1]car cir 8000 pir 10000 green pass #限速(流量监管)

[huawei-behavior-xingwei1]car cir 8000 cbs 10000 #限速(流量整形)

[huawei-behavior-xingwei1]statistic enable #开启流量统计功能

[huawei-behavior-xingwei1]redirect ip-nexthop 1.1.1.1 #策略路由(指定流量的下一跳地址)

[huawei-behavior-xingwei1]quit

注:DSCP:差异化服务编码点(值范围0~63),值越大优先级越高。

监管:CIR:承诺的速率,PIR:向桶内加入流量的速率。单位:KB/秒

整形:CIR:承诺的速率,CBS:承诺的突发速率。单位:KB/秒

v 定义流策略

[huawei]traffic policy policy1 #创建流策略

[huawei-policy-policy1]classifier class1 behavior xingwei1 #调用流分类和流行为

[huawei-policy-policy1]quit

v 将策略应用于接口

[huawei]interface gigabitethernet0/0/1 #进入接口

[huawei-gigabitethernet0/0/1]traffic-policy policy1 inbound #将策略用于接口

[huawei-gigabitethernet0/0/1]quit

注:inbound:入口 ourbound:出口

基于接口的QOS(限速)

流量监管:承诺速率,超出流量则丢弃。

流量整形:调节速率,使用缓冲区的流量均匀的进行转发。

v 基于接口的流量监管

[huawei]interface gigabitethernet0/0/1

[huawei-gigabitethernet0/0/1]qos lr inbound cir 8000 #流量监管

[huawei-gigabitethernet0/0/1]quit

v 基于接口的流量整形

[huawei]interface gigabitethernet0/0/1

[huawei-gigabitethernet0/0/1]qos lr inbound cir 8000 cbs 10000 #流量整形

[huawei-gigabitethernet0/0/1]quit

注:CIR:承诺的速率,CBS:承诺的突发速率,EBS:最大突发速率,CIR/PIR:缓冲区速率。

QOS的拥塞避免与拥塞管理

v 创建ACL

v 流分类,调用ACL

v 流行为,设定流优先级

v 配置接口的信任报文

[huawei]interface gigabitethernet0/0/1

[huawei-gigabitethernet0/0/1]trust 8021p #配置信任报文

[huawei-gigabitethernet0/0/1]quit

v 拥塞避免,根据优先级对应队列号

[huawei]qos sred queue 2 red 500 discard-probability 1 yellow 1000 discard-probability 4

[huawei]qos sred queue 3 red 500 discard-probability 1 yellow 1000 discard-probability 4

[huawei]qos sred queue 4 red 500 discard-probability 1 yellow 1000 discard-probability 4

注:SRED是一个拥塞避免技术。参数详解:discard-probability:丢弃概率。

释义:队列号=流优先级

v 拥塞管理

[huawei]interface gigabitethernet0/0/1

[huawei-gigabitethernet0/0/1]qos wrr #配置调度模式

[huawei-gigabitethernet0/0/1]qos queue 2 wrr weight 0 #调用队列并设置权重

[huawei-gigabitethernet0/0/1]qos queue 3 wrr weight 10 #调用队列并设置权重

[huawei-gigabitethernet0/0/1]qos queue 4 wrr weight 20 #调用队列并设置权重

[huawei-gigabitethernet0/0/1]quit

注:weight:权重 权重值越高,则优先转发。

26、每天三分钟】思科防火墙(ASA)

防火墙分软件防火墙与硬件防火墙。

v 软件防火墙:运行在IOS系统之上的一个应用,通过应用指定出入网规则。

v 硬件防火墙:功能更强大,漏洞少,状态化。

状态化可以理解为当用户通过该防火墙连接,那么防火墙会在本地生成一张连接表,当下次再来连接直接允许或拒绝。更快的通过防火墙,省去了一条一条查规则过的繁琐过程。

ASA是思科的防火墙产品,它是一台状态化防火墙。

默认情况下,ASA对TCP、UDP协议提供状态化连接,但ICMP是非状态化,不缓存。

ASA安全优先:状态换>ACL访问控制>默认策略。

ASA将防火墙默认将网络划分成三个区域:

v Inside区域:内网入口,优先级默认为100。

v Outside区域:外网入口,优先级模默认为0。

v DMZ区域:非军事化区域,优先级默认为50。一般用于存放WEB服务器。

默认策略:

v Inside区域可以访问DMZ区域和Outside区域网络。

v DMZ区域可以访问Outside区域网络。不可访问Inside区域网络。要想实现访问需要借助ACL。

v Outside区域不可访问Inside区域和DMZ区域网络。要想实现访问需要借助ACL。

ASA命令与交换路由设备命令区别:

![]()

思科ASA相关命令:

注:

NAT控制:当网络经过防火墙时必须进行NAT转换。

NAT豁免:当开启NAT控制时,为了避免NAT控制,根据ACL定义来自某网段的流量经过防火墙时无需进行NAT转换。

思科防火墙的WEB管理方式叫做ASDM。

ASDM是一种图形化管理防火墙的方式。

部署ASDM步骤:

v 从TFTP服务器导入ASDM的镜像

# copy tftp flash

v 启动防火墙HTTPS服务

# http server enable

v 允许HTTPS接入

# http 192.168.1.0 255.255.255.0

v 指定ASDM镜像位置

(config)# asdm image disk 0:/asdm-602.bin

v 配置客户端远程登录用户名和密码

(config)# username a password 123 privilege 15

v PC安装JAVA环境,安装Fille,然后通过浏览器访问ASA即可。

思科设备日志收集步骤:

本地日志收集:

27、【H3C实验】PPPOE配置模板 V5 or V7

人们想通过相同的接入设备来连接到远程站点上的多个主机,同时接入设备能够提供与拨号上网类似的访问控制和计费功能。

在众多的接入技术中,把多个主机连接

到接入设备的最经济的方法就是以太网,而PPP协议可以提供良好的访问控制和计费功能,于是产生了在以太网上传输PPP的方法,即PPPoE。

PPPoE协议的提出解决了用户上网收费等实际应用问题,得到了宽带接入运营商的认可并广为采用。

pppoe拨号V7模板

#配置拨号访问组1以及对应的拨号访问控制条件。

<RouterA> system-view

[RouterA] dialer-group 1 rule ip permit

在Dialer1接口上使能共享DDR。

[RouterA] interface dialer 1

[RouterA-Dialer1] dialer bundle enable

[RouterA-Dialer1] dialer-group 1 # 将Dialer1接口与拨号访问组1关联。

[RouterA-Dialer1] ip address ppp-negotiate # 配置Dialer1接口通过协商获取IP地址。

[RouterA-Dialer1] dialer timer idle 0 # 配置PPPoE Client工作在永久在线模式。

[MSR36-60-Dialer1]ppp ipcp dns request # 配置从对端请求DNS

[MSR36-60-Dialer1]ppp ipcp dns admit-any # 配置接受任何DNS

[RouterA -Dialer1]dialer timer autodial 1

[RouterA-Dialer1] ppp chap password cipher k3t8y6r3??? ?

#配置本地被Router B以CHAP方式认证时Router A发送的CHAP用户名和密码。

[RouterA-Dialer1] ppp chap user 500000016949 ???

#如果您无法配置那么将cipher改为simple

[RouterA-Dialer1] ppp pap local-user 500000016949 password simple k3t8y6r3

#这两种方式最好都写上

[RouterA-Dialer1] quit

[RouterA] interface G0/0

配置PPPoE会话。

[RouterA-G0/0] pppoe-client dial-bundle-number 1

[RouterA-G0/0] quit

[RouterA] interface G0/1

配置局域网接口的IP地址。

[RouterA-G0/1] ip address 192.168.1.1 255.255.255.0

[RouterA-G0/1] quit

[RouterA] ip route-static 0.0.0.0 0 dialer 1 # 配置缺省路由。

配置完成之后要在相应的拨号口上开启NAT转换,才能正常上网,如下

acl advanced 3000??

#如果无法配置此条,就将命令修改为acl number

rule 0 permit ip source 192.168.1.0 0.0.0.255???

#如果内网还有其他网段,就再自行添加

quit

interface dialer 1?????????

#在拨号口应用nat地址转换

?nat outbound 3000

quit

4、将内网口ip地址

[MSR36-60]interface GigabitEthernet 0/2

[MSR36-60-GigabitEthernet0/2]ip add 192.168.1.1 255.255.255.0

[MSR36-60-GigabitEthernet0/2]dhcp select server

//设置dns

5、配置DHCP服务器

[MSR36-60] dhcp enable

[MSR36-60] dhcp server ip-pool 1

[MSR36-60-dhcp-pool-1] network 192.168.1.0 mask 255.255.255.0

[MSR36-60-dhcp-pool-1] dns-list 192.168.1.1

[MSR36-60-dhcp-pool-1] gateway-list 192.168.1.1

[MSR36-60-dhcp-pool-1] quit

pppoe拨号V5模板

[Router]dialer-rule 1 ip permit

//创建dialer-rule 1 ;

[Router]interface Dialer 1

//进入Dialer 1 接口模式;

[Router-Dialer1]link-protocol ppp

//封装PPP

[Router-Dialer1]ppp chap user DianXin

//ADSL拨号的用户名,由运营商提供;

[Router-Dialer1]ppp chap password cipher DianXin2012

//ADSL 拨号的密码,由运营商提供;

[Router-Dialer1]ppp pap local-user Rayda password cipher DianXin2012

[Router-Dialer1]tcp mss 1024

//Tcp的最大分片单元;

[Router-Dialer1]ip address ppp-negotiate //IP 地址的获取方式;

[Router-Dialer1]dialer user DianXin

[Router-Dialer1]dialer-group 1

//引用dialer-rule 1

[Router-Dialer1]dialer bundle 1

[Router-Dialer1]nat outbound

[Router-Dialer1]quit

[Router]interface Ethernet2/0

[Router-Ethernet2/0]pppoe-client dialer-bundle-number 1

//将Dialer 1 绑定到Ethernet2/0接口上面;

[Router-Ethernet2/0]quit

[Router]ip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60

//配置默认路由;

[Router]save

Cisco——HSRP实验案例

引言:

HSRP 是网关备份协议中的一种,在实际教学当中,常常重点演示的是HSRP 部分的配置,而对于上联链路出故障后切换,演示不是很详细,在这里我做了个小实验,用于演示下HSRP 切换的详细过程。

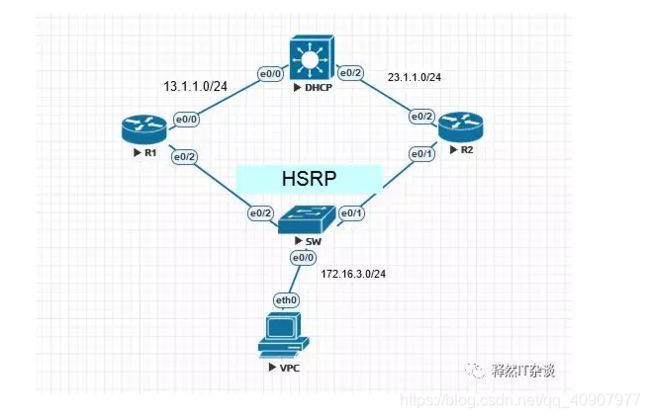

实验:

02实验要求:

- R1、R2、DHCP 之间运行EIGRP 协议,通过DHCP 为下游的vlan30 分配IP 地址。

- R1、R2 上配置HSRP,让R1、R2 动态充当vlan30 的网关。

- 断开DHCP 连接R1、R2 的接口,查看HSRP 是否能动态的切换。

- 优化该网络,让网络切换速度加快,提高纠错能力。

03实验过程

1.基本IP 地址配置,该过程省略,只是注意,DHCP 上建立vlan11、vlan12,分归关联到接口e0/0、e0/2。

再测试DHCP 和R1、R2 的连通性

可以看到直连已通。

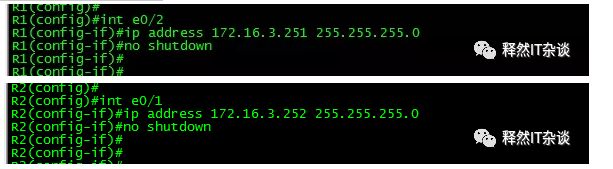

同时配置R1、R2 下连接口的IP 地址

可以看到R1、R2 通过交换机SW 直连在一起

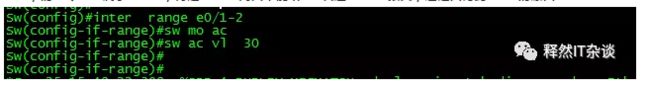

接着在SW 上配vlan30,将PC 划规到vlan30

2.配置HSRP 组

查看HSRP 组工作状态

可以看到此时R2 处于Active 状态,而R1 处于Standby 状态。

接着在DHCP 上配置DHCP 进程

配置完成后,分析可知:

①由于PC 和DHCP 服务器没在一个广播域中,即它们之间隔离有三层设备(R1、R2),故必须在PC 的网关设备,也即DHCP 进程中的网关设备172.16.3.250/24 上配置DHCP 中继。

②DHCP 服务器能将DHCP 包发至DHCP 中继,即DHCP 服务器有去往PC 的网172.16.3.250/24 的路由,故基于此,可以在DHCP、R1、R2 上配置IGP 协议,这里为了HSRP 切换速度的问题,故使用Eigrp 协议

可以看到此时DHCP 到HSRP 网关路由可达,但是此时PC 还不能获得IP 地址,这是因为HSRP 网关还没有成为DHCP 中继,所以应接着配置DHCP 中继。那么究竟在哪里配置DHCP中继呢?

由于在设计中,由HSRP 网关充当DHCP 中继,而HSRP 网关又是由R1 的e0/2、R2 的e0/1 虚拟而来的,并且是这两个接口中的任意一个,且也只能是任意一个,故应当在R1 的e0/2 和R2 的e0/1 上配DHCP 中继

接着查看PC,发现仍然没有获得地址,再分析,发现要将SW 上的e0/2、e0/1 接口划归vlan30 中,否则PC 属vlan30,而R1、R2 属于vlan1,肯定HSRP 网关不能给PC 发送DHCP 报文,这是因为跨vlan 的原因

再查看PC

![]()

可以看到PC 明显已经获得了地址。

此时HSRP 和DHCP 功能已经完成,但是尚没有验证HSRP 的切换功能。

下面我们按以下思路实现HSRP 的切换:

即在正常的情况下,R2 的e0/1 会在HSRP 组中充当Activate 角色,但在实际中,有可能DHCP 连接R2 的链路发下故障,即断开,此时我们应当让R1 的e0/2 成为Activate 角色,这样,可以保证DHCP 和PC 之间的通讯永远不会断开,故可以采用以下方法实现:

①在R1 的e0/2 上做策略,让R2 没法通过e0/1 从R1 的e0/2 处学到去往13.1.1.0/24 网段的路由。

该策略的含义是:让R2 不要从R1 的e0/2 上学到 13.1.1.0/24 的路由,否则在R2 上做路由追踪时,虽然R2 不能过其e0/2 从DHCP 的e0/2 学到13.1.1.0/24 的路由,但由于R1、R2 之间通过SW 建立EIGRP 邻居,R2 还会通过其e0/1 从R1 的e0/2 学到13.1.1.0/24 的路由,故HSRP 组不会切换。

②在R2 的e0/1 上做路由追踪

即当R2 不能通过自己的e0/2 从DHCP 处学到13.1.1.0/24 的路由时,表明R2 和DHCP 之间的链路已经发生故障,则R2 的e0/1 上的HSRP 优先级从120 降低21,即成99,低于R1 的e0/2 上的HSRP 优先级100,此时R1 的e0/2 就成为HSRP 组中的Activate 角色,即HSRP 完成网关切换。

③演示:

将PC 的e0/0 初始化,即让它没法通过R2 的e0/1 获得IP 地址

明显可以看到此时PC 没法获得IP 地址。

查看HSRP 组的角色状态

可以看到在DHCP 的e0/2 未关闭时,R2 的e0/1 为HSRP 组中的Active 角色。再关闭DHCP 的e0/2 接口,查看HSRP 组的切换

可以看到此时R1 已经成为了HSRP 组中的Active 角色,R2 成为Standby 角色。即HSRP 组完成切换,再在PC 上查看IP 地址

可以看到PC 已经重新获得了IP 地址。

![]()

可以看到PC 的网关为R1 的e0/2 的地址172.16.3.251/24,即R1 的e0/2 为HSRP 组中的Active 角色。再开放DHCP 的e0/2,查看当故障排除后,HSRP 组是否能正常恢复

可以看到R2 的e0/1 已经是HSRP 组的Active 角色

即恢复网关为172.16.3.252/24,即R2 的e0/1 充当真正的网关,R1 的e0/2 是备份网关。最后再强调一下,为了在该环境中切换快一些,可以在两台交换机上做生成树配置

这样可以保证当DHCP 和R2 之间的链路e0/2 出现故障时,完成快速的HSRP 组切换。当然,该环境中,仅有一个vlan,相对好处理一些,如果该环境中有多个vlan,那么该如何处理呢?请自行研究。

28、H3C交换机 RRPP

RRPP概述

1、RRPP的功能

RRPP是一个专门应用于以太网环的链路层协议。它在以太网环完整时能够防止数据环路引起的广播风暴,而当以太网环上一条链路断开时能迅速恢复环网上各个节点之间的通信通路。RRPP具有比STP更快的收敛速度,并且RRPP的收敛时间与环网上节点数无关,可应用于网络直径较大的网络。

2、RRPP概念

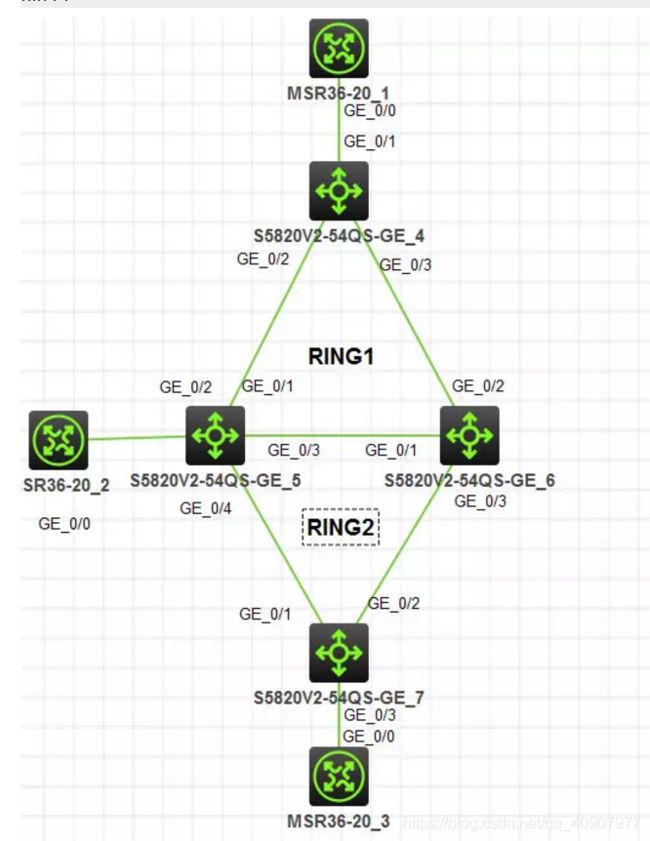

(1)RRPP域:具有相同的域ID和控制vlan且相互连通的设备构成一个RRPP域。一个RRPP域具有RRPP主环、子环、控制vlan、主节点、传输节点、主端口和副端口、公共端口和边缘端口。

(2)RRPP环:一个RRPP环是一个环形链接的以太网网络拓扑。RRPP环分为主环和子环,环的角色可以通过指定RRPP环的级别来设定,主环的级别为0,子环的级别为1.一个RRPP域可以包含一个或多个RRPP环,但只能有一个主环,其他均为子环。RRPP环的状态包括整个环网物理链路连通正常的健康(Compete)状态和环网中某处物理链路断开的断裂(Failed)状态。

(3)节点:RRPP环上的每台设备都称为一个节点,节点角色由用户的配置来决定。

(4)主节点:,每个环上有且仅有一个主节点。主节点是环网状态主动检测机制的发起者,也是网络拓扑发生变化后执行操作的决策者。主节点有如下两种状态Complete State(完整状态)Failed State(故障状态)

(5)传输节点:主环上除主节点以外的其他所有节点,以及子环上除主节点、子环与主环相交节点以外的其他所有节点都为传输节点。传输节点负责监测自己的直连RRPP链路的状态,并把链路变化通知主节点,然后由主节点来决策如何处理。传输节点有如下三种状态Link-up State(UP状态)、Link-DOWN (DOWN状态)、Preforwarding State (临时阻塞状态)。

(6)边缘节点:同时位于主环和子环上的节点,是一种特殊的传输节点,它在主环上是传输节点,而在子环上则是边缘节点。边缘节点是特殊的传输节点,因此具有与传输节点相同的3种状态。边缘节点状态迁移与传输节点基本相同,不同之处在于边缘节点在端口链路的状态变化导致状态迁移时,链路只处理边缘端口的状态。

(7)辅助边缘节点:同时位于主环和子环上的节点,也是一种特殊的传输节点。它在主环上是传输节点,而在子环上则是辅助边缘节点。辅助边缘节点与边缘节点成对使用,用于检测主环完整性和进行环路预防。辅助边缘节点是特殊的传输节点,因此具有与传输节点相同的3种状态。辅助边缘节点状态迁移与传输节点基本相同,不同之处在于辅助边缘节点在端口链路状态变化导致状态迁移时,链路只处理边缘端口的状态。

(8)控制vlan:控制vlan用来传递RRPP报文。设备接入RRPP环的端口都属于控制vlan,且只有接入RRPP环的端口可加入此vlan。每个RRPP域都有两个控制vlan——主控制vlan和子控制vlan。主环的控制vlan称为主控制vlan,子环控制vlan称为子控制vlan。配置时只需指定主控制vlan,系统会自动把比主控制vlan的vlan ID值大1的vlan作为子控制vlan。同一个RRPP域中所有子环的控制vlan都相同,且主控制vlan和子控制vlan的接口上都不允许配置IP地址

(9)数据vlan:与控制vlan相对,数据vlan用来传输数据报文。数据vlan中即可包含RRPP端口,也可包含非RRPP端口。

(10)主端口和副端口:主节点和传输节点各自有两个端口接入RRPP环,其中,一个为主端口,另一个为副端口。端口角色由用户的配置来决定。主节点的主端口和副端口在功能上有所区别。主节点的主端口用来发送探测环路的报文,副端口用来接收该报文。当RRPP环处于健康状态时,主节点的副端口在逻辑上阻塞数据vlan,只允许控制vlan的报文通过,当RRPP环处于断裂状态时,主节点的副端口接触数据vlan的阻塞状态,转发数据vlan的报文。传输节点的主端口和副端口在功能上没有区别,都用于RRPP环上协议报文和数据报文的传输。

(11)公共端口和边缘端口:公共端口是边缘节点和辅助节点上接入主环的端口,即边缘节点和辅助边缘节点分别在主环上配置的两个端口。边缘端口是边缘节点和辅助边缘节点上只接入子环的端口。

RRPP工作机制

1、RRPP运行机制

RRPP的运行机制主要包括Polling机制和链路状态变化通知机制。Polling机制和是RRPP环的主节点主动检测环网健康状态的机制。链路状态变化通知机制提供了比Polling机制更快地发现环网拓扑改变的机制。Polling机制使主节点周期性地从其主端口发送Hello报文,依次经过各传输节点在环上传播。如果环路是健康的,主节点的副端口将在定时器超时前收到Hello报文,主节点的副端口将保持副端口阻塞状态。如果环路是断裂的,主节点的副端口在定时器超时前无法收到Hello报文,主节点将解除数据vlan在副端口的阻塞状态,同时发送Common-Flush-FDB报文通知所有传输节点,使其更新各自的MAC表项和ARP/ND表项。

在链路状态变化通知机制中,通知的发起者是传输节点。当传输节点、边缘节点或者辅助边缘节点发现自己任何一个属于RRPP域的端口DOWN时,都会立刻发送Link-down报文给主节点。主节点收到Link-down报文后立刻解除数据vlan在其副端口的阻塞状态,并发送Common-Flush-FDB报文通知所有传输节点、边缘节点和辅助边缘节点,使其更新各自的MAC表项和ARP/ND表项。各节点更新表项后,数据则切换到正常的连路上。

传输节点、边缘节点或辅助边缘节点上属于RRPP域的端口重新UP后,主节点可能会隔一段时间才能发现环路恢复。这段时间对于数据vlan来说,网络有可能形成一个临时的环路,从而产生广播风暴。为了防止产生临时环路,非主节点在发现自己接入环网的端口重新UP后,立即将其临时阻塞(只允许控制vlan的报文通过),在确信不会引起环路后,才解除改端口的临时阻塞状态。

子环的协议报文通过主环提供的通道在边缘节点和辅助边缘节点的边缘端口之间传播,就好像整个主环是子环上的一个节点,子环协议报文在主环中被视为数据报文处理,当主环链路出现故障,边缘节点与辅助边缘节点间子环协议报文的通道中断(主环中与子环的公共链路故障,并且有一条以上的非公共链路故障)时,子环主节点将收不到自己发出的Hello报文,于是Fail定时器超时,子环主节点迁移到Failed状态,放开副端口,保证网络路径畅通。

RRPP典型组网

RRPP单环网络拓扑中只有一个环,此时只需要定义一个RRPP域和一个RRPP环。这种组网的特征是拓扑改变时反应速度快,收敛时间短,能够满足网络中只有一个环时的应用。

RRPP相切环指网络中有两个及两个以上的环。但是各个环之间只有一个公共点,此时要求每个环属于不同RRPP域。网络规模较大、同级网络需要分区管理时,可以采用这种组网。

RRPP相交环指网络拓扑中有两个及两个以上的环,但是各个环之间有两个公共节点。此时只需要定义一个RRPP域,选择其中一个环为主环,其他环为子环。

实验

实验目标:配置单环、相切环、相交环。并查看各端口的变化情况。

实验模拟器版本:HCL7.1.59

实验主机使用的IP地址范围:192.168.1.0/24

实验使用的设备:交换机、路由器(这里由于此版本的原因没有主机,所以我使用路由器代替主机)

实验1

主机IP地址配置

PC1

PC2

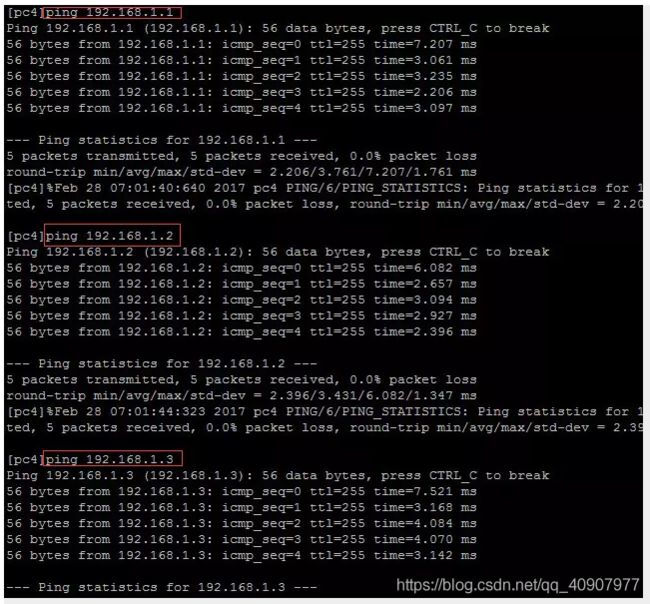

测试两台主机之间的连通性**(注意:配置设备的时候,做基本时一定要测试连通性,这样可以免去后续的拍错难题,养成这个习惯最好)**

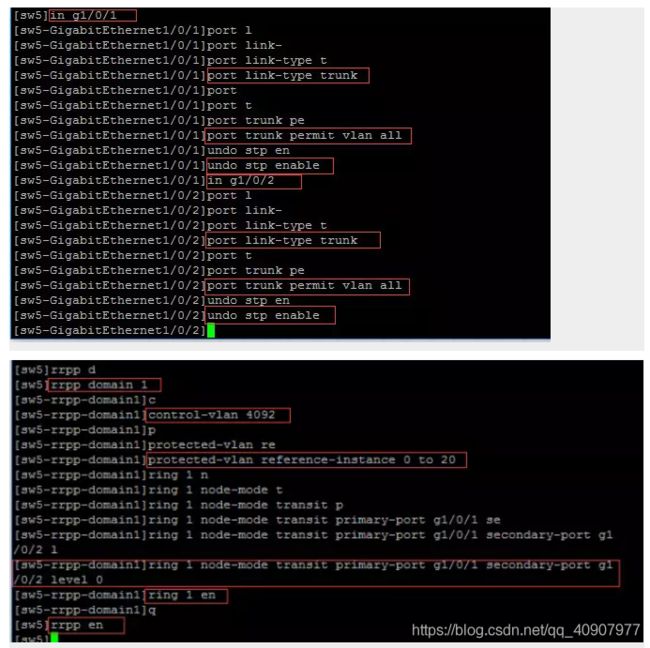

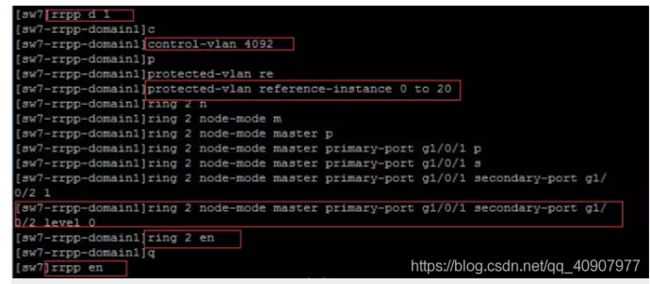

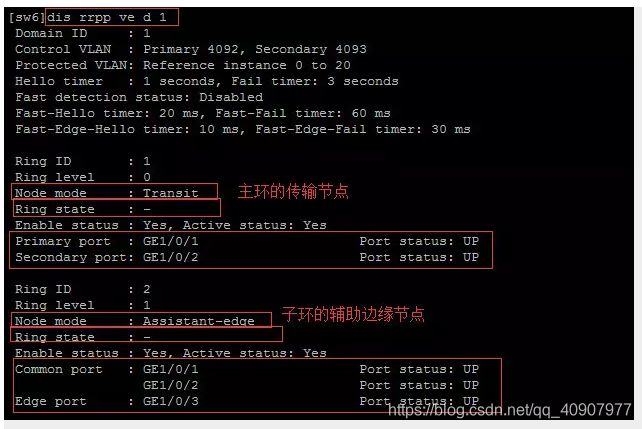

配置

SW3(注意:在这里一点要关闭接口的stp功能不然没法进行后续的配置,切记)

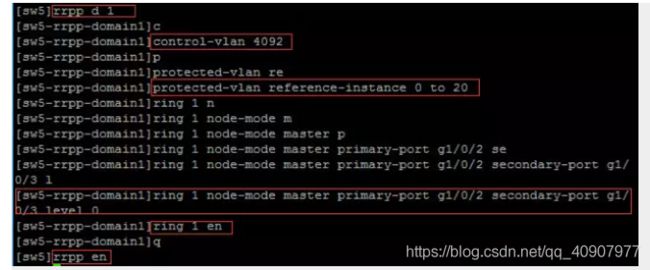

配置该设备为主节点**(注意:这里的rrpp域、控制vlan、保护与另外的设备必须保持一致,别忘了开启rrpp环和rrpp切记)**后面的配置一样我就不在文字叙述

SW4

SW5

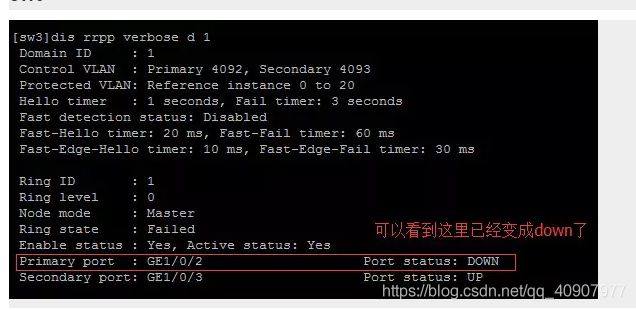

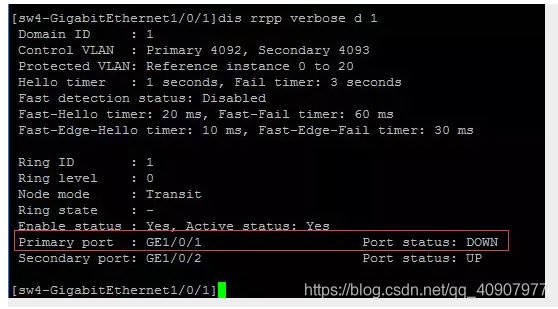

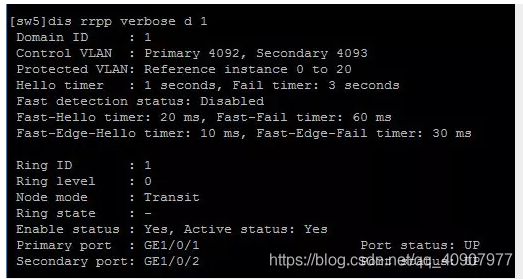

查看每个设备的rrpp状态

使主机不停的ping看是否有效

此命令就能实现主机不停ping我设置ping 1000次

![]()

我们将SW4的主端口shutdown在一次查看状态(主机一直在ping是不会出现延迟的)

查看各设备的状态

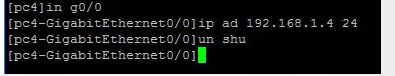

配置PC机的IP地址

PC1

PC2

PC3

测试三台主机的连通性

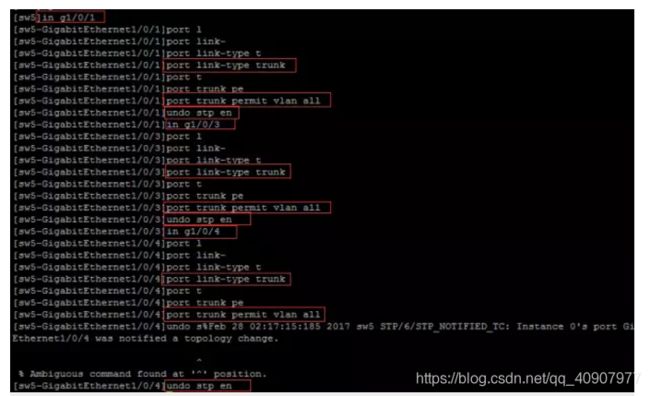

配置交换机(注意:这里不写文字叙述,前面的配置与上是一样的)

SW4

配置该设备为主节点

SW5

配置该设备为传输节点

配置该设备为子环的边缘节点(注意:在这里必须先配置,主环在配置子环)

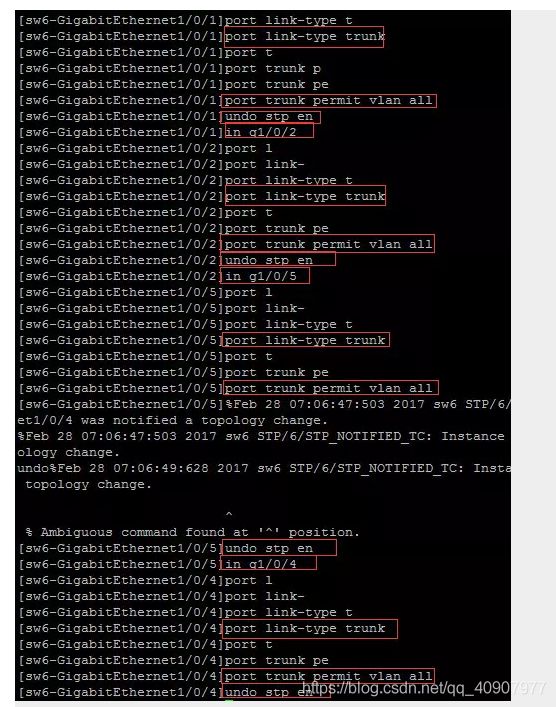

SW6

SW7

配置该设备为子环的主节点

查看各个设备的rrpp状态

SW4

SW5

SW6

SW7

测试还是一样的使主机不停的ping然后断掉主端口看是否丢包,在查看各个设备的状态,就不一一演示。

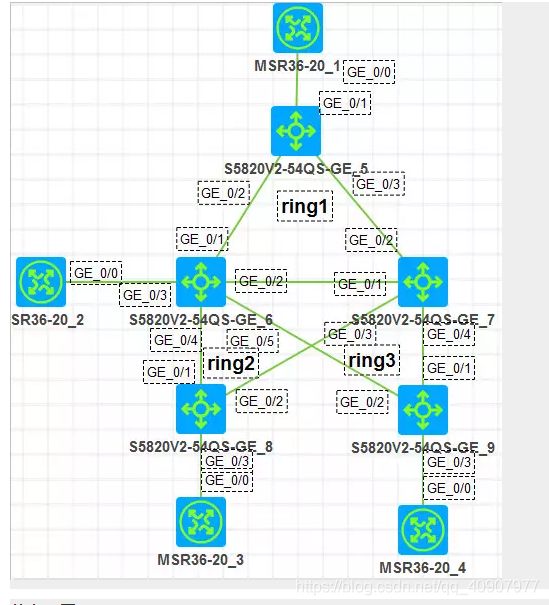

实验3

拓扑图

这个实验的配置方法与上,都是一样的,需要注意提醒的地方,在做文字说明

基本配置

PCIP地址配置

PC1

![]()

PC2

PC3

PC4

测试主机之间的连通性

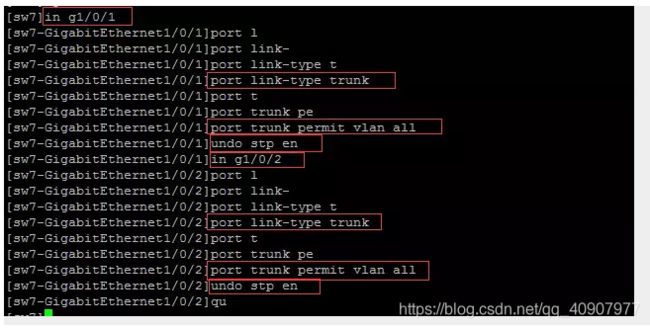

配置交换机

SW5

配置该设备为主环的主节点

SW6

配置该设备为主环的ring1传输节点,子环ring2、ring3边缘节点

SW7

SW8

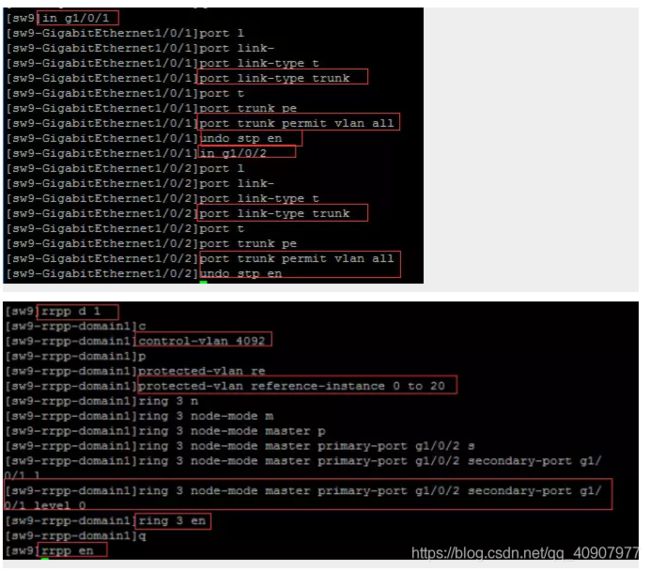

SW9

查看各个设备的rrpp状态信息

SW5(注意:刚配置完成,需要等待一段时间,等设备完全稳定下来,就能看到以下状态)

SW6

SW7

SW8

SW9

29、

30、

31、

参考链接 :

【每天三分钟】OSI七层模型 : https://mp.weixin.qq.com/s/-n06sORcy7JJZUZ_mj_Qdg

https://mp.weixin.qq.com/s/eNwP7W-NMohshb9zR9G1AQ

【H3C实验】PPPOE配置模板 V5 or V7 : https://mp.weixin.qq.com/s/pH5v67ma0VzSpw6Kqjiqnw

https://mp.weixin.qq.com/s/1XomMmnAUfE7PTaQlKvcoQ

H3C交换机 RRPP : https://mp.weixin.qq.com/s/nX0xBIj4PxYlpUeDOOhi2g