- CVE-2020-24186 WordPress评论插件wpDiscuz任意文件上传漏洞

sukusec

0x00漏洞介绍Wordfence的威胁情报团队在一款名叫wpDiscuz的Wordpress评论插件(wpDiscuz是WordPress功能丰富的评论系统插件,可充实网站评论部分)中发现了一个高危漏洞,此漏洞将允许未经认证的攻击者在目标站点中上传任意文件,从而实现远程代码执行。0x01漏洞环境WordPress的gVectorswpDiscuz插件7.0至7.0.4版本中存在远程代码执行漏洞,

- 文章上传漏洞绕过方式(以php语言为例)

HMX404

web安全web安全漏洞

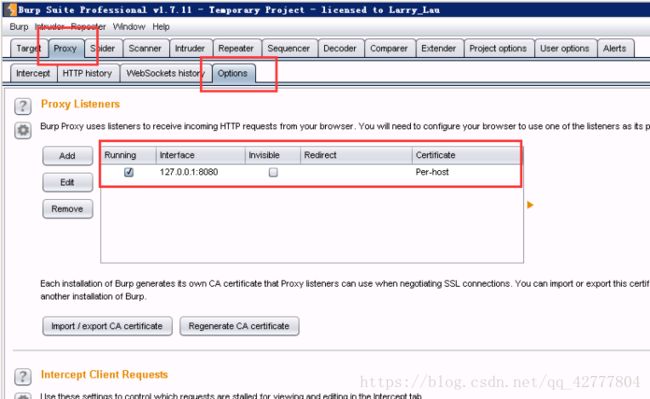

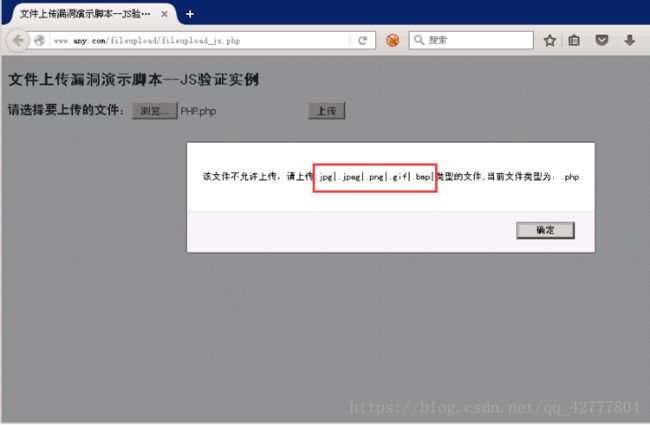

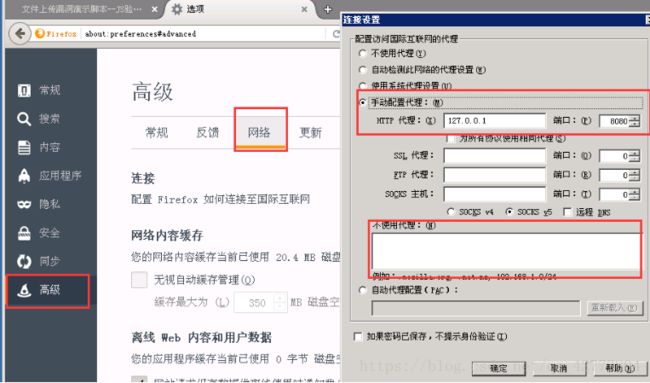

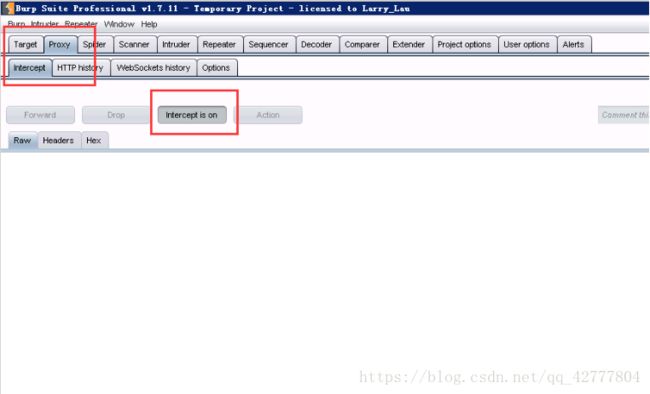

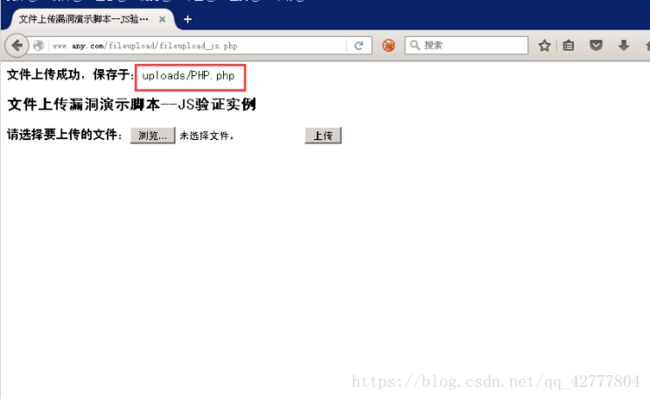

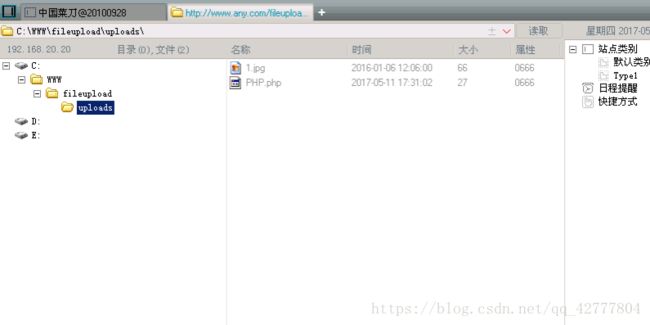

一,文件上传漏洞原因由于网站要求,需要用户上传文件,图片,例如头像,保存简单文件上传下载,访问,如果我们将文件上传至web服务器上,并且可以访问到,那么就可以利用小马,对服务器进行操作,或者了解一些信息。因此在上传位置,代码会对上传文件进行检查,但不免会有漏洞,通过代码审计,可以得出网页漏洞。二,文件上传漏洞绕过方式前端验证绕过前端认证最容易绕过,我们将验证代码部份删除,或者将js函数返回值设为1

- 文件上传详解

星|焰

安全

文件上传概念文件上传是由于对上传文件未作过滤或过滤机制不严(文件后缀或类型),导致恶意用户可以上传脚本文件,通过上传文件可达到控制网站权限的目的。文件上传原理文件上传漏洞是指由于程序员在对用户文件上传部分的控制不足或者处理缺陷,而导致的用户可以越过其本身权限向服务器上上传可执行的动态脚本文件。webshell一种网页后门,以asp、php、jsp等网页文件形式存在的一种命令执行环境。webshel

- DVWA通关之File Upload

CoOlCoKeZ

文件上传FileUpload,通常是由于对上传文件的类型,内容没有进行严格的过滤,检查,使得攻击者可以通过上传木马获取服务器的webshell权限,因此文件上传带来的危害常常是毁灭性的,Apache,Tomcat,Nginx等都爆出过文件上传漏洞。利用文件上传,我们可以上传我们的一句话木马,很方便的会获得系统shell。Low:源码分析一下:Yourimagewasnotuploaded.';}e

- 通达OA文件上传漏洞

q1ya

0x01fofa收集目标title="网络智能办公管理系统"app="通达OA"0x02测试是否存在上传漏洞访问[ip地址:端口]/general/vmeet/wbUpload.php响应200,则可能存在漏洞0x03通过脚本上传shell脚本内容以ma.jpg形式上传,上传后自动帮你重命名为test.php上传成功后webshell路径为ip+端口/general/vmeet/wbUpload/

- 友点CMS image_upload.php 文件上传漏洞复现

OidBoy_G

漏洞复现phpweb安全安全

0x01产品简介友点CMS是一款高效且灵活的网站管理系统,它为用户提供了简单易用的界面和丰富的功能。无论是企业还是个人,都能通过友点CMS快速搭建出专业且美观的网站。该系统支持多种内容类型和自定义模板,方便用户按需调整。同时,它具备强大的SEO功能,能提升网站在搜索引擎中的排名。友点CMS还支持多语言设置,适应国际化需求。总的来说,友点CMS是网站建设的理想选择,既高效又易用。0x02漏洞概述友点

- CTFHub技能树web之文件上传(一)

wz_fisher

安全web安全

一.前置知识文件上传漏洞:文件上传功能是许多Web应用程序的常见功能之一,但在实施不当的情况下,可能会导致安全漏洞。文件上传漏洞的出现可能会使攻击者能够上传恶意文件,执行远程代码,绕过访问控制等。文件类型验证:Web应用程序通常会对上传的文件类型进行验证,以确保只允许特定类型的文件上传。这种验证可以通过检查文件扩展名或内容类型(MIME类型)来实现。然而,这种验证机制往往是不可靠的,因为攻击者可以

- 文件上传漏洞

技术小白痴

安全web漏洞web渗透安全web服务器程序人生sql

文件上传漏洞一、文件上传原理1.在文件上传的功能处,若服务端脚本语言未对上传的文件进行严格验证和过滤,导致恶意用户上传恶意的脚本文件时,就有可能获取执行服务端命令的能力,这就是文件上传漏洞。2.文件上传漏洞对Web应用来说是一种非常严重的漏洞。一般情况下,Web应用都会允许用户上传一些文件,如头像、附件等信息,如果Web应用没有对用户上传的文件进行有效的检查过滤,那么恶意用户就会上传一句话木马等W

- 文件上传漏洞进阶教程/白名单绕过/图片马制作/图片马执行

白帽Chen_D

文件上传漏洞渗透测试安全web安全

一、白名单绕过相对于前面的黑名单绕过,白名单更加难以绕过,使用白名单验证相对比较安全,但如果存在可控参数目录,也存在被绕过的风险目录可控%00截断绕过上传upload-labpass11源码分析$is_upload=false;$msg=null;if(isset($_POST['submit'])){$ext_arr=array('jpg','png','gif');$file_ext=subs

- 文件上传漏洞的绕过

BTY@BTY

web安全安全网络安全

一、文件上传漏洞介绍1.文件上传漏洞文件上传漏洞:在网站上传普通文件的位置,未对上传的文件进行严格的验证和过滤,导致可以通过绕过上传机制上传任意文件。进而导致用户可以通过上传WebShell(与网站后端语言一致)并执行从而控制服务器2.文件上传漏洞的必备条件文件上传功能能正常使用:能够通过绕过上传机制上传想要上传的文件上传文件保存的路径可知:上传文件时,网页通常会带有一个返回显示上传的文件,可以通

- 文件包含+文件上传漏洞(图片马绕过)

郑居中3.0

web漏洞文件包含文件上传图片马php伪协议

目录一.文件包含二.文件上传三.图片马四.题目一.文件包含将已有的代码以文件形式包含到某个指定的代码中,从而使用其中的代码或者数据,一般是为了方便直接调用所需文件,文件包含的存在使得开发变得更加灵活和方便(若对用户输入的数据不严格的过滤,会导致信息泄露,getshell等风险)常见文件包含函数include():当文件发生错误时,提出警告,脚本继续执行include_once():如果文件被包含过

- 文件上传漏洞--Upload-labs--Pass10--双写绕过

给我杯冰美式

Web安全--文件上传漏洞web安全文件上传漏洞

一、什么是双写绕过顾名思义,双写绕过就是双写文件后缀名来进行绕过,如:test.php双写后为test.pphphp。通常情况下双写绕过用于绕过源代码中的str_ireplace()函数。二、双写绕过原理1、首先进行代码审计,源代码中有黑名单和str_ireplace()函数的联合使用,将黑名单中的敏感后缀名全部都进行了删除。这就会使我们上传的test.php上传后变成test.,这就会使Apac

- 文件上传漏洞--Upload-labs--Pass09(在某些版本的靶场里是Pass10)--点+空格+点 绕过

给我杯冰美式

Web安全--文件上传漏洞文件上传漏洞web安全

一、什么是点+空格+点绕过顾名思义,将test.php改为test.php..,观察到后缀名php后多出了点+空格+点。那么点+空格+点是如何进行绕过的,在什么情况下可以使用,让我们结合题目讲解。二、代码审计1、查看题目源代码上半部分,题目采取黑名单,并且对Pass05-Pass07的题目中所出现的漏洞进行了有效修复,意味着我们不再能够使用点绕过/空格绕过/大小写绕过了。2、接着查看源代码下半部分

- 文件上传漏洞--Upload-labs--Pass07--点绕过

给我杯冰美式

Web安全--文件上传漏洞文件上传漏洞web安全

一、什么是点绕过在Windows系统中,Windows特性会将文件后缀名后多余的点自动删除,在网页源码中,通常使用deldot()函数对点进行去除,若发现网页源代码中没有deldot()函数,则可能存在点绕过漏洞。通过点绕过漏洞,可以达到上传含有恶意代码的文件的目的。二、通关思路1、首先进行代码审计,发现网页源代码中缺少对点的处理,即deldot()函数,可以进行点绕过。2、上传test.php文

- upload-labs文件上传漏洞靶场

Ryongao

网络安全

第一关发现他这个是通过客户端前端写了一个限制我们禁用srcipt即可蚁剑成功打开第二关我们上传文件2.php它提示我们文件类型不正确我们可以联想到做了后缀检测我们通过burp抓包修改后缀第三关我们上传一个.php文件不可上传尝试后缀大小写绕过、空格绕过、点绕过、:ATA绕过等操作都不行查看源代码发现全部禁止了在某些特定环境中某些特殊后缀仍会被当作php文件解析php、php2、php3、php4、

- 文件绕过-Unsafe Fileuoload

Ryongao

网络安全

文件上传基础什么是文件上传将客户端数据以文件形式封装·通过网络协议发送到服务器端,在服务器端解析数据,最终在服务端硬盘上作为真实的文件保存。通常一个文件以HTTP协议进行上传时,将以POST请求发送至Web服务器,Web服务器收到请求并同意后,用户与Web服务器将建立连接,并传输数据文件上传产生漏洞的原因文件上传漏洞危害上传文件的时候,如果服务器端脚本语言未对上传的文件进行严格的验证和过滤,就容易

- CVE-2022-25487 漏洞复现

Jay 17

CVE复现漏洞复现CVEWeb安全网络安全PHPCVE-2022-25487

漏洞描述:AtomCMS2.0版本存在远程代码执行漏洞,该漏洞源于/admin/uploads.php未能正确过滤构造代码段的特殊元素。攻击者可利用该漏洞导致任意代码执行。其实这就是一个文件上传漏洞罢了。。。。打开之后,/home路由是个空白信息搜集:该cms有默认邮箱/密码

[email protected]/password,到/admin路由下尝试登录。Users下有个上传文件功能,可能是上传头像用的

- 文件包含知识点详细总结

22的卡卡

GITBOOKCTF文件包含漏洞

如果想看图片和观感更好的话,可以直接去我的github或者gitbookgithub:https://github.com/kakaandhanhan/cybersecurity_knowledge_book-gitbook.22kaka.fungitbook:http://22kaka.fundescription:这里将通过参考文章和做题一起进行总结,并且文件包含漏洞,很多都利用了文件上传漏洞

- 【漏洞复现】狮子鱼CMS文件上传漏洞(image_upload.php)

晚风不及你ღ

【漏洞复现】安全web安全网络

Nx01产品简介狮子鱼CMS(ContentManagementSystem)是一种网站管理系统,它旨在帮助用户更轻松地创建和管理网站。该系统拥有用户友好的界面和丰富的功能,包括页面管理、博客、新闻、产品展示等。通过简单直观的管理界面,网站所有者可以方便地进行内容的发布、管理和布局。Nx02漏洞描述狮子鱼CMSimage_upload.php文件存在任意文件上传漏洞,攻击者可能利用这个漏洞上传恶意

- 【漏洞复现】狮子鱼CMS文件上传漏洞(wxapp.php)

晚风不及你ღ

【漏洞复现】安全web安全网络

Nx01产品简介狮子鱼CMS(ContentManagementSystem)是一种网站管理系统,它旨在帮助用户更轻松地创建和管理网站。该系统拥有用户友好的界面和丰富的功能,包括页面管理、博客、新闻、产品展示等。通过简单直观的管理界面,网站所有者可以方便地进行内容的发布、管理和布局。Nx02漏洞描述狮子鱼CMSwxapp.php文件存在任意文件上传漏洞,攻击者可能利用这个漏洞上传恶意文件并执行恶意

- 百卓Smart管理平台 uploadfile.php 文件上传漏洞(CVE-2024-0939)

Love Seed

安全

免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。Ⅰ、漏洞描述百卓Smart只管理平台是北京百卓网络技术有限公司(以下简称百卓网络)的一款安全网关产品,是一家致力于构建下一代安全互联网的高科技企业。百卓Smart管理平台u

- 【正式】今年第一篇CSDN(纯技术教学)

Passion-优

notepad++

一、文件上传简介文件上传漏洞是指用户上传了一个可执行的脚本文件(木马、病毒、恶意脚本、webshell等),并通过此脚本文件获得了执行服务器端命令的能力。上传点一般出现在头像、导入数据、上传压缩包等地方,由于程序对用户上传的文件控制不足或处理缺陷,而导致用户可以越过其本身权限向服务器上传可执行的动态脚本文件。原理及危害网站WEB应用都有一些文件上传功能,比如文档、图片、头像、视频上传,当上传功能的

- 【漏洞复现】多语言药房管理系统MPMS文件上传漏洞

晚风不及你ღ

【漏洞复现】网络web安全安全

Nx01产品简介多语言药房管理系统(MPMS)是用PHP和MySQL开发的,该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。Nx02漏洞描述该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。Nx03产品主页fofa-query:

- 【代码审计-2】PHP框架MVC类文件上传断点测试挖掘

阿福超级胖

小迪安全笔记phpmvc开发语言

1.文件上传漏洞挖掘:(1)关键字搜索(函数、键字、全局变量等):比如$_FILES,move_uploades_file等(2)应该功能抓包:寻找任何可能存在上传的应用功能点,比如前台会员中心,后台新闻添加等。(3)漏洞举例:逻辑漏洞-先上传文件再判断后缀名,通过MIME类型来判断文件类型、前端校验文件类型而服务端未校验。2.MVC开发框架类:模型Model–管理大部分的业务逻辑和所有的数据库逻

- 【文件上传漏洞-2】黑白名单

阿福超级胖

安全

文件上传的常见验证后缀名的黑白名单黑名单:明确哪些文件是不允许上传的,比如aspphpjspaspxcgiwar等等。白名单:明确可以上传的文件,比如jpgpngziprargif文件类型:MIME信息浏览器中的header中有content-type,这就是MIME信息文件头:内容头信息文件的头信息,用于指明文件是什么格式Upload-labs(1-15)详解

- 百卓Smart管理平台 uploadfile.php 文件上传漏洞【CVE-2024-0939】

安全攻防赵小龙

网络安全漏洞复现php开发语言

百卓Smart管理平台uploadfile.php文件上传漏洞【CVE-2024-0939】一、产品简介二、漏洞概述三、影响范围四、复现环境五、漏洞复现手动复现小龙验证Goby验证免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。一、产品简介百卓

- 红队打靶练习:PHOTOGRAPHER: 1

真的学不了一点。。。

红队渗透靶机网络安全

目录信息收集1、arp2、nmap3、nikto目录扫描1、gobuster2、dirsearchWEB信息收集enum4linuxsmbclient8000端口CMS利用信息收集文件上传漏洞利用提权信息收集getuser.txtgetflag信息收集1、arp┌──(root㉿ru)-[~/kali]└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:00:5

- 用友U8+OA doUpload.jsp 文件上传漏洞复现

OidBoy_G

漏洞复现web安全安全

0x01产品简介用友U8+OA经过20多年的市场锤炼,不断贴近客户需求,以全新UAP为平台,应对中型及成长型企业客户群的发展,提供的是一整套企业级数智化升级解决方案,为成长型企业构建精细管理、产业链协同、社交化运营为一体的企业互联网经营管理平台,助力企业应势而变,赢得未来。0x02漏洞概述用友U8+OAdoUpload.jsp接口存在文件上传漏洞,攻击者可通过该漏洞在服务器端写入后门文件,任意执行

- 网神 SecGate 3600 防火墙 route_ispinfo_import_save 文件上传漏洞

Love Seed

安全网络web安全

免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。Ⅰ、漏洞描述网神SecGate3600防火墙是基于状态检测包过滤和应用级代理的复合型硬件防火墙,是专门面向大中型企业、政府、军队、高校等用户开发的新一代专业防火墙设备,支持

- 网神 SecGate 3600 防火墙 route_ispinfo_import_save 文件上传漏洞复现

OidBoy_G

漏洞复现web安全安全

0x01产品简介网神SecGate3600防火墙是基于状态检测包过滤和应用级代理的复合型硬件防火墙,是专门面向大中型企业、政府、军队、高校等用户开发的新一代专业防火墙设备,支持外部攻击防范、内网安全、网络访问权限控制、网络流量监控和带宽管理、动态路由、网页内容过滤、邮件内容过滤、IP冲突检测等功能,能够有效地保证网络的安全;产品提供灵活的网络路由/桥接能力,支持策略路由,多出口链路聚合;提供多种智

- ASM系列五 利用TreeApi 解析生成Class

lijingyao8206

ASM字节码动态生成ClassNodeTreeAPI

前面CoreApi的介绍部分基本涵盖了ASMCore包下面的主要API及功能,其中还有一部分关于MetaData的解析和生成就不再赘述。这篇开始介绍ASM另一部分主要的Api。TreeApi。这一部分源码是关联的asm-tree-5.0.4的版本。

在介绍前,先要知道一点, Tree工程的接口基本可以完

- 链表树——复合数据结构应用实例

bardo

数据结构树型结构表结构设计链表菜单排序

我们清楚:数据库设计中,表结构设计的好坏,直接影响程序的复杂度。所以,本文就无限级分类(目录)树与链表的复合在表设计中的应用进行探讨。当然,什么是树,什么是链表,这里不作介绍。有兴趣可以去看相关的教材。

需求简介:

经常遇到这样的需求,我们希望能将保存在数据库中的树结构能够按确定的顺序读出来。比如,多级菜单、组织结构、商品分类。更具体的,我们希望某个二级菜单在这一级别中就是第一个。虽然它是最后

- 为啥要用位运算代替取模呢

chenchao051

位运算哈希汇编

在hash中查找key的时候,经常会发现用&取代%,先看两段代码吧,

JDK6中的HashMap中的indexFor方法:

/**

* Returns index for hash code h.

*/

static int indexFor(int h, int length) {

- 最近的情况

麦田的设计者

生活感悟计划软考想

今天是2015年4月27号

整理一下最近的思绪以及要完成的任务

1、最近在驾校科目二练车,每周四天,练三周。其实做什么都要用心,追求合理的途径解决。为

- PHP去掉字符串中最后一个字符的方法

IT独行者

PHP字符串

今天在PHP项目开发中遇到一个需求,去掉字符串中的最后一个字符 原字符串1,2,3,4,5,6, 去掉最后一个字符",",最终结果为1,2,3,4,5,6 代码如下:

$str = "1,2,3,4,5,6,";

$newstr = substr($str,0,strlen($str)-1);

echo $newstr;

- hadoop在linux上单机安装过程

_wy_

linuxhadoop

1、安装JDK

jdk版本最好是1.6以上,可以使用执行命令java -version查看当前JAVA版本号,如果报命令不存在或版本比较低,则需要安装一个高版本的JDK,并在/etc/profile的文件末尾,根据本机JDK实际的安装位置加上以下几行:

export JAVA_HOME=/usr/java/jdk1.7.0_25

- JAVA进阶----分布式事务的一种简单处理方法

无量

多系统交互分布式事务

每个方法都是原子操作:

提供第三方服务的系统,要同时提供执行方法和对应的回滚方法

A系统调用B,C,D系统完成分布式事务

=========执行开始========

A.aa();

try {

B.bb();

} catch(Exception e) {

A.rollbackAa();

}

try {

C.cc();

} catch(Excep

- 安墨移动广 告:移动DSP厚积薄发 引领未来广 告业发展命脉

矮蛋蛋

hadoop互联网

“谁掌握了强大的DSP技术,谁将引领未来的广 告行业发展命脉。”2014年,移动广 告行业的热点非移动DSP莫属。各个圈子都在纷纷谈论,认为移动DSP是行业突破点,一时间许多移动广 告联盟风起云涌,竞相推出专属移动DSP产品。

到底什么是移动DSP呢?

DSP(Demand-SidePlatform),就是需求方平台,为解决广 告主投放的各种需求,真正实现人群定位的精准广

- myelipse设置

alafqq

IP

在一个项目的完整的生命周期中,其维护费用,往往是其开发费用的数倍。因此项目的可维护性、可复用性是衡量一个项目好坏的关键。而注释则是可维护性中必不可少的一环。

注释模板导入步骤

安装方法:

打开eclipse/myeclipse

选择 window-->Preferences-->JAVA-->Code-->Code

- java数组

百合不是茶

java数组

java数组的 声明 创建 初始化; java支持C语言

数组中的每个数都有唯一的一个下标

一维数组的定义 声明: int[] a = new int[3];声明数组中有三个数int[3]

int[] a 中有三个数,下标从0开始,可以同过for来遍历数组中的数

- javascript读取表单数据

bijian1013

JavaScript

利用javascript读取表单数据,可以利用以下三种方法获取:

1、通过表单ID属性:var a = document.getElementByIdx_x_x("id");

2、通过表单名称属性:var b = document.getElementsByName("name");

3、直接通过表单名字获取:var c = form.content.

- 探索JUnit4扩展:使用Theory

bijian1013

javaJUnitTheory

理论机制(Theory)

一.为什么要引用理论机制(Theory)

当今软件开发中,测试驱动开发(TDD — Test-driven development)越发流行。为什么 TDD 会如此流行呢?因为它确实拥有很多优点,它允许开发人员通过简单的例子来指定和表明他们代码的行为意图。

TDD 的优点:

&nb

- [Spring Data Mongo一]Spring Mongo Template操作MongoDB

bit1129

template

什么是Spring Data Mongo

Spring Data MongoDB项目对访问MongoDB的Java客户端API进行了封装,这种封装类似于Spring封装Hibernate和JDBC而提供的HibernateTemplate和JDBCTemplate,主要能力包括

1. 封装客户端跟MongoDB的链接管理

2. 文档-对象映射,通过注解:@Document(collectio

- 【Kafka八】Zookeeper上关于Kafka的配置信息

bit1129

zookeeper

问题:

1. Kafka的哪些信息记录在Zookeeper中 2. Consumer Group消费的每个Partition的Offset信息存放在什么位置

3. Topic的每个Partition存放在哪个Broker上的信息存放在哪里

4. Producer跟Zookeeper究竟有没有关系?没有关系!!!

//consumers、config、brokers、cont

- java OOM内存异常的四种类型及异常与解决方案

ronin47

java OOM 内存异常

OOM异常的四种类型:

一: StackOverflowError :通常因为递归函数引起(死递归,递归太深)。-Xss 128k 一般够用。

二: out Of memory: PermGen Space:通常是动态类大多,比如web 服务器自动更新部署时引起。-Xmx

- java-实现链表反转-递归和非递归实现

bylijinnan

java

20120422更新:

对链表中部分节点进行反转操作,这些节点相隔k个:

0->1->2->3->4->5->6->7->8->9

k=2

8->1->6->3->4->5->2->7->0->9

注意1 3 5 7 9 位置是不变的。

解法:

将链表拆成两部分:

a.0-&

- Netty源码学习-DelimiterBasedFrameDecoder

bylijinnan

javanetty

看DelimiterBasedFrameDecoder的API,有举例:

接收到的ChannelBuffer如下:

+--------------+

| ABC\nDEF\r\n |

+--------------+

经过DelimiterBasedFrameDecoder(Delimiters.lineDelimiter())之后,得到:

+-----+----

- linux的一些命令 -查看cc攻击-网口ip统计等

hotsunshine

linux

Linux判断CC攻击命令详解

2011年12月23日 ⁄ 安全 ⁄ 暂无评论

查看所有80端口的连接数

netstat -nat|grep -i '80'|wc -l

对连接的IP按连接数量进行排序

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

查看TCP连接状态

n

- Spring获取SessionFactory

ctrain

sessionFactory

String sql = "select sysdate from dual";

WebApplicationContext wac = ContextLoader.getCurrentWebApplicationContext();

String[] names = wac.getBeanDefinitionNames();

for(int i=0; i&

- Hive几种导出数据方式

daizj

hive数据导出

Hive几种导出数据方式

1.拷贝文件

如果数据文件恰好是用户需要的格式,那么只需要拷贝文件或文件夹就可以。

hadoop fs –cp source_path target_path

2.导出到本地文件系统

--不能使用insert into local directory来导出数据,会报错

--只能使用

- 编程之美

dcj3sjt126com

编程PHP重构

我个人的 PHP 编程经验中,递归调用常常与静态变量使用。静态变量的含义可以参考 PHP 手册。希望下面的代码,会更有利于对递归以及静态变量的理解

header("Content-type: text/plain");

function static_function () {

static $i = 0;

if ($i++ < 1

- Android保存用户名和密码

dcj3sjt126com

android

转自:http://www.2cto.com/kf/201401/272336.html

我们不管在开发一个项目或者使用别人的项目,都有用户登录功能,为了让用户的体验效果更好,我们通常会做一个功能,叫做保存用户,这样做的目地就是为了让用户下一次再使用该程序不会重新输入用户名和密码,这里我使用3种方式来存储用户名和密码

1、通过普通 的txt文本存储

2、通过properties属性文件进行存

- Oracle 复习笔记之同义词

eksliang

Oracle 同义词Oracle synonym

转载请出自出处:http://eksliang.iteye.com/blog/2098861

1.什么是同义词

同义词是现有模式对象的一个别名。

概念性的东西,什么是模式呢?创建一个用户,就相应的创建了 一个模式。模式是指数据库对象,是对用户所创建的数据对象的总称。模式对象包括表、视图、索引、同义词、序列、过

- Ajax案例

gongmeitao

Ajaxjsp

数据库采用Sql Server2005

项目名称为:Ajax_Demo

1.com.demo.conn包

package com.demo.conn;

import java.sql.Connection;import java.sql.DriverManager;import java.sql.SQLException;

//获取数据库连接的类public class DBConnec

- ASP.NET中Request.RawUrl、Request.Url的区别

hvt

.netWebC#asp.nethovertree

如果访问的地址是:http://h.keleyi.com/guestbook/addmessage.aspx?key=hovertree%3C&n=myslider#zonemenu那么Request.Url.ToString() 的值是:http://h.keleyi.com/guestbook/addmessage.aspx?key=hovertree<&

- SVG 教程 (七)SVG 实例,SVG 参考手册

天梯梦

svg

SVG 实例 在线实例

下面的例子是把SVG代码直接嵌入到HTML代码中。

谷歌Chrome,火狐,Internet Explorer9,和Safari都支持。

注意:下面的例子将不会在Opera运行,即使Opera支持SVG - 它也不支持SVG在HTML代码中直接使用。 SVG 实例

SVG基本形状

一个圆

矩形

不透明矩形

一个矩形不透明2

一个带圆角矩

- 事务管理

luyulong

javaspring编程事务

事物管理

spring事物的好处

为不同的事物API提供了一致的编程模型

支持声明式事务管理

提供比大多数事务API更简单更易于使用的编程式事务管理API

整合spring的各种数据访问抽象

TransactionDefinition

定义了事务策略

int getIsolationLevel()得到当前事务的隔离级别

READ_COMMITTED

- 基础数据结构和算法十一:Red-black binary search tree

sunwinner

AlgorithmRed-black

The insertion algorithm for 2-3 trees just described is not difficult to understand; now, we will see that it is also not difficult to implement. We will consider a simple representation known

- centos同步时间

stunizhengjia

linux集群同步时间

做了集群,时间的同步就显得非常必要了。 以下是查到的如何做时间同步。 在CentOS 5不再区分客户端和服务器,只要配置了NTP,它就会提供NTP服务。 1)确认已经ntp程序包: # yum install ntp 2)配置时间源(默认就行,不需要修改) # vi /etc/ntp.conf server pool.ntp.o

- ITeye 9月技术图书有奖试读获奖名单公布

ITeye管理员

ITeye

ITeye携手博文视点举办的9月技术图书有奖试读活动已圆满结束,非常感谢广大用户对本次活动的关注与参与。 9月试读活动回顾:http://webmaster.iteye.com/blog/2118112本次技术图书试读活动的优秀奖获奖名单及相应作品如下(优秀文章有很多,但名额有限,没获奖并不代表不优秀):

《NFC:Arduino、Andro