OAuth2四种授权登录之密码模式获取TOKEN

学习地址:

https://www.majiaxueyuan.com/uc/play/65

目录

1.简介

2.Oauth2角色划分

3.OAuth2为我们提供了四种授权方式

4.密码获取TOKEN方式

5.测试

1.简介

OAuth(开放授权)是一个开放标准,允许用户授权第三方网站访问他们存储在另外的服务提供者上的信息,而不需要将用户名和密码提供给第三方网站或分享他们数据的所有内容。

在Spring Cloud需要使用oauth2来实现多个微服务的统一认证授权,通过向OAUTH服务发送某个类型的grant type进行集中认证和授权,从而获得access_token,而这个token是受其他微服务信任的,我们在后续的访问可以通过access_token来进行,从而实现了微服务的统一认证授权。

客户端根据约定的ClientID、ClientSecret、Scope来从Access Token URL地址获取AccessToken,并经过AuthURL认证,用得到的AccessToken来访问其他资源接口。

Spring Cloud oauth2 需要依赖Spring security

2.Oauth2角色划分

1、Resource Server:被授权访问的资源

2、Authotization Server:OAUTH2认证授权中心

3、Resource Owner: 用户

4、Client:使用API的客户端(如Android 、IOS、web app)

3.OAuth2为我们提供了四种授权方式

- 授权码模式(authorization code)用在客户端与服务端应用之间授权

授权码

2、简化模式(implicit)用在移动app或者web app(这些app是在用户的设备上的,如

在手机上调起微信来进行认证授权)

不通过第三方应用程序的服务器,直接在浏览器中向认证服务器申请令牌,跳过了"授权码"这个步骤,因此得名。所有步骤在浏览器中完成,令牌对访问者是可见的,且客户端不需要认证。

3、密码模式(resource owner password credentials)应用直接都是受信任的(都是由一家公司开发的)

密码模式中,用户向客户端提供自己的用户名和密码。客户端使用这些信息,向"服务商提供商"索要授权。在这种模式中,用户必须把自己的密码给客户端,但是客户端不得储存密码。

4、客户端模式(client credentials)用在应用API访问

客户端模式(Client Credentials Grant)指客户端以自己的名义,而不是以用户的名义,向"服务提供商"进行认证。严格地说,客户端模式并不属于OAuth框架所要解决的问题。在这种模式中,用户直接向客户端注册,客户端以自己的名义要求"服务提供商"提供服务,其实不存在授权问题。

4.密码获取TOKEN方式

1.Maven依赖

org.springframework.boot

spring-boot-starter-parent

2.0.1.RELEASE

org.springframework.cloud

spring-cloud-dependencies

Finchley.M7

pom

import

org.springframework.boot

spring-boot-starter-web

org.projectlombok

lombok

org.springframework.boot

spring-boot-starter-freemarker

spring-boot 整合security -->

org.springframework.boot

spring-boot-starter-security

org.springframework.cloud

spring-cloud-starter-oauth2

spring-milestones

Spring Milestones

https://repo.spring.io/libs-milestone

false

2.编写配置类

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.http.HttpMethod;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.authentication.AuthenticationProvider;

import org.springframework.security.authentication.dao.DaoAuthenticationProvider;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.core.userdetails.User;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.security.oauth2.config.annotation.configurers.ClientDetailsServiceConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configuration.AuthorizationServerConfigurerAdapter;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableAuthorizationServer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerEndpointsConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerSecurityConfigurer;

import org.springframework.security.provisioning.InMemoryUserDetailsManager;

/**

* @author : yyy

* @createTime : 2019/9/3 15:33

* @descrption :

*/

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {

//accessToken 过期

private int accessTokenValiditySecond = 60 * 60 * 2; //2小时

private int refreshTokenValiditySecond = 60 * 60 * 24 * 7; // 7 天

//添加商户信息

public void configure(ClientDetailsServiceConfigurer configurer) throws Exception {

//withClient Appid

configurer.inMemory().withClient("yyy_client").secret(passwordEncoder().encode("yyy_secret")) //

.authorizedGrantTypes("password","client_credentials","refresh_token").scopes("all") //设置权限类型,用密码,客户端,刷新的token 权限为所有人

.accessTokenValiditySeconds(accessTokenValiditySecond)

.refreshTokenValiditySeconds(refreshTokenValiditySecond);

}

//定义授权和令牌端点和令牌服务

public void configure(AuthorizationServerEndpointsConfigurer endpointsConfigurer){

//刷新令牌时需要的认证管理和用户信息来源

endpointsConfigurer.authenticationManager(authenticationManager()).allowedTokenEndpointRequestMethods(HttpMethod.GET,HttpMethod.POST);

endpointsConfigurer.authenticationManager(authenticationManager());

endpointsConfigurer.userDetailsService(userDetailsService());

}

@Override

public void configure(AuthorizationServerSecurityConfigurer oauthServer) throws Exception {

//允许表单认证

oauthServer.allowFormAuthenticationForClients();

//允许 check_token 访问

oauthServer.checkTokenAccess("permitAll()");

}

@Bean

AuthenticationManager authenticationManager() {

AuthenticationManager authenticationManager = new AuthenticationManager() {

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

return daoAuhthenticationProvider().authenticate(authentication);

}

};

return authenticationManager;

}

@Bean

public AuthenticationProvider daoAuhthenticationProvider() {

DaoAuthenticationProvider daoAuthenticationProvider = new DaoAuthenticationProvider();

daoAuthenticationProvider.setUserDetailsService(userDetailsService());

daoAuthenticationProvider.setHideUserNotFoundExceptions(false);

daoAuthenticationProvider.setPasswordEncoder(passwordEncoder());

return daoAuthenticationProvider;

}

// 设置添加用户信息,正常应该从数据库中读取

@Bean

UserDetailsService userDetailsService() {

InMemoryUserDetailsManager userDetailsService = new InMemoryUserDetailsManager();

userDetailsService.createUser(User.withUsername("user_1").password(passwordEncoder().encode("123456"))

.authorities("ROLE_USER").build());

userDetailsService.createUser(User.withUsername("user_2").password(passwordEncoder().encode("123456"))

.authorities("ROLE_USER").build());

return userDetailsService;

}

@Bean

PasswordEncoder passwordEncoder() {

// 加密方式

PasswordEncoder passwordEncoder = new BCryptPasswordEncoder();

return passwordEncoder;

}

}

这里暂时写死,在后面使用数据库去连接进行处理

然后启动类:

@SpringBootApplication

public class SSOApplication {

public static void main(String[] args) {

SpringApplication.run(SSOApplication.class, args);

}

}

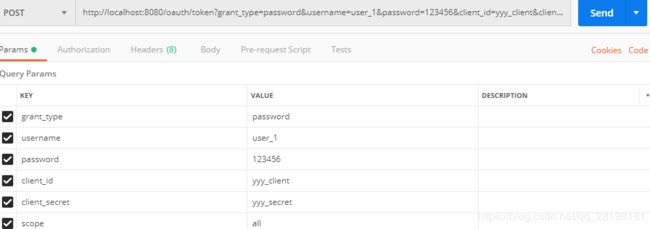

5.测试

程序运行后使用postman post方法

http://localhost:8080/oauth/token?grant_type=password&username=user_1&password=123456&client_id=yyy_client&client_secret=yyy_secret&scope=all如下:

和配置的参数是一致的

这样可以得到access_token 以及 refresh_token 以及缓存的失效时间

{

"access_token": "2be56e66-a02c-433c-a39c-399407b8008f",

"token_type": "bearer",

"refresh_token": "94ce77c0-961b-4bc9-87ca-711c2420c550",

"expires_in": 7120, #失效时间 以秒为单位

"scope": "all"

}暂时简单记录一下