Android HTTPS、TLS版本支持相关解决方案

-

- 前言

- 简介

- HTTPS相关

- 名词解释

- 图解HTTPS协议加密解密全过程

- 异常解决

- 问题描述

- 原因

- 分析

- 解决方案

- 参考链接

前言

在互联网安全通信方式上,目前用的最多的就是https配合ssl和数字证书来保证传输和认证安全

简介

- 结合okhttp实现https访问,并解决其中遇到的问题

- okhttp默认情况下是支持https协议的,不过要注意的是,支持https的网站如果是CA机构颁发的证书,默认情况下是可以信任的。

- 使用Charles进行https抓包

HTTPS相关

名词解释

- https:在http(超文本传输协议)基础上提出的一种安全的http协议,因此可以称为安全的超文本传输协议。http协议直接放置在TCP协议之上,而https提出在http和TCP中间加上一层加密层。从发送端看,这一层负责把http的内容加密后送到下层的TCP,从接收方看,这一层负责将TCP送来的数据解密还原成http的内容。

- SSL(Secure Socket Layer):是Netscape公司设计的主要用于WEB的安全传输协议。从名字就可以看出它在https协议栈中负责实现上面提到的加密层。因此,一个https协议栈大致是这样的:

- 补充:IP(网络层)、TCP(传输层),HTTP(应用层),SSL处于TCP和HTTP之间

- 数字证书:一种文件的名称,好比一个机构或人的签名,能够证明这个机构或人的真实性。其中包含的信息,用于实现上述功能。

- 加密和认证:加密是指通信双方为了防止敏感信息在信道上被第三方窃听而泄漏,将明文通过加密变成密文,如果第三方无法解密的话,就算他获得密文也无能为力;认证是指通信双方为了确认对方是值得信任的消息发送或接受方,而不是使用假身份的骗子,采取的确认身份的方式。只有同时进行了加密和认真才能保证通信的安全,因此在SSL通信协议中这两者都很重要。

因此,这三者的关系已经十分清楚了:https依赖一种实现方式,目前通用的是SSL,数字证书是支持这种安全通信的文件。另外有SSL衍生出TLS和WTLS,前者是IEFT将SSL标准化之后产生的(TLS1.0),与SSL差别很小,后者是用于无线环境下的TSL。

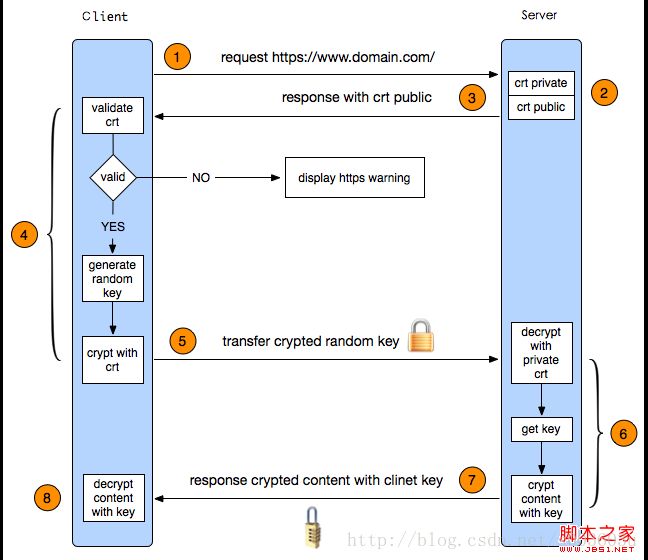

图解HTTPS协议加密解密全过程

我们都知道HTTPS能够加密信息,以免敏感信息被第三方获取。所以很多银行网站或电子邮箱等等安全级别较高的服务都会采用HTTPS协议。

HTTPS其实是由两部分组成:HTTP + SSL / TLS,也就是在HTTP上又加了一层处理加密信息的模块。服务端和客户端的信息传输都会通过TLS进行加密,所以传输的数据都是加密后的数据。具体是如何进行加密,解密,验证的,且看下图。

- 客户端发起HTTPS请求

这个没什么好说的,就是用户在浏览器里输入一个https网址,然后连接到server的443端口。- 服务端的配置

采用HTTPS协议的服务器必须要有一套数字证书,可以自己制作,也可以向组织申请。区别就是自己颁发的证书需要客户端验证通过,才可以继续访问,而使用受信任的公司申请的证书则不会弹出提示页面(startssl就是个不错的选择,有1年的免费服务)。这套证书其实就是一对公钥和私钥。如果对公钥和私钥不太理解,可以想象成一把钥匙和一个锁头,只是全世界只有你一个人有这把钥匙,你可以把锁头给别人,别人可以用这个锁把重要的东西锁起来,然后发给你,因为只有你一个人有这把钥匙,所以只有你才能看到被这把锁锁起来的东西。- 传送证书

这个证书其实就是公钥,只是包含了很多信息,如证书的颁发机构,过期时间等等。- 客户端解析证书

这部分工作是有客户端的TLS来完成的,首先会验证公钥是否有效,比如颁发机构,过期时间等等,如果发现异常,则会弹出一个警告框,提示证书存在问题。如果证书没有问题,那么就生成一个随机值。然后用证书对该随机值进行加密。就好像上面说的,把随机值用锁头锁起来,这样除非有钥匙,不然看不到被锁住的内容。- 传送加密信息

这部分传送的是用证书加密后的随机值,目的就是让服务端得到这个随机值,以后客户端和服务端的通信就可以通过这个随机值来进行加密解密了。- 服务端解密信息

服务端用私钥解密后,得到了客户端传过来的随机值(私钥),然后把内容通过该值进行对称加密。所谓对称加密就是,将信息和私钥通过某种算法混合在一起,这样除非知道私钥,不然无法获取内容,而正好客户端和服务端都知道这个私钥,所以只要加密算法够彪悍,私钥够复杂,数据就够安全。- 传输加密后的信息

这部分信息是服务端用私钥加密后的信息,可以在客户端被还原。- 客户端解密信息

客户端用之前生成的私钥解密服务端传过来的信息,于是获取了解密后的内容。整个过程第三方即使监听到了数据,也束手无策。

异常解决

问题描述

在4.x系统上通过HTTPS进行访问产生如下异常:

- javax.net.ssl.SSLProtocolException: SSL handshake aborted: ssl=0x65bc0ad8: Failure in SSL library, usually a protocol error

error:1407743E:SSL routines:SSL23_GET_SERVER_HELLO:tlsv1 alert inappropriate fallback (external/openssl/ssl/s23_clnt.c:744 0x5cf4ed74:0x00000000)

原因

Android4.x系统对TLS的支持存在版本差异,具体细节请看以下分析

分析

首先我们查看一下Google关于SSLEngine的官方文档说明

这里截取不同Android版本针对于TLS协议的默认配置图如下:

![]()

从上图可以得出如下结论:

- TLSv1.0从API 1+就被默认打开

- TLSv1.1和TLSv1.2只有在API 20+ 才会被默认打开

- 也就是说低于API 20+的版本是默认关闭对TLSv1.1和TLSv1.2的支持,若要支持则必须自己打开

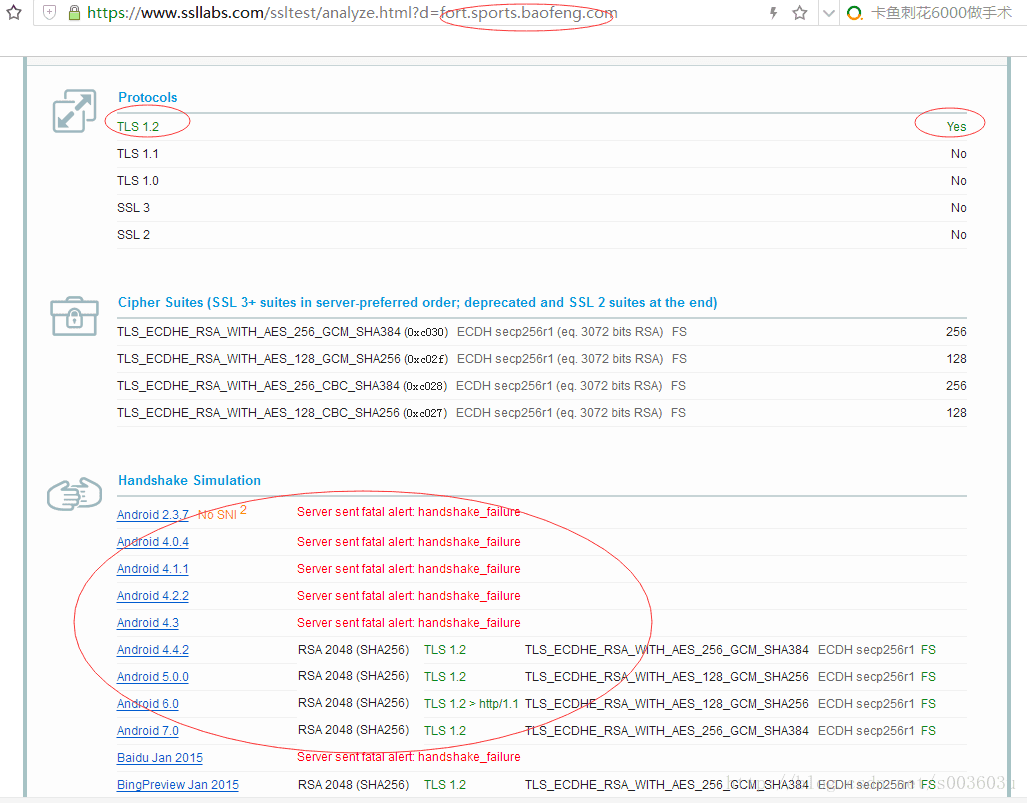

有了以上关于Android SSLEngine相关知识的铺垫,让我们来测试一下这次目标案例的域名 fort.sports.baofeng.com

我们可以在QUALYS SSL LABS测试它对ssl支持的版本

这里截取SSL报告中对我们有用的一部分,如下图

- 刚开始服务器配置只支持TLS1.2,SSL报告的结果也验证了这一点

- 可以看出大部分2.x、4.x的Android系统都会报Server sent fatal alert:handshake_failure,而5.0、6.0、7.0的Android系统在Hanshake Simulation中表现正常,因为它们支持TLS1.2

这就能解释为什么大部分4.xAndroid系统在进行HTTPS访问时产生上述异常

解决方案

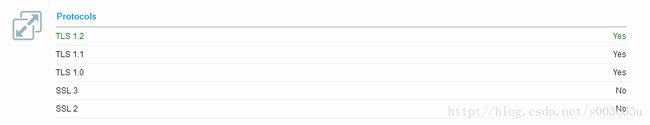

- 我们首先想到的是,可以让服务器配置兼容支持TLS1.0、TLS1.1、TLS1.2,这样客户端就不需要做任何处理,完美兼容

- 经过测试,这个是可以的(测试手机包括Lenovo K920 4.4.2,Lenovo K30-E 4.4.4)

我们再次查看SSL报告中的几个关键结果:

从上图可以看出,服务器配置已经可以支持TLS1.0、TLS1.1、TLS1.2

从下图可以看出,Handshake Simulation在Android 4.x系统也可以正常运作了

或许,你以为这样就完美了,但是,你有没有想到过这样一种情况,当你所访问的域名服务器只支持TLS1.2,那Android4.x系统应该如何应对那

答案:想办法让Android4.x打开对TLS1.1、TLS1.2的支持

- 假设你的网络请求库使用的是okhttp,在APP中可以这样初始化OkHttpClient,这里通过在AppParams中配置isBypassAuthen,来判断是否绕过认证,也就是无条件信任所有HTTPS网站

- 这里只是 单向认证 客户端对服务端证书的单向认证

private void initHttpsClient() {

OkHttpClient.Builder builder = new OkHttpClient.Builder() .connectTimeout(30000L, TimeUnit.MILLISECONDS)

.readTimeout(30000L, TimeUnit.MILLISECONDS)

.addInterceptor(new LoggerInterceptor("OkHttpClient"))

.hostnameVerifier(new HostnameVerifier() {

@Override

public boolean verify(String hostname, SSLSession session) {

return true;

}

});

if(AppParams.isBypassAuthen){

HttpsUtils.SSLParams sslParams = HttpsUtils.getSslSocketFactory(null, null, null);

builder.sslSocketFactory(sslParams.sSLSocketFactory, sslParams.trustManager);

}else{

SSLContext sslContext = null;

try {

sslContext = SSLContext.getInstance("TLS");

try {

sslContext.init(null, null, null);

} catch (KeyManagementException e) {

e.printStackTrace();

}

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

SSLSocketFactory socketFactory = new Tls12SocketFactory(sslContext.getSocketFactory());

builder.sslSocketFactory(socketFactory,new HttpsUtils.UnSafeTrustManager());

}

OkHttpClient okHttpClient = builder

.build();

OkHttpUtils.initClient(okHttpClient);

}具体怎么使用HTTPS,参考HttpsUtils:

public class HttpsUtils

{

public static class SSLParams

{

public SSLSocketFactory sSLSocketFactory;

public X509TrustManager trustManager;

}

public static SSLParams getSslSocketFactory(InputStream[] certificates, InputStream bksFile, String password)

{

SSLParams sslParams = new SSLParams();

try

{

TrustManager[] trustManagers = prepareTrustManager(certificates);

KeyManager[] keyManagers = prepareKeyManager(bksFile, password);

SSLContext sslContext = SSLContext.getInstance("TLS");

X509TrustManager trustManager = null;

if (trustManagers != null)

{

trustManager = new MyTrustManager(chooseTrustManager(trustManagers));

} else

{

trustManager = new UnSafeTrustManager();

}

sslContext.init(keyManagers, new TrustManager[]{trustManager},null);

sslParams.sSLSocketFactory = sslContext.getSocketFactory();

sslParams.trustManager = trustManager;

return sslParams;

} catch (NoSuchAlgorithmException e)

{

throw new AssertionError(e);

} catch (KeyManagementException e)

{

throw new AssertionError(e);

} catch (KeyStoreException e)

{

throw new AssertionError(e);

}

}

private class UnSafeHostnameVerifier implements HostnameVerifier

{

@Override

public boolean verify(String hostname, SSLSession session)

{

return true;

}

}

public static class UnSafeTrustManager implements X509TrustManager

{

@Override

public void checkClientTrusted(X509Certificate[] chain, String authType)

throws CertificateException

{

}

@Override

public void checkServerTrusted(X509Certificate[] chain, String authType)

throws CertificateException

{

}

@Override

public X509Certificate[] getAcceptedIssuers()

{

return new java.security.cert.X509Certificate[]{};

}

}

private static TrustManager[] prepareTrustManager(InputStream... certificates)

{

if (certificates == null || certificates.length <= 0) return null;

try

{

CertificateFactory certificateFactory = CertificateFactory.getInstance("X.509");

KeyStore keyStore = KeyStore.getInstance(KeyStore.getDefaultType());

keyStore.load(null);

int index = 0;

for (InputStream certificate : certificates)

{

String certificateAlias = Integer.toString(index++);

keyStore.setCertificateEntry(certificateAlias, certificateFactory.generateCertificate(certificate));

try

{

if (certificate != null)

certificate.close();

} catch (IOException e)

{

}

}

TrustManagerFactory trustManagerFactory = null;

trustManagerFactory = TrustManagerFactory.

getInstance(TrustManagerFactory.getDefaultAlgorithm());

trustManagerFactory.init(keyStore);

TrustManager[] trustManagers = trustManagerFactory.getTrustManagers();

return trustManagers;

} catch (NoSuchAlgorithmException e)

{

e.printStackTrace();

} catch (CertificateException e)

{

e.printStackTrace();

} catch (KeyStoreException e)

{

e.printStackTrace();

} catch (Exception e)

{

e.printStackTrace();

}

return null;

}

private static KeyManager[] prepareKeyManager(InputStream bksFile, String password)

{

try

{

if (bksFile == null || password == null) return null;

KeyStore clientKeyStore = KeyStore.getInstance("BKS");

clientKeyStore.load(bksFile, password.toCharArray());

KeyManagerFactory keyManagerFactory = KeyManagerFactory.getInstance(KeyManagerFactory.getDefaultAlgorithm());

keyManagerFactory.init(clientKeyStore, password.toCharArray());

return keyManagerFactory.getKeyManagers();

} catch (KeyStoreException e)

{

e.printStackTrace();

} catch (NoSuchAlgorithmException e)

{

e.printStackTrace();

} catch (UnrecoverableKeyException e)

{

e.printStackTrace();

} catch (CertificateException e)

{

e.printStackTrace();

} catch (IOException e)

{

e.printStackTrace();

} catch (Exception e)

{

e.printStackTrace();

}

return null;

}

private static X509TrustManager chooseTrustManager(TrustManager[] trustManagers)

{

for (TrustManager trustManager : trustManagers)

{

if (trustManager instanceof X509TrustManager)

{

return (X509TrustManager) trustManager;

}

}

return null;

}

private static class MyTrustManager implements X509TrustManager

{

private X509TrustManager defaultTrustManager;

private X509TrustManager localTrustManager;

public MyTrustManager(X509TrustManager localTrustManager) throws NoSuchAlgorithmException, KeyStoreException

{

TrustManagerFactory var4 = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());

var4.init((KeyStore) null);

defaultTrustManager = chooseTrustManager(var4.getTrustManagers());

this.localTrustManager = localTrustManager;

}

@Override

public void checkClientTrusted(X509Certificate[] chain, String authType) throws CertificateException

{

}

@Override

public void checkServerTrusted(X509Certificate[] chain, String authType) throws CertificateException

{

try

{

defaultTrustManager.checkServerTrusted(chain, authType);

} catch (CertificateException ce)

{

localTrustManager.checkServerTrusted(chain, authType);

}

}

@Override

public X509Certificate[] getAcceptedIssuers()

{

return new X509Certificate[0];

}

}

}

自行实现SSLSocketFactory ,实现对TLSv1.1、TLSv1.2的支持

public class Tls12SocketFactory extends SSLSocketFactory {

private static final String[] TLS_SUPPORT_VERSION = {"TLSv1.1", "TLSv1.2"};

final SSLSocketFactory delegate;

public Tls12SocketFactory(SSLSocketFactory base) {

this.delegate = base;

}

@Override

public String[] getDefaultCipherSuites() {

return delegate.getDefaultCipherSuites();

}

@Override

public String[] getSupportedCipherSuites() {

return delegate.getSupportedCipherSuites();

}

@Override

public Socket createSocket(Socket s, String host, int port, boolean autoClose) throws IOException {

return patch(delegate.createSocket(s, host, port, autoClose));

}

@Override

public Socket createSocket(String host, int port) throws IOException, UnknownHostException {

return patch(delegate.createSocket(host, port));

}

@Override

public Socket createSocket(String host, int port, InetAddress localHost, int localPort) throws IOException, UnknownHostException {

return patch(delegate.createSocket(host, port, localHost, localPort));

}

@Override

public Socket createSocket(InetAddress host, int port) throws IOException {

return patch(delegate.createSocket(host, port));

}

@Override

public Socket createSocket(InetAddress address, int port, InetAddress localAddress, int localPort) throws IOException {

return patch(delegate.createSocket(address, port, localAddress, localPort));

}

private Socket patch(Socket s) {

if (s instanceof SSLSocket) {

((SSLSocket) s).setEnabledProtocols(TLS_SUPPORT_VERSION);

}

return s;

}

}

参考链接

https://github.com/square/okhttp

https://github.com/hongyangAndroid/okhttputils

http://blog.csdn.net/joye123/article/details/53888252

https://developer.android.com/reference/javax/net/ssl/SSLEngine.html

http://blog.csdn.net/lmj623565791/article/details/48129405

http://blog.csdn.net/shw372029857/article/details/52687906

http://www.jb51.net/network/68135.html