BWVS-源码泄漏 Session劫持漏洞 逻辑错误漏洞 SSRF

0x00 总结

这是BWVS中最后一篇了,内容比较多,有很多和DoraBox很相似,比较推荐刚刚入门的看看关于SQL那几篇

- BWVS-SQL注入类型判断

- BWVS-SQL联合查询注入

- BWVS-SQL报错型注入

- BWVS-SQL盲注类型判断

最后的一些小项都放在这一篇博客里面了。

0x01 源码泄漏 /bug/Source_code/code1

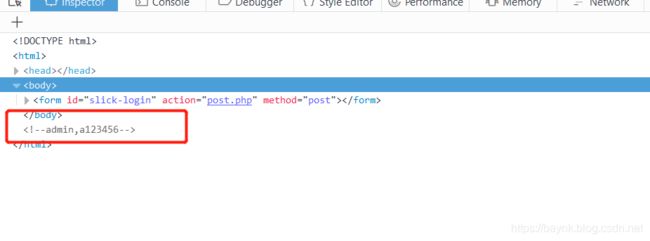

这个其实比较简单,就是做一些信息收集类的东西,打开前端,发现有注释的用户名密码

登陆就可以了。

0x02 逻辑错误漏洞 /user/updatePass.php

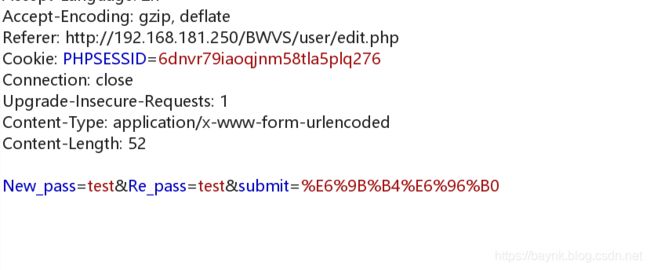

在改密码这个地方,抓包看,题目说的是修改任意用户密码漏洞,但是我在报文当中似乎没有看到哪有标识用户的地方,只有一个PHPSESSID,只能这样试试看了。我先记录下test的PHPSESSID。

然后换浏览器使用admin登陆到平台修改密码。

修改PHPSESSID后修改密码

可以发现确实是id为2的用户被修改了。

但是我哪知道别人的PHPSESSID啊。。。哎!

0x03 Session劫持漏洞 /user/updateName.php

感觉和上一题,差不多,这题是改u_id,把uid=改了,就可以直接修改那个用户的密码。不过回来以后,其实session仍然还是uid=2的,在返回包里也看不到id=1的返回包

总的来说,上下两个题,感觉设计都不是很好,突破点在怎么弄到其它人的PHHSESSID,当然如果能自己猜出来这个PHPSESSID也是OK的。。。

0x04 SSRF漏洞 /bug/ssrf/ssrf.php

这个就不多说了,详细看这个https://blog.csdn.net/u014029795/article/details/103154810

注意一下,这里使用的是127.0.0.1,正常情况下来说,浏览器会以本机的身份去执行访问,所以访问的应该是本机的网站,而这里出现的却是服务器的网站,说明是以服务器的身份去执行,这就是SSRF了。