USG6000系列【防火墙】

作者:【吴业亮】云计算开发工程师

博客:http://blog.csdn.net/wylfengyujiancheng·

目标:

1、互联网用户就可以通过访问https://10.80.8.1访问DMZ域的web服务器

2、DMZ域的服务器可以通过防火墙上网

一、思路

1、配置接口IP地址和安全区域,完成网络基本参数配置。

2、配置安全策略,允许外部网络用户访问内部服务器。

3、配置服务器映射功能,创建两条静态映射,分别映射内网Web服务器和FTP服务器。

4、在FIREWALL上配置缺省路由,使内网服务器对外提供的服务流量可以正常转发至ISP的路由器。

5、在FIREWALL上配置黑洞路由,避免FIREWALL与Router之间产生路由环路。

6、在Router上配置到服务器映射的公网地址的静态路由。

7、配置安全策略,允许私网指定网段与Internet进行报文交互。

8、在FIREWALL上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

9、在私网主机上配置缺省网关,使私网主机访问Internet时,将流量发往FIREWALL。

二、配置

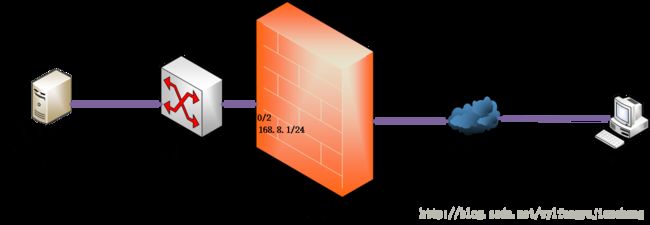

1、配置接口IP地址和安全区域,完成网络基本参数配置。

配置接口IP地址。

<FIREWALL> system-view

[FIREWALL] interface GigabitEthernet 1/0/1

[FIREWALL-GigabitEthernet1/0/1] ip address10.80.8.1 24

[FIREWALL-GigabitEthernet1/0/1] quit

[FIREWALL] interface GigabitEthernet 1/0/2

[FIREWALL-GigabitEthernet1/0/2] ip address 192.168.8.1 24

[FIREWALL-GigabitEthernet1/0/2] quit配置接口加入相应安全区域。

[FIREWALL] firewall zone untrust

[FIREWALL-zone-untrust] add interface GigabitEthernet 1/0/1

[FIREWALL-zone-untrust] quit

[FIREWALL] firewall zone dmz

[FIREWALL-zone-dmz] add interface GigabitEthernet 1/0/2

[FIREWALL-zone-dmz] quit2、配置安全策略,允许外部网络用户访问内部服务器。

[FIREWALL] security-policy

[FIREWALL-policy-security] rule name policy_sec_1

[FIREWALL-policy-security-rule-policy_sec_1] source-zone untrust

[FIREWALL-policy-security-rule-policy_sec_1] destination-zone dmz

[FIREWALL-policy-security-rule-policy_sec_1] destination-address 192.168.8.0 24

[FIREWALL-policy-security-rule-policy_sec_1] action permit

[FIREWALL-policy-security-rule-policy_sec_1] quit

[FIREWALL-policy-security] quit3、配置域间NAT ALG功能,使服务器可以正常对外提供https服务。

[FIREWALL] firewall interzone dmz untrust

[FIREWALL-dmz-untrust] detect https

[FIREWALL-dmz-untrust] quit4、配置服务器映射功能,创建两条静态映射,分别映射内网Web服务器

[FIREWALL] nat server policy_nat_web protocol tcp global 10.80.8.1 443 inside 192.168.8.10 443 no-reverse5、在FIREWALL上配置缺省路由,使内网服务器对外提供的服务流量可以正常转发至ISP的路由器。

[FIREWALL] ip route-static 0.0.0.0 0.0.0.0 10.80.8.1在FIREWALL上配置黑洞路由,避免FIREWALL与Router之间产生路由环路。

[FIREWALL] ip route-static 10.80.8.1 255.255.255.255 Null06、配置安全策略,允许私网指定网段与Internet进行报文交互。

[FIREWALL] security-policy

[FIREWALL-policy-security] rule name policy_sec_1

[FIREWALL-policy-security-rule-policy_sec_1] source-zone trust

[FIREWALL-policy-security-rule-policy_sec_1] destination-zone untrust

[FIREWALL-policy-security-rule-policy_sec_1] source-address 192.168.8.0 24

[FIREWALL-policy-security-rule-policy_sec_1] action permit

[FIREWALL-policy-security-rule-policy_sec_1] quit

[FIREWALL-policy-security] quit7、在FIREWALL上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

[FIREWALL] ip route-static 0.0.0.0 0.0.0.0 10.80.8.18、配置出接口方式的源NAT策略,使用私网用户直接借用FIREWALL的公网IP地址来访问Internet。

[FIREWALL] nat-policy

[FIREWALL-policy-nat] rule name policy_nat_1

[FIREWALL-policy-nat-policy_nat_1] source-address 192.168.8.0 24

[FIREWALL-policy-nat-policy_nat_1] source-zone trust

[FIREWALL-policy-nat-policy_nat_1] destination-zone untrust

[FIREWALL-policy-nat-policy_nat_1] action nat easy-ip

[FIREWALL-policy-nat-policy_nat_1] quit

[FIREWALL-policy-nat] quit参考:

http://support.huawei.com/enterprise/zh/index.html