ssh无密码密钥方式登录

继前面写的初识ssh了解到的两种登录方式,其中一种是密钥登录,但是还是要输入产生密钥的密码吗?

那么如果我们管理的服务器足够多,每次都要输入密码岂不是很麻烦,这里我们就有了一种代理的方式ssh-agent,ssh-agent其实就是一个密钥的管理者,也可以理解为管家,我们将钥匙交给管家来保管,每次开门只要管家帮我们开输入进门密码就OK了,这不是很方便啊。

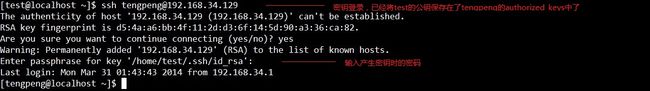

还记得之前ssh密钥登录时候的情景吗:

这里是要输入产生密钥时的密码的,但是如果我们将密钥交给管家来管理,给管家一个密码,那么我们每次进门的时候让管家来帮我们开门:

这是肿么了,不能和管家建立连接,我们要先启动ssh-agent才能添加,管家都还没上班,怎么让他保管钥匙,怎么让他开门输密码呢:

当然这个代理也不是永久的,当我们退出之后重新登录进来,这个代理就消失了,我们必须要重新设置一次代理,经常使用windows的我们知道可以设置开机启动项,我想足够聪明的你也知道这里该怎么办吧。

我们也可以用secureCRT来生成密钥,将公钥传给服务器的某个用户,然后用密钥登录的方式来进行登录,这个方法在网上可以找到很多的教程不用多解释。这里我遇到一个问题,我觉得也可以将服务器生成一对密钥中的私钥传过来,然后用secureCRT来指定这个私钥,进行密钥登录,不知道这种想法对不对。

密钥登录是很安全方便,那么到底密钥登录是怎样一个过程呢,这也是我纠结了许久的问题,我们的私钥和服务器上的公钥是如何实现匹配的呢,最初我的想法是这样的,服务器用我的公钥加密一条消息,我通过私钥解密,然后用服务器的公钥加密发给服务器,服务器接收到了用它的私钥解密,如果确实是服务器发的消息,则匹配成功。

对于ssh详细登录过程这段是网上找到的http://blog.csdn.net/gsnumen/article/details/7293266 。

ssh的登录过程分为5个阶段:

1、版本号协商阶段

2、密钥和算法协商阶段

3、认证阶段

4、会话请求阶段

5、会话交互阶段

1、版本号协商阶段

服务端打开端口22,等待客户连接。

客户端向服务端发起TCP连接,连接建立后,服务端向客户端发送第一个报文,包括版本标志字符串,格式为“协议版本号 次协议版本号 软件版本号”。

客户端收到报文后,解析协议版本号,如果服务端的协议版本号比自己的低,且客户端能支持服务端的低版本,就使用服务端的协议号,否则使用自己的协议版本号。

客户端回复服务端一个报文,包含了客户端决定使用的协议版本号。

服务端比较客户端发过来的版本号,决定是否能同客户端交互。

如果协商成功,就进入密钥和算法协商阶段。否则服务端断开TCP连接。

2、密钥和算法协商阶段

服务端和客户端分别发送算法协商报文给对方,报文中包含自己支持的公钥算法列表、加密算法列表、消息验证码算法列表、压缩算法列表等。

服务端和客户端根据对方和自己支持的算法得出最终使用的算法。

服务端和客户端利用DH交换算法、主机密钥对等参数,生成会话密钥和会话ID。

c公 客户端公钥

c密 客户端密钥

s公 服务端公钥

s密 服务端密钥

在版本号协商阶段完成后:

服务端将 s公 发送给客户端。

服务端生成会话ID ,设为 id ,发送给客户端。

客户端生成会话密钥,设为 key ,并计算 res = id 异或 key。

客户端将 res 用 s公 进行加密,将结果发送给服务端。

服务端用 s密 进行解密,得到 res。

服务器计算 res 异或 id,得到 key。

至此服务端和客户端都知道了会话密钥和会话ID,以后的数据传输都使用会话密钥进行加密和解密。

3、认证阶段

基于账号和口令的验证方式:

客户端使用密钥和算法协商阶段生成的会话密钥加密账号、认证方法、口令,将结果发送给服务器。

服务端使用获得的会话密钥解密报文,得到账号和口令。

服务端对这个账号和口令进行判断,如果失败,向客户端发送认证失败报文,其中包含了可以再次认证的方法列表。

客户端从认证方法列表中选择一种方法进行再次认证。

这个过程反复进行,直到认证成功或者认证次数达到上限,服务端关闭本次TCP连接。

基于公钥和私钥的验证方式:

使用ssh-keygen程序生成公钥 id_dsa.pub 和私钥 id_dsa,一般是在客户端上生成,然后把 id_dsa.pub 通过某种方式发送给服务端。

服务端放在将要远程登录过来的那个账号的目录的.ssh目录下面。

客户端使用密钥和算法协商阶段生成的会话密钥加密账号、认证方法、id_dsa.pub,将结果发送给服务端。

服务端使用会话密钥解密报文,得到账号、id_dsa.pub。 服务端在这个账号的目录的.ssh目录下找对应的公钥,如果没有找到,发送失败消息给客户端,如果找到,比较客户发送过来的这个公钥和找到的公钥,如果内容相同,服务端生成一个随机的字符串,简称“质询”,然后使用找到的公钥加密这个质询,然后使用会话密钥再次加密。

服务端把这个双重加密的数据发送给客户端。

客户端使用会话密钥解密报文,然后使用id_dsa再次解密数据,得到质询。

客户端使用会话密钥加密质询,发送给服务端。

服务端使用会话密钥解密报文,得到质询,判断是不是自己生成的那个质询,如果不相同,发送失败消息给客户端,如果相同,认证通过。