AWS VPC -- 使用AWS Management Console创建VPC

创建VPC

1. 打开vpc的主页面中的“Your VPSc”选项卡: https://ap-southeast-1.console.aws.amazon.com/vpc/home?region=ap-southeast-1#vpcs:sort=VpcId

2.点击Create VPC按钮

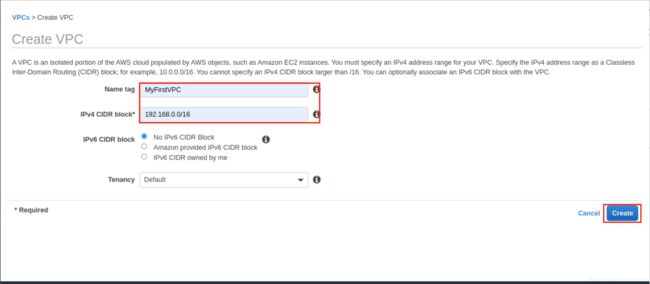

3. 输入如下配置后

Name tag: MyFristVPC

IPV4 CIRD block: 192.168.0.0/16

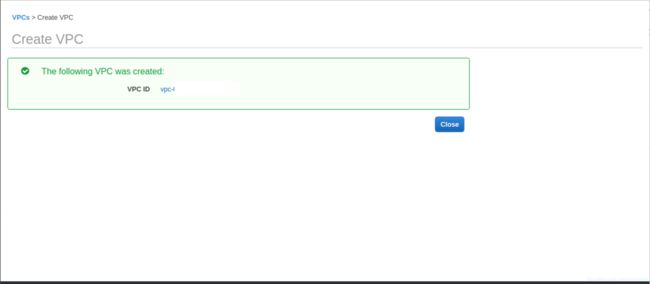

点击Create按钮完成VPC的创建,出现如下界面则创建成功:

此时只创建了VPC,指定了VPC的可用IP的范围,还没有创建任何子网和实例.

创建Public Subnet

创建ElasticIP

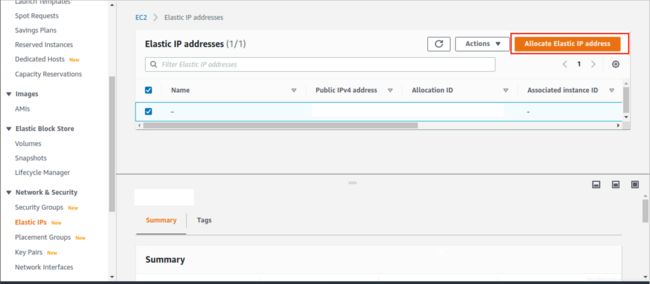

1. 打开如下界面: https://ap-southeast-1.console.aws.amazon.com/ec2/v2/home?region=ap-southeast-1#Addresses:

2.点击页面中的Allocate Elastic IP address按钮

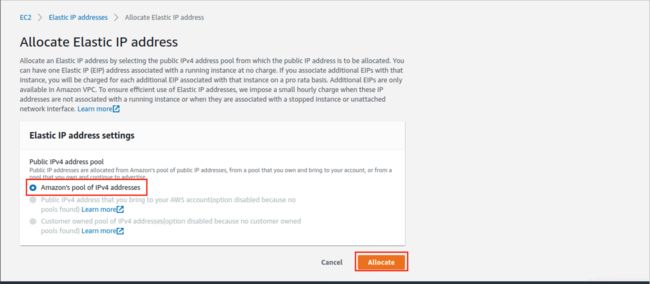

3. 选择“Amazon's pool of IPv4 addresses”,然后点击Allocate按钮

创建成功后会出现如下页面:

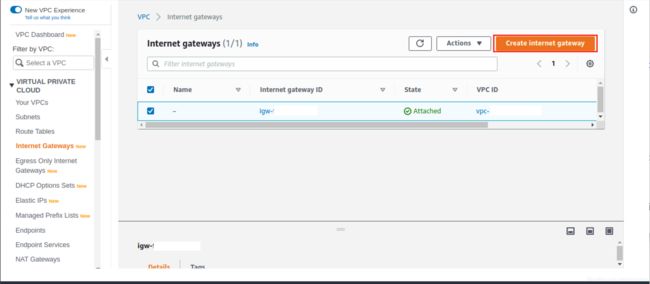

创建InternetGateway

1. 打开如下页面: https://ap-southeast-1.console.aws.amazon.com/vpc/home?region=ap-southeast-1#igws:

2. 点击页面中的Create internet gateway按钮

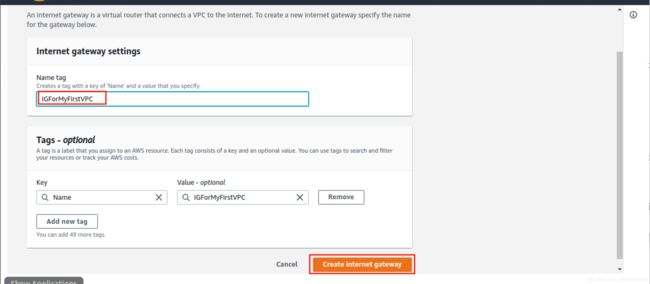

3. 输入name tag: IGForMyFirstVPC,点击Create internet gateway按钮完成创建

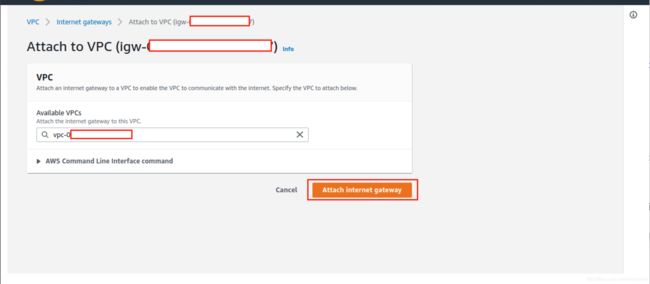

4.创建成功后会进入internet gateway的配置页面,点击页面上的Attach to a VPC,将新创建的internet gateway与MyFirstVPC进行关联:

5. 在vpc列表中选择MyFirstVPC,然后点击Attach internet gateway按钮将Gateway与vpc进行关联

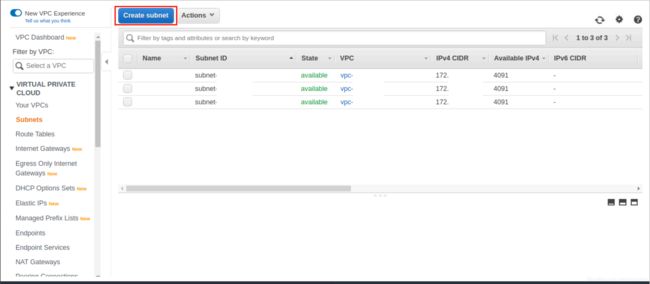

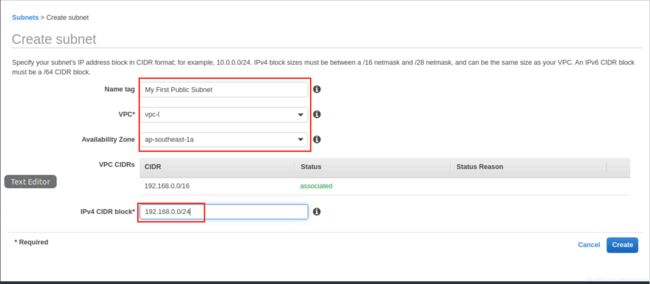

创建Public Subnet

1. 打开如下页面: https://ap-southeast-1.console.aws.amazon.com/vpc/home?region=ap-southeast-1#subnets:sort=SubnetId

2. 点击页面中的Create Subnet按钮

3. 输入如下配置:

Name tag: My Frist Public Subnet

VPC:在下拉列表中选择刚刚创建的MyFirstVPC

Availability Zone: ap-southeast-1a

IPv4 CIRD block: 192.168.0.0/24

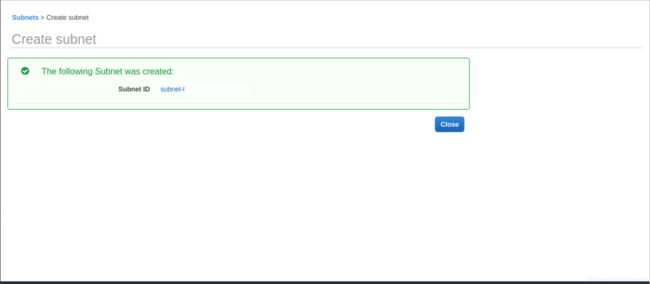

点击Create按钮完成Subnet的创建,出现如下界面则创建成功:

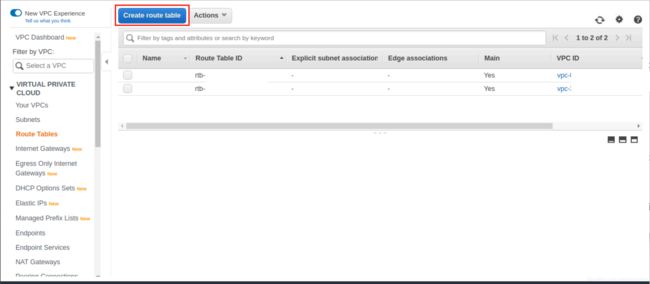

创建Public Subnet 的RouteTable

1. 打开如下页面: https://ap-southeast-1.console.aws.amazon.com/vpc/home?region=ap-southeast-1#RouteTables:sort=routeTableId

2. 点击页面中的Create route table按钮,输入以下配置后点击Create按钮创建路由表:

Name tag: RTForPublicSubnet

VPC: MyFirstVPC

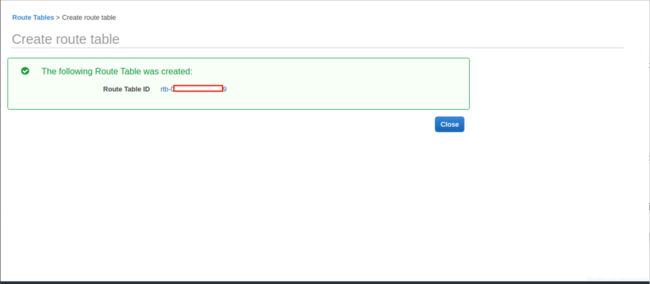

3.创建成功后会出现如下页面,点击 Close按钮返回到路由表列表.

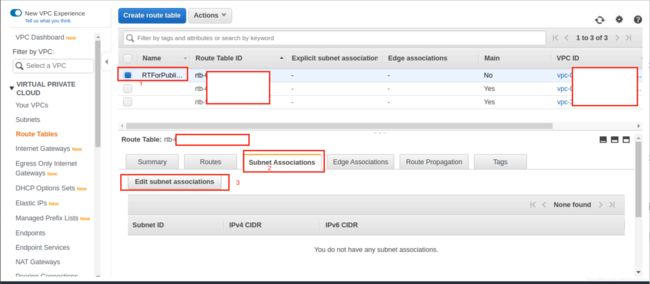

4.将public subnet与路由表进行关联: 在列表中选中刚刚创建的路由表,点击页面下方的Subnet Asociations选项卡,然后点击Edit subnet associations按钮开始进行关联:

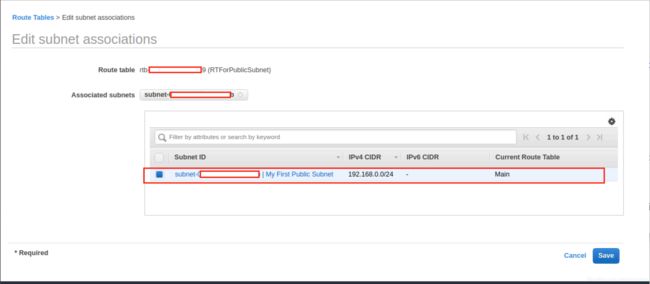

5. 在关联配置页面选择刚刚创建的public subnet,然后进行保存

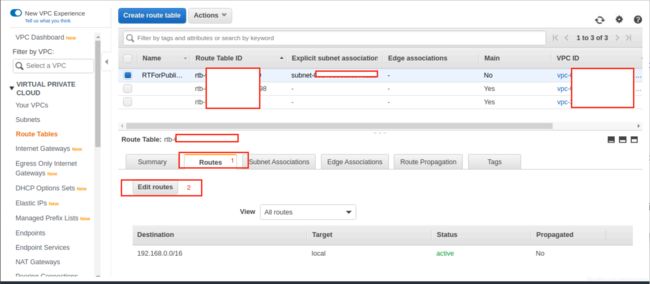

6. 保存成功后,返回到路由表列表,在列表中选中刚刚创建的路由表,点击页面下方的Routes选项卡,然后点击Edit route按钮开始进行编辑:

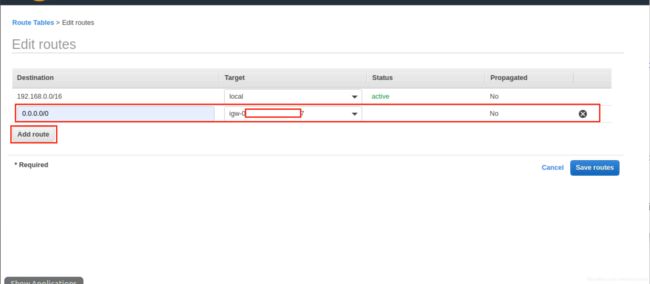

7. 在编辑页面,点击Add route添加路由规则,将发往外部的请求转向MyFirstVPC的internet gateway,添加完成后进行保存.

Destination: 0.0.0.0/0

Target:IGForMyFirstVPC(首先在下拉列表中选择Internet Gateway,然后从internet gateway的列表中选择IGForMyFirstVPC)

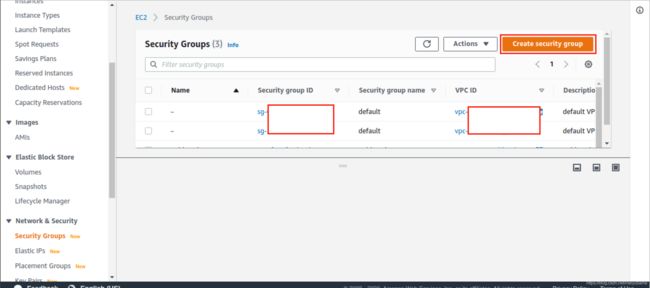

创建用于Public Instance的Security Group

1. 打开如下页面: https://ap-southeast-1.console.aws.amazon.com/ec2/v2/home?region=ap-southeast-1#SecurityGroups:

2. 点击页面中的Create securoty group按钮,进入编辑页面,输入如下配置:

Security group name: PublicSubnetSecurityGroup

Description: PublicSubnetSecurityGroup

VPC:MyFirstVPC

Inbound rules:

Type: HTTP, Source: Custome 0.0.0.0/0 (表示允许所有来自外部的对80端口的HTTP请求)

Type: HTTPS Source: Custome 0.0.0.0/0 (表示允许所有来自外部的对443端口的HTTPS请求)

Type: Custom ICMP -IPv4 Source: Custome 0.0.0.0/0 (表示允许所有来自外部的ping请求)

Type: SSH Source: Custome 0.0.0.0/0 (表示允许在外部使用ssh远程登录拥有该security group的实例)

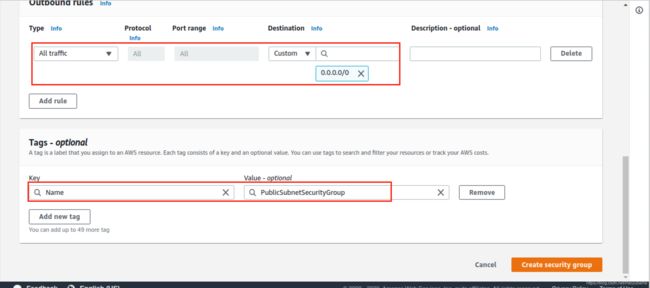

Outbound rules:

Type: All traffic, Destination: Custome 0.0.0.0/0 (表示允许拥有该security group的实例对所有对外部资源的访问)

配置完成后点击Create security group完成创建.

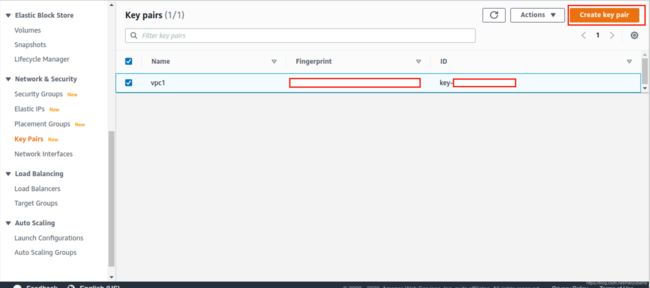

创建EC2 key pair

1. 打开如下页面:https://ap-southeast-1.console.aws.amazon.com/ec2/v2/home?region=ap-southeast-1#KeyPairs:

2. 点击页面中的Create key pair按钮,进入编辑页面,输入如下配置后点击Create key pair按钮完成创建.

Name: KeyForMyFirstVPC

File format: pem

创建完成后KeyForMyFirstVPC.pem 文件会自动下载到本地.

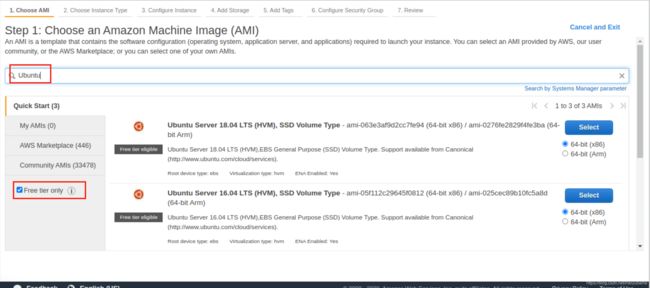

创建Public EC2 Instance

1. 打开如下页面:https://ap-southeast-1.console.aws.amazon.com/ec2/v2/home?region=ap-southeast-1#Instances:

点击Lunch Instance按钮开始创建实例

2.选择Free tire only的Ubuntu的AMI来创建实例:

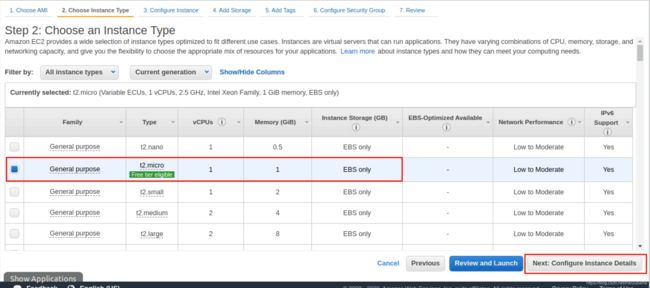

3.选择免费的实例类型:

4.实例配置,配置完成后点击 Next:Add Storage按钮:

数量: 1

Network: MyFirstVPC

Subnet: My First Public Subnet

Auto-assign Public IP: Enable

5. 存储配置,不需要添加额外存储,击 Next:Add Tag按钮,添加如下tag,然后点击Next: Configure Security Group按钮:

Name: MyFirstPublicInstance

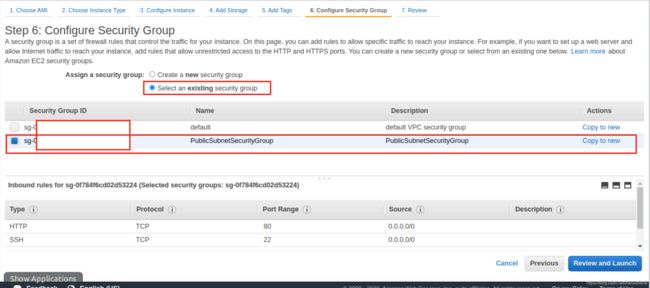

6.选择之前创建的PublicSubnetSecurityGroup

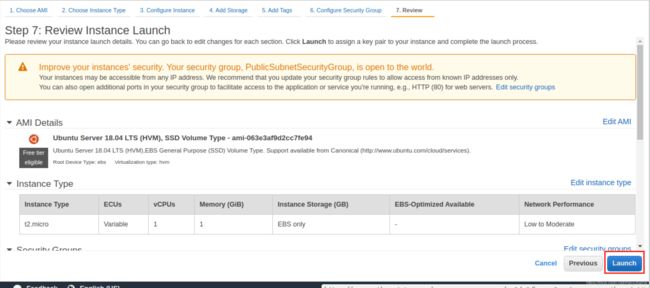

7. 点击Review and Lunch按钮,确认配置

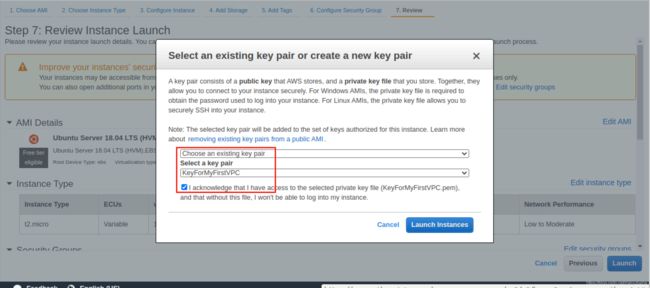

8.确认无误后点击Lunch按钮进行启动,在弹出的对话框中选择之前创建的KeyForMyFirstVPC的key pair,勾选checkbox之后,点击Lunch Instances按钮进行启动.

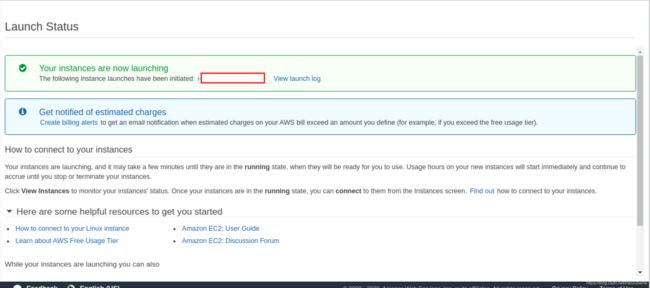

启动完成后将进入如下页面:

测试外网对Public Instance的访问

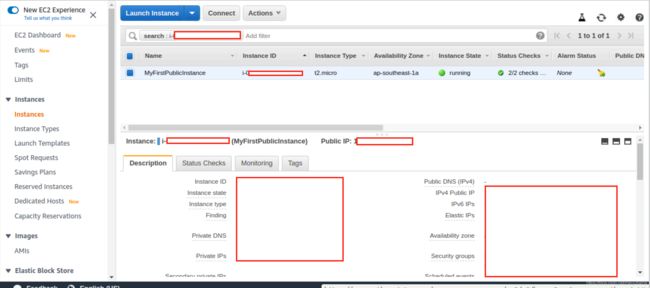

点击上图中的instance id可以进入到instance的主页面,在主页面中可以看到实例的Public IP:

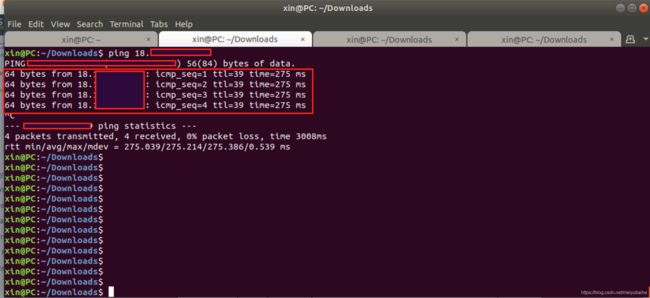

在自己的电脑上打开console,输入: ping instancePublicIP,可以接收到返回包则表明外部可以访问public instance:

测试Public Instance对外网的访问

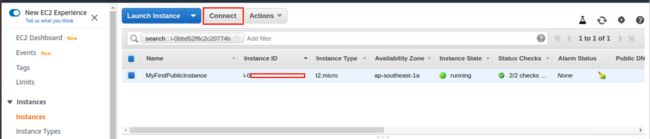

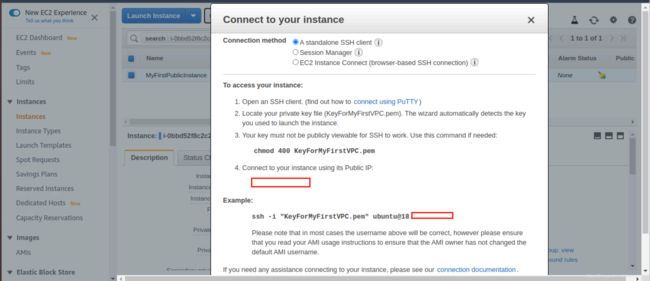

在instance的主页面上点击Connect按钮,根据提示从自己测电脑远程登录到public instance:

Connect提示信息:

远程登录到public instance(记得修改ip为真实的ip):

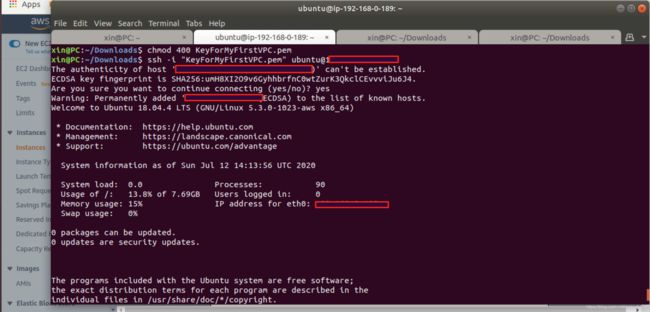

xin@PC:~/Downloads$ chmod 400 KeyForMyFirstVPC.pem

xin@PC:~/Downloads$ ssh -i "KeyForMyFirstVPC.pem" [email protected]

登录成功后会显示当前instance的private ip, 输入如下更新命令尝试对系统进行更新,可以更新成功则表示可以对外部网络进行正常访问:

$ sudo apt-get update && sudo apt upgrade -y至此我们已经成功创建了Public Subnet和Public Instance.

创建Private Subnet

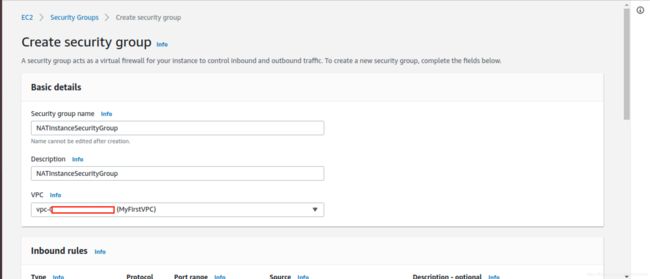

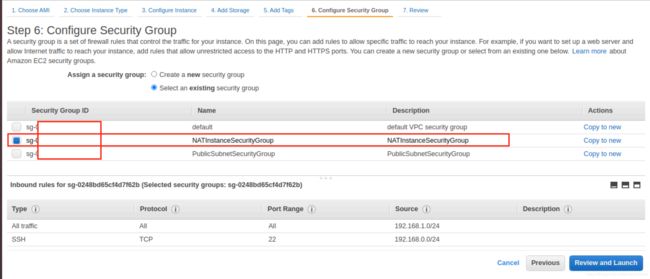

创建NAT实例的Security Group

1. 打开如下页面: https://ap-southeast-1.console.aws.amazon.com/ec2/v2/home?region=ap-southeast-1#SecurityGroups:

2. 点击页面中的Create securoty group按钮,进入编辑页面,输入如下配置:

Security group name: NATInstanceSecurityGroup

Description: NATInstanceSecurityGroup

VPC:MyFirstVPC

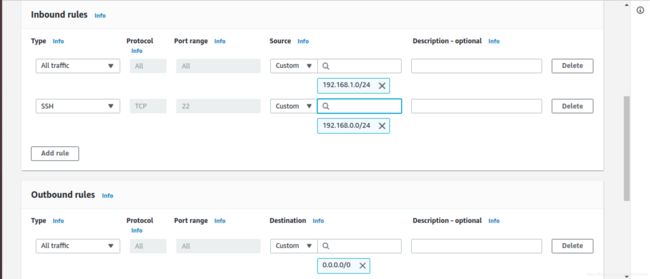

Inbound rules:

Type: All traffic, Source: Custome 192.168.1.0/24 (表示允许所有来自私有子网的所有请求)

Type: SSH Source: Custome 192.168.0.0/24 (表示允许所有来自公有子网的远程登录)

Outbound rules:

Type: All traffic, Destination: Custome 0.0.0.0/0 (表示允许拥有该security group的实例对所有对外部资源的访问)

配置完成后点击Create security group完成创建.

创建NAT实例

1. 打开如下页面:https://ap-southeast-1.console.aws.amazon.com/ec2/v2/home?region=ap-southeast-1#Instances:

点击Lunch Instance按钮开始创建实例

2.选择Community AMIs,在搜索框中输入nat来查找支持nat的ami,这里直接查找amzn-ami-vpc-nat-2018.03.0.20200514.0-x86_64-ebs来使用:

3.选择免费的实例类型:

4.实例配置,配置完成后点击 Next:Add Storage按钮:

数量: 1

Network: MyFirstVPC

Subnet: My First Public Subnet

Auto-assign Public IP: Enable

5. 存储配置,不需要添加额外存储,击 Next:Add Tag按钮,添加如下tag:

Name: NatInstanceForMyFirstVPC

然后点击Next: Configure Security Group按钮.

6.选择之前创建的NATInstanceSecurityGroup

7. 点击Review and Lunch按钮,确认配置,确认无误后点击Lunch按钮进行启动,在弹出的对话框中选择之前创建的KeyForMyFirstVPC的key pair,勾选checkbox之后,点击Lunch Instances按钮进行启动.

启动完成后将进入如下页面:

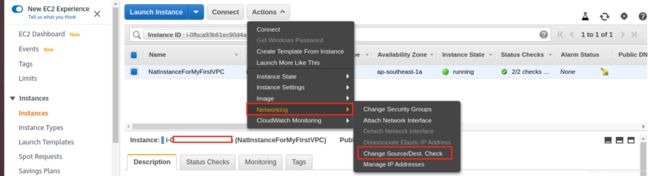

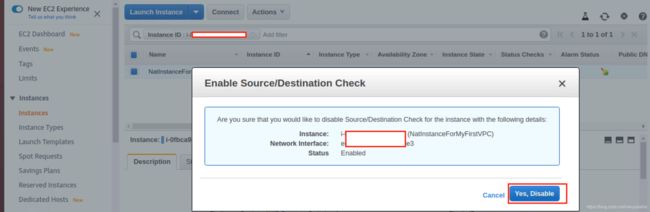

8. 点击实例id进入实例主页面,在导航窗格中,点击Actions 按钮,在下拉菜单中选择Networking 和 Change Source/Dest.Check,将Change Source/Dest.Check 设置为Disable

创建Private Subnet

1. 打开如下页面: https://ap-southeast-1.console.aws.amazon.com/vpc/home?region=ap-southeast-1#subnets:sort=SubnetId

2. 点击页面中的Create Subnet按钮

3. 输入如下配置:

Name tag: My Frist Private Subnet

VPC:在下拉列表中选择刚刚创建的MyFirstVPC

Availability Zone: ap-southeast-1b

IPv4 CIRD block: 192.168.1.0/24

点击Create按钮完成Subnet的创建,出现如下界面则创建成功:

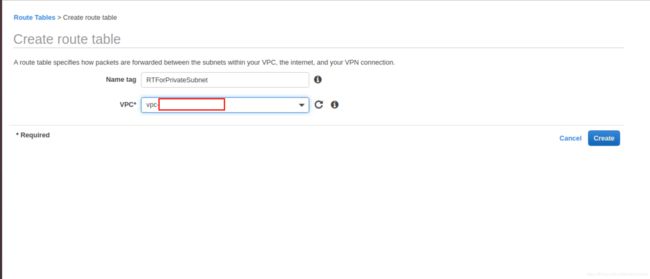

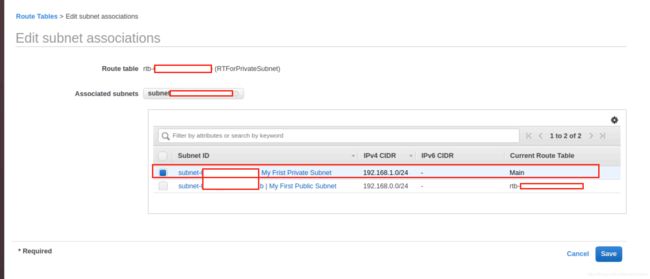

创建Private Subnet 的RouteTable

1. 打开如下页面: https://ap-southeast-1.console.aws.amazon.com/vpc/home?region=ap-southeast-1#RouteTables:sort=routeTableId

2. 点击页面中的Create route table按钮,输入以下配置后点击Create按钮创建路由表:

Name tag: RTForPrivateSubnet

VPC: MyFirstVPC

3.创建成功后会出现如下页面,点击 Close按钮返回到路由表列表.

4.将private subnet与路由表进行关联: 在列表中选中刚刚创建的路由表,点击页面下方的Subnet Asociations选项卡,然后点击Edit subnet associations按钮开始进行关联:

5. 在关联配置页面选择刚刚创建的private subnet,然后进行保存

6. 保存成功后,返回到路由表列表,在列表中选中刚刚创建的路由表,点击页面下方的Routes选项卡,然后点击Edit route按钮开始进行编辑:

7. 在编辑页面,点击Add route添加路由规则,将发往外部的请求转向NAT Instance,添加完成后进行保存.

Destination: 0.0.0.0/0

Target: NatInstanceForMyFirstVPC (首先在下拉列表中选择Instance,然后从Instance的列表中选择NatInstanceForMyFirstVPC)

![]()

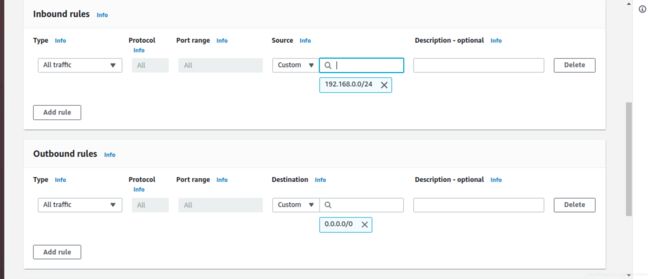

创建用于Private Instance的Security Group

1. 打开如下页面: https://ap-southeast-1.console.aws.amazon.com/ec2/v2/home?region=ap-southeast-1#SecurityGroups:

2. 点击页面中的Create securoty group按钮,进入编辑页面,输入如下配置:

Security group name: PrivateSubnetSecurityGroup

Description: PrivateSubnetSecurityGroup

VPC:MyFirstVPC

Inbound rules:

Type: All traffic Source: Custome 192.168.0.0/24 (表示允许所有来自公共子网的请求)

Outbound rules:

Type: All traffic, Destination: Custome 0.0.0.0/0 (表示允许拥有该security group的实例对所有对外部资源的访问)

配置完成后点击Create security group完成创建.

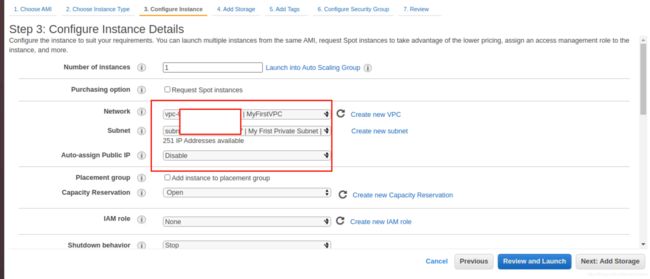

启动Private EC2 Instance

1. 打开如下页面:https://ap-southeast-1.console.aws.amazon.com/ec2/v2/home?region=ap-southeast-1#Instances:

点击Lunch Instance按钮开始创建实例

2.选择Free tire only的Ubuntu的AMI来创建实例:

3.选择免费的实例类型:

4.实例配置,配置完成后点击 Next:Add Storage按钮:

数量: 1

Network: MyFirstVPC

Subnet: My First Private Subnet

Auto-assign Public IP: Disable

5. 存储配置,不需要添加额外存储,击 Next:Add Tag按钮,添加如下tag:

Name: MyFirstPrivateInstance

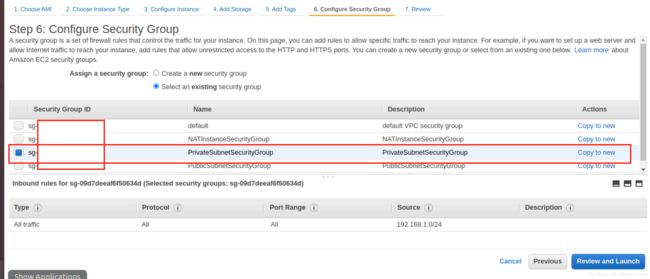

然后点击Next: Configure Security Group按钮.

6.选择之前创建的PrivateSubnetSecurityGroup

7. 点击Review and Lunch按钮,确认配置,确认无误后点击Lunch按钮进行启动,在弹出的对话框中选择之前创建的KeyForMyFirstVPC的key pair,勾选checkbox之后,点击Lunch Instances按钮进行启动.

启动完成后将进入如下页面:

测试Public Instance对Private Instance的访问

首先远程登录到Public Instance,

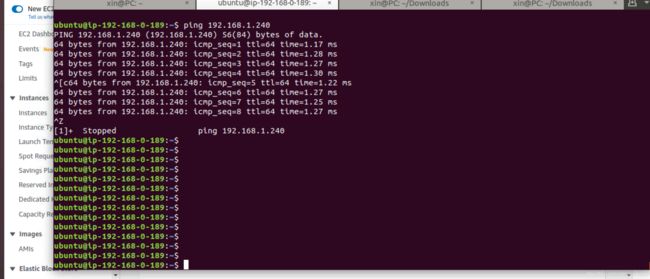

在Public Instance的console输入: ping privateInstanceIP,可以接收到返回包则表明public instance可以访问private instance:

测试Private Instance对外网的访问

首先将KeyForMyFirstVPC.pem从本地电脑发送到public instance:

$ scp -i KeyForMyFirstVPC.pem KeyForMyFirstVPC.pem [email protected]:~远程登录到public instance

在private nstance的主页面上点击Connect按钮,根据提示从public instance远程登录到private instance:

Connect提示信息:

从public instance远程登录到private instance(记得修改ip为真实的ip):

ubuntu@ip-192-168-0-189:~$ ssh -i "KeyForMyFirstVPC.pem" [email protected]

登录成功后会显示当前instance的private ip, 输入如下更新命令尝试对系统进行更新,可以更新成功则表示可以对外部网络进行正常访问:

$ sudo apt-get update && sudo apt upgrade -y

至此我们已经成功创建了Private Subnet和Private Instance.