使用GNS3进行ACL访问控制列表的配置

一、基本网络的配置(未使用ACL):

1. 实验拓扑图:

下图中标注了各个接口,以及IP地址的设置,可以更加方便的操作实验。

2. 路由器的配置:

2.1> R1路由器的基本网络配置:

configure terminal

interface f0/0

ip address 202.100.10.1 255.255.255.0

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 202.100.10.2

exit

write

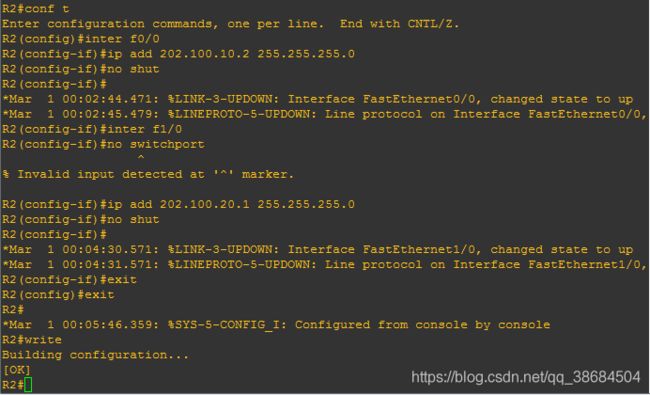

2.2> R2路由器的基本网络配置:

configure terminal

interface f0/0

ip address 202.100.10.2 255.255.255.0

no shutdown

interface f1/0

ip address 202.100.20.1 255.255.255.0

no shutdown

exit

exit

write

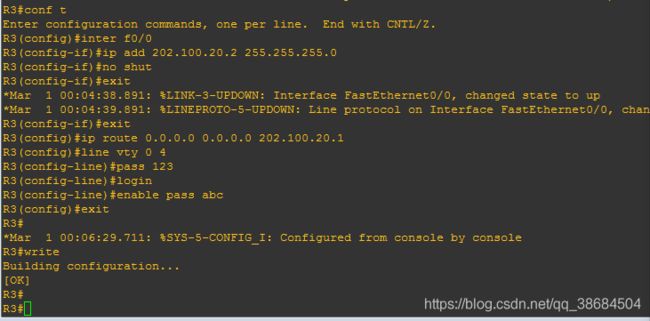

2.3> R3路由器的基本网络配置:

configure terminal

interface f0/0

ip address 202.100.20.2 255.255.255.0

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 202.100.20.1

line vty 0 4

pass 123

login

exit

enable pass abc //由用户模式进入特权模式时要输入的密码

exit

write

line是进入行模式的命令,Console、AUX、VTY、TTY……都是行模式的接口,需要用line配置。

VTY是虚拟终端口,使用Telnet时进入的就是对方的VTY口。

路由器上有5个VTY口,分别0、1、2、3、4,如果想同时配置这5口,就line vty 0 4

Cisco的设备管理有很多种方式,如Console、HTTP、TTY、VTY或其它网管软件,但我们远程管理较为常用的一种方式肯定是VTY方式。

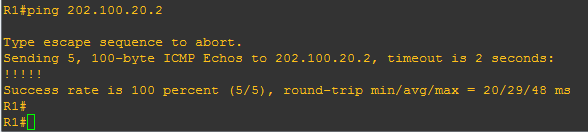

3. 连通性测试:

R1#ping 202.100.20.2(能ping通R3路由器的f0/0接口)

R1#telnet 202.100.20.2(能远程登录R3路由器)

二、ACL访问控制列表的配置

ACL访问控制列表

- 访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来控制端口进出的数据包。

- 配置ACL后,可以限制网络流量,允许特定设备访问,指定转发特定端口数据包等

ACL有两个方向:

- 出:已经过路由器的处理,正离开路由器接口的数据包

- 入:已经到达路由器接口的数据包,将被路由器处理

访问控制列表的类型:

- 标准访问控制列表:基于源IP地址过滤数据包,标准访问控制列表的访问控制列表号是1~99

- 扩展访问控制列表:基于源IP地址、目的ip地址、指定协议、端口和标志来过滤数据包,扩展访问控制列表的访问控制列表号是100~199

- 命名访问控制列表:命名访问控制列表允许在标志和扩展访问控制列表中使用名称代替表号

标准ACL配置

1. 标准ACL:

- 标准ACL的编号为1-99,L只能对IP报文的源地址做限制

- permit:允许IP报文通过,deny:拒绝报文通过(丢弃)

- 通配符掩码:ACL条目中的IP地址后面跟的是通配符掩码,不是子网掩码, 通配符掩码的计算:(255.255.255.255)减(子网掩码), 例如:子网掩码为:255.255.255.0,通配符掩码为:0.0.0.255

- 通配符掩码的含义:二进制0:表示检查,二进制1:表示忽略(不检查)

2. 标准ACL语法:

access-list 编号(1-99) permit|deny 源IP地址 通配符掩码

特殊关键字:

- host :表示单个主机的IP地址(例如:host 192.168.10.1,也可表示为:192.168.10.1 0.0.0.0)

- any: 表示任意IP地址,即:0.0.0.0 255.255.255.255

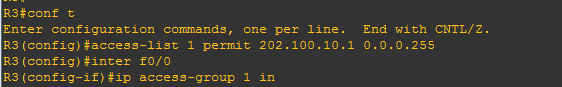

3. 标准ACL配置(R3路由器上的全局模式下配置):

3.1> 实验拓扑图:

configure terminal

access-list 1 deny 202.100.10.1 0.0.0.0(禁止R1路由器访问R3)

或者:(access-list 1 deny host 202.100.10.1)

interface f0/0(在接口ACL)

ip access-group 1 in

access-list 1 permit any(允许任意主机访问R3路由器)

或者:(access-list 1 permit 0.0.0.0 255.255.255.255)

(下图为允许R1访问R3路由器)

注: 方向

in (IP报文从路由器接口进入时,应用ACL)

out(IP报文从路由器接口出去时,应用ACL)

扩展ACL配置

1. 扩展ACL:

扩展ACL的编号为100-199

扩展ACL可以限制:

- IP报文的源地址、目标地址

- 协议(IP、ICMP、TCP、UDP)

- 源端口(TCP、UDP)

- 目标端口(TCP、UDP)

2. 扩展ACL语法:

access-list 扩展ACL编号(100-199) permit|deny 协议名(IP、ICMP、TCP、UDP) 源IP地址 通配符掩码 目的IP地址 通配符掩码 eq 服务名(或端口号)

3. 扩展ACL配置(R3路由器上的全局模式下配置):

3.1> 实验拓扑图:

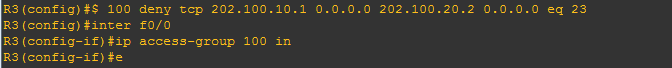

3.2> 路由器的配置: (R3路由器)

access-list 100 deny tcp host 202.100.10.1 host 202.100.20.2 eq telnet(禁止R1以Telnet方式访问R3)

或者:(access-list 100 deny tcp 202.100.10.1 0.0.0.0 202.100.20.2 0.0.0.0 eq 23)

access-list 100 permit tcp any any

interface f0/0

ip access-group 100 in

exit

exit

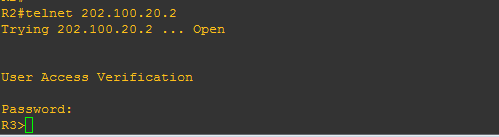

3.3> 连通性测试:

R3(config)#no access-list 1

R1#telnet 202.100.20.2(远程登录R3路由器失败)

R2#telnet 202.100.20.2(远程登录R3路由器成功)