【Writeup】2017陕西网络空间安全技术大赛CSTC misc部分

Misc 一维码

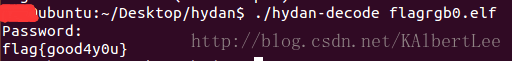

扫描一维码得到keyword:hydan

对一维码使用Stegsolve LSB隐写提取得到一个ELF文件

网上找hydan得到这个信息隐藏工具

安装好,然后执行

./hydan-decode flagrgb0.elf

密码为hydan

得到flag

Misc 种棵树吧

解压之后有两个图片

1111.jpg查看二进制后可见有一个压缩包,提取出来

提取得到的gif是损坏的,需要补齐头部“GIF8”

打开1.gif动图,单幅截下来,得到

In-order{RY!heHVaL-goAI{dxj_GpnUw8}kzu*Er:s56fFl2i}

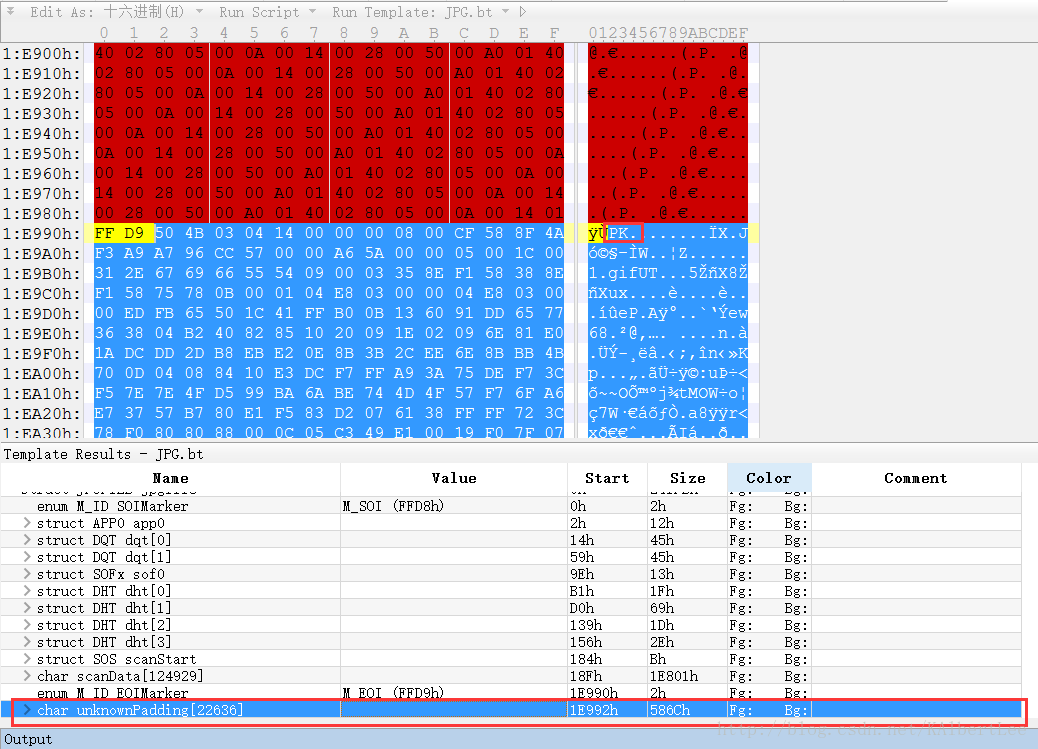

2222.jpg查看其JPG图片属性,得到

Post-order{YR!eVa-gLAoxd_j{pw}8zkUnGuIHh:r65f2lFsEi*}

则这两个字符串代表着中序遍历和后序遍历,根据题目意思,我们可以建出一棵树

In-order{RY!heHVaL-goAI{dxj_GpnUw8}kzu*Er:s56fFl2i}

Post-order{YR!eVa-gLAoxd_j{pw}8zkUnGuIHh:r65f2lFsEi*}

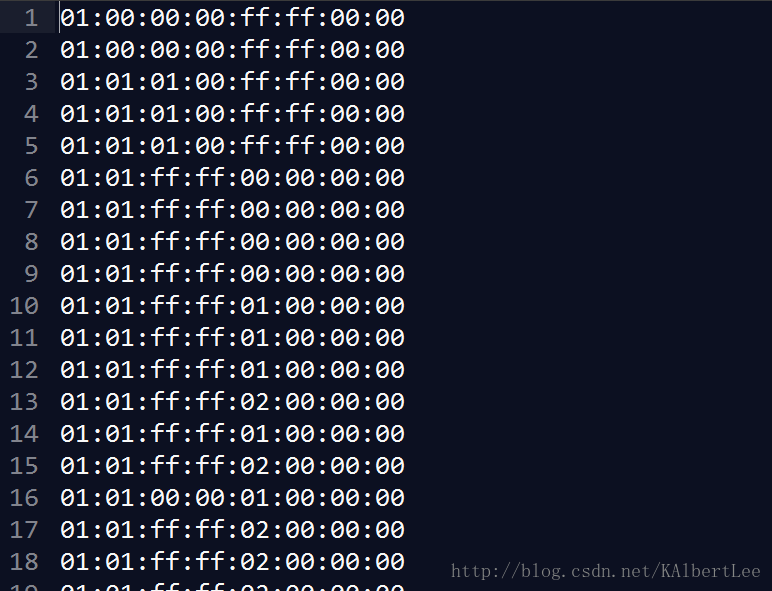

拿个脚本跑一下得到树结构

脚本来源:http://blog.csdn.net/hinyunsin/article/details/6316185

以下省略部分,得到树结构:

从上到下,从左到右读出字母:hi!HEReIsYourFLAG:flag{n52V-jpU6d_kx8zw}

Misc 乾坤

从文件HTTP流导出两个文件,里面包含py脚本和一个exe

在压缩包中exe结尾有一段类似于base64的字符串

而py脚本是一个encode

写一个脚本进行解密decode

from base64 import b64decode

flag = #‘from exe end’太多了就不贴了

#print flag

flag =flag.replace("_","1")

flag = flag.replace("*","W")

flag = list(flag)

flag.reverse()

flag = "".join(flag)

for i in range(0,25):

flag=b64decode(flag)

print flag

flag:flag{n1_hEn_baNg_0}Misc 轨迹

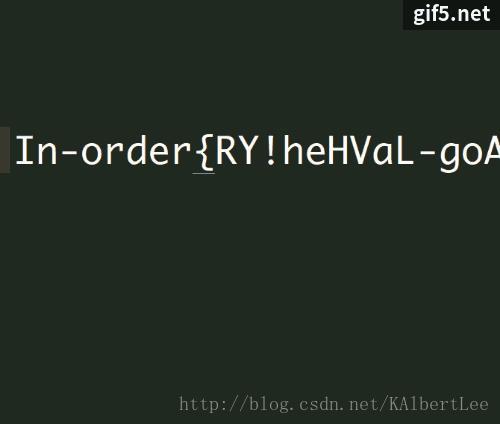

有一个记录USB的数据包

百度找到这篇文章http://bobao.360.cn/learning/detail/3351.html

数据包里面传输了鼠标的位移数据,改变Letfover Capture Data

从数据包截取出这个字段:

tshark.exe -r trace.io.pcap -T fields -eusb.capdata > usbdata.txt得到如下:

然后根据上面那篇文章写一个脚本:

其中

int(line[1],16) 1是按下左键,2是按下右键,0没按

int(line[2],16) int(line[3],16) 第3位:0x0正0xff负->第2位:正右负左

int(line[4],16) int(line[5],16) 第5位:0x0正0xff负->第4位:正下负上

f =open("point.txt","w")

nums = []

data = open('usbdata.txt','r')

posx = 0

posy = 0

line = data.readline()

while line != "":

line = line[:-1].split(":")

x= int(line[2],16)

y= int(line[4],16)

if int(line[3],16) == 0xff :

x -= 0x100

if int(line[5],16) == 0xff :

y -= 0x100

posx += x

posy += y

btn_flag = int(line[1],16) # 1for left , 2 for right , 0 for nothing

if btn_flag == 1 :

print >>f,posx , posy

line = data.readline()

f.close()于是得到鼠标的位移产生的点:

然后使用kali下的gunuplot进行作图:

plot

画反了,反转一下

flag{stego_xatu@}

Misc 我们的秘密(后面补的题)

本来在赛场内没做出来,不知道暴力保平安这个道理,赛后得到大佬提醒得到做法

首先是一个文件,拖到hex查看器内发现是个压缩包,并且里面发现三个文件

然而以压缩包形式打开却只有一个文件。。。并且加密了

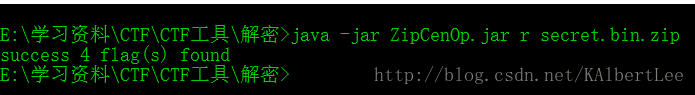

尝试使用ZipCenOp.jar解密发现可以,证明是伪加密

打开之后却发现这个txt。。也没什么用

之后只能是把另外两个文件抠出来

发现这两个压缩包也同样需要解密。。。并且ZipCenOp.jar也无法解开,可能是真加密

(经大佬提点)对cool.zip这个压缩包进行口令爆破,额,爆破过程就省略了

得到的是3xatu2o17,解开得到cool.wav

是摩斯电码,解密得到CTFSECWAR2017

然后以3xatu2o17作为密码解密actorshow.zip,得到一个《人民的名义》小视频(出题人最近很上瘾啊)

并不能发现有什么异常,然后(经大佬提点)使用oursecret(我们的秘密)一个信息隐藏软件进行解密,解密密码用上一步的CTFSECWAR2017

得到flag{v1de0_c0nc3a1_lala}

Misc 什么玩意(后面补的题)

得到两个文件:whatisit和whatisthat,首先先看whatisthat,里面有明文,百度谷歌各种方式,查到这是个Bluetooth握手包,需要在文件名补上.cvs表单格式

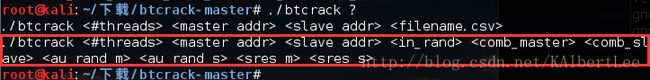

然后再寻找Bluetooth破解工具,在github找到这么一个东西:BTcrack

简单学习一下使用方法,然后可以进行破解:

尝试以这里的Link Key: f7:e6:e3:2c:1d:2a:0b:5f:c2:4c:41:fa:b5:30:8c:b7作为flag提交,可是不对

可能是whatisit里面才包含key

然后得采用第二种格式的输入才行,于是在whatisit里面找对应的参数

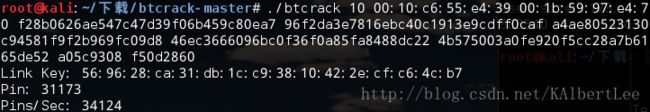

经过近百次的尝试,终于找到对应的参数输入

就是这个

拿到Link Key: 56:96:28:ca:31:db:1c:c9:38:10:42:2e:cf:c6:4c:b7

flag{569628ca31db1cc93810422ecfc64cb7}

至此 Misc .AK .END