一、简介

Ansible的强大之处在与playbooks中,但是要想很好的使用playbooks,我们首先要具备一些基础。如:如何写一个一次性的脚本命令?怎么知道有哪些模块?各个模块是如何使用的?等。

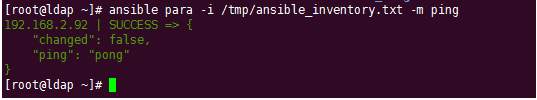

通过本文,可以了解如何使用一次性命令和部分模块的使用。

安装好Ansible之后,要开始工作,还需要创建一个被控制主机列表清单.默认读取/etc/ansible/hosts,如果该文件不存在,则要收到进行创建.

[root@ldap ~]# cat /etc/ansible/hosts

[para]

192.168.2.92

也可以通过环境变量 ANSIBLE_INVENTORY 来设置默认清单文件,1.9版本之前用 ANSIBLE_HOSTS

export ANSIBLE_INVENTORY=~/ansible_hosts

另外Ansible默认是通过SSH key和远程被控制主机进行通信,当然我们可以SSH password来和远程主机进行通信。 如果使用SSH KEY,则要将控制主机上的公钥放到被监控主机的/root/.ssh/authorized_keys文件中,这种方式也是官方提倡的。毕竟直接使用密码存在一定的风险。

二、环境

控制主机: 10.0.2.15

被控制主机: 192.168.2.92

主机清单文件: /tmp/ansible_inventory.txt

[root@ldap ~]# cat /tmp/ansible_inventory.txt

[para]

192.168.2.92

三、创建SSH认证文件

# 该操作是在控制主机中进行。

SSH认证文件创建成功之后,将控制主机的公钥文件 id_rsa.pub 添加到被控制主机的~/.ssh/authorized_keys。

# ~ 指的是控制主机和被控制主机通信的用户家目录。

# id_rsa 是控制主机的私钥文件,要严格保管。

# id_rsa.pub 是控制主机的公钥文件,可随意分发。

四、分发公钥文件

如何将公钥文件添加到被控制主机的~/.ssh/authorized_keys呢?一般我们可以通过scp的方式,将公钥文件上传到被控制主机中。既然我们讲到Ansible,那么我们就可以使用它来完成。

方法一:

通过copy 和 file模块来进行。

[root@ldap ~]# ansible para -i /tmp/ansible_inventory.txt -m copy -a "src=/root/.ssh/id_rsa.pub dest=/tmp/authorized_keys" -k

# 将公钥文件拷贝到被控制主机

# para 是主机组的名称

# -i 指明主机清单文件

# -m copy 使用模块,模块名称copy 。 ansible-doc -l 列出所有可用模块

# -a 模块选项 ansible-doc -s <模块名称> 列出模块参数

# -k 指明使用SSH PASSWD 进行认证

[root@ldap ~]#ansible all -m file -a "path=/root/.ssh state=directory" -k

[root@ldap ~]#ansible all -m shell -a "cat /tmp/authorized_keys >> /root/.ssh/authorized_keys" -k

# 如果被控制主机中用户家目录中不存在.ssh目录,就创建。

# 然后将上传的公钥文件追加到用户的authorized_keys文件中

方法二:

通过authorized_key模块来进行添加

[root@ldap ~]#ansible para -i /tmp/inventory.txt -m authorized_key -a "user=root key='{{ lookup('file','/root/.ssh/id_rsa.pub') }}'" -k

#lookup('file','/root/.ssh/id_rsa.pub') 是读取/root/.ssh/id_rsa.pub的内容

五、总结

通过以上两种方法都可以将控制主机的SSH公钥文件,加载到被控制主机的authorized_keys文件中,以后再在被控制主机上的运行命令就不需要输入被控制主机的密码了。

=============================分割线===========================

虽然成功了,但是问题来了!对于多个主机,密码存在差异,我要一个个执行输入吗?岂不是累死,不累死也烦死了。那该如何是好呢?~~~~~~~请你接着look

在进行以下步骤前,要先把192.168.2.92中存在的PUBkey清空

[root@ldap ~]# ansible para -i /tmp/ansible_inventory.txt -m authorized_key -a "user=root key='{{ lookup('file','/root/.ssh/id_rsa.pub') }}' state=absent"

#清空之后,在执行命令时,就需要加入-k参数,然后输入密码,否则报错。

修改ansible配置文件/etc/ansible/ansible.cfg

echo "host_key_checking = False" >> /etc/ansible/ansible.cfg

#关闭host_key_checking

#新增一台主机192.168.2.94

[root@ldap ~]# cat /tmp/ansible_inventory.txt

[para]

192.168.2.94 ansible_connection=ssh ansible_ssh_user=root ansible_ssh_pass=pass1

192.168.2.92 ansible_connection=ssh ansible_ssh_user=root ansible_ssh_pass=pass2

#ansible_connection=ssh 使用ssh连接

#ansible_ssh_user=root root用户名

#ansible_ssh_pass=passx root用户密码

再次通过authorized_key模块,来分发公钥文件

[root@ldap ~]# ansible para -i /tmp/ansible_inventory.txt -m authorized_key -a "user=root key='{{ lookup('file','/root/.ssh/id_rsa.pub') }}'

友情提示:

通过次方法成功分发控制主机公钥文件后,请开启host_key_checking,并清除INVENTORY中的连接信息!!!