云计算基础-基本概念(一)

云计算基本概念(一)

-

- 一,网络

-

- 1. VPC 虚拟专有网络

- 2. LB 负载均衡

- 3. vFW 虚拟防火墙

- 4. TOR

- 5. Region

- 6. AZ 可用区

- 7. Overlay和Underlay

- 8. VPC对等连接

- 9. BGW

- 10. NAT Gateway

- 11. DPDK

- 二,计算

-

- 1. ECS ,云主机

- 2. 弹性伸缩

- 3. 容器

- 4. Kubernetes (k8s)

- 5. 镜像

- 三, 存储

-

- 1. 云硬盘

- 2. OSS

- 3. Bucket / Object

- 4. NAS

- 5. NFS

- 四,云中间件

-

- 1. Zookeeper

- 2. Kafka

- 3. Elasticsearch

- 4. 消息队列

- 5. API网关

- 6. 微服务

- 五,云平台管理

-

- 1. AK/SK

- 2. MFA

- 3. IAM

- 4. 单点登录

一,网络

1. VPC 虚拟专有网络

VPC(Virtual Private Cloud)是公有云上自定义的逻辑隔离网络空间,是一块可我们自定义的网络空间,与我们在数据中心运行的传统网络相似,托管在VPC内的服务资源包括,如云主机、负载均衡、云数据库等。可以自定义网段划分、IP地址和路由策略等,并通过安全组和网络ACL等实现多层安全防护。同时也可以通过VPN或专线连通VPC与数据中心,灵活部署混合云

2. LB 负载均衡

负载均衡可以对多台云主机进行流量分发,提升应用系统的对外服务能力,消除单点故障。

-

ALB 应用负载均衡(七层负载)

-

NLB 网络负载均衡 (四层负载)

-

ELB 弹性负载均衡 ,负责将前端流量均衡地发放到后端服务器

3. vFW 虚拟防火墙

4. TOR

TOR(Top of Rack)接入方式是一种由服务器到交换机或交换机到交换机的一种较为常见的布线方式。TOR交换机既可以是接入层交换机又可以是汇聚层交换机还可以是核心层交换。**当TOR交换机位于服务器机柜顶部,起到衔接服务器与核心层或汇聚层交换机的作用时,则称之为接入层交换机;**当TOR交换机位于交换机机柜顶部,则称为汇聚层或核心层交换机

5. Region

不同的地域即不同的地理区域,Region 里 可包含多个AZ

6. AZ 可用区

Availability Zone简称AZ。单个地域下可以包含多个AZ,不同AZ之间实现资源隔离,保障资源的高可用性。同地域下的AZ通常采用低延迟与高带宽的线路进行互联。AZ代表是中心可用区,在Region中

7. Overlay和Underlay

UnderLay

指的是物理网络,也叫支撑网络,它由物理设备和物理链路组成。常见的物理设备有交换机、路由器、防火墙、负载均衡、入侵检测、行为管理等,这些设备通过特定的链路连接起来形成了一个传统的物理网络,这样的物理网络,我们称之为UnderLay网络

Overlay

overlay是基于隧道技术实现的,overlay的流量需要跑在underlay之上,是虚拟化的网络,一般通过VXLAN技术实现

8. VPC对等连接

VPC 对等连接是一种跨VPC网络互联服务,可以使私有网络 IP 在对等 VPC 之间路由流量,就像它们属于同一网络一样

9. BGW

数据中心南北向网关对接专线通道,提供客户业务的虚拟网络通道

10. NAT Gateway

NAT为Network Address Translator的缩写。NAT网关可以为用户提供企业级VPC公网接入服务

11. DPDK

. DPDK全称Intel Data Plane Development Kit,是intel提供的数据平面开发工具集,为Intel architecture(IA)处理器架构下用户空间高效的数据包处理提供库函数和驱动的支持。通俗地说,就是一个用来进行包数据处理加速的软件库。

DPDK不同于Linux系统以通用性设计为目的,而是专注于网络应用中数据包的高性能处理。具体体现在DPDK应用程序是运行在用户空间上利用自身提供的数据平面库来收发数据包,**绕过了Linux内核协议栈对数据包处理过程**。它不是一个用户可以直接建立应用程序的完整产品,不包含需要与控制层(包括内核和协议堆栈)进行交互的工具。

相比原生 Linux(Native Linux),采用Intel DPDK技术后能够大幅提升IPV4的转发性能,可以让用户在迁移包处理应用时(从基于NPU的硬件迁移到基于Intel x86的平台上),获得更好的成本和性能优势。同时可以采用统一的平台部署不同的服务,如应用处理,控制处理和包处理服务

二,计算

1. ECS ,云主机

基础计算服务单元,实例规格(vCPU及内存)、操作系统、磁盘、网络、安全等

2. 弹性伸缩

弹性伸缩AS(Auto Scaling)是一项 Web 服务,可以根据您的业务需求和策略,自动调整云主机计算资源,可帮助确保您拥有适量的云主机实例来处理您的应用程序负载

3. 容器

容器的本质,一句话解释,就是一组受到资源限制,彼此间相互隔离的进程

其中namespace用来做访问隔离(每个容器进程都有自己独立的进程空间,看不到其他进程),cgroups用来做资源限制(cpu、内存、存储、网络的使用限制)。总的来说容器就是一种基于操作系统能力的隔离技术

4. Kubernetes (k8s)

Kubernetes是Google开源的容器集群管理系统(谷歌内部:Borg)在Docker技术的基础上,为容器化的应用提供部署运行、资源调度、服务发现和动态伸缩等一系列完整功能,提高了大规模容器集群管理的便捷性。

Kubernetes是一个完备的分布式系统支撑平台,具有完备的集群管理能力,多扩多层次的安全防护和准入机制、多租户应用支撑能力、透明的服务注册和发现机制、內建智能负载均衡器、强大的故障发现和自我修复能力、服务滚动升级和在线扩容能力、可扩展的资源自动调度机制以及多粒度的资源配额管理能力。同时Kubernetes提供完善的管理工具,涵盖了包括开发、部署测试、运维监控在内的各个环节。

Pod是Kubernetes创建或部署的最小/最简单的基本单位,一个Pod代表集群上正在运行的一个进程。

一个Pod封装一个应用容器(也可以有多个容器),存储资源、一个独立的网络IP以及管理控制容器运行方式的策略选项。

5. 镜像

云主机镜像:实例运行环境预置模版,包含服务器的预配置环境(操作系统和其他已安装的软件)

三, 存储

1. 云硬盘

数据块级存储

2. OSS

对象存储,也叫做基于对象的存储,是用来描述解决和处理离散单元的方法的通用术语,这些离散单元被称作为对象。

就像文件一样,对象包含数据,但是和文件不同的是,对象在一个层结构中不会再有层级结构。每个对象都在一个被称作存储池的扁平地址空间的同一级别里,一个对象不会属于另一个对象的下一级。

文件和对象都有与它们所包含的数据相关的元数据,但是对象是以扩展元数据为特征的。每个对象都被分配一个唯一的标识符,允许一个服务器或者最终用户来检索对象,而不必知道数据的物理地址。这种方法对于在云计算环境中自动化和简化数据存储有帮助

3. Bucket / Object

Bucket是用户用来管理所存储Object的储物空间。每个用户可以拥有多个Bucket。Bucket的名称在OSS的范围内必须是全局唯一的,一旦创建之后无法修改名称

Object是OSS存储数据的基本单元,称为OSS对象,也被称为OSS的文件。用户可以把Object简单理解为文件夹中的文件。

Bucket对用户来说是一个管理Object的单元,所有的Object都必须隶属于某个Bucket。Bucket有一些属性用来控制Region、Object的访问控制、Object的生命周期等,这些属性是作用在该Bucket下所有的Object上的,因此用户可以灵活创建不同的Bucket来完成不同的管理功能。

4. NAS

NAS(Network Attached Storage:网络附属存储)按字面简单说就是连接在网络上,具备资料存储功能的装置,因此也称为网络存储器。它是一种专用数据存储服务器

NAS通常在一个LAN上占有自己的节点

NAS服务器一般由存硬件、操作系统以及其上的文件系统等几个部分组成。NAS通过网络直接连接磁盘储存阵列,磁阵列具备了高容量、高效能、高可靠等特征

5. NFS

网络文件系统(NFS)是文件系统之上的一个网络抽象,来允许远程客户端以与本地文件系统类似的方式,来通过网络进行访问。虽然 NFS 不是第一个此类系统,但是它已经发展并演变成 UNIX系统中最强大最广泛使用的网络文件系统。NFS 允许在多个用户之间共享公共文件系统,并提供数据集中的优势,来最小化所需的存储空间

能够支持在不同类型的系统之间通过网络进行文件共享

四,云中间件

1. Zookeeper

Zookeeper 是为分布式应用程序提供高性能协调服务的工具集合,也是Google的Chubby一个开源的实现,是Hadoop 的分布式协调服务。它包含一个简单的原语集,分布式应用程序可以基于它实现配置维护、命名服务、分布式同步、组服务等。Zookeeper可以用来保证数据在ZK集群之间的数据的事务性一致。其中ZooKeeper提供通用的分布式锁服务,用以协调分布式应用

2. Kafka

Kafka是最初由Linkedin公司开发,是一个分布式、支持分区的(partition)、多副本的(replica),基于zookeeper协调的分布式消息系统,它的最大的特性就是可以实时的处理大量数据以满足各种需求场景:比如基于hadoop的批处理系统、低延迟的实时系统、storm/Spark流式处理引擎,web/nginx日志、访问日志,消息服务等等,用scala语言编写,Linkedin于2010年贡献给了Apache基金会并成为顶级开源 项目。

3. Elasticsearch

Elasticsearch是一个开源的分布式、RESTful 风格的搜索和数据分析引擎,它的底层是开源库Apache Lucene。

4. 消息队列

MQ(Message Queue)

消息队列可以简单理解为:把要传输的数据放在队列中。

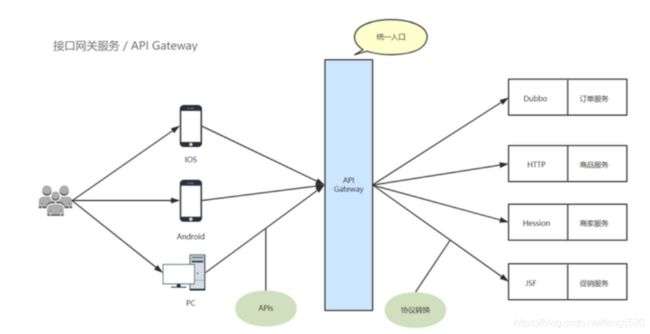

5. API网关

将所有API的调用统一接入API网关层,由网关层负责接入和输出

6. 微服务

引用: https://www.jianshu.com/p/7293b148028f

五,云平台管理

1. AK/SK

云主机需要通过使用Access Key Id / Secret Access Key加密的方法来验证某个请求的发送者身份。Access Key Id**(AK)用于标示用户**,Secret Access Key(SK)是用户用于加密认证字符串和云厂商用来验证认证字符串的密钥,其中SK必须保密。 AK/SK原理使用对称加解密。

2. MFA

通过增加至少1个除口令之外的验证因子到身份验证过程,多因子身份验证(MFA)解决方案可以更好地保护用户凭证并简化口令管理。这些额外的验证因子可以是你拥有的东西,比如令牌;或者你具备的东西,比如指纹或红膜扫描;还可以是某些只有你才知道的东西,比如口令。

常见MFA方法:一次性短信验证码; 硬件令牌

3. IAM

IAM(IDENTITY & ACCESS MANAGEMENT),身份验证以及访问控制,一种对资源提供可控安全的访问解决方案,现在的公有云基本都支持IAM来对公有云资源提供授权访问,各大云厂商命名可能不一致,如阿里称为RAM (Resource Access Management),但所支持功能基本都是一样.

概况来说IAM主要在发生资源访问时,首先是身份验证,然后是访问权限验证,以上两步通过后才能访问资源.否则访问会被拒绝

4. 单点登录

在多个应用系统中,只需要登录一次,就可以访问其他相互信任的应用系统,

应用场景:第三方应用登录,从微信跳转登录京东

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kJyzmjSh-1592651976514)(C:\Users\86189\AppData\Roaming\Typora\typora-user-images\image-20200620173601653.png)]

图中有4个系统,分别是Application1、Application2、Application3、和SSO。Application1、Application2、Application3没有登录模块,而SSO只有登录模块,没有其他的业务模块,当Application1、Application2、Application3需要登录时,将跳到SSO系统,SSO系统完成登录,其他的应用系统也就随之登录了。这完全符合我们对单点登录(SSO)的定义