HTTPS_SSL配置的步骤以及原理说明

说在前面:

1.单向认证,就是传输的数据加密过了,但是不会校验客户端的来源

2.双向认证,如果客户端浏览器没有导入客户端证书,是访问不了web系统的,找不到地址,想要用系统的人没有证书就访问不了系统HTTPS概念

HTTPS(全称:Hyper Text Transfer Protocol over Secure Socket Layer),是以安全为目标的HTTP通道,简单讲是HTTP的安全版。即HTTP下加入SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。 它是一个URI scheme(抽象标识符体系),句法类同http:体系。用于安全的HTTP数据传输。https:URL表明它使用了HTTP,但HTTPS存在不同于HTTP的默认端口及一个加密/身份验证层(在HTTP与TCP之间)。这个系统的最初研发由网景公司(Netscape)进行,并内置于其浏览器Netscape Navigator中,提供了身份验证与加密通讯方法。现在它被广泛用于万维网上安全敏感的通讯,例如交易支付方面。

HTTP 和 HTTPS 的相同点

大多数情况下,HTTP 和 HTTPS 是相同的,因为都是采用同一个基础的协议,作为 HTTP 或 HTTPS 客户端——浏览器,设立一个连接到 Web 服务器指定的端口。当服务器接收到请求,它会返回一个状态码以及消息,这个回应可能是请求信息、或者指示某个错误发送的错误信息。系统使用统一资源定位器 URI 模式,因此资源可以被唯一指定。而 HTTPS 和 HTTP 唯一不同的只是一个协议头(https)的说明,其他都是一样的。

HTTP 和 HTTPS 的不同之处

- HTTP 的 URL 以 http:// 开头,而 HTTPS 的 URL 以 https:// 开头

- HTTP 是不安全的,而 HTTPS 是安全的

- HTTP 标准端口是 80 ,而 HTTPS 的标准端口是 443

- 在 OSI 网络模型中,HTTP 工作于应用层,而 HTTPS 工作在传输层

- HTTP 无需加密,而 HTTPS 对传输的数据进行加密

- HTTP 无需证书,而 HTTPS 需要认证证书

■ HTTPS有什么用?

HTTPS作为一种全新的安全协议,对网站本身以及访问网站的网友都有着更好的安全性,防止隐私泄露。

对于站长来说,HTTPS可以避免第三方窃听或阻断流量,保护用户的隐私和安全,提升口碑。此外,谷歌开始针对启用HTTPS网站给予更高的搜索引擎权重,可以提升网站流量。另外HTTPS能够更好的保护网站数据独享,在如今这个大数据时代,数据就是财富。值得一提的是,随着HTTPS免费证书开始分发,今后有越来越多网站会启用HTTPS,传统的HTTP网站将加速消失。目前IE、Safari、Chrome、Firefox都已经实现了对HTTPS网站支持

SSL(Secure Sockets Layer 安全套接层),及其继任者传输层安全(Transport Layer Security,TLS)是为网络通信提供安全及数据完整性的一种安全协议。TLS与SSL在传输层对网络连接进行加密。作用:

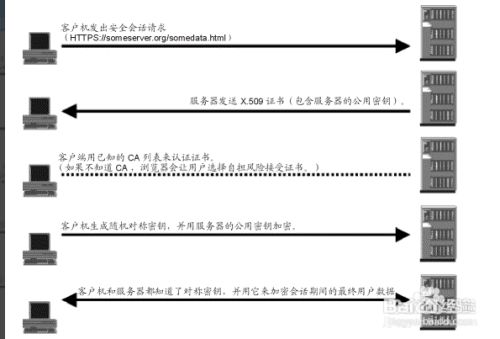

SSL协议的握手过程

SSL 协议既用到了公钥加密技术又用到了对称加密技术,对称加密技术虽然比公钥加密技术的速度快,可是公钥加密技术提供了更好的身份认证技术。SSL 的握手协议非常有效的让客户和服务器之间完成相互之间的身份认证,其主要过程如下:

①客户端的浏览器向服务器传送客户端SSL协议的版本号,加密算法的种类,产生的随机数,以及其他服务器和客户端之间通讯所需要的各种信息。

②服务器向客户端传送SSL协议的版本号,加密算法的种类,随机数以及其他相关信息,同时服务器还将向客户端传送自己的证书。

③客户利用服务器传过来的信息验证服务器的合法性,服务器的合法性包括:证书是否过期,发行服务器证书的CA 是否可靠,发行者证书的公钥能否正确解开服务器证书的“发行者的数字签名”,服务器证书上的域名是否和服务器的实际域名相匹配。如果合法性验证没有通过,通讯将断开;如果合法性验证通过,将继续进行第四步。

④用户端随机产生一个用于后面通讯的“对称密码”,然后用服务器的公钥(服务器的公钥从步骤②中的服务器的证书中获得)对其加密,然后传给服务器。

⑤服务器用私钥解密“对称密码”(此处的公钥和私钥是相互关联的,公钥加密的数据只能用私钥解密,私钥只在服务器端保留。详细请参看: http://zh.wikipedia.org/wiki/RSA%E7%AE%97%E6%B3%95),然后用其作为服务器和客户端的“通话密码”加解密通讯。同时在SSL 通讯过程中还要完成数据通讯的完整性,防止数据通讯中的任何变化。

⑥客户端向服务器端发出信息,指明后面的数据通讯将使用的步骤⑤中的主密码为对称密钥,同时通知服务器客户端的握手过程结束。

⑦服务器向客户端发出信息,指明后面的数据通讯将使用的步骤⑤中的主密码为对称密钥,同时通知客户端服务器端的握手过程结束。

⑧SSL 的握手部分结束,SSL 安全通道的数据通讯开始,客户和服务器开始使用相同的对称密钥进行数据通讯,同时进行通讯完整性的检验。

HTTPS_SSL配置的步骤:

服务器端单向认证:

第一步:进入jdk的安装文件路径下面的bin目录;

第二步:在bin目录下输入以下命令

keytool -genkey -v -alias mykey -keyalg RSA -validity 3650 -keystore c:\sdust.keystore

-dname "CN=你的ip,OU=cn,O=cn,L=cn,ST=cn,c=cn" -storepass 123456 -keypass 123456

说明:

keytool 是JDK提供的证书生成工具,所有参数的用法参见keytool –help

-genkey 创建新证书

-v详细信息

-alias以”mykey”作为该证书的别名。这里可以根据需要修改

-keyalgRSA 指定算法

-keysize 指定算法加密后密钥长度

-keystorec:\sdust.keystore保存路径及文件名

-validity3650证书有效期,单位为天

CN=你的ip,OU=cn,O=cn,L=cn,ST=cn,c=cn 基本信息的配置

CN=你的ip 这个配置务必注意

-storepass 123456789 -keypass 123456789 密码设置

第三步:生成的文件如下图所示

第四步:配置tomcat的server.xml文件[1]redirectPort端口号改为:443

[2]SSL HTTP/1.1 Connector定义的地方,修改端口号为:443

minSpareThreads="5" maxSpareThreads="75" enableLookups="true" disableUploadTimeout="true" acceptCount="100" maxThreads="200" SSLEnabled="true" scheme="https" secure="true" keystoreFile="C:/sdust.keystore" keystorePass="123456" clientAuth="false" sslProtocol="TLS" /> 属性说明:clientAuth:设置是否双向验证,默认为false,设置为true代表双向验证keystoreFile:服务器证书文件路径keystorePass:服务器证书密码truststoreFile:用来验证客户端证书的根证书,此例中就是服务器证书truststorePass:根证书密码 [3] AJP 1.3 Connector定义的地方,修改redirectPort为443 第五步: 重新启动Tomcat就可以了。 附加内容:若要使得应用只能通过https的方式访问,在该项目的web.xml文件中加入如下代码: 可能存在的问题: Eclipse中启动tomcat7.0,本地tomcat配置文件被eclipse恢复。 问题是这样的,在eclipse的servers配置项里,将tomcat的启动配置为了use tomcat location,但是每次在eclipse里publish项目都会把本地G:\tomcate7.0\apache-tomcat-7.0.29\conf下的配置文件(如:tomcat-user.xml添加了用户等信息)给重置,也就是里面添加的内容被清空了,回复到原来的样子: 问题解决方案: 你eclipse工程列表中应该 还有个 Servers 工程,下面会有Tomcat7的配置文件,你把里面的对应配置文件改了。每次是用这个文件来覆盖,tomcat下面的文件的。 特定的目录实现https访问 解决方案: 在web.xml文件中配置相应的路径 相关链接推荐: tomcat开启SSL8443端口的方法 http://www.cnblogs.com/xwdreamer/p/3466661.html