- 2025年渗透测试面试题总结-2025年HW(护网面试) 43(题目+回答)

独行soc

2025年护网面试职场和发展linux科技渗透测试安全护网

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录2025年HW(护网面试)431.自我介绍与职业规划2.Webshell源码级检测方案3.2025年新型Web漏洞TOP54.渗透中的高价值攻击点5.智能Fuzz平台架构设计6.堆栈溢出攻防演进7.插桩技术实战应用8.二进制安全能力矩阵9.C语言内存管理精要10.Pyth

- 【DVWA系列】——SQL注入(时间盲注)详细教程

一只枷锁

网络安全靶场练习sql数据库oracleweb安全网络安全

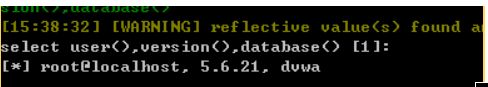

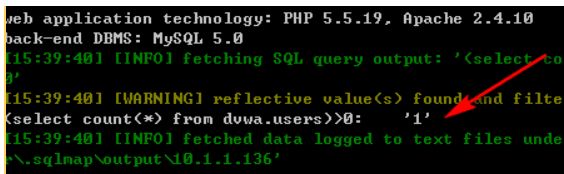

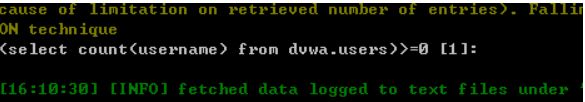

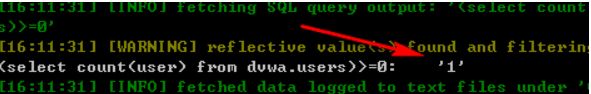

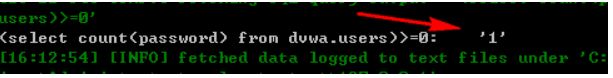

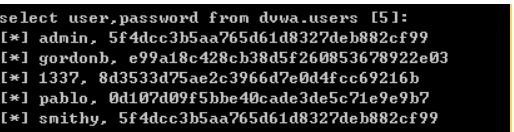

本文仅用于技术研究,禁止用于非法用途。Author:枷锁文章目录一、时间盲注核心原理二、手工注入步骤(附Payload)1.判断注入类型(字符型/数字型)2.猜解数据库名长度3.逐字符猜解数据库名4.猜解表名5.提取关键数据(以admin密码为例)三、自动化工具(sqlmap)1.基础命令2.常用操作四、防御措施分析(Low级别漏洞根源)总结:攻击链与技巧本文环境SecurityLevel:low

- 混合云工具沦为隐蔽的远程代码执行与权限提升载体

FreeBuf-

flaskpython后端

通过WAC执行命令时分配的令牌权限|图片来源:IBM混合云管理工具的安全隐患IBMX-Force团队近日对微软AzureArc进行深入研究,发现这款旨在统一本地与云环境的混合云管理工具,可能成为代码执行、权限提升和隐蔽驻留的潜在攻击载体。这项研究始于IBM红队在一次渗透测试中,偶然发现PowerShell脚本中硬编码的Azure服务主体(ServicePrincipal)密钥,进而触发对Azure

- 2025年渗透测试面试题总结-字节跳动[实习]安全研究员(题目+回答)

独行soc

2025年渗透测试面试指南安全科技区块链linux职场和发展渗透测试网络安全

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录字节跳动[实习]安全研究员1.你投的岗位是安全研究实习生,你了解我们这边主要是做什么的吗2.自我介绍3.现在有什么比较想做的方向吗?4.有没有审过开源框架、cms、中间件之类的?6.在A公司主要做什么的?7.入侵检测主要在做什么?遇到的问题?核心工作:典型问题:8.误报原

- 2025年渗透测试面试题总结-2025年HW(护网面试) 40(题目+回答)

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录2025年HW(护网面试)401.SQL注入读写文件/二次注入/防御2.XSS类型及防御3.CSRF与XSS区别4.文件上传绕过与防御5.服务器解析漏洞6.XXE与SSRF7.RCE与PHP函数区别8.Python迭代器与装饰器9.缓冲区溢出原理/防御10.内网渗透经验1

- 想转行网络安全,可以先看看过来人的建议

孤独的汤姆

web安全安全

在当前就业形势下,不少朋友面临转行的困境。网络安全作为一个热门领域,自然也吸引了许多人的目光。本文将就转行网络安全这一话题,提供一些切实可行的建议。网络安全行业概况网络安全涵盖了从基础的脚本编写到高级的漏洞研究等多个层面。该领域包括但不限于:渗透测试、漏洞评估、恶意软件分析、入侵检测、信息安全管理等。这些内容的复杂性不一,从基础的安全监控到复杂的安全架构设计都涉及其中。这就意味着,尽管有些领域可能

- [晕事]今天做了件晕事83: pen test

mzhan017

英语学习笔记晕事英语学习

这个缩写,就不能顾名思义了,而且pen是一个独立的单词,从读音上来说还容易和pain混淆,所以导致初接触者有些困扰。所以这个pentest的缩写,有些失败。全写是penetrationtest:渗透测试。https://en.wikipedia.org/wiki/Penetration_test修改建议是改成penetest,至少可以和pen在书写上区分,在读音是也可以区分,就读“排你test”。

- 【web安全】SQLMap 参数深度解析:--risk 与 --level 详解

目录简介一、--risk参数:测试风险控制1.基本定义2.各级别详细对比risk=1(默认)risk=2risk=33.使用建议二、--level参数:测试深度控制1.基本定义2.各级别详细对比level=1(默认)level=2level=3level=4level=53.技术实现差异4.使用建议三、参数组合策略1.经典组合方案2.DVWAHigh级别推荐四、性能与效果对比1.测试数据统计2.资

- 基于python的api扫描器系统的设计与实现

博主介绍:✌在职Java研发工程师、专注于程序设计、源码分享、技术交流、专注于Java技术领域和毕业设计✌温馨提示:文末有CSDN平台官方提供的老师Wechat/QQ名片:)Java精品实战案例《700套》2025最新毕业设计选题推荐:最热的500个选题o( ̄▽ ̄)d介绍在当今数字化社会,网络安全问题日益突出,为了有效识别和防范网络威胁,开发一款全面的Web应用渗透测试系统至关重要。本研究基于Py

- 网络渗透2 指纹识别

郭莉914

网络安全web安全

一.指纹识别指纹由于其终身不变性、唯一性和方便性,几乎已成为生物特征识别的代名词。通常我们说的指纹就是人的手指末端正面皮肤上凹凸不平的纹线,纹线规律的排列形成不同的纹型。而本节所讲的指纹是指网站CMS指纹识别、计算机操作系统及Web容器的指纹识别等。在渗透测试中,对目标服务器进行指纹识别是相当有必要的,因为只有识别出相应的Web容器或者CMS,才能查找与其相关的漏洞,然后才能进行相应的渗透操作。C

- 网络安全/Web安全/渗透测试入门/信息收集

&Sinnt&

网络安全web安全网络安全

网络安全/Web安全/渗透测试入门/信息收集本篇文章主要讲解如何进行信息收集,列举了在信息收集中常见的工具和手段。原文地址:sinblog一,whois查询WHOIS查询是一种查找域名注册信息的工具或服务。WHOIS是一个协议,允许用户查询某个域名或IP地址的域名、注册信息以及其他相关互联网的详细数据。WHOIS数据库由多个注册商提供和注册机构维护,公开提供域名注册人的信息。自己购买一个域名,配置

- 2025年渗透测试面试题总结-2025年HW(护网面试) 31(题目+回答)

独行soc

2025年护网面试职场和发展安全linux护网渗透测试

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。目录2025年HW(护网面试)311.自我介绍2.渗透测试流程(五阶段模型)3.技术栈与开发经历4.自动化挖洞实践5.信息搜集方法论6.深度漏洞挖掘案例8.SQL注入实战技巧9.AWVS扫描与防御10.CSRFvsSSRF核心差异11.SSRF正则绕过技术12.虚拟主机识别原

- 2025版最新渗透测试入门教程,从零基础入门到精通,从看这篇开始!

Python_chichi

网络安全安全系统安全web安全

目录渗透测试:不只是找Bug,更是“攻心”?渗透测试“十八般武艺”:你练哪一种?渗透测试“套路”深:六大流派,谁是天下第一?(待续)渗透测试兵器谱:神兵利器大盘点(待续)渗透测试实战演习:看我如何“偷”走你的秘密(待续)从小白到大神:渗透测试修炼手册前言:别再啃那些枯燥的教科书了!想入行网络安全?想玩转渗透测试?别再抱着那些过时的教程死记硬背了!这玩意儿,光靠理论可不行,得结合实战,还得有点“玄学

- Linux安装及常用指令

一、Linux安装简述1.常见Linux发行版发行版特点Ubuntu最流行,用户友好,社区支持强,适合新手CentOS/RockyLinux企业级稳定版本,适合服务器Debian稳定、安全,适合开发或服务器ArchLinux极简、自由度高,适合进阶用户KaliLinux渗透测试专用2.安装方式✅推荐:虚拟机安装(安全、不破坏主系统)工具:VMware/VirtualBox安装流程:下载ISO镜像(

- 渗透测试中 phpinfo() 的信息利用分析

vortex5

web安全php网络安全渗透测试web安全

在渗透测试中,phpinfo()是一个非常常见却极具价值的信息泄露点。这个函数的本意是向开发者展示当前PHP环境的详细配置情况,包括编译选项、扩展模块、环境变量、系统信息、目录路径等。然而一旦该页面被暴露到互联网上,攻击者便可以借此收集大量目标系统的重要信息,从而为后续的漏洞利用、权限提升、提权横向等行为打下基础。本文将从实战角度分析phpinfo()页面中各类信息的渗透利用方式。一、系统与服务器

- 如何用三层防护体系打造坚不可摧的 API 安全堡垒?

url:/posts/0bbb4a455ef36bf6f81ac97189586fda/title:如何用三层防护体系打造坚不可摧的API安全堡垒?date:2025-07-03T18:55:04+08:00lastmod:2025-07-03T18:55:04+08:00author:cmdragonsummary:FastAPI安全与认证综合实战涵盖了JWT认证、OAuth2集成和渗透测试等内

- kali Linux root密码修改

luozhonghua2000

渗透测试linux运维服务器kali

kaliroot密码修改有时候是经常发生的,要么忘记,要么是必须限时要改的,今天记录下,修改方法,以便后续。KaliLinux的前身是BackTrackLinux发行版。KaliLinux是一个基于Debian的Linux发行版,它被认为是最好的渗透测试的Linux发行版之一,而且名副其实。作为一名从事渗透测试的人员,不懂KaliLinux的话,就out了。它他预装了数百种享誉盛名的渗透工具,使你

- 2025年渗透测试 vs 漏洞扫描:本质区别与协同防御实战指南

上海云盾商务经理杨杨

安全网络

引言2025年,随着AI驱动的自适应攻击与量子计算威胁升级,企业对安全评估的需求激增。然而,渗透测试(PenetrationTesting)与漏洞扫描(VulnerabilityScanning)仍被大量混淆——前者年成本超百万仍一票难求,后者自动化率突破90%却误报率居高不下。本文从技术本质、演进趋势与实战场景切入,解析二者差异及协同策略。一、本质区别:五维对比框架维度渗透测试漏洞扫描核心目标模

- Python 进攻性渗透测试(一)

原文:annas-archive.org/md5/dccde1d96c9ad81f97529d78e3e69c9b译者:飞龙协议:CCBY-NC-SA4.0序言Python是一种易学的跨平台编程语言,具有无限的第三方库。许多开源黑客工具都是用Python编写的,可以轻松地集成到你的脚本中。本书被分成了清晰的小部分,你可以按照自己的节奏学习,并专注于对你最有兴趣的领域。你将学会如何编写自己的脚本,并

- TryHackMe-进攻性渗透测试-09_Internal

Sugobet

apache服务器网络安全web安全jenkins

Internal工作范围客户要求工程师对提供的虚拟环境进行外部、Web应用程序和内部评估。客户要求提供有关评估的最少信息,希望从恶意行为者的眼睛进行参与(黑盒渗透测试)。客户端要求您保护两个标志(未提供位置)作为利用证明:user.txtroot.txt此外,客户还提供了以下范围津贴:确保修改主机文件以反映内部文件.thm此参与中允许使用任何工具或技术找到并记下发现的所有漏洞将发现的标志提交到仪表

- TryHackMe-进攻性渗透测试-02_Alfred

Alfred在这个房间里,我们将学习如何利用广泛使用的自动化服务器上的常见错误配置(Jenkins-此工具用于创建持续集成/持续开发管道,允许开发人员在更改代码后自动部署其代码)。之后,我们将使用一种有趣的权限提升方法来获得完整的系统访问权限。由于这是一个Windows应用程序,我们将使用Nishinang来获得初始访问权限。存储库包含一组有用的脚本,用于初始访问、枚举和权限提升。在本例中,我们将

- Python用于进攻性渗透测试教程

董宙帆

Python用于进攻性渗透测试教程Python-for-Offensive-PenTestPythonforOffensivePenTest,publishedbyPackt项目地址:https://gitcode.com/gh_mirrors/py/Python-for-Offensive-PenTest本教程旨在指导您了解并使用Python-for-Offensive-PenTest这一开源项

- Python 进攻性渗透测试(二)

原文:annas-archive.org/md5/dccde1d96c9ad81f97529d78e3e69c9b译者:飞龙协议:CCBY-NC-SA4.0第四章:追捕我吧!在今天的世界里,绕过和劫持软件在互联网上到处都是。然而,明确的使用和执行方式才是让你成为一名优秀的业余黑客的关键。这可以通过正确选择工具并遵循必要的过程,完美地完成手头的任务来实现。在本章中,我们将涵盖以下主题,帮助你实现这一

- [ 渗透测试面试篇 ] 渗透测试面试题大集合(详解)(4-2)XSS注入相关面试题

寒蝉听雨[原ID_PowerShell]

面试总结渗透测试自学篇渗透测试面试分享渗透测试升职加薪网络安全XSS注入面试题网络安全面试题1024程序员节

博主介绍博主介绍:大家好,我是_PowerShell,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】【通讯安全】【web安全】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!渗透方向的岗位,涉及到的知识点是很广泛的。这里我总结了整个一系列的面试题,可能没有覆盖到全部的知识面,但是应该是比较全面的

- SQLmap 使用指南:开启安全测试高效之旅

SQLmap作为一款强大的开源自动化SQL注入工具,在安全测试领域扮演着至关重要的角色,它能够精准检测并有效利用Web应用程序中潜藏的SQL注入漏洞。但请务必牢记,其使用必须严格限定在合法授权的范围内,以确保不触碰法律红线。安装SQLmap在Windows系统中安装SQLmap,首先要确保已成功安装Python环境。因为SQLmap是基于Python开发的,Python环境是其运行的基础。安装好P

- sqlmap使用详解

inrese

最近需要使用sqlmap工具,在此将学习记录记录下来。一、参数选项1、选项:-h,--help显示基本帮助信息并退出-hh显示高级帮助信息并退出--version显示程序的版本号并退出-vVERBOSE详细级别:0-6(默认为1)2、目标:必须至少提供这些选项之一来定义-uURL,--url=URL目标URL(例如“http://www.site.com/vuln.php?id=1”)-dDIRE

- 史上最全的CTF保姆教程 从入门到入狱【带工具】

最爱吃南瓜

网络安全web安全windows

下面分享的资源包含国内9套教程教程1-CTF从入门到提升四周学习视频教程教程2-信息安全CTF比赛培训教程教程3-CTF从入门到提升教程4-CTF培训web网络安全基础入门渗透测试教程教程5-CTF入门课程教程6-CTF夺旗全套视频教程教程7-网络安全课程新手入门必看教程8-bugku_CTF_Web视频教程网络安全预科班课程CTF入门国外3套教程国外教程1套-GoogleCTF2018Begin

- 高效主机发现与端口枚举:fscan工具实战指南

Bruce_xiaowei

笔记总结经验网络安全fscan信息搜集

高效主机发现与端口枚举:fscan工具实战指南在网络安全领域,主机发现与端口枚举是渗透测试和信息收集的基础环节。本文将深入探讨fscan这一高效工具的核心技术原理与实战应用,帮助你快速掌握网络扫描的核心技能。一、fscan与Nmap工具对比特性fscanNmap开发语言Python3C++主要功能主机探测、端口扫描、漏洞检测主机发现、服务识别、OS检测爆破能力内置弱口令检测需配合其他工具扫描速度极

- 车联网网络安全渗透测试:深度解析与实践

ke0hly

web安全网络安全物联网安全架构安全威胁分析

引言随着汽车智能化、网联化程度的不断深入,车联网(IoV)已成为连接人、车、路、云的关键枢纽。然而,技术进步的同时也带来了前所未有的网络安全挑战。从车载系统到云端平台,从车内通信到V2X通信,车联网的每一个环节都可能成为潜在的攻击面,一旦被恶意利用,将直接威胁到驾乘人员的生命财产安全,甚至影响国家安全和公共秩序。因此,构建一套全面、深入、实战化的车联网网络安全渗透测试流程和方法,对于保障车联网的健

- 《网络攻防技术》《数据分析与挖掘》《网络体系结构与安全防护》这三个研究领域就业如何?

扣棣编程

其他网络数据分析安全

这几个研究领域都是当前信息技术领域的热点方向,就业前景总体来说都非常不错,但各有侧重和特点。我来帮你详细分析一下:1.网络攻防技术就业前景:非常火热且持续增长。核心方向:渗透测试、漏洞挖掘与分析、恶意软件分析、入侵检测/防御、应急响应、威胁情报、安全审计、红蓝对抗等。市场需求:极高。数字化转型深入、网络攻击日益频繁和复杂(勒索软件、APT攻击、供应链攻击等)、数据安全与隐私保护法规(如GDPR、中

- tomcat基础与部署发布

暗黑小菠萝

Tomcat java web

从51cto搬家了,以后会更新在这里方便自己查看。

做项目一直用tomcat,都是配置到eclipse中使用,这几天有时间整理一下使用心得,有一些自己配置遇到的细节问题。

Tomcat:一个Servlets和JSP页面的容器,以提供网站服务。

一、Tomcat安装

安装方式:①运行.exe安装包

&n

- 网站架构发展的过程

ayaoxinchao

数据库应用服务器网站架构

1.初始阶段网站架构:应用程序、数据库、文件等资源在同一个服务器上

2.应用服务和数据服务分离:应用服务器、数据库服务器、文件服务器

3.使用缓存改善网站性能:为应用服务器提供本地缓存,但受限于应用服务器的内存容量,可以使用专门的缓存服务器,提供分布式缓存服务器架构

4.使用应用服务器集群改善网站的并发处理能力:使用负载均衡调度服务器,将来自客户端浏览器的访问请求分发到应用服务器集群中的任何

- [信息与安全]数据库的备份问题

comsci

数据库

如果你们建设的信息系统是采用中心-分支的模式,那么这里有一个问题

如果你的数据来自中心数据库,那么中心数据库如果出现故障,你的分支机构的数据如何保证安全呢?

是否应该在这种信息系统结构的基础上进行改造,容许分支机构的信息系统也备份一个中心数据库的文件呢?

&n

- 使用maven tomcat plugin插件debug关联源代码

商人shang

mavendebug查看源码tomcat-plugin

*首先需要配置好'''maven-tomcat7-plugin''',参见[[Maven开发Web项目]]的'''Tomcat'''部分。

*配置好后,在[[Eclipse]]中打开'''Debug Configurations'''界面,在'''Maven Build'''项下新建当前工程的调试。在'''Main'''选项卡中点击'''Browse Workspace...'''选择需要开发的

- 大访问量高并发

oloz

大访问量高并发

大访问量高并发的网站主要压力还是在于数据库的操作上,尽量避免频繁的请求数据库。下面简

要列出几点解决方案:

01、优化你的代码和查询语句,合理使用索引

02、使用缓存技术例如memcache、ecache将不经常变化的数据放入缓存之中

03、采用服务器集群、负载均衡分担大访问量高并发压力

04、数据读写分离

05、合理选用框架,合理架构(推荐分布式架构)。

- cache 服务器

小猪猪08

cache

Cache 即高速缓存.那么cache是怎么样提高系统性能与运行速度呢?是不是在任何情况下用cache都能提高性能?是不是cache用的越多就越好呢?我在近期开发的项目中有所体会,写下来当作总结也希望能跟大家一起探讨探讨,有错误的地方希望大家批评指正。

1.Cache 是怎么样工作的?

Cache 是分配在服务器上

- mysql存储过程

香水浓

mysql

Description:插入大量测试数据

use xmpl;

drop procedure if exists mockup_test_data_sp;

create procedure mockup_test_data_sp(

in number_of_records int

)

begin

declare cnt int;

declare name varch

- CSS的class、id、css文件名的常用命名规则

agevs

JavaScriptUI框架Ajaxcss

CSS的class、id、css文件名的常用命名规则

(一)常用的CSS命名规则

头:header

内容:content/container

尾:footer

导航:nav

侧栏:sidebar

栏目:column

页面外围控制整体布局宽度:wrapper

左右中:left right

- 全局数据源

AILIKES

javatomcatmysqljdbcJNDI

实验目的:为了研究两个项目同时访问一个全局数据源的时候是创建了一个数据源对象,还是创建了两个数据源对象。

1:将diuid和mysql驱动包(druid-1.0.2.jar和mysql-connector-java-5.1.15.jar)copy至%TOMCAT_HOME%/lib下;2:配置数据源,将JNDI在%TOMCAT_HOME%/conf/context.xml中配置好,格式如下:&l

- MYSQL的随机查询的实现方法

baalwolf

mysql

MYSQL的随机抽取实现方法。举个例子,要从tablename表中随机提取一条记录,大家一般的写法就是:SELECT * FROM tablename ORDER BY RAND() LIMIT 1。但是,后来我查了一下MYSQL的官方手册,里面针对RAND()的提示大概意思就是,在ORDER BY从句里面不能使用RAND()函数,因为这样会导致数据列被多次扫描。但是在MYSQL 3.23版本中,

- JAVA的getBytes()方法

bijian1013

javaeclipseunixOS

在Java中,String的getBytes()方法是得到一个操作系统默认的编码格式的字节数组。这个表示在不同OS下,返回的东西不一样!

String.getBytes(String decode)方法会根据指定的decode编码返回某字符串在该编码下的byte数组表示,如:

byte[] b_gbk = "

- AngularJS中操作Cookies

bijian1013

JavaScriptAngularJSCookies

如果你的应用足够大、足够复杂,那么你很快就会遇到这样一咱种情况:你需要在客户端存储一些状态信息,这些状态信息是跨session(会话)的。你可能还记得利用document.cookie接口直接操作纯文本cookie的痛苦经历。

幸运的是,这种方式已经一去不复返了,在所有现代浏览器中几乎

- [Maven学习笔记五]Maven聚合和继承特性

bit1129

maven

Maven聚合

在实际的项目中,一个项目通常会划分为多个模块,为了说明问题,以用户登陆这个小web应用为例。通常一个web应用分为三个模块:

1. 模型和数据持久化层user-core,

2. 业务逻辑层user-service以

3. web展现层user-web,

user-service依赖于user-core

user-web依赖于user-core和use

- 【JVM七】JVM知识点总结

bit1129

jvm

1. JVM运行模式

1.1 JVM运行时分为-server和-client两种模式,在32位机器上只有client模式的JVM。通常,64位的JVM默认都是使用server模式,因为server模式的JVM虽然启动慢点,但是,在运行过程,JVM会尽可能的进行优化

1.2 JVM分为三种字节码解释执行方式:mixed mode, interpret mode以及compiler

- linux下查看nginx、apache、mysql、php的编译参数

ronin47

在linux平台下的应用,最流行的莫过于nginx、apache、mysql、php几个。而这几个常用的应用,在手工编译完以后,在其他一些情况下(如:新增模块),往往想要查看当初都使用了那些参数进行的编译。这时候就可以利用以下方法查看。

1、nginx

[root@361way ~]# /App/nginx/sbin/nginx -V

nginx: nginx version: nginx/

- unity中运用Resources.Load的方法?

brotherlamp

unity视频unity资料unity自学unityunity教程

问:unity中运用Resources.Load的方法?

答:Resources.Load是unity本地动态加载资本所用的方法,也即是你想动态加载的时分才用到它,比方枪弹,特效,某些实时替换的图像什么的,主张此文件夹不要放太多东西,在打包的时分,它会独自把里边的一切东西都会集打包到一同,不论里边有没有你用的东西,所以大多数资本应该是自个建文件放置

1、unity实时替换的物体即是依据环境条件

- 线段树-入门

bylijinnan

java算法线段树

/**

* 线段树入门

* 问题:已知线段[2,5] [4,6] [0,7];求点2,4,7分别出现了多少次

* 以下代码建立的线段树用链表来保存,且树的叶子结点类似[i,i]

*

* 参考链接:http://hi.baidu.com/semluhiigubbqvq/item/be736a33a8864789f4e4ad18

* @author lijinna

- 全选与反选

chicony

全选

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head>

<title>全选与反选</title>

- vim一些简单记录

chenchao051

vim

mac在/usr/share/vim/vimrc linux在/etc/vimrc

1、问:后退键不能删除数据,不能往后退怎么办?

答:在vimrc中加入set backspace=2

2、问:如何控制tab键的缩进?

答:在vimrc中加入set tabstop=4 (任何

- Sublime Text 快捷键

daizj

快捷键sublime

[size=large][/size]Sublime Text快捷键:Ctrl+Shift+P:打开命令面板Ctrl+P:搜索项目中的文件Ctrl+G:跳转到第几行Ctrl+W:关闭当前打开文件Ctrl+Shift+W:关闭所有打开文件Ctrl+Shift+V:粘贴并格式化Ctrl+D:选择单词,重复可增加选择下一个相同的单词Ctrl+L:选择行,重复可依次增加选择下一行Ctrl+Shift+L:

- php 引用(&)详解

dcj3sjt126com

PHP

在PHP 中引用的意思是:不同的名字访问同一个变量内容. 与C语言中的指针是有差别的.C语言中的指针里面存储的是变量的内容在内存中存放的地址 变量的引用 PHP 的引用允许你用两个变量来指向同一个内容 复制代码代码如下:

<?

$a="ABC";

$b =&$a;

echo

- SVN中trunk,branches,tags用法详解

dcj3sjt126com

SVN

Subversion有一个很标准的目录结构,是这样的。比如项目是proj,svn地址为svn://proj/,那么标准的svn布局是svn://proj/|+-trunk+-branches+-tags这是一个标准的布局,trunk为主开发目录,branches为分支开发目录,tags为tag存档目录(不允许修改)。但是具体这几个目录应该如何使用,svn并没有明确的规范,更多的还是用户自己的习惯。

- 对软件设计的思考

e200702084

设计模式数据结构算法ssh活动

软件设计的宏观与微观

软件开发是一种高智商的开发活动。一个优秀的软件设计人员不仅要从宏观上把握软件之间的开发,也要从微观上把握软件之间的开发。宏观上,可以应用面向对象设计,采用流行的SSH架构,采用web层,业务逻辑层,持久层分层架构。采用设计模式提供系统的健壮性和可维护性。微观上,对于一个类,甚至方法的调用,从计算机的角度模拟程序的运行情况。了解内存分配,参数传

- 同步、异步、阻塞、非阻塞

geeksun

非阻塞

同步、异步、阻塞、非阻塞这几个概念有时有点混淆,在此文试图解释一下。

同步:发出方法调用后,当没有返回结果,当前线程会一直在等待(阻塞)状态。

场景:打电话,营业厅窗口办业务、B/S架构的http请求-响应模式。

异步:方法调用后不立即返回结果,调用结果通过状态、通知或回调通知方法调用者或接收者。异步方法调用后,当前线程不会阻塞,会继续执行其他任务。

实现:

- Reverse SSH Tunnel 反向打洞實錄

hongtoushizi

ssh

實際的操作步驟:

# 首先,在客戶那理的機器下指令連回我們自己的 Server,並設定自己 Server 上的 12345 port 會對應到幾器上的 SSH port

ssh -NfR 12345:localhost:22

[email protected]

# 然後在 myhost 的機器上連自己的 12345 port,就可以連回在客戶那的機器

ssh localhost -p 1

- Hibernate中的缓存

Josh_Persistence

一级缓存Hiberante缓存查询缓存二级缓存

Hibernate中的缓存

一、Hiberante中常见的三大缓存:一级缓存,二级缓存和查询缓存。

Hibernate中提供了两级Cache,第一级别的缓存是Session级别的缓存,它是属于事务范围的缓存。这一级别的缓存是由hibernate管理的,一般情况下无需进行干预;第二级别的缓存是SessionFactory级别的缓存,它是属于进程范围或群集范围的缓存。这一级别的缓存

- 对象关系行为模式之延迟加载

home198979

PHP架构延迟加载

形象化设计模式实战 HELLO!架构

一、概念

Lazy Load:一个对象,它虽然不包含所需要的所有数据,但是知道怎么获取这些数据。

延迟加载貌似很简单,就是在数据需要时再从数据库获取,减少数据库的消耗。但这其中还是有不少技巧的。

二、实现延迟加载

实现Lazy Load主要有四种方法:延迟初始化、虚

- xml 验证

pengfeicao521

xmlxml解析

有些字符,xml不能识别,用jdom或者dom4j解析的时候就报错

public static void testPattern() {

// 含有非法字符的串

String str = "Jamey친ÑԂ

- div设置半透明效果

spjich

css半透明

为div设置如下样式:

div{filter:alpha(Opacity=80);-moz-opacity:0.5;opacity: 0.5;}

说明:

1、filter:对win IE设置半透明滤镜效果,filter:alpha(Opacity=80)代表该对象80%半透明,火狐浏览器不认2、-moz-opaci

- 你真的了解单例模式么?

w574240966

java单例设计模式jvm

单例模式,很多初学者认为单例模式很简单,并且认为自己已经掌握了这种设计模式。但事实上,你真的了解单例模式了么。

一,单例模式的5中写法。(回字的四种写法,哈哈。)

1,懒汉式

(1)线程不安全的懒汉式

public cla