Mac安装Cobalt Strike 4 【亲测有用】

Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS。早期以Metasploit为基础的GUI框架式渗透测试工具,而现在Cobalt Strike已经不再使用MSF而是作为一个单独的平台使用,它集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑等。

钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等。

Cobalt Strike 作为一款协同APT工具,针对内网的渗透测试和作为apt的控制终端功能,使其变成众多APT组织的首选。

Cobalt Strike 主要用于团队作战,可谓是团队渗透神器,能让多个攻击者同时连接到团体服务器上,共享攻击资源与目标信息和sessions。

客户端(Client GUI)

·团队成员使用的图形化界面

Client GUI推荐运行环境

-Windows 7 and above

-macOS X 10.10 and above

-Kali Linux 1.0, 2.0 – i386 and AMD64

Cobalt Strike 4安装文件如下:

下载 cobaltstrike4.0-cracked.zip

下载汉化包 CobaltstrikeCN.jar

下载图标文件 cobaltstrike.icns

参考文章:macOS下如何优雅的安装Cobalt Strike

下载好 cobaltstrike4.0-cracked.zip 解压,然后将下载好的汉化包 CobaltstrikeCN.jar 以及图标文件 cobaltstrike.icns 拷贝到同级目录下

启动Cobalt Strike 4

cd /Users/app/cobaltstrike && java -Xdock:icon=cobaltstrike.icns -Dfile.encoding=UTF-8 -javaagent:CobaltStrikeCN.jar -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar

使用 macOS自带的自动操作automator.app创建Cobalt Strike 4应用程序

服务器(Team Server)

•控制 - Team Server是Cobalt Strike中所有payload的主控制器,与victim的所有连接bind/reverse都由Team Server管理。

•日志记录 - Cobalt Strike中发生的所有事件 保存在logs文件夹

•信息搜集 - 收集在后渗透阶段发现的、或攻击者在目标系统上用于登录的所有凭据credentials

•自定义脚本 - cat teamserver可看到该文件是一个简单的bash脚本(可根据自己要求修改) 调用Metasploit RPC服务msfrpcd并启动服务器cobaltstrike.jar

Cobalt Strike分为客户端和服务端,服务器只能运行在Linux系统上。

Team Server推荐运行环境

-Kali Linux 1.0, 2.0 – i386 and AMD64

-Ubuntu Linux 12.04, 14.04 – x86, and x86_64

服务端安装使用

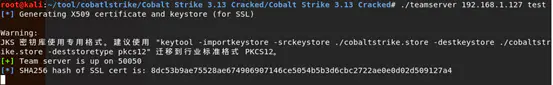

将teamserver与cobaltstrike.jar放在服务器同一个目录下,然后运行:chmod 755 teamserver./teamserver 192.168.1.127 test #服务端IP和密码

在kali下启动成功!

•客户端在Windows、Linux、Mac下都可以使用(需要配置好JAVA环境)

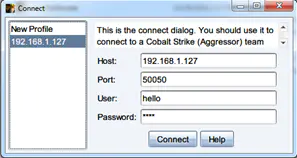

User选项自己随便起一个名字就可以,然后填写密码,点击连接:

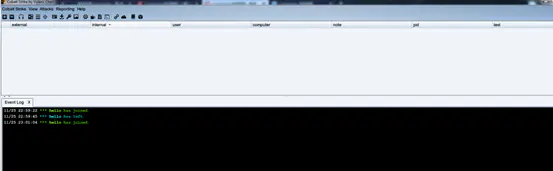

成功连接到自己搭建的服务器!

参考文章:

1.macOS下如何优雅的安装Cobalt Strike

2.Cobaltstrike系列教程(一)简介与安装

3.Cobalt Strike之简介和安装